Финансово мотивированные хакеры были замечены за развертыванием ранее неизвестного руткита, нацеленного на системы Oracle Solaris с целью компрометации коммутационных сетей банкоматов и несанкционированного снятия наличных в различных банках с использованием поддельных карт.

Компания Mandiant, занимающаяся анализом угроз и реагированием на инциденты, отслеживает данную угрозу под псевдонимом UNC2891, причем некоторые тактики, методы и процедуры этой группы совпадают с тактикой другой хакерской группы, получившей название UNC1945.

Вторжения, организованные этой группой, «отличаются высокой степенью операционной безопасности и используют как общедоступные, так и приватные вредоносные программы, утилиты и скрипты для удаления улик и препятствования усилиям по реагированию» - заявили исследователи Mandiant в новом отчете, опубликованном на этой неделе.

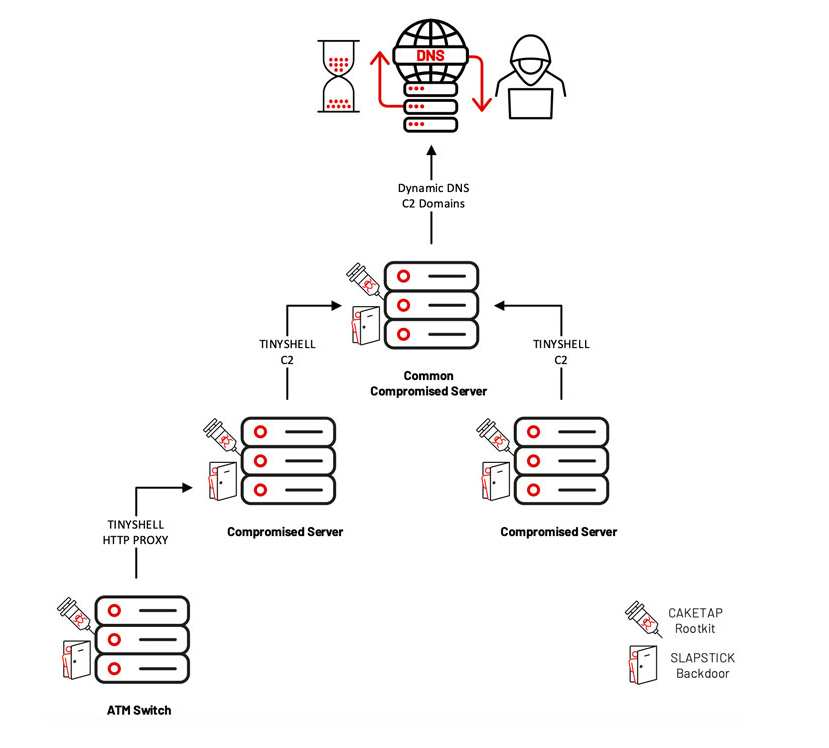

Еще более тревожным является тот факт, что в некоторых случаях атаки продолжались по несколько лет, в течение которых злоумышленники оставались незамеченными, используя руткит под названием CAKETAP, предназначенный для сокрытия сетевых соединений, процессов и файлов.

Исследователи Mandiant, которым удалось восстановить данные экспертизы памяти с одного из пострадавших серверов-коммутаторов банкоматов, отметила, что один из вариантов руткита ядра имел специальные функции, которые позволяли ему перехватывать сообщения о проверке карт и PIN-кодов и использовать краденные данные для мошеннического снятия наличных с терминалов банкоматов.

Также в атаках были использованы два бэкдора, известные как SLAPSTICK и TINYSHELL, оба приписываются UNC1945 и используются для получения постоянного удаленного доступа к критически важным системам, а также для выполнения команд и передачи файлов через rlogin, telnet или SSH.

«В соответствии со знакомством группы с системами Unix и Linux, UNC2891 часто называла и настраивала свои бэкдоры TINYSHELL со значениями, которые маскировались под легитимные сервисы, которые могли быть упущены из виду следователями, такие как systemd (SYSTEMD), демон кэша службы имен (NCSD) и демон Linux at (ATD)» - отметили исследователи.

Кроме того, цепочки атак использовали различные вредоносные программы и общедоступные утилиты, в том числе.

- STEELHOUND - вариант дроппера STEELCORGI, который используется для расшифровки встроенной полезной нагрузки и шифрования новых двоичных файлов.

- WINGHOOK - кейлоггер для операционных систем на базе Linux и Unix, который перехватывает данные в кодированном формате.

- WINGCRACK - утилита, используемая для анализа закодированного содержимого, созданного WINGHOOK.

- WIPERIGHT - ELF-утилита, которая стирает записи журнала, относящиеся к определенному пользователю в системах на базе Linux и Unix.

- MIGLOGCLEANER - ELF-утилита, которая стирает журналы или удаляет определенные строки из журналов в системах на базе Linux и Unix.

«UNC2891 использует свои навыки и опыт, чтобы в полной мере воспользоваться преимуществами сниженной прозрачности и мер безопасности, которые часто присутствуют в средах Unix и Linux» - заявили исследователи. «Хотя некоторые совпадения между UNC2891 и UNC1945 заметны, они не являются достаточно убедительными, чтобы отнести вторжения к одной группе угроз».

Источник: https://thehackernews.com