Кражи криптовалют

В 2021 году украдено криптовалюты на $3 млрд., а объем краж с DeFi-платформ вырос на 1 330%

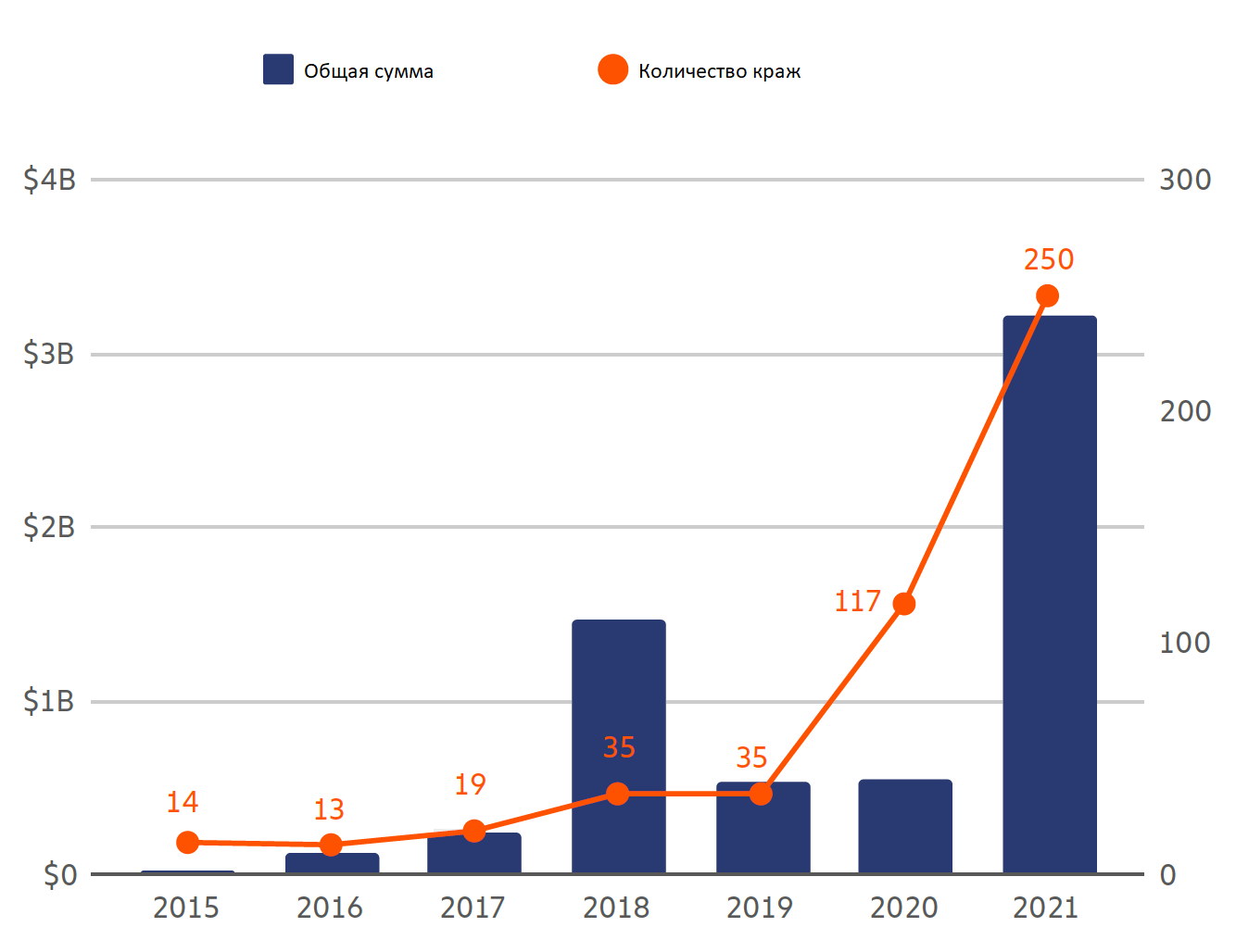

2021-й стал плодовитым годом для цифровых воров. В течение года у частных лиц и сервисов было похищено криптовалюты на сумму $3,2 млрд. - почти в 6 раз больше, чем в 2020.

Рис.59.Объем краденных средств и количество краж 2015-2021.

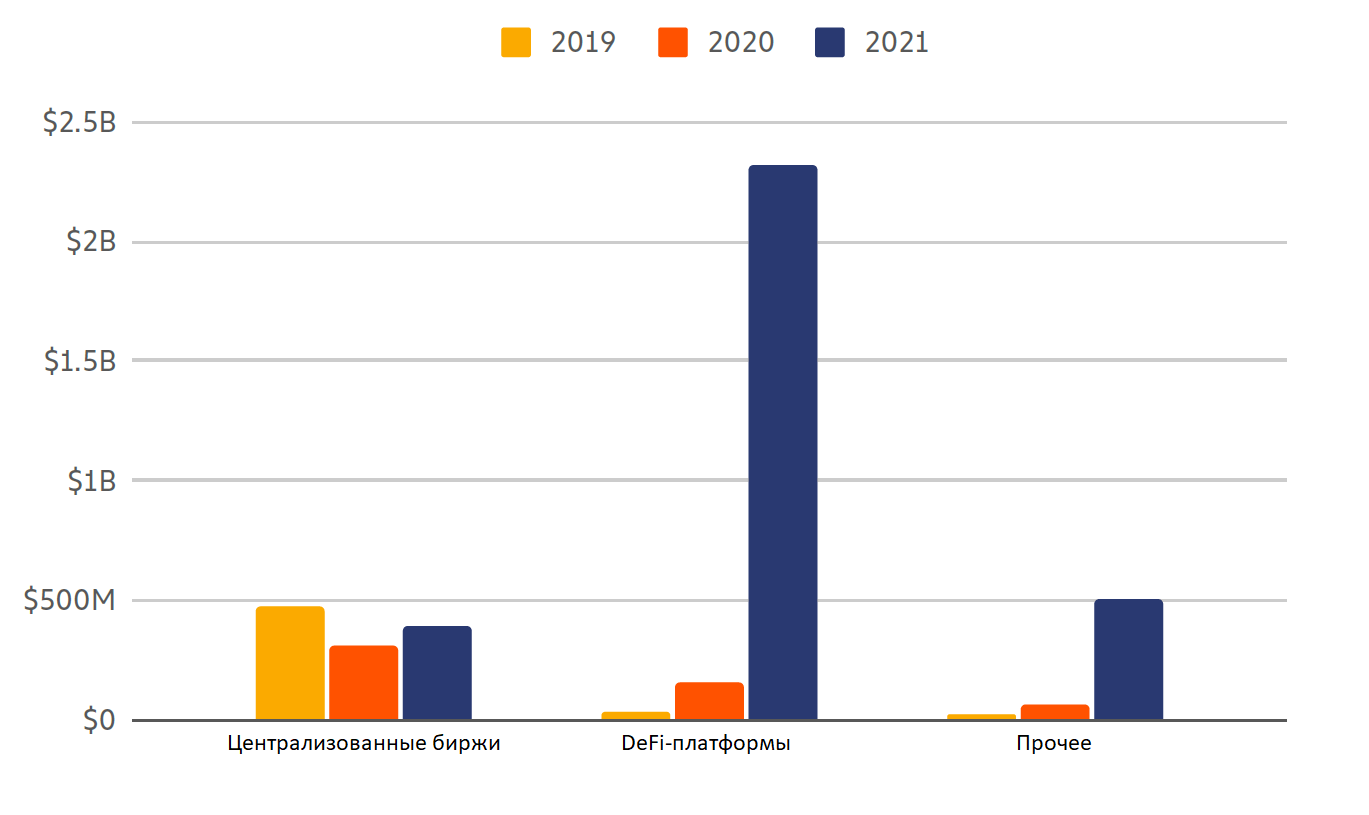

И это только часть истории: Примерно $2,3 млрд. из этих средств были украдены, в частности, с платформ DeFi - стоимость украденного с помощью этих платформ резко возросла на 1 330%.

Сдвиг в сторону атак, ориентированных на DeFi, все более заметен: каждый год до 2021 централизованные биржи с большим отрывом теряли больше всего криптовалюты в результате краж, но в прошлом году суммы краж с платформ DeFi превысили кражи на биржах в шесть раз.

Эксплойты - новинка криптовалютного ландшафта 2021 года

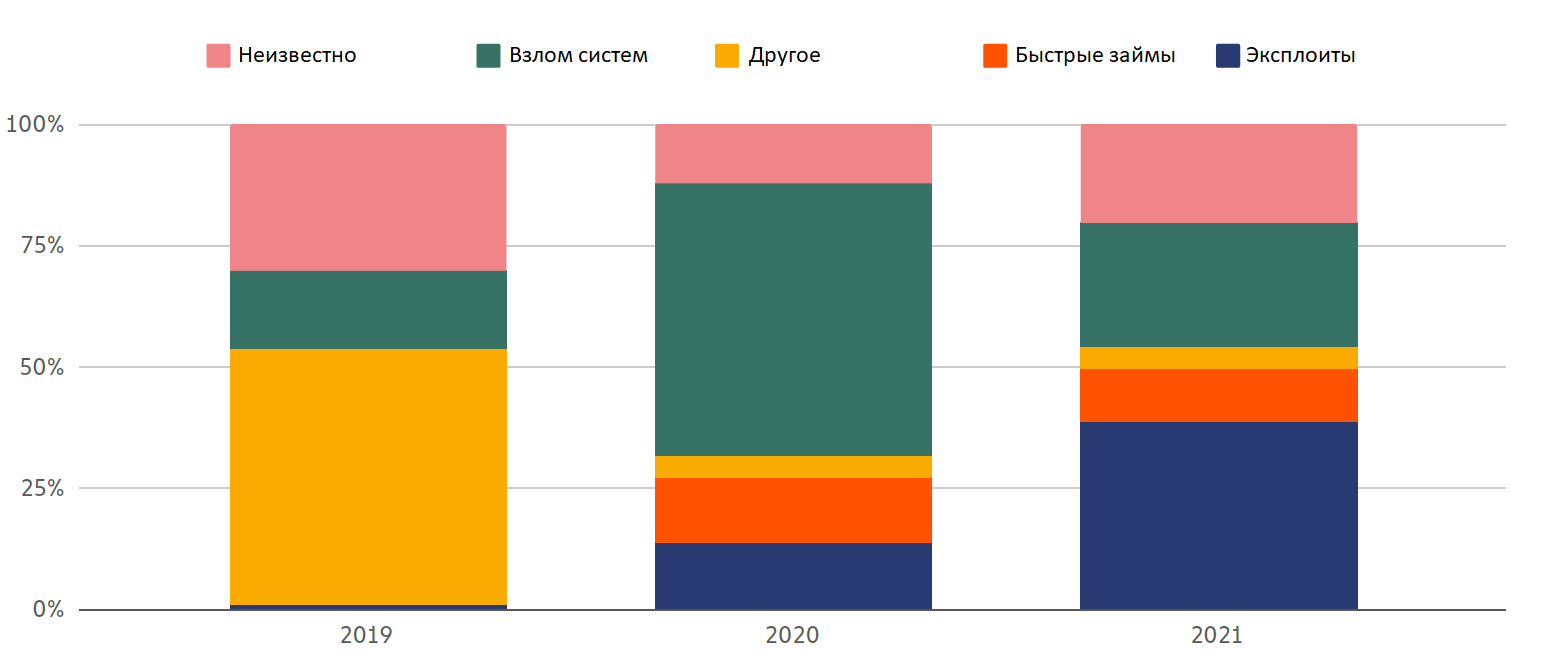

Исторически кражи криптовалюты в основном были результатом нарушений безопасности, когда хакеры получали доступ к закрытым ключам жертв – криптоэквивалент карманной кражи. Ключи могут быть получены с помощью фишинга, подбора, социальной инженерии или другими методами. В период с 2019 по 2021 год почти 30% всех краж произошло именно в результате такого типа взлома.

Рис.60.Суммы краж по типам атак 2019-2021.

Примечание: Пометка «неизвестно» означает, что информация о типе взлома отсутствует в открытом доступе. Пометка "другое" означает, что тип взлома известен, но не соответствует определенным нами категориям.

Рис.61.Ежегодный объем похищенной криптовалюты по типам жертв 2019-2021.

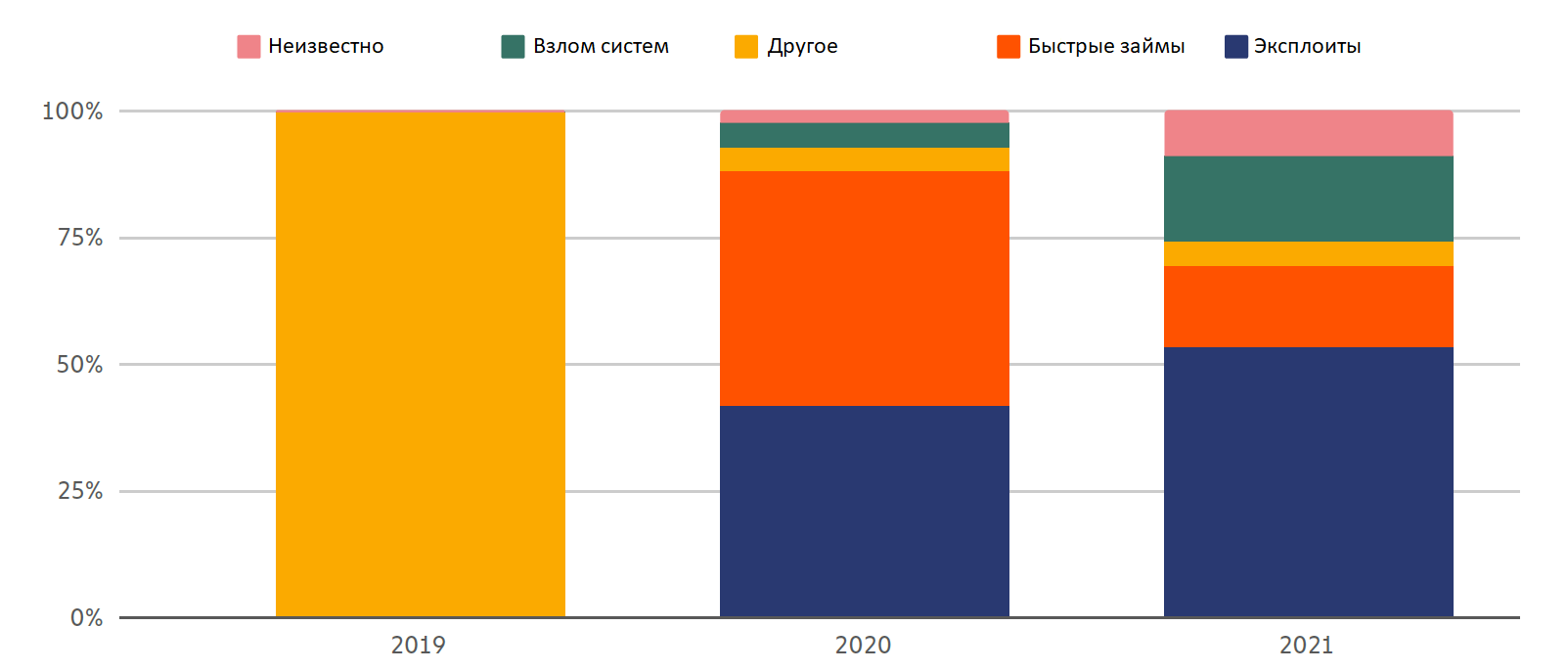

С развитием DeFi и широких возможностей смарт-контрактов, которые используются в этих платформах, начали появляться более глубокие уязвимости в программном обеспечении, лежащем в основе подобных сервисов. В 2021 году эксплойты и атаки с использованием флэш-кредитов - тип эксплойта, связанный с манипулированием ценами - составили большую часть общей суммы криптовалюты, похищенной во всех сервисах - 49,8%. А если рассматривать только взломы платформ DeFi, то цифра увеличивается до 69,3%.

Рис.62.Объем похищенной из протоколов DeFi криптовалюты по типам атак 2019-2021.

Такие атаки происходят по разным причинам. Во-первых, в соответствии с верой DeFi в децентрализацию и прозрачность, разработка с открытым исходным кодом является основным элементом DeFi-приложений. Это важная и в целом положительная тенденция: поскольку платформы DeFi перемещают средства без вмешательства человека, пользователи должны иметь возможность проверить базовый код, чтобы доверять сервису. Но это также идет на пользу киберпреступникам, которые могут анализировать скрипты на предмет уязвимостей и заранее планировать взлом.

Еще одной потенциальной точкой отказа является зависимость платформ DeFi от «ценовых оракулов». Задача ценовых оракулов - поддерживать точные данные о ценах активов для всех криптовалют на платформе, и эта работа не из легких. Безопасные, но медленные оракулы уязвимы для арбитража; быстрые, но ненадежные оракулы уязвимы для манипулирования ценами. Последний тип часто приводит к атакам флэш-кредитами, в результате которых в 2021 году с платформ DeFi было извлечено 364 миллиона долларов. Например, при взломе Cream Finance серия флэш-кредитов, использующая уязвимость в способе расчета переменной «pricePerShare» yUSD, позволила злоумышленникам взвинтить цену yUSD вдвое, продать свои акции и получить $130 млн. всего за одну ночь.

Эти две опасности - неточные оракулы и уязвимый код - подчеркивают необходимость обеспечения безопасности и того, и другого. К счастью, решения есть. Для обеспечения точности ценообразования децентрализованные ценовые оракулы, такие как Chainlink, могут защитить платформы от атак, связанных с манипулированием ценами. Для обеспечения безопасности смарт-контрактов аудит кода также полезен для защиты сервиса от таких распространенных методов взлома, как реентерабельность, необработанные исключения и зависимость от порядка транзакций.

Но аудит кода не является безошибочным. Около 30% атак произошли на платформах, прошедших аудит в течение последнего года, также как и удивительные 73% атак через флэш-кредиты. Это подчеркивает два потенциальных недостатка аудита кода:

- Он может устранить уязвимости смарт-контрактов в некоторых случаях, но не во всех.

- Он редко гарантирует, что ценовые оракулы платформ защищены от взлома.

Поэтому, хотя аудит кода, безусловно, может помочь, DeFi-платформы, управляющие миллионами пользователей и миллиардами долларов, должны принять более надежные подходы к безопасности.

Кредитные платформы, поставщики инфраструктуры Web3, DEXes и DAOs особенно уязвимы

Рис.63.Убытки от связанных с DeFi краж в сравнении с количеством инцидентов 2020-2021.

В 2020 и 2021 наибольшие потери понесли платформы кредитования, такие как yield-farming-протоколы: общий объем похищенных средств составил $923 млн., а количество краж - 64. Инфраструктурные сервисы, такие как кроссчейн-протоколы и оракулы-как-сервис, заняли близкое второе место, а DEX и DAO также столкнулись со значительным числом краж.

Следуя за деньгами: пункты назначения краденных криптовалют

В этом году после краж криптовалюты больше чем когда-либо прежде краденных средств попало на платформы DeFi (51%) и рискованные сервисы (25%). Централизованные биржи, некогда бывшие главным местом назначения краденных средств, в 2021 году потеряли популярность, получив менее 15% средств. Вероятно, это связано с внедрением процедур AML и KYC на крупнейших биржах, что является существенной угрозой для анонимности киберпреступников.

Рис.64.Переводы похищенных средств 2015-2021.

Примечание: «Рискованные» относится к таким сервисам, как микшеры, высокорисковые биржи и сервисы, расположенные в юрисдикциях с высоким риском.

Крупнейшие кражи 2021 года

Как и в прошлые годы на десять крупнейших взломов 2021 года пришлось большинство похищенных средств - $1,81 млрд. Семь из десяти атак были направлены на платформы DeFi. В таблице ниже приведены подробности каждой кражи.

10 крупнейших краж криптовалюты в 2021 году.

|

Жертва |

Украденная сумма |

Тип сервиса |

Тип взлома |

Описание |

|

Poly Network |

$613 млн. |

DeFi-платформа |

Эксплоит |

Злоумышленник использовал кроссчейн- контракты для извлечения средств Poly Network из трех разных цепочек: Ethereum, BSC и Polygon. В конечном итоге злоумышленник вернул украденные средства. Ознакомьтесь с полным исследованием. |

|

BitMart |

$200 млн. |

Биржа |

Взлом системы |

Злоумышленники украли закрытый ключ и скомпрометировали два кошелька BitMart. |

|

BadgerDAO |

$150 млн. |

DeFi-платформа |

Взлом системы |

Злоумышленник использовал ключ API cloudflare для периодической инъекции вредоносных скриптов в приложение Badger. Скрипты перехватывали транзакции и предлагали пользователям разрешить стороннему кошельку оперировать токенами ERC-20 в их кошельке. Получив разрешение, злоумышленник выкачивал средства из кошельков пользователей. |

|

Нераскрыто |

$145 млн. |

Приватный |

Хищение |

Сотрудник якобы перенаправлял средства на личный счет, когда компания пыталась перевести средства между финансовыми счетами. |

|

Venus |

$145 млн. |

DeFi-платформа |

Эксплоит |

Злоумышленник манипулировал ценой XVS, управляющего токена Venus Protocol, чтобы занять количество BTC и ETH, превышающее реальную стоимость XVS. Когда цена управляющего токена снизилась, а залог пользователей, не выполнивших свои обязательства по кредитам, был ликвидирован, Venus остался с долгом в $145 млн. |

|

BXH |

$139 млн. |

DeFi-платформа |

Утечка ключей |

Неизвестный член технической команды BXH предположительно слил закрытый ключ администратора. |

|

Cream Finance |

$130 млн. |

DeFi-платформа |

Быстрый займ |

Сначала злоумышленник инициировал серию флеш-кредитов, чтобы добыть ~$1,5млн. crYUSD. Затем он воспользовался функцией PriceOracleProxy от Cream, чтобы искусственно завысить стоимость crYUSD до ~$3 млрд. $2 млрд. из этой суммы были сняты для погашения непогашенных флеш-кредитов, а оставшиеся $1 млрд. был использован для слива всех активов Cream, доступных для кредитования ($130 млн.). |

|

Vulcan Forged |

$103 млн. |

DeFi-платформа |

Взлом системы |

Злоумышленник получил доступ к закрытым ключам 96 кошельков и отправил их содержимое на собственные кошельки. |

|

Нераскрыто |

$91 млн. |

DeFi-платформа |

Эксплоит |

Злоумышленник использовал сеть доставки контента платформы для ответа на запросы с вредоносным кодом, который похищал активы пользователей. |

|

Нераскрыто |

$91 млн. |

Биржа |

Взлом системы |

Злоумышленник получил доступ к закрытым ключам «горячих» кошельков сервиса, подключенных к интернету. |

Кражи криптовалюты в 2021 году: Поучительная история для разработчиков DeFi

По мере того, как общая сумма, заблокированная в DeFi, поднимается до все более высоких рекордных значений - 256 миллиардов долларов на последнем пике - растет и риск атак. Если и можно сделать какой-то вывод из взрывного роста краж с DeFi-платформ, то это необходимость обеспечения безопасности смарт-контрактов и точности ценового оракула. Аудит кода, децентрализованные провайдеры оракулов и в целом более строгий подход к безопасности платформы могли бы стать идеальными средствами для достижения этой цели.

К счастью, даже если функции безопасности не сработали и криптовалюта похищена, анализ блокчейна может помочь. Следователи, имеющие полную картину движения средств от кошелька к кошельку, могут использовать возможности для перехвата активов, останавливая злоумышленников до того, как они обналичат деньги.

Мошенничество

Самая большая угроза доверию к криптовалютам: «Ковровые аферы» привели к тому, что доходы от мошенничества в 2021 году приблизились к историческим максимумам.

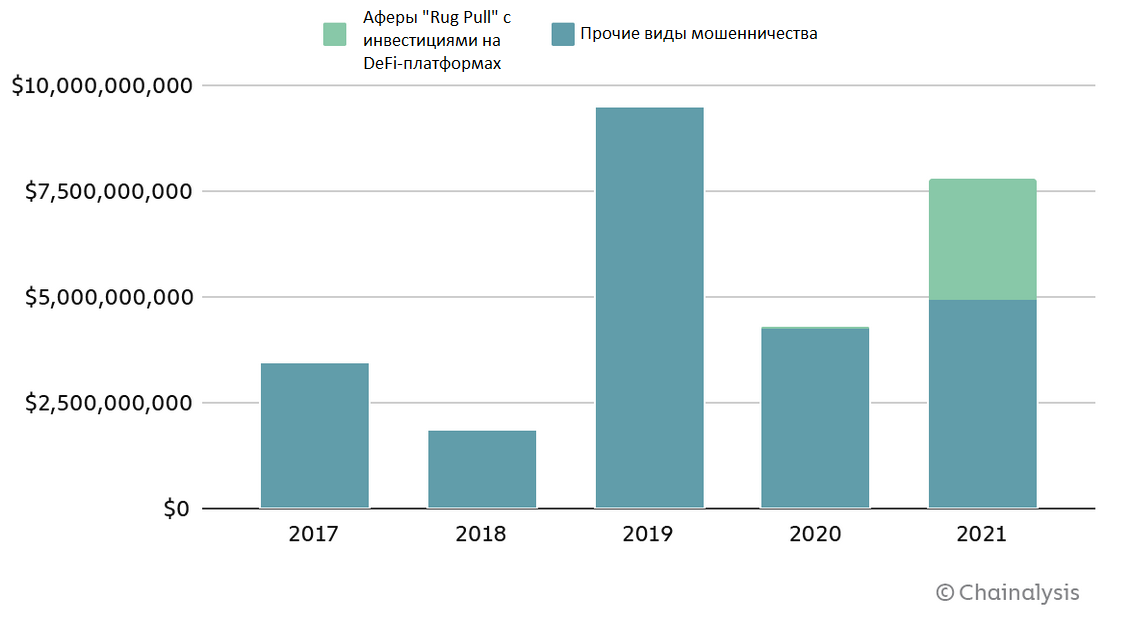

Мошенничество вновь стало крупнейшей формой криптовалютных преступлений по объему транзакций: у жертв по всему миру было похищено криптовалюты на сумму более $7,7 млрд.

Рис.65.Объемы криптовалюты, полученные мошенниками 2017-2021.

Это на 81% превышает показатели 2020 года, когда активность мошенников значительно снизилась, в основном из-за отсутствия масштабных схем Понци. Это изменилось в 2021 году, когда Finiko - финансовая пирамида, ориентированная в основном на русскоговорящих жителей Восточной Европы - собрала с жертв более $1,1 млрд.

Еще одно изменение, которое способствовало росту доходов от мошенничества в 2021 году: появление «Rug Pulls» - или «ковровых» афер - относительно нового вида мошенничества, особенно распространенного в экосистеме DeFi, в которых разработчики криптовалютного проекта - обычно нового токена - неожиданно покидают его, забирая с собой средства пользователей. Мы более подробно рассмотрим как ковровые схемы, так и схему Finiko далее в отчете.

Как самая крупная форма преступлений в сфере криптовалют, направленных преимущественно на новых пользователей, мошенничество представляет собой одну из самых больших угроз для дальнейшего роста криптовалютной отрасли. Но, как мы понимаем, некоторые криптовалютные компании предпринимают инновационные шаги по использованию данных блокчейн для защиты своих пользователей и пресечения мошенничества в зародыше до того, как потенциальные жертвы сделают роковой перевод средств.

Инвестиционные аферы в 2021 году: Больше мошенников, меньше срок жизни

Хотя общий ущерб от мошенничества в 2021 году и значительно увеличился, если убрать ковровые схемы из статистики и ограничить анализ инвестиционным мошенничеством - даже с появлением Finiko – суммы окажутся сравнимыми с предыдущими периодами. В то же время количество транзакций на адреса мошенников снизилось с чуть менее 10,7 млн до 4,1 млн, что, как мы можем предположить, означает уменьшение числа жертв мошенничества.

Рис.66.Общий годовой доход от инвестиционного мошенничества 2017-2021.

Это также говорит нам о том, что средняя сумма, полученная от каждой жертвы, увеличилась.

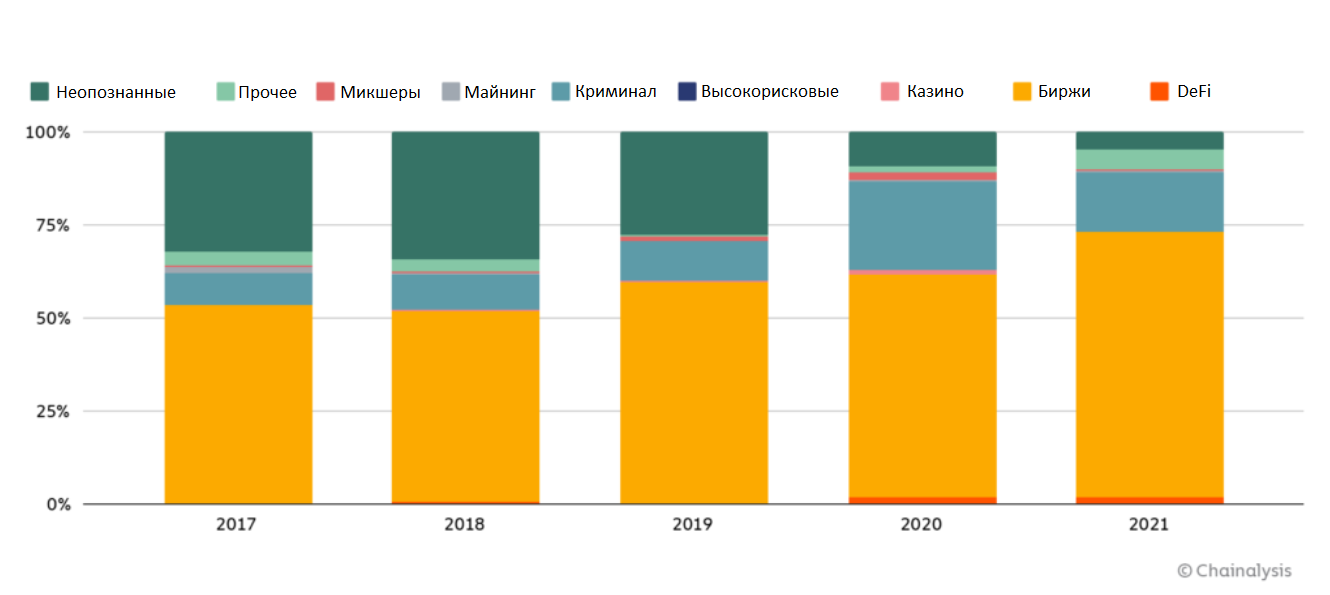

Стратегии мошенников по отмыванию денег не сильно изменились. Как и в предыдущие годы, большинство криптовалют, отправленных с кошельков мошенников, попадали на основные биржи.

Рис.67. Назначение переводов с кошельков, ассоциированных с инвестиционными мошенниками 2017-2021.

Биржи, использующие Chainalysis KYT для мониторинга транзакций, могут видеть эту активность в режиме реального времени и принимать меры, чтобы не дать мошенникам обналичить средства.

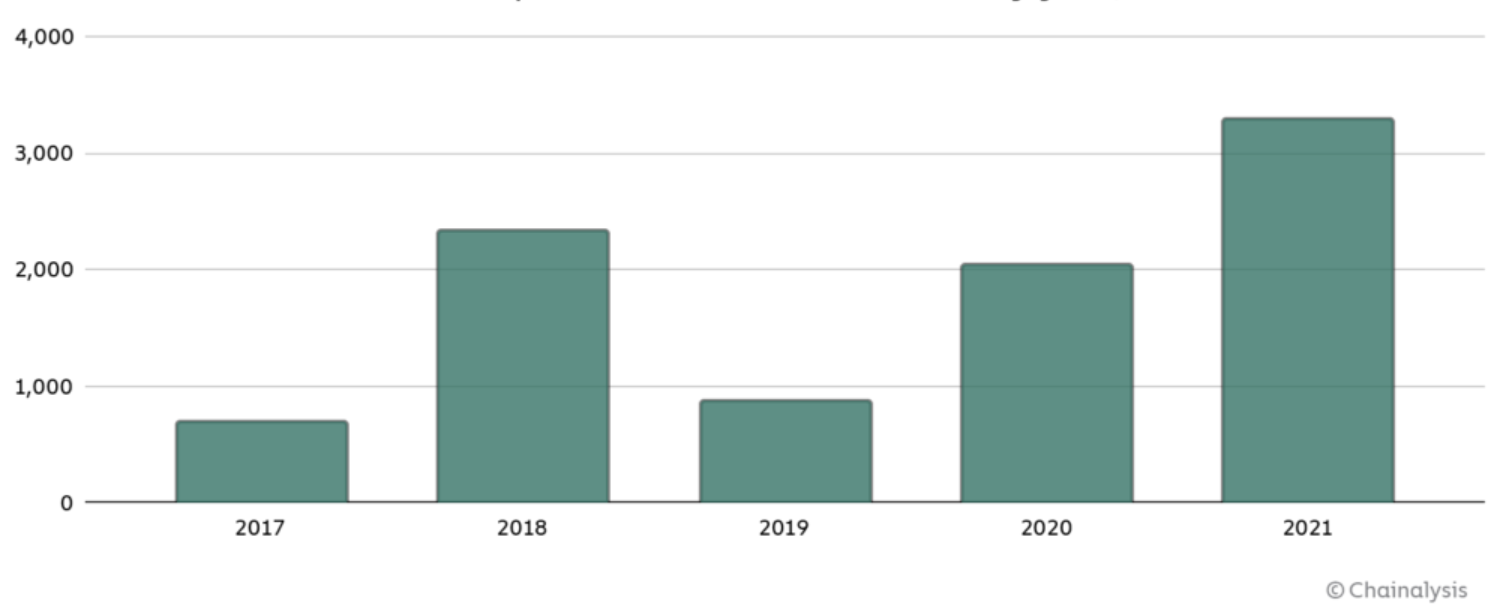

Количество активных финансовых мошенников в любой момент года - то есть адреса которых получали средства - также значительно увеличилось в 2021 году по сравнению с 2020: с 2 052 до 3 300.

Рис.68.Количество активных кошельков, связанных с мошенническими схемами, в 2017-2020.

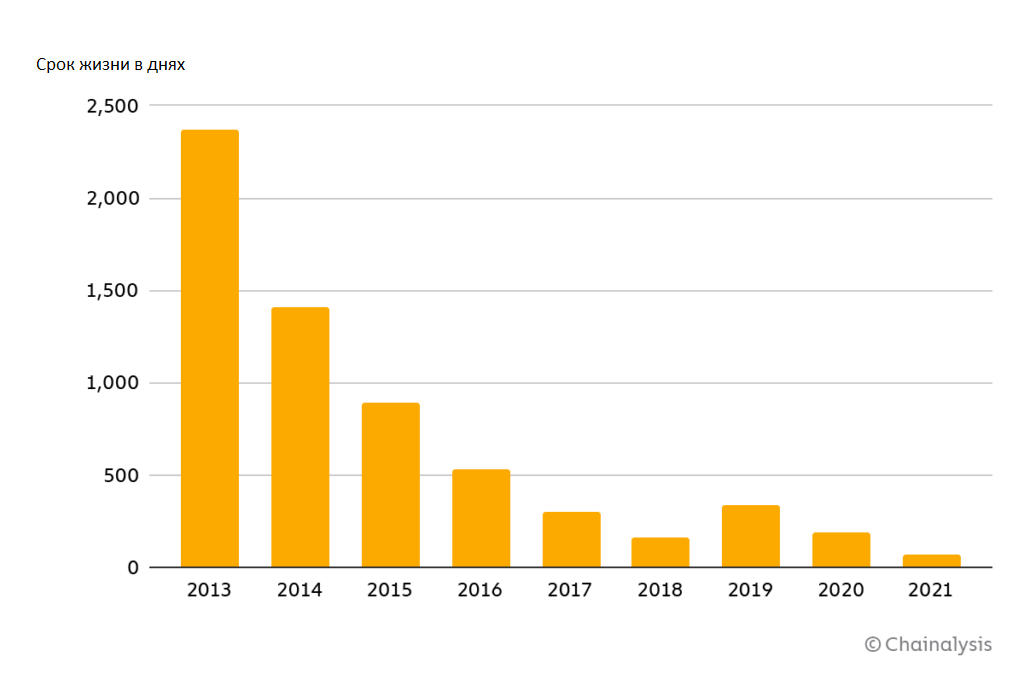

Это совпадает с другой тенденцией, которую мы наблюдаем в течение последних нескольких лет: Средняя продолжительность жизни финансовой аферы становится все короче.

Рис.69.Средний срок жизни мошеннической схемы 2013-2020.

В 2021 году средняя финансовая афера действовала всего 70 дней, в 2020 году - 192 дня. Если заглянуть еще дальше в прошлое – в 2013 году средняя активность могла достигать 2 369 дней, и с тех пор этот показатель неуклонно снижается. Одной из причин этого может быть повышение качества работы следователей: например, в сентябре 2021 года CFTC выдвинула обвинения против 14 инвестиционных мошенников, выдававших себя за соответствующие требованиям сервисы по торговле криптовалютными деривативами - распространенная типология мошенничества в этой сфере - тогда как на самом деле они не зарегистрировались в CFTC в качестве торговцев фьючерсными комиссиями. Ранее эти мошенники могли бы продолжать свою деятельность в течение более длительного времени. По мере того, как мошенники осознают рост уровня противодействия со стороны регуляторов, они сокращают продолжительность активности своих афер, чтобы не привлекать внимания правоохранительных органов.

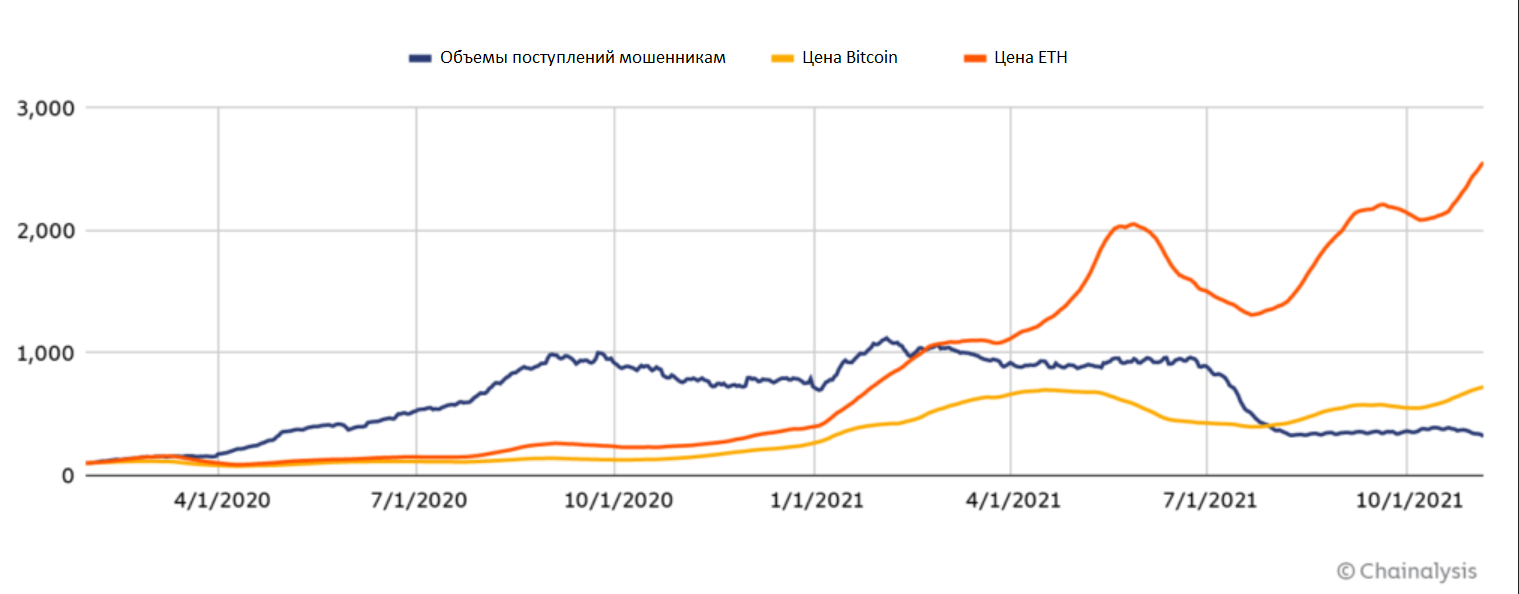

В то же время, мы наблюдаем конец давней статистической связи между ценами на криптовалютные активы и активностью мошенников. Мошенничество обычно приходит волнами, соответствующими устойчивому росту цен на популярные криптовалюты, такие как Bitcoin и Ethereum, что обычно также приводит к притоку новых пользователей. Мы видим это на приведенном ниже графике: активность мошенников резко возросла после резких скачков в 2017 и 2020 годах.

И неудивительно: новые, менее подкованные пользователи, привлеченные ростом криптовалют, чаще попадают в сети мошенников, чем более опытные пользователи. Однако связь между ценами криптовалют и активностью мошенников сейчас, похоже, исчезает.

Рис.70.Зависимость криптовалютных поступлений на кошельки мошенников от цены BTC и ETH янв.2020 – ноя.2021.

Выше мы видим, что активность мошенников растет вместе с ценами на Bitcoin и Ethereum до 2021 года, на далее остается на прежнем уровне и даже начнет снижаться независимо от роста или падения цен.

«Rug pull» - последняя инновация в мошенничестве

«Rug pulls» или «ковровые» аферы стали основным видом мошенничества в экосистеме DeFi, на них приходится 37% всех мошеннических доходов в криптовалютах за 2021 год по сравнению с 1% в 2020 году.

Рис.71.Общий доход и количество ковровых афер 2020-2021.

В общей сложности в 2021 году аферы этого типа забрали у жертв криптовалюту на сумму более $2,8 млрд.

Как и в случае со многими новыми терминами в сфере криптовалют, определение «ковровой аферы» не является однозначным, но мы обычно используем его для обозначения случаев, когда разработчики создают, казалось бы, легальные криптовалютные проекты - то есть делают несколько больше, чем просто устанавливают кошельки для получения криптовалюты, скажем, для мошеннических инвестиций - прежде чем забрать деньги инвесторов и исчезнуть.

Ковровые схемы наиболее часто встречаются в DeFi. Если говорить точнее - то в большинстве случаев афера заключается в том, что разработчики создают новые токены и предлагают их инвесторам, которые покупают токены в надежде на рост цен, что также обеспечивает и ликвидность проекта - именно так начинается большинство проектов на платформах DeFi. Однако в случае мошенничества разработчики в конечном итоге выкачивают средства из пула ликвидности, в результате чего стоимость токена падает до нуля, и исчезает. Ковровые аферы преобладают в DeFi, потому что при наличии соответствующих технических ноу-хау можно легко и дешево создать новые токены на блокчейне Ethereum или других и получить их листинг на децентрализованных биржах (DEX) без аудита кода. Последний пункт крайне важен – защищенные децентрализованные токены должны быть спроектированы таким образом, чтобы инвесторы, владеющие управляющими токенами, могли голосовать по таким вопросам, как использование активов в пуле ликвидности, что делает невозможным для разработчиков слив средств из пула. Хотя аудит кода, который позволил бы выявить подобные уязвимости, широко распространен в отрасли, он не требуется для листинга на большинстве DEX, поэтому мы и наблюдаем так много ковровых афер.

На диаграмме ниже показаны 15 топовых «ковровых» краж 2021 года в порядке убывания суммы ущерба.

Рис.72.Топ-15 ковровых афер по суммам украденной криптовалюты 2021.

Важно помнить, что не все ковровые кражи начинаются как проекты DeFi. На самом деле, крупнейшая кража года была связана с Thodex, крупной турецкой централизованной криптовалютной биржей, генеральный директор которой исчез вскоре после того, как биржа приостановила возможность для пользователей выводить средства. В общей сложности пользователи потеряли более 2 миллиардов долларов, что составляет почти 90% от суммы всех остальных краж. Тем не менее - все остальные аферы в 2021 году начинались как проекты DeFi.

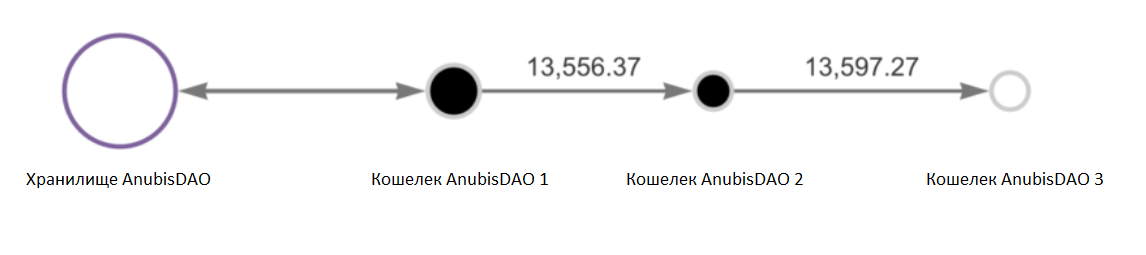

AnubisDAO, второй по величине проект 2021 года с похищенной криптовалютой на сумму более $58 млн. долларов, служит отличным примером того, как работают проекты DeFi.

Рис.73.Баннер AnubisDAO в твиттере.

AnubisDAO запустилась в четверг, 28 октября 2021 года, заявив, что планирует создать децентрализованную, свободно плавающую валюту, обеспеченную корзиной активов. Имея лишь логотип в стиле DOGE - у проекта не было ни сайта, ни white paper, а все его разработчики выступали под псевдонимами - AnubisDAO практически за одну ночь собрал около 60 миллионов долларов от инвесторов, все из которых получили токен ANKH в обмен на финансирование пула ликвидности проекта. Но всего через 20 часов все собранные средства, которые в основном хранились в обернутом Ethereum, исчезли из пула ликвидности AnubisDAO, переместившись на ряд новых адресов.

Рис.74.Схема транзакций AnubisDAO.

Мы можем видеть эти транзакции на графике выше. AnubisDAO использовала контракты, созданные с помощью протокола Balancer Liquidity Bootstrapping Protocol, для получения и хранения wETH, которые инвесторы отправляли в свой пул ликвидности в обмен на токены ANKH. Однако адрес, на котором был развернут контракт пула ликвидности, уже владел подавляющим большинством токенов провайдера ликвидности для этого пула. Через 20 часов после начала продажи адрес, создавший пул, обналичил свои огромные запасы токенов LP, что позволило ему забрать почти все токены wETH и ANKH из пула.

Затем мошенник перевел эти wETH через ряд промежуточных кошельков. Вскоре после этого аккаунт в Twitter, служивший публичным лицом AnubisDAO, отключился, а стоимость ANKH упала до нуля.

После кражи было много взаимных обвинений и противоречивых объяснений. Один из псевдо-анонимных основателей проекта утверждает, что другой основатель, имевший доступ к пулу ликвидности AnubisDAO, несет полную ответственность за кражу, а тот основатель утверждает, что стал жертвой фишинговой атаки, которая скомпрометировала закрытые ключи пула - однако доказательства, предоставленные основателем, не подтверждают эту теорию. На данный момент все признаки указывают на стандартную кражу, но неясно, все ли разработчики были в ней замешаны.

История AnubisDAO должна послужить предостережением для инвесторов: самый важный вывод - избегать новых токенов, которые не прошли аудит кода. Аудит кода - это процесс, в ходе которого сторонняя фирма анализирует код смарт-контракта, лежащего в основе нового токена или другого проекта DeFi, и публично подтверждает, что правила управления контрактом железные и не содержат механизмов, которые позволили бы разработчикам украсть средства инвесторов. Они также могут проверить наличие уязвимостей в системе безопасности, которыми могут воспользоваться хакеры. OpenZeppelin - один из примеров компаний, которые проводят такой аудит, но есть и несколько других, которые также считаются надежными. Инвесторам также стоит опасаться токенов, в которых отсутствуют публичные материалы, ожидаемые от легитимного проекта - такие как веб-сайт или техническая документация - а также токенов, созданных людьми, не использующими свои настоящие имена.

DeFi - одна из самых интересных, инновационных областей криптовалютной экосистемы, и здесь явно присутствуют большие возможности для ранних инвестиций. Однако новизна этого пространства и относительная неопытность многих инвесторов создают благоприятные условия для мошенничества со стороны злоумышленников. Рост платформ DeFi будет затруднен, если потенциальные новые пользователи не смогут доверять новым проектам, поэтому важно, чтобы надежные источники информации о криптовалютах - будь то влиятельные лица, СМИ или участники проектов - помогали новым пользователям понять, как выявить сомнительные проекты, которых следует избегать.

Finiko: Миллиардная схема Понци 2021 года

Finiko - это русскоязычная схема Понци, которая работала с декабря 2019 года по июль 2021 года, после чего потерпела крах в тот момент, когда пользователи обнаружили, что больше не могут вывести средства со своих счетов в компании. Finiko предлагала пользователям инвестировать в Bitcoin или Tether, обещая ежемесячную прибыль до 30%, и в итоге запустила собственную валюту, которая торговалась на нескольких биржах.

Рис.75.Логотип Finiko.

По данным Moscow Times, компанию Finiko возглавлял Кирилл Доронин, популярный пользователь Instagram, который был связан и с другими финансовыми пирамидами. В статье отмечается, что Finiko смогла воспользоваться сложными экономическими условиями в России, усугубленными пандемией, привлекая пользователей, отчаянно желающих заработать дополнительные деньги. Chainalysis Reactor показывает нам, насколько распространенной была эта афера.

Рис.76.Аналитика ресурса TheFiniko.com в системе Chainalysis Reactor.

За примерно 19 месяцев своей деятельности компания Finiko получила биткоины на сумму более $1,5 млрд. в виде более 800 000 отдельных транзакций. Хотя неизвестно, сколько отдельных жертв были ответственны за эти вклады и сколько из этих $1,5 млрд. было выплачено инвесторам для поддержания схемы, ясно, что Finiko представляет собой масштабное мошенничество, совершенное против пользователей криптовалют Восточной Европы, преимущественно России и Украины.

Как и в большинстве случаев мошенничества, Finiko в основном получала средства с адресов жертв на основных биржах, однако мы также видим переводы и от одного из российских сервисов по отмыванию средств.

Рис.77.Схема транзакций TheFiniko.com.

Этот сервис получил криптовалюту на миллионы долларов с кошельков, связанных с операторами вирусов-шифровальщиков, взломами бирж и другими формами криптовалютных преступлений. Хотя сумма перевода и довольно мала - менее 1 BTC - она служит примером того, как мошенничество может быть использовано для отмывания средств, полученных от других преступных схем. Также возможно, что Finiko получила средства от других сервисов по отмыванию средств, которые еще предстоит идентифицировать.

Finiko отправила большую часть своей криптовалюты на сумму более $1,5 млрд. на основные биржи, биржи с высоким уровнем риска, сервис хостинговых кошельков и P2P-биржу. Однако мы не знаем, какая доля этих переводов представляет собой выплаты жертвам для создания видимости успешных инвестиций.

Рис.78.Схема транзакций TheFiniko.com.

Finiko также отправила $34 млн. в протокол DeFi, предназначенный для кросс-чейн транзакций, через ряд посреднических кошельков, где они, вероятно, были преобразованы в токены ERC-20 и отправлены в другое место. Компания также отправила криптовалюту на сумму около $3,9 млн. в несколько популярных сервисов-микшеров. Однако наибольший интерес представляет история транзакций Finiko с Suex - внебиржевым брокером, который был подвергнут санкциям OFAC за свою роль в отмывании средств, связанных с мошенничеством, атаками шифровальщиков и другими формами криптовалютных преступлений.

В период с марта по июль 2020 года Finiko отправила биткоин на сумму более $9 млн. на адрес, который теперь фигурирует в качестве идентификатора Suex, внесенного в «Список особых субъектов» OFAC. Эта связь подчеркивает плодовитость Suex как сервиса отмывания денег, а также решающую роль таких сервисов в целом в предоставлении возможности крупным киберпреступникам - таким как авторы Finiko – зарабатывать на их аферах.

Вскоре после краха Finiko в июле 2021 года российские власти арестовали Доронина, а позднее задержали и Ильгиза Шакирова - одного из его ключевых партнеров по управлению бизнесом. Оба человека остаются под стражей, и, как сообщается, были выданы ордера на арест остальных членов команды основателей Finiko.

Как криптовалютная платформа может защититься от мошенников

Основные криптовалютные платформы - такие как биржи - находятся в идеальном положении для борьбы с мошенниками и укрепления доверия к криптовалютам, предупреждая пользователей или даже не позволяя им совершать рискованные транзакции. Одна популярная платформа сделала именно это в 2021 году, и результаты оказались чрезвычайно многообещающими.

Luno - ведущая криптовалютная платформа, работающая более чем в 40 странах, особенно активно представленная в Южной Африке. В 2020 году на южноафриканских пользователей криптовалют было проведено крупное мошенничество, обещавшее невероятно большие доходы от инвестиций. Зная, что его пользователи подвергаются риску, компания Luno решила принять меры в партнерстве с Chainalysis.

Первым шагом стала кампания по информированию пользователей: используя сообщения в приложении, статьи в справочном центре, электронные письма, вебинары, сообщения в социальных сетях, видеоролики на YouTube и даже беседы один на один, компания Luno показала пользователям, как распознать «красные флажки», указывающие на то, что инвестиционное предложение, скорее всего, является мошенническим, и научила их избегать предложений, которые слишком выгодны, чтобы быть правдой.

Затем Luno пошла дальше и начала предотвращать отправку средств на известные мошеннические кошельки - и именно здесь на помощь пришла Chainalysis. Являясь ведущей платформой данных блокчейна, мы имеем целую команду, занимающуюся выявлением криптовалютных мошенников и мониторингом их адресов в наших продуктах. Благодаря этим данным компания Luno смогла остановить переводы пользователей мошенникам до того, как они были обработаны. Во многих отношениях это была радикальная стратегия – криптовалюта исторически была построена на принципе финансовой свободы, и некоторые пользователи, вероятно, будут возмущены предполагаемым ограничением их возможностей совершать сделки. Но благодаря лучшей в своем классе системе атрибуции криптовалютных адресов Chainalysis, компания Luno смогла добиться уровня доверия и убедить клиентов в правильности этой стратегии.

Впервые Luno начала блокировать мошеннические платежи только для пользователей из ЮАР в ноябре 2020 года, а затем распространила этот функционал по всему миру в январе 2021 года. План сработал, и в течение 2021 года переводы с кошельков Luno на счета мошенников резко сократились.

Рис.79.Ежедневный объем переводов мошенникам с платформы Luno.

Скользящий 30-дневный среднесуточный объем операций по переводам мошенникам упал на 88% с $730 000 на пике в сентябре 2020 года до всего $90 000 к ноябрю. Один из клиентов подвел итог, сказав: «Спасибо, Luno. Я собирался потерять свою пенсию и сбережения».

Мошенничество представляет собой огромный барьер для успешного внедрения криптовалют, и борьба с ним не может быть возложена только на правоохранительные и регулирующие органы. криптовалютные предприятия, финансовые учреждения и, конечно же, Chainalysis также должны сыграть важную роль. С помощью этой стратегии компания Luno сделала смелый шаг к установлению большего доверия и безопасности в сфере криптовалют, что, как мы надеемся, поспособствует росту всей отрасли.

Финансирование терроризма

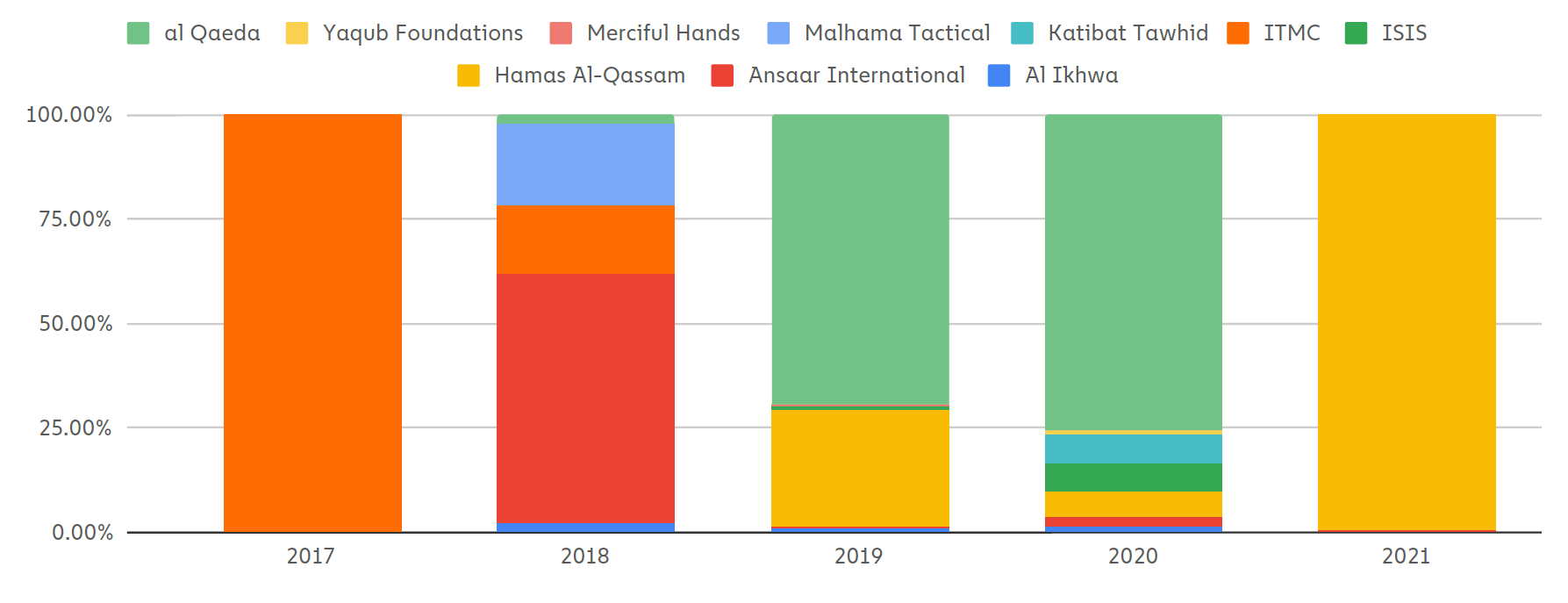

Аль-Каида, ИГИЛ и Хамас входят в число запрещенных террористических групп, финансирующих свою деятельность с помощью криптовалют

К концу 2021 года мы выявили ряд террористических организаций, которые пытались финансировать свои операции с помощью криптовалют. Что сложнее найти – так это террористов, которым это сошло с рук.

- В 2019 и 2020 террористическая организация «Аль-Каида» собирала криптовалюту через Telegram-каналы и группы Facebook. Благодаря ФБР, HSI и IRS-CI было изъято более $1 млн. у оператора финансового сервиса, который способствовал некоторым из этих транзакций.

- В начале весны 2021 года «Бригады Аль-Кассам» - военное крыло ХАМАС - собрали более 100 000 долларов в виде пожертвований. В июле израильское правительство конфисковало большую их часть у связанных с ними сервисов.

Рис.80.Доля от общего объема деятельности по финансированию терроризма по террористическим группам 2017-2021.

В следующем разделе мы расскажем про три расследования 2021 года - в июне, в июле и в декабре - которые демонстрируют недавние успехи правоохранителей в борьбе с финансированием терроризма через криптовалюты.

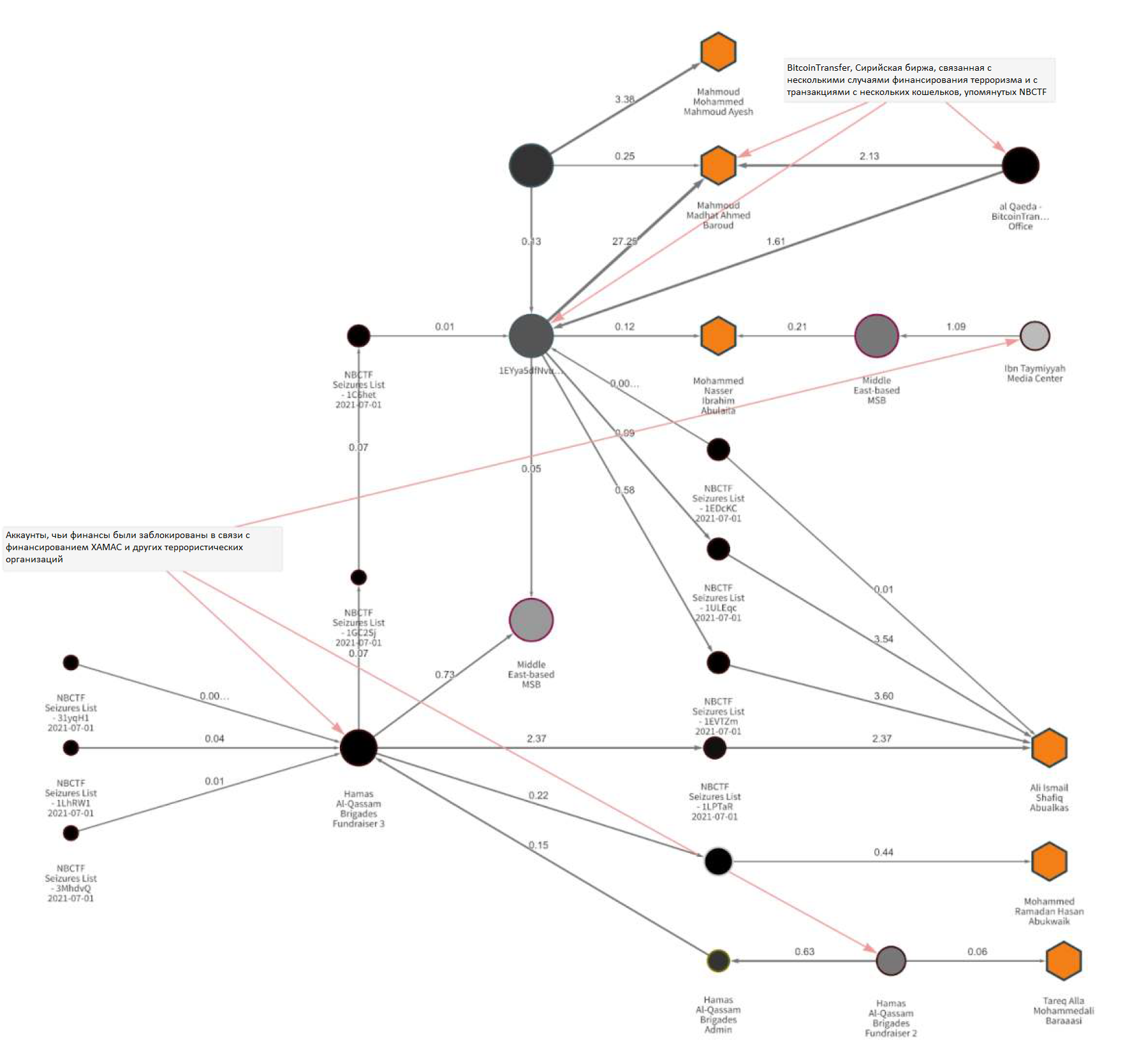

Кейс 1: Правительство Израиля арестовало криптовалютные кошельки, связанные с кампаниями по сбору пожертвований для ХАМАС

30 июня Национальное бюро по борьбе с финансированием терроризма (NBCTF) Израиля объявило об аресте криптовалюты, хранящейся на нескольких кошельках, связанных с кампаниями пожертвований, проводимыми ХАМАС. Эта мера была принята после значительного роста объема пожертвований в криптовалюте в пользу «Бригад Аль-Кассам» в мае после активизации боевых действий между этой группировкой и израильскими войсками.

Примечательно, что это первое изъятие криптовалюты, связанное с финансированием терроризма, которое включает в себя такой широкий спектр цифровых валют. NBCTF изъяла не только Bitcoin, но и Ether, Tether, XRP и другие. Изъятие стало возможным благодаря расследованию разведданных из открытых источников (OSINT) и данных блокчейна.

Ниже мы рассмотрим, как анализ данных блокчейна способствовал раскрытию дела.

Как средства перемещаются с кошельков для пожертвований на биржи.

Приведенный ниже график Chainalysis Reactor показывает транзакции Bitcoin, проведенные по многим счетам, указанным в отчете NBCTF. Многие из этих счетов были приписаны лицам, связанным с кампаниями по сбору пожертвований.

Рис.81.

Оранжевые шестиугольники представляют собой счета, размещенные на крупных криптовалютных биржах, которые контролируются лицами, указанными в отчете NBCTF. Как мы видим, средства часто проходили через кошельки посредников, высокорисковые биржи и финансовые сервисы, прежде чем попасть на мейнстримные биржи, с которых злоумышленники, вероятно, надеялись обналичить средства.

Интересно отметить, что два кошелька для пожертвований, названные в отчете, получали средства со счетов, связанных с Идлибским офисом BitcoinTransfer (справа вверху графика), сирийской криптовалютной биржи, связанной и с предыдущими делами о финансировании терроризма. Еще один кошелек получил средства от ближневосточного финансового сервиса, который ранее получал средства от Ibn Taymiyya Media Center (прямо под кластером BitcoinTransfer), организации, которая в прошлом также была связана с финансированием терроризма.

Ценность анализа блокчейна в сочетании с другими источниками данных.

Это расследование - прекрасный пример ценности анализа блокчейна, особенно когда он используется в сочетании с другими данными из открытых источников. Израильские власти проанализировали открытые источники и смогли найти счета для пожертвований ХАМАС, а с помощью инструментов анализа блокчейна смогли проследить за средствами, чтобы найти кошельки консолидации средств и раскрыть имена лиц, связанных с кампаниями. Актуальные данные о транзакциях в нескольких блокчейнах сыграли решающую роль в этом деле, поскольку агенты отследили и изъяли средства не в одной, а в нескольких различных криптовалютах. Мы аплодируем израильским властям за успешную операцию и надеемся в будущем предоставить ценные инструменты, которые помогут нашим правительственным клиентам по всему миру добиться новых успехов.

Кейс 2: Спонсор террористов выявлен управлением по контролю за иностранными активами США

28 июля 2021 года управление по контролю за иностранными активами США (OFAC) ввело санкции против Фарруха Фуркатовича Файзиматова за оказание материальной помощи и поддержки группировке боевиков «Хай'эт Тахрир аш-Шам» (ХТШ), участвующей в гражданской войне в Сирии. Файзиматов использовал социальные сети для пропаганды, вербовки новых членов и сбора пожертвований для приобретения оборудования в интересах ХТШ.

Его усилия по сбору средств были связаны с кошельком, отслеживаемым Chainalysis, детали которого показаны на графике ниже.

Рис.82.Схема транзакций спонсора терроризма.

В левой части графика видно, что Файзиматов получал средства непосредственно с централизованных и P2P-бирж, которые не собирали информацию о своих клиентах. Это указывает на то, что лица, отправлявшие Bitcoin Файзиматову, намеревались сохранить анонимность. Справа мы видим, что Файзиматов отправлял средства на биржи с высоким уровнем риска, расположенные в России, на одну централизованную биржу, которая собирала KYC-информацию, и небольшую сумму вероятному продавцу на Hydra, российском Darknet-рынке. После включения в список OFAC деятельность Файзиматова в сети прекратилась.

Кейс 3: осужденный террорист из Уэльса пойман при использовании Darknet-рынка «Bypass Shop»

В декабре 29-летний мужчина был приговорен к 16 месяцам тюремного заключения за Bitcoin-транзакции, совершенные на «Bypass Shop» - Darknet-рынке краденой информации о кредитных картах.

Транзакции были совершены с кошелька мужчины на бирже, что побудило администраторов выпустить отчет о подозрительной активности. После этого полиция установила личность мужчины, им оказался Хурам Икбал из Кардиффа, и организовала его арест.

Это было не первое столкновение Икбала с законом. В 2014 году Икбал был заключен в тюрьму за хранение террористической информации и распространение террористических публикаций под псевдонимом Абу Ирхаб, что в переводе с арабского означает «отец терроризма». Всего у Икбала было девять экземпляров журнала Аль-Каиды «Inspire», также он опубликовал более 800 ссылок на экстремистские материалы в Facebook.

До этого Икбал дважды пытался присоединиться к джихадистам, летая в Кению и Турцию. В обоих случаях он был депортирован.

Анализ блокчейна - лучший инструмент правительства в борьбе с финансированием терроризма через криптовалюты

По мере того как террористические организации осваивают новые блокчейн-технологии и методы сбора криптовалютных средств, правительствам крайне важно идти в ногу со временем. Результаты нашего исследования, проведенного в 2021 году, показывают, что многие ведомства так и поступили, что принесло серьезные плоды.

Правительства, внедрившие анализ блокчейна, изъяли миллионы долларов в криптовалюте и остановили ряд финансистов терроризма - еще одно доказательство того, что при наличии соответствующих инструментов следователи могут отрезать террористические организации от средств, обеспечивающих их существование.

Продолжение исследования ждите вскоре в разделе «Аналитика» нашего блога!

Источник: https://go.chainalysis.com