В четвертом квартале 2021 года было зафиксировано 722 атаки шифровальщиков, среди которых наиболее распространенными вредоносами стали LockBit 2.0, Conti, PYSA, Hive и Grief, сообщает новое исследование, опубликованное компанией Intel 471.

Число атак увеличилось на 110 и 129 по сравнению с третьим и вторым кварталами 2021 года соответственно. В целом, за трехмесячный период с октября по декабрь 2021 года было обнаружено 34 различных варианта шифровальщиков.

«Наиболее распространенным штаммом в четвертом квартале 2021 года был LockBit 2.0, на который пришлось 29,7% всех зарегистрированных инцидентов, за ним следуют Conti - 19%, PYSA - 10,5% и Hive - 10,1%» - сообщается в отчете, предоставленном изданию The Hacker News.

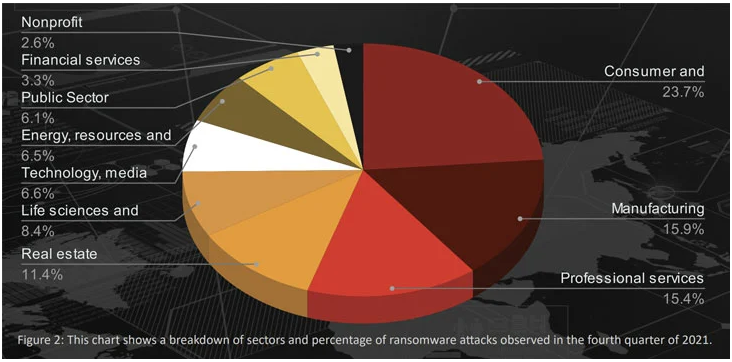

Среди отраслей, наиболее пострадавших в течение квартального периода, были производство потребительских и промышленных товаров, профессиональные сервисы и консалтинг, недвижимость, наука и здравоохранение, технологии, СМИ и телекоммуникации, энергетика, ресурсы и сельское хозяйство, государственный сектор, финансовые сервисы и некоммерческие организации.

От всех зарегистрированных атак LockBit 2.0 больше всего пострадали США, затем Италия, Германия, Франция и Канада. Большинство заражений Conti также было зарегистрировано в США, Германии и Италии. США оставались наиболее пострадавшей страной и от атак шифровальщиков PYSA и Hive.

«Атаки на отрасль производства потребительских и промышленных товаров выросли на 22,2% по сравнению с третьим кварталом 2021 года, что делает ее наиболее атакуемой в четвертом квартале» - отметили исследователи.

Результаты исследования были получены на фоне появления относительно неизвестного штамма шифровальщика под названием «Nokoyawa», имеющего «поразительное сходство» с вымогателем Hive, большинство целей которого находятся преимущественно в Аргентине.

«Как Nokoyawa, так и Hive включают в себя использование Cobalt Strike в рамках первой фазы атаки, а также использование легальных, но часто злоупотребляемых инструментов, таких как антируткит-сканеры GMER и PC Hunter, для уклонения от средств защиты» - сообщили исследователи Trend Micro.

Источник: https://thehackernews.com