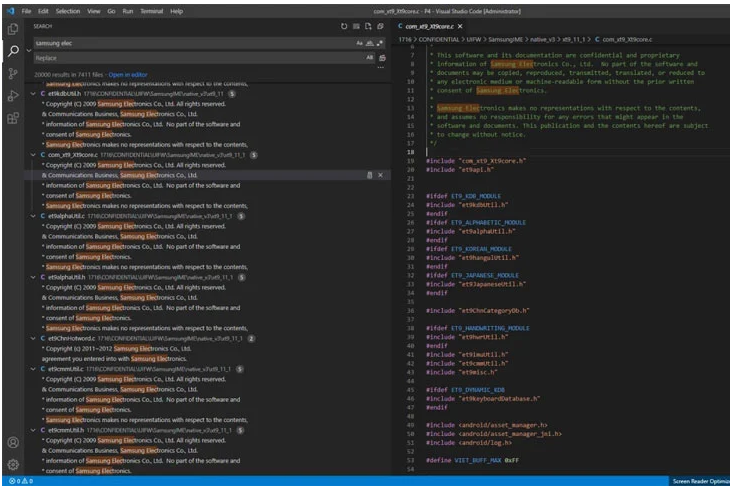

В понедельник компания Samsung подтвердила факт взлома системы безопасности, в результате которого были украдены внутренние данные компании, включая исходный код смартфонов Galaxy.

«Согласно нашему первоначальному анализу, нарушение касается исходного кода, связанного с работой устройств Galaxy, но не включает личную информацию наших потребителей или сотрудников» - сообщил гигант электронной промышленности агентству Bloomberg.

Южнокорейская компания также подтвердила, что не ожидает каких-либо последствий для бизнеса или клиентов в результате инцидента и что были приняты новые меры безопасности для предотвращения подобных нарушений в будущем.

Подтверждение пришло после того, как хакерская группа LAPSUS$ выложила 190 Гб данных Samsung в своем Telegram-канале в конце прошлой недели, раскрыв исходный код доверенных приложений, установленных в TrustZone, алгоритмы биометрической аутентификации, загрузчики последних устройств и даже конфиденциальные данные поставщика чипов Qualcomm.

Впервые об утечке сообщило издание Bleeping Computer 4 марта 2022 года.

Если имя LAPSUS$ звучит знакомо - то это та же банда вымогателей, которая в прошлом месяце унесла 1 ТБ конфиденциальных данных NVIDIA, а именно: учетные данные сотрудников, схемы, исходный код драйверов и информацию, касающуюся новых графических чипов.

Группа, которая впервые засветилась в конце декабря 2021 года, также выдвинула необычное требование, призывающее компанию навсегда открыть исходный код своих драйверов GPU и убрать ограничение на майнинг криптовалюты Ethereum со всех GPU NVIDIA 30-й серии, чтобы предотвратить новые кибератаки.

Пока неясно, предъявляла ли LAPSUS$ аналогичные требования к Samsung перед публикацией информации.

В результате утечки информации из NVIDIA также были опубликованы «более 70 000 адресов электронной почты сотрудников и хэши паролей NTLM, многие из которых впоследствии были взломаны и распространены в хакерском сообществе».

Это еще не все. Два сертификата подписи кода, включенные в дамп кэша от NVIDIA, использовались для подписи вредоносных драйверов Windows и других инструментов, часто используемых хакерскими командами, а именно маячков Cobalt Strike, Mimikatz и других троянов удаленного доступа.

«Хакеры начали действовать 1 марта, через день после того, как был выложен торрент» - сообщил исследователь безопасности Кевин Бомонт в твиттере на прошлой неделе.

Источник: https://thehackernews.com