Исследователи раскрыли подробности устраненной уязвимости в GitLab, DevOps-ПО с открытым исходным кодом, которая могла позволить злоумышленнику, не прошедшему аутентификацию, удаленно восстановить информацию о пользователе.

Отслеживаемая как CVE-2021-4191 (рейтинг CVSS: 5.3), уязвимость затрагивает все версии GitLab Community Edition и Enterprise Edition, начиная с 13.0, а также версии, начиная с 14.4 и до 14.8.

Обнаружение и сообщение о дефекте приписывается Джейку Бейнсу, старшему исследователю безопасности из Rapid7. После уведомления разработчика софта 18 ноября 2021 года, исправления были выпущены в составе критических релизов безопасности GitLab 14.8.2, 14.7.4 и 14.6.5 25 февраля 2022 года.

«Уязвимость является результатом отсутствия проверки подлинности при выполнении определенных запросов GitLab GraphQL API» - сообщается в отчете Бейнса, опубликованном в четверг. «Не прошедший авторизацию злоумышленник может удаленно использовать эту уязвимость для сбора зарегистрированных имен пользователей GitLab, имен и адресов электронной почты».

Успешная эксплуатация может позволить злоумышленникам разведать и составить списки легальных имен пользователей, принадлежащих цели, которые затем могут быть использованы как ступенька для проведения атак методом брутфорса - угадывание паролей, распыление паролей или вброс учетных данных.

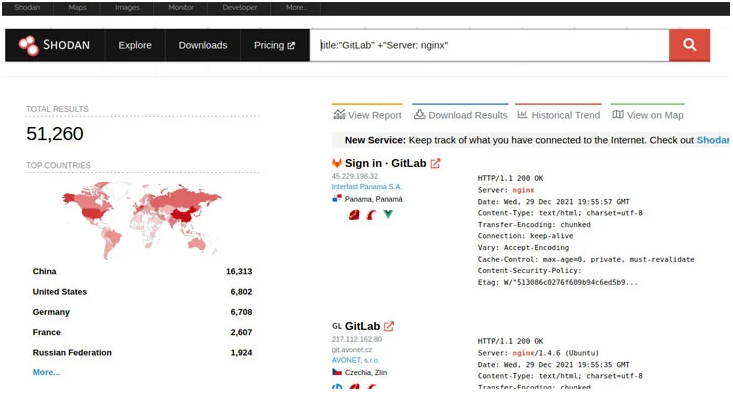

«Утечка также потенциально позволяет злоумышленнику создать новый список имен пользователей на основе установок GitLab - не только с gitlab.com, но и с других 50 000 экземпляров GitLab, доступных из интернета» - заявил Бейнс.

Помимо CVE-2021-4191, патч также устраняет шесть других недостатков безопасности, один из которых является критическим (CVE-2022-0735, рейтинг CVSS: 9.6), позволяющей неавторизованному злоумышленнику перехватить регистрационные runner-токены, используемые для аутентификации и авторизации CI/CD-заданий, размещенных на инстансах GitLab.

Источник: https://thehackernews.com