Новая вредоносная программа, способная похищать аккаунты в социальных сетях, распространяется через официальный магазин приложений Microsoft в виде троянских игровых приложений, заражено более 5 000 машин под управлением Windows в Швеции, Болгарии, России, на Бермудах и в Испании.

Израильская компания по кибербезопасности Check Point окрестила вредоносное ПО «Electron Bot», ссылаясь на командно-контрольный домен, используемый в кампании. Личность злоумышленников неизвестна, но есть основания полагать, что они могут базироваться в Болгарии.

«Electron Bot - это модульная вредоносная программа, которая использует для распространения продвижение в социальных сетях и мошенничество с кликами» - сообщает Моше Марелус из Check Point в отчете, опубликованном на этой неделе. «Он распространяется в основном через магазин Microsoft и распространяется через десятки зараженных приложений, в основном игр, которые постоянно размещаются злоумышленниками».

Первый признак вредоносной активности начался как кампания кликер-рекламы, которая была выявлена в октябре 2018 года, причем вредонос скрывался на виду в виде приложения Google Photos, как сообщило издание Bleeping Computer.

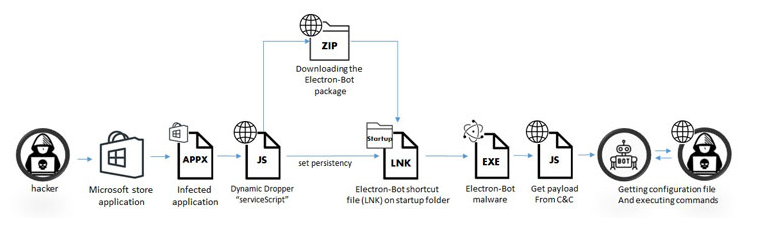

Считается, что за прошедшие годы вредонос претерпел множество итераций развития, которые оснастили его новыми функциями и возможностями уклонения от обнаружения. В дополнение к использованию кросс-платформенного фреймворка Electron, бот разработан таким образом, чтобы загружать полезную нагрузку, получаемую с CnC-сервера во время выполнения, что затрудняет его обнаружение.

«Это позволяет злоумышленникам модифицировать полезную нагрузку вредоносной программы и изменять поведение бота в любой момент времени» - пояснил Марелус.

Основная функциональность Electron Bot заключается в открытии скрытого окна браузера для осуществления SEO-пойзонинга, генерации кликов для рекламы, направления трафика на контент, размещенный на YouTube и SoundCloud, и продвижения определенных продуктов для получения прибыли за счет кликов по рекламе или повышения рейтинга магазина для увеличения продаж.

Кроме того, он также оснащен функциями, позволяющими контролировать аккаунты в социальных сетях Facebook, Google и Sound Cloud, включая регистрацию новых аккаунтов, вход в систему, а также комментарии и лайки постов для увеличения просмотров.

Последовательность атаки запускается, когда пользователи загружают одно из зараженных приложений (например, Temple Endless Runner 2) из магазина Microsoft, которое при запуске загружает игру, но при этом незаметно подбрасывает и устанавливает дроппер.

На этом этапе происходит идентификация потенциального ПО для обнаружения угроз от таких компаний, как Лаборатория Касперского, ESET, Norton Security, Webroot, Sophos и F-Secure, после чего дроппер переходит к поиску ботнета.

Список издателей, которые распространяли приложения с вредоносным ПО, выглядит следующим образом.

- Lupy games

- Crazy 4 games

- Jeuxjeuxkeux games

- Akshi games

- Goo Games

- Bizzon Case

«Поскольку полезная нагрузка бота загружается динамически при каждом запуске, злоумышленники могут модифицировать код и изменить поведение бота» - отметил Марелус. «Например, они могут инициализировать еще один этап атаки и запустить новую вредоносную программу, напрмиер шифровальщика или троян удаленного доступа. Все это может произойти без ведома жертвы».

Источник: https://thehackernews.com