Популярность Microsoft Teams продолжает расти. Число ежемесячных активных пользователей Teams составляет 270 миллионов человек, что на 20 миллионов больше, чем в июле 2021 года.

По мере роста популярности платформы хакеры все чаще используют ее в качестве стартовой площадки для фишинговых атак и атак с использованием вредоносного ПО.

Начиная с января 2022 года, компания Avanan наблюдала, как хакеры подбрасывают вредоносные исполняемые файлы в беседы в Teams. Файл записывает данные в реестр Windows, устанавливает DLL-библиотеки и создает ссылки на ярлыки, которые позволяют программе управлять собственными настройками. Avanan детектирует тысячи таких атак в месяц. В этом обзоре Avanan проанализирует, как атакующие используют подобные .exe файлы в Microsoft Teams.

Атака

На первом этапе атаки хакеры прикрепляют файлы .exe к чатам Teams, чтобы установить троян на компьютер конечного пользователя. Затем троян используется для установки вредоносного ПО.

- Вектор: Microsoft Teams

- Тип: Вредоносное ПО

- Техника: файлы .exe

- Цель: Любой конечный пользователь

Электронная почта

В этом варианте атаки злоумышленники взламывают чаты Teams, что может быть сделано с помощью атак типа «Восток-Запад», которые начинаются через электронную почту или путем подмены пользователя. Затем атакующий прикрепляет к чату файл .exe под названием «User Centric». Этот файл является трояном, который затем устанавливает DLL-файлы и создает ярлыки для самостоятельного администрирования.

Пример электронного письма №1:

Когда пользователь открывает файл, происходит вот что:

При нажатии на файл он начинает загружаться и устанавливаться как программа Windows. Однако, несмотря на обычное название файла, это действительно вредоносный файл.

Пример электронного письма №2:

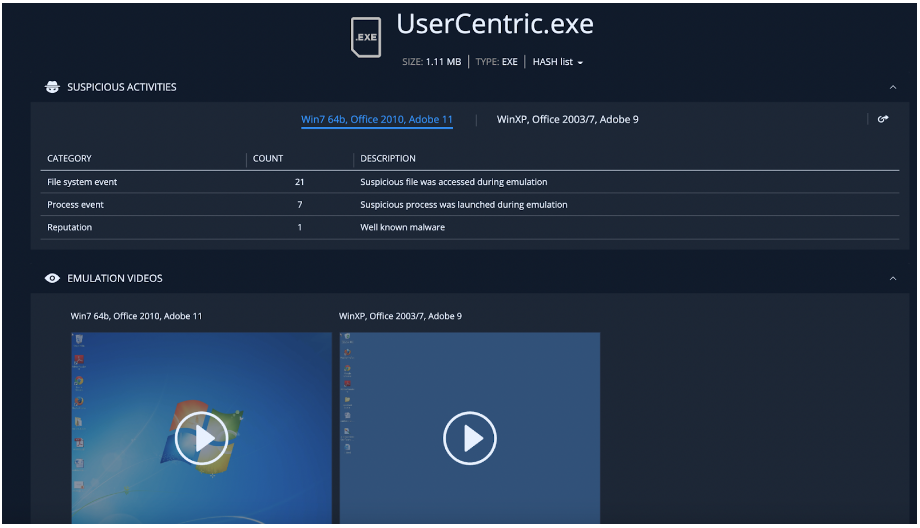

Файл .exe, проанализированный программой Sandblast компании Check Point, является вредоносным:

Техники

В еще одном варианте атаки на Teams хакеры прикрепляют вредоносный троянский документ к треду чата. При нажатии на него файл в конечном итоге захватывает компьютер пользователя. Используя исполняемый файл, или файл, содержащий инструкции для выполнения системой, хакеры могут установить вредоносные DLL-библиотеки, которые позволяют программе самостоятельно управлять компьютером.

Прикрепляя файлы к Teams, хакеры нашли новый способ легко атаковать миллионы пользователей.

Первый шаг - это получение доступа к Teams. У атакующих есть несколько способов сделать это: они могут скомпрометировать организацию-партнера и прослушивать чаты, скомпрометировать адрес электронной почты и использовать его для доступа к Teams или украсть учетные данные Microsoft 365 из предыдущей фишинговой кампании, что даст им карт-бланш на доступ к Teams и остальному пакету Office. Учитывая, что хакеры достаточно искусны в компрометации учетных записей Microsoft 365 с помощью традиционных методов фишинга по электронной почте, они поняли, что те же учетные данные работают и в Teams.

Кроме того, проникнув в организацию, злоумышленник обычно знает, какие технологии используются для ее защиты. Это означает, что они знают, какие вредоносные программы смогут обойти существующие средства защиты.

Проблема усугубляется тем, что стандартные средства защиты Teams недостаточны, поскольку сканирование на наличие вредоносных ссылок и файлов ограничено. Кроме того, многие решения для защиты электронной почты не предлагают надежной защиты для Teams. Злоумышленники, которые могут получить доступ к учетным записям Teams с помощью атак «Восток-Запад» или используя учетные данные, полученные в результате других фишинговых атак, имеют карт-бланш для проведения атак на миллионы ничего не подозревающих пользователей.

Кроме того, конечные пользователи изначально доверяют платформе. Например, проведенный компанией Avanan анализ больниц, использующих Teams, показал, что врачи практически без ограничений делятся медицинской информацией пациентов на платформе Teams. Медицинский персонал обычно знает правила безопасности и риск обмена информацией по электронной почте, но игнорирует их, когда речь идет о Teams. Кроме того, почти каждый пользователь может приглашать людей из других отделов, и часто существует лишь минимальный надзор за приглашениями работников сторонних компаний. Из-за неосведомленности о технических деталях работы платформы Teams многие просто доверяют и одобряют запросы. В организации пользователь может легко притвориться кем-то другим, будь то генеральный директор, финансовый директор или служба ИТ-помощи.

Большинство сотрудников обучены проверять личность отправителя в электронной почте, но мало кто знает, как убедиться, что имя и фотография, которые они видят в чате Teams, настоящие. Отредактировать профиль и стать кем угодно очень просто.

Поэтому, когда кто-то прикрепляет файл к чату Teams, особенно с безобидно звучащим названием «User Centric», многие пользователи не задумываются и кликают на него.

Эта атака демонстрирует, что хакеры начинают лучше понимать и чаще использовать Teams в качестве потенциального вектора атак. Поскольку использование Teams по всему миру продолжает расти, Avanan ожидает значительного увеличения числа подобных атак.

Чтобы защититься от таких атак, специалисты по безопасности могут сделать следующее:

- Внедрить защитные системы, которые загружают все файлы в «песочницу» и проверяют их на наличие вредоносного кода.

- Развернуть надежную, комплексную защиту, которая защищает все линии бизнес-коммуникаций, включая Teams.

- Обязать конечных пользователей обращаться в ИТ-отдел при появлении любых незнакомых файлов.

Источник: https://www.avanan.com