Введение

В ежегодном отчете об уязвимостях рассматривается ландшафт угроз в 2021 года, подводя итог по данным, полученным командой Recorded Future по исследованию угроз Insikt Group за последний год. Он основан на анализе информации, собираемой платформой Recorded Future® Platform, включая данные открытых источников, таких как СМИ и общедоступные исследования других команд безопасности, а также закрытых источников криминального подполья, для отслеживания глобальных тенденций и оценки 10 наиболее значимых уязвимостей, которые были раскрыты в 2021 году. Отчет будет интересен всем, кто стремится получить широкое, целостное представление о современных киберугрозах.

Ландшафт уязвимостей безопасности в 2021 году определялся громкими инцидентами, связанными с программным обеспечением известных поставщиков, которые привели к широкомасштабным утечкам данных и атакам вредоносного ПО. Поразительно совпало по времени с публикацией данных о бэкдоре SolarWinds Orion SUNBURST в декабре 2020 года раскрытие самой серьезной уязвимости 2021 года, широко известной как «Log4Shell» и отслеживаемой как CVE-2021-44228, 9 декабря 2021 года. В течение года были выявлены и другие крупные уязвимости, затрагивающие Microsoft Exchange и Windows Print Spoolers, VMware vCenter, устаревшие версии Accellion FTA и системы управления ИТ Kaseya Virtual System Administrator. Каждая из этих критических уязвимостей была использована киберпреступными группами для организации утечек данных и атак с использованием шифровальщиков, которые имели далеко идущие последствия для вендоров всех отраслей.

Критичность многих раскрытых и эксплуатируемых уязвимостей в 2021 году - в частности, уязвимости Log4Shell уязвимости и многочисленные уязвимости связанные с технологиями Microsoft - не должна отвлекать внимание от количества и разнообразия затронутых продуктов в течение 2021 года.

Уязвимости высокого риска и активно эксплуатируемые уязвимости, раскрытые в 2021 году затронули продукты, принадлежащие самым разным вендорам. За пределами топ-10 уязвимостей, которые в основном нашлись в продуктах Microsoft, серьезные баги также были выявлены в софте Linux, Google, Pulse Connect Secure, и Apple.

Некоторые из этих уязвимостей были использованы в атаках «нулевого дня», поскольку уже были известны хакерам до обнаружения и публикации данных по ним. Также распространены и атаки, при которых уязвимость известна, но исправления недоступны. Кроме того, часто вскоре после раскрытия данных по уязвимости группы злоумышленников поспешно атакуют уязвимые системы в надежде успеть заразить системы до установки исправлений.

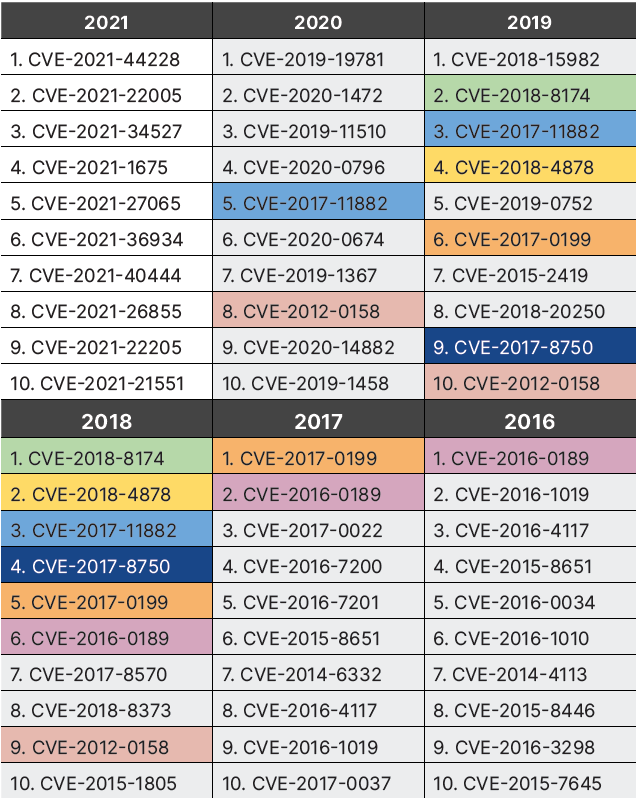

В отличие от ситуации предыдущих лет (2020, 2019, 2018), ни одна из наиболее эксплуатируемых уязвимостей 2021 года не была повтором из статистики предыдущих лет. Скорее, заметной тенденцией в эксплуатации уязвимостей 2021 года в криминальном подполье стало то, как быстро злоумышленники начинали использовать новые обнаруженные уязвимости в атаках для развертывания постэксплуатационных инструментов.

Рис.1.Наиболее часто эксплуатируемые уязвимости 2016 - 2021 года, повторы обозначены цветом.

Ландшафт уязвимостей 2021 года

Согласно данным базы данных национальных уязвимостей Национального института стандартов и технологий США (NVD), в 2021 году были опубликованы 21 957 уязвимостей. Если рассмотреть рост числа новых публикаций с 2017 года, 2021 год показал трехкратное увеличение по сравнению с 2019 и 2020 годами. Постоянно растущее количество раскрытых уязвимостей делает отслеживание и определение приоритетов все более сложным, ставя команды безопасности в невыгодное положение по сравнению с атакующими. Тем не менее, из 16 473 новых раскрытых уязвимостей с обозначением CVE 2021, перечисленных в базе данных NVD, только 119 (0,7%) из них активно эксплуатируются (согласно CISA Known Exploited Vulnerabilities Catalog). Значительное несоответствие между общим количеством раскрытий и фактической эксплуатацией показывает, как команды безопасности могут использовать данные платформы Recorded Future's Platform для быстрого выявления уязвимостей с высокими оценками риска и сработавшие правила, указывающие на активную эксплуатацию, для облегчения приоритезации исправлений и устранения проблем.

В первой половине 2021 года злоумышленники игнорировали программное обеспечение пользовательского класса в пользу технологий, обычно используемых бизнес-клиентами.

В нашем отчете 2020 года на основе оценки криминального интереса мы обнаружили, что многие из уязвимостей, использовавшихся в последние несколько лет, связаны с популярным у среднестатистического пользователя программным обеспечением, например CVE-2017-11882 в Microsoft Office. Однако, на протяжении первой половины 2021 основной тенденцией в использовании уязвимостей стала эксплуатация технологий корпоративного класса, таких как Microsoft Exchange и VMware vCenter. Высокоценное программное обеспечение корпоративного класса все чаще становится мишенью, создавая угрозу экспоненциального роста затрат, связанных с кибератаками. Многие из этих крупных уязвимостей относятся к относительно новой, но быстро развивающейся области облачных технологий.

Рис.2.Ежегодное общее количество опубликованных в NVD уязвимостей с 2018 по 2021 гг.

Во второй половине 2021 года рост числа уязвимостей, затрагивающих продукты корпоративного класса, замедлился, поскольку были раскрыты несколько громких уязвимостей, направленных на пользовательское ПО. В их число вошла уязвимость Apple iOS CVE-2021-30860. Исследователи Citizen Lab связали CVE-2021-30860 с эксплойтом «ForcedEntry», используемым для доставки шпионского ПО Pegasus, разработанного израильской компанией по кибербезопасности NSO Group, на айфоны активистов в Бахрейне и Саудовской Аравии. В декабре 2021 года агентство Reuters сообщило, что CVE-2021-30860 также использовалась в атаках на 9 сотрудников Государственного департамента США.

В конце 2021 года Log4Shell потряс ландшафт безопасности как для отдельных пользователей, так и для крупных предприятий, затронув целый ряд систем. Log4Shell подчеркивает наиболее тревожные тенденции в области уязвимостей 2021 года: постоянно сокращающееся окно для исправления между первоначальным раскрытием уязвимости и эксплуатацией уязвимости злоумышленниками, а также продолжающееся использование уязвимостей нулевого дня как киберпреступниками, так и государственными хакерскими группами.

10 самых критичных уязвимостей, раскрытых в 2021 году

Топ-десять уязвимостей определяется на основе множества факторов, включая оценку риска по шкале CVSS v3.1 и рейтингам критичности Recorded Future, наличие доказательств использования в реальных атаках, наличия Proof-of-concept (PoC) уязвимости в публичном доступе и количество ссылок на отдельные кибератаки. Рейтинг приведен ниже от наивысшей до наименьшей угрозы, оцененной по методологии, описанной выше, с указанием затронутого продукта и типа уязвимости.

- CVE-2021-44228 (Log4Shell): Apache Log4j2 – удаленное выполнение кода.

- CVE-2021-22005: VMware vCenter Server – произвольная загрузка файлов.

- CVE-2021-34527 (PrintNightmare): Windows Print Spooler - удаленное выполнение кода.

- CVE-2021-1675 (PrintNightmare): Windows Print Spooler - повышение привилегий.

- CVE-2021-27065 (ProxyLogon): Microsoft Exchange Сервер - удаленное выполнение кода.

- CVE-2021-36934: Windows - повышение привилегий.

- CVE-2021-40444: Microsoft MSHTML - удаленное выполнение кода.

- -2021-26855 (ProxyLogon): Microsoft Exchange Server - удаленное выполнение кода.

- CVE-2021-22205: GitLab CE/EE - удаленное выполнение кода.

- -2021-21551: Dell – Недостаток контроля доступа.

Apache Log4j

Считается одним из самых страшных багов безопасности за последнее время. Уязвимость CVE-2021-44228 (широко известная как Log4Shell) за несколько недель потрясла мир кибербезопасности и является главной уязвимостью в 2021 года. Баг кроется в Log4j от Apache, программной библиотеке логирования, написанной на языке Java. Уязвимость Log4Shell настолько опасна, потому что сочетает в себе простоту эксплуатации, позволяя злоумышленникам получить удаленный доступ, с почти повсеместным использованием Log4j в сетях и приложениях.

Подобно тому, как использование асбеста было обычным явлением в строительстве зданий в середине 20-го века, Log4j включен во многие программные и сетевые приложения сегодня. И подобно асбесте в стенах, пока его не трогают, не наносит активного вреда, однако после эксплуатации Log4Shell представляет собой критическую угрозу для затронутых систем. Повсеместное использование библиотеки означает, что угроза распространяется на огромную потенциальную поверхность атаки, включающую каждую отдельную непропатченную систему, любая из которых подвержена значительному риску атаки и может представлять угрозу как самой цели, так и связанным с ней третьим лицам.

Усугубляет общую угрозу, исходящую от Log4Shell и серия недостаточно проработанных патчей (2.15.0 для первоначальной уязвимости CVE-2021-44228, 2.16.0 для CVE-2021-45046, 2.17.0 для CVE-2021-45105, и 2.17.1 для CVE-2021-44832), которые внесли в систему новые уязвимости, позволяющие вызывать отказ в обслуживании и даже осуществлять выполнение произвольного кода. Организациям, которые еще не устранили эту уязвимость, следует обновить Log4j до версии 2.17.1.

Несколько хакерских групп начали активно эксплуатировать уязвимости Log4Shell с момента их раскрытия - включая операторов программ-вымогателей, таких как Conti, Khonsari и TellYouThePass [1, 2], а также хакерские группы, предположительно спонсируемые различными государствами. По данным Cisco Talos эксплуатация Log4Shell началась 1 декабря 2021 года, что позволяет предположить, что уязвимость эксплуатировалась в течение как минимум недели до ее обнародования. Компания Recorded Future наблюдала релевантные сканирования и поведенческие паттерны в сети Tor в течение нескольких часов после раскрытия уязвимости, а к 10 декабря - на следующий день после первого раскрытия - компания Imperva сообщила о 1,4 млн. попыток сканирования на наличие уязвимости.

Большинство этих ранних атак исходило от операторов вредоносных программ для криптомайнинга и ботнетов, включая Mirai, Muhstik и Kinsing. 14 декабря 2021 года исследователи Microsoft подтвердили, что CVE-2021-44228 использовалась несколькими спонсируемыми государством группами, происходящими из Китая (HAFNIUM), Ирана (PHOSPHORUS), Северной Кореи и Турции для развертывания веб-шеллов и часто используемого в кибератаках инструмента для тестирования на проникновение Cobalt Strike. К 4 января 2022 года наблюдалось использование уязвимости в системах, выходящих в Интернет под управлением VMware Horizon (Proof-of-concept был позже распространен через GitHub) для установки шмифровальщика NightSky.

С тех пор как Apache впервые раскрыла данные по уязвимости Log4Shell 9 декабря 2021 года, команды по безопасности по всему миру быстро работают над выявлением и исправлением уязвимых систем и устранением последствий потенциальных вторжений. В практически беспрецедентных совместных усилиях по устранению уязвимости, компании сферы безопасности, такие как GreyNoise, BadPackets, Huntress Labs и Curated Intel, предлагают свои услуги по выявлению и мониторингу индикаторов компрометации Log4Shell. Cloudflare заявила, что потенциал ущерба настолько велик, что сервис вводит проактивные меры по смягчению последствий, даже для организаций, не являющихся плательщиками.

Команды безопасности должны уделять первоочередное внимание выявлению уязвимых систем и подозрительного трафика, а также обновить уязвимые системы использующие Java 8 и Log4j до версии 2.17.1. Дополнительная информация об уязвимостях Log4Shell и руководство по выявлению трафика, пытающегося использовать Log4j, можно найти в блоге Recorded Future. Организации также могут отслеживать обновления для уязвимости Log4Shell, следя за публикациями CISA [1, 2], поскольку ситуация продолжает стремительно развиваться.

Облачные уязвимости

Увеличение случаев эксплуатации уязвимостей, затрагивающих облачные технологии - тенденция, которая всерьез развилась в 2020 году - продолжилась и усилилась и в 2021. В ответ на пандемию в 2020 году стремительно развивалась удаленная работа, что вызвало резкий рост зависимости предприятий и индивидуальных пользователей от облачных ИТ-услуг. Согласно статистике IDC, мировой рынок всех облачных инфраструктур (общих и выделенных) превысил объем рынка необлачной инфраструктуры в 2020. К 2022 году рынок только общей облачной инфраструктуры превысит рынок необлачной инфраструктуры. К 2025 г, облачная инфраструктура, по прогнозам, будет составлять почти две трети всего рынка корпоративной инфраструктуры.

Растущее внедрение облачных технологий сопровождается ростом числа серьезных уязвимостей, затрагивающих эти системы - например, вторая уязвимость в Топ-10 2021 года - CVE-2021-22005, которая затронула серверы vCenter компании VMware. Кроме того, по мере того, как количество устройств с поддержкой Интернета вещей продолжает расти, защитники сталкиваются со все более сложными проблемами, связанными с устранением уязвимостей между облачными и локальными технологиями.

Кейс: VMware

Уязвимость VMware vCenter CVE-2021-22005 является примером быстрого использования недавно раскрытых уязвимостей. VMware опубликовала 21 сентября 2021 года объявление, которое содержало исправление и обходное решение для CVE-2021-22005 - уязвимости произвольной загрузки файлов, которая может привести к удаленному выполнению произвольного кода. Через день после этого компания по сбору информации об угрозах Bad Packets опубликовала в социальных сетях информацию о том, что злоумышленники уже эксплуатируют эту уязвимость через ханипоты VMware. Атаки исходили из США, Канады, Румынии, Китая, Нидерландов и Сингапура.

Вьетнамский исследователь безопасности Нгуен Чанг поделился своей разработкой PoC-скрипта для эксплуатации CVE-2021-22005 с обходом патча, выпущенного VMware через 3 дня после раскрытия информации. В день публикации PoC, CISA призвала компании и пользователей применить патч или использовать доступное обходное решение, предоставленное VMware. Хотя PoC Чанга был «неполным» эксплойтом, в котором намеренно отсутствовал код, ведущий к удаленному выполнению кода, чтобы предотвратить использование концепта менее опытными хакерами, увеличение активности эксплойтов для CVE-2021- 22005 было отмечено на следующий же день после публикации скрипта и в последующие недели было обнаружено несколько злоумышленников, использующих код Джанга.

Microsoft

Технологии Microsoft имеют репутацию [1, 2] изобилующих уязвимостями и часто становятся мишенью для злоумышленников. Шесть из десяти крупнейших уязвимостей в 2021 году затрагивали продукты Microsoft. Несколько уязвимостей Microsoft - в частности, ProxyLogon и ProxyShell которые затрагивают серверы Exchange, и уязвимости PrintNightmare, которые затрагивают Windows Print Spooler - активно использовались разнообразными киберпреступниками. Хотя в 2021 году и наблюдался рост эксплуатации уязвимостей, затрагивающих все основные операционные системы (серьезные активно эксплуатируемые уязвимости в 2021 году были обнаружены в Apple iOS и Debian Linux), Microsoft Windows продолжает оставаться наиболее активно атакуемой ОС.

Кейс: Microsoft Exchange

2 марта 2021 года компания Microsoft раскрыла информацию о том, что хакерская группа HAFNIUM использовала 4 уязвимости Microsoft Exchange Server (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 и CVE-2021-27065) для установки веб-шеллов на атакованные системы. На протяжении марта 2021 года количество жертв злоумышленников и вредоносного ПО, связанных с эксплуатацией этих уязвимостей Microsoft Exchange Server, значительно возросло и среди них появились местные органы власти, университеты, инжиниринговая компания и предприятия розничной торговли. PoC-эксплойт для ProxyLogon – название для CVE-2021-26855 (Топ-8 уязвимость 2021 года) в связке с CVE-2021-27065 (Топ-5) - был опубликован на GitHub 10 марта 2021 года и был быстро распространен в других источниках.

С момента раскрытия эти уязвимости использовались по меньшей мере десятью хакерскими группами, включая Tick, LuckyMouse, Calypso, Websiic, Winnti Group и Tonto Team. В дополнение к этим группировкам, другие злоумышленники также были замечены [1, 2] в использовании этих уязвимостей, включая операторов шифровальщиков DearCry и Black Kingdom.

19 августа 2021 года компания Huntress Labs обнаружила, что злоумышленники активно атакуют [1, 2] сервера Microsoft Exchange через уязвимости ProxyShell (CVE-2021-34473, CVE-2021-34523, и CVE-2021-31207), которые позволяют осуществить удаленное выполнение произвольного кода. По наблюдениям Huntress Labs, атакующие развертывали 5 различных типов веб-шеллов на целевых серверах Exchange в августе 2021 года, при этом было зафиксировано более 100 инцидентов, связанных с этими эксплойтами в период с 17 по 18 августа 2021 года. Операторы шифровальщика LockFile, который впервые появился в июле 2021 года, также были замечены в использовании трех уязвимостей ProxyShell вскоре после их раскрытия с мая по июль 2021 года, что вполне соответствует среднему сроку устранения уязвимостей на серверах, доступных через интернет (60 дней).

Эксплуатация уязвимостей группировками шифровальщиков

Как уже упоминалось в примерах, приведенных ранее в этом отчете, операции групп вымогателей в 2021 году также в значительной степени опираются на эксплуатацию уязвимостей. Операторы крупнейших шифровальщиков проявляли особый интерес к уязвимостям, которые могут нанести существенный ущерб третьим лицам или целым цепочкам поставок. В частности, когда операторы REvil использовали уязвимость нулевого дня Kaseya Virtual System Administrator (VSA) CVE-2021-30116, группа создала новый прецедент в своей сфере, поскольку их операция стала первой атакой, которая использовала уязвимость нулевого дня в рамках крупной цепочки поставок. Крупные кампании шифровальщиков в 2021 году также были направлены на уязвимости, затрагивающие широкий спектр других технологий - включая уязвимость Log4Shell, серверы Microsoft Exchange и Pulse Connect Secure VPN, а также другие, перечисленные на рисунке ниже.

Рис.3.Уязвимости, которыми пользуются разработчики шифровальщиков.

Кейс: Kaseya VSA

2 июля 2021 года компания Kaseya, занимающаяся управлением информационными технологиями, объявила об атаке шифровальщика REvil (также известного как Sodinokibi), затронувшей пользователей их VSA через уязвимость нулевого дня CVE-2021-30116. 5 июля 2021 года группировка REvil через свой сайт Happy Blog взяла на себя ответственность за атаку в сообщении «KASEYA ATTACK INFO», заявив, что они заразили «более миллиона систем». По данным новостного издания The Record, эта атака на цепочку поставок является «крупнейшей атакой шифровальщика, осуществленной когда либо киберпреступной группировкой» и затронула по меньшей мере 50 клиентов поставщика услуг управления (MSP) компании Kaseya и, соответственно, от 800 до 1500 предприятий, обслуживаемых этими MSP.

Компания Kaseya смогла получить дешифратор от третьей стороны, благодаря чему смогла помочь своим клиентам восстановить зашифрованные данные, и придерживается твердой позиции, что не платила выкуп за получение дешифратора. Kaseya выпустила патчи для устранения нескольких уязвимостей в локальных VSA-системах, а CISA опубликовала рекомендацию, призывающую клиентов Kaseya VSA использовать специально разработанный инструмент для выявления любых индикаторов компрометации, а также предоставила рекомендации и лучшие практики для защиты систем от потенциального взлома.

Заключение

Тенденция оперативного использования свежих уязвимостей подчеркивает важность надежной и эффективной системы управления уязвимостями. Рейтинг CVSS может помочь защитникам определить приоритеты и вероятность того, что уязвимость будет эксплуатироваться в реальных атаках, так как в естественных условиях гораздо более вероятна эксплуатация уязвимостей, которые позволяют проникнуть в сеть и имеют низкую сложность атаки или для которых легко доступен PoC. Однако, в то время как защитники отслеживают появляющиеся уязвимости для их устранения, злоумышленники в то же время пытаются их как можно скорее использовать. На данный момент многие из атак 2021 года были связаны с уязвимостями «нулевого дня», которые даже самые эффективные программы управления исправлениями не смогли бы устранить до эксплуатации. Простое поддержание осведомленности о последних публикациях уязвимостей гораздо менее эффективно, чем реализация комбинированной программы технологического аудита, углубленной защиты и приоритезации установки патчей.

Как мы наблюдали в случае с инцидентами с сервером Microsoft Exchange в марте 2021, эксплуатация уязвимости VMware vCenter в сентябре 2021, и продолжающейся эксплуатации Log4Shell, злоумышленники также все быстрее нацеливаются на уязвимости безопасности как только они становятся достоянием общественности. В то время как операторы LockFile использовали ProxyShell в течение 60-дневного периода, первое массовое сканирование для vCenter server на уязвимость CVE-2021-22005 и Log4Shell произошли в течение 24 часов после их публичного раскрытия, а в случае с Log4Shell убедительные доказательства свидетельствуют о том, что уязвимость эксплуатировалась за неделю до первых сообщений о ней.

Это еще больше подчеркивает срочность оперативного устранения активно эксплуатируемых уязвимостей: 4 января 2022 года Федеральная торговая комиссия США выпустила пресс-релиз, в котором говорится, что ведомство намерено начать принимать судебные меры против компаний, которые подвергают данные клиентов опасности, не применяя вовремя обновления систем уязвимых к Log4Shell. Хотя процесс исправления непрост, определение приоритетов на основе данных об угрозах может предотвратить судебные иски и представлять собой различие между значительным нарушением безопасности и обнаруженной и отбитой попыткой взлома.

Полезные источники для снижения рисков

В таблице ниже приведены ссылки на источники исправлений для 10 наиболее часто эксплуатируемых уязвимостей в данном отчете.

|

|

Уязвимость |

Информация по устранению |

Рейтинг CVSS |

Оценка Recorded Future |

|

1 |

CVE-2021-44228 |

10 |

99 |

|

|

2 |

CVE-2021-22005 |

https://www.vmware.com/security/advisories/VMSA-2021-0020.html |

9.8 |

99 |

|

3 |

CVE-2021-34527 |

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-26855 |

8.8 |

99 |

|

4 |

CVE-2021-1675 |

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-1675 |

8.8 |

99 |

|

5 |

CVE-2021-27065 |

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-27065 |

7.8 |

99 |

|

6 |

CVE-2021-36934 |

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-36934 |

7.8 |

99 |

|

7 |

CVE-2021-40444 |

https://msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2021-40444 |

7.8 |

99 |

|

8 |

CVE-2021-26855 |

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-26855 |

9.8 |

99 |

|

9 |

CVE-2021-22205 |

10 |

99 |

|

|

10 |

CVE-2021-21551 |

7.8 |

89 |

Об Insikt Group и компании Recorder Future

Insikt Group – это подразделение компании Recorded Future по исследованию угроз, включает в себя аналитиков и исследователей безопасности с большим опытом работы в правительственных и правоохранительных органах, армии и разведывательных службах. Их миссия заключается в получении аналитической информации, которую в дальнейшем мы используем в целях снижения рисков для клиентов, что позволяет добиться ощутимых результатов и предотвратить сбои в работе бизнеса.

Recorded Future является крупнейшим в мире поставщиком разведданных для корпоративной безопасности. Благодаря сочетанию постоянного и повсеместного автоматизированного сбора данных и человеческого анализа, Recorded Future предоставляет своевременную, точную и действенную информацию, полезную для принятия мер противодействия киберугрозам. В мире постоянно растущего хаоса и неопределенности Recorded Future дает организациям возможность получать информацию, необходимую для более быстрого выявления и обнаружения угроз, предпринимать упреждающие действия для пресечения действий киберпреступников и защищать свой персонал, системы, и активы, чтобы бизнес можно было вести уверенно. Компании Recorded Future доверяют более 1 000 предприятий и правительственных организаций по всему миру.

Узнайте больше на сайте Recorded Future и следите за работой компании в Twitter!

Источник: https://www.recordedfuture.com