Как очередное подтверждение того факта, что злоумышленники постоянно меняют тактику и обновляют свои защитные методы, операторы инфостилера и бэкдора SolarMarker были замечены в использовании свежих трюков для обеспечения долгосрочной устойчивости на взломанных системах.

Компания Sophos, специализирующаяся на кибербезопасности, которая выявила новые приемы атакующих, заявила, что имплантаты удаленного доступа по-прежнему обнаруживаются в целевых сетях, несмотря на то, что в ноябре 2021 года кампания кибератак SolarMarker пошла на спад.

Обладая возможностями сбора информации и создания бэкдоров, вредоносная программа на базе .NET была связана как минимум с тремя различными волнами атак в 2021 году. Первая серия, о которой сообщалось в апреле, использовала методы заражения через выдачи поисковых систем, чтобы обманом заставить бизнесменов посетить поддельные сайты Google, которые устанавливали SolarMarker на машины жертв.

Затем, в августе, вредоносная программа была замечена в атаках на сферы здравоохранения и образования с целью сбора учетных данных и конфиденциальной информации. Последующие цепочки заражения, задокументированные компанией Morphisec в сентябре 2021 года, показали использование MSI-инсталляторов для обеспечения доставки вредоносного ПО.

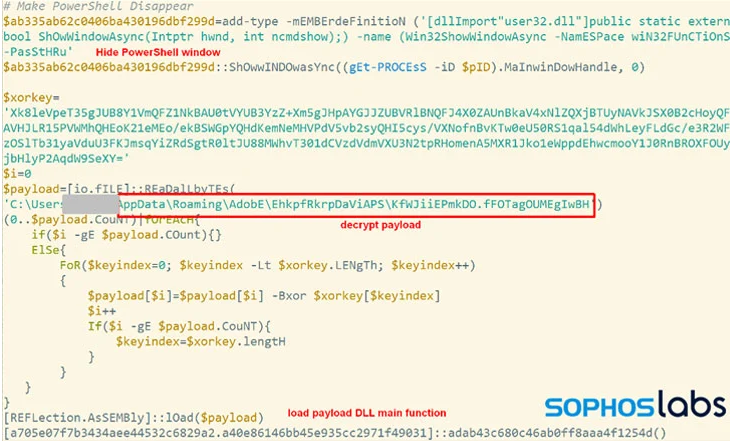

Атака SolarMarker начинается с перенаправления жертв на сайты-обманки, на которых размещается полезная нагрузка MSI-установщика, который, выполняя, казалось бы, установку легитимных программ - таких как Adobe Acrobat Pro DC, Wondershare PDFelement или Nitro Pro - запускает скрипт PowerShell для развертывания вредоносного ПО.

«Усилия по продвижению, которые использовали сочетание обсуждений в Google Groups с фишинговыми веб-страницами и PDF-документами, размещаемыми на взломанных веб-сайтах (обычно WordPress), были настолько эффективны, что распространяющие SolarMarker сайты обычно находились в верхней части результатов поиска по целевым фразам, на которые были нацелены атаки» - заявили исследователи Sophos Габор Саппанос и Шон Галлахер в отчете, предоставленном The Hacker News.

Программа установки вредоноса предназначена для внесения изменений в реестр Windows и сброса файла .LNK в каталог автозапуска Windows. Это изменение приводит к тому, что вредоносная программа загружается из зашифрованного кода, скрытого среди того, что исследователи назвали «дымовой завесой» из 100-300 нежелательных файлов, созданных специально для этой цели.

«Обычно можно ожидать, что вредоносный файл будет исполняемым или неким скриптом» - уточняют исследователи. «Но в кампаниях SolarMarker тело вредоноса является одним из случайных нежелательных файлов, который не может быть исполнен самостоятельно».

Более того, уникальное и случайное расширение файла тела вируса используется для создания пользовательского ключа типа файла, который в конечном итоге используется для запуска вредоносной программы во время старта системы путем выполнения команды PowerShell из реестра».

Бэкдор, в свою очередь, постоянно развивается, обладая целым рядом функциональных возможностей, которые позволяют ему красть информацию из браузеров, облегчают кражу криптовалюты и выполняют произвольные команды, результаты которых передаются на удаленный сервер.

«Еще одна важная находка, которая также была замечена в уязвимости ProxyLogon, нацеленной на серверы Exchange, заключается в том, что защитники должны всегда проверять, не оставили ли злоумышленники что-то в сети, к чему они могут вернуться позже» - сообщил Галлахер. «Для ProxyLogon это были веб-шеллы, для SolarMarker - скрытый бэкдор, который, согласно данным телематики Sophos, все еще активен спустя несколько месяцев после окончания кампании».

Источник: https://thehackernews.com