Впервые задокументированная компанией Cybereason в ноябре 2020 года, вредоносная программа для похищения информации доставляется через сложную цепочку заражения, разработанную для сбора конфиденциальной информации о целях, включая учетные данные, номера кредитных карт и другую финансовую информацию.

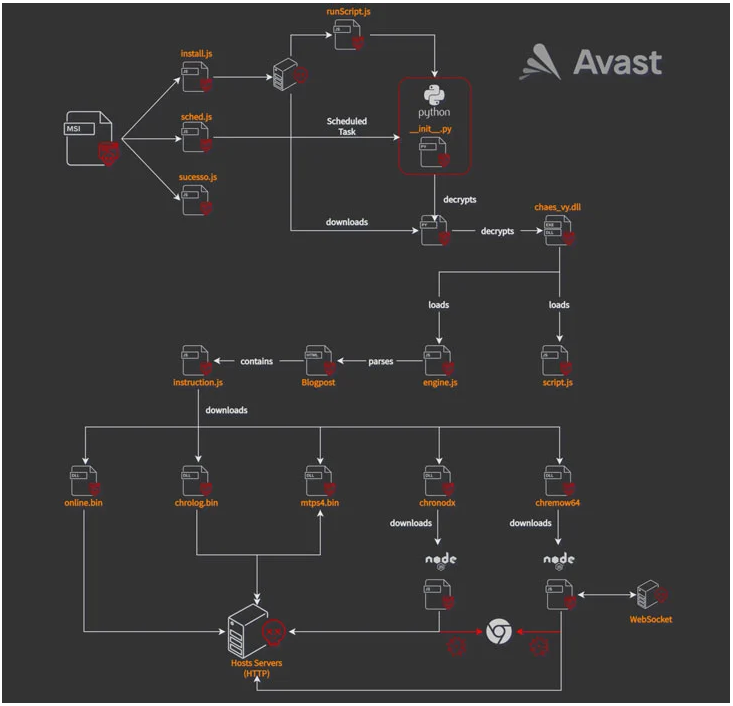

«Chaes характеризуется многоступенчатой доставкой, которая использует скриптовые фреймворки, такие как JScript, Python и NodeJS, двоичные файлы, написанные на Delphi, и вредоносные расширения Google Chrome» - сообщили исследователи Avast Ань Хо и Игорь Моргенштерн. «Конечная цель Chaes - кража учетных данных, хранящихся в Chrome, и перехват учеток популярных онлайн-банкингов в Бразилии».

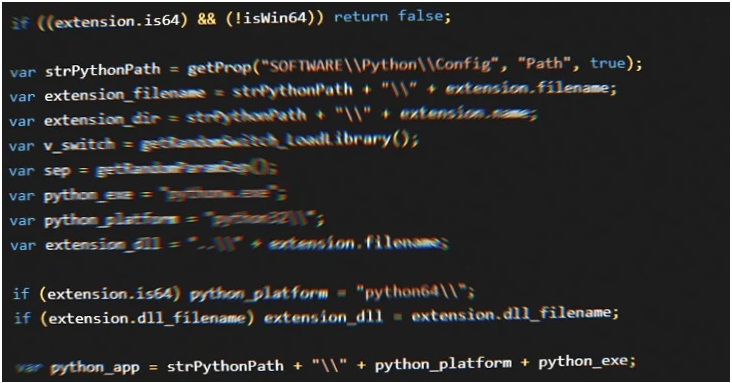

Атака начинается, когда пользователь посещает один из зараженных сайтов, на котором появляется всплывающее окно с предложением установить поддельное приложение Java Runtime. Если пользователь следует инструкциям, мошенническая программа установки запускает сложную процедуру доставки вредоносного ПО, которая завершается развертыванием нескольких модулей трояна.

Некоторые из промежуточных полезных нагрузок не только зашифрованы, но и скрыты в виде закомментированного кода на HTML-странице домена Blogger blogspot («awsvirtual[.]blogspot.com»). На заключительном этапе JavaScript-дроппер загружает и устанавливает до пяти расширений Chrome.

- Online - модуль Delphi, используемый для снятия образа машины жертвы и передачи системной информации на командно-контрольный сервер.

- Mtps4 (MultiTela Pascal) - бэкдор на базе Delphi, основная цель которого - подключиться к C&C-серверу и ждать выполнения Pascal-скрипта.

- Chrolog (ChromeLog) - программа для кражи паролей из Google Chrome, написанная на Delphi.

- Chronodx (Chrome Noder) - JavaScript-троян, который, обнаружив запуск браузера Chrome на машине жертвы, немедленно закрывает его и заново открывает свой собственный экземпляр Chrome, содержащий вредоносный модуль для кражи банковской информации

- Chremows (Chrome WebSocket) - банковский троян на JavaScript, который записывает нажатия клавиш и клики мыши в Chrome с целью кражи учетных данных пользователей Mercado Livre и Mercado Pago.

Заявив, что атаки продолжаются, компания Avast сообщила, что поделилась своими выводами с бразильским CERT, чтобы помешать распространению вредоносной кампании. При этом связанные с Chaes артефакты продолжают оставаться на некоторых зараженных веб-сайтах до сих пор.

«Chaes заразил многие содержащие CMS WordPress сайты» - заключили исследователи. «Стоит помнить, что вредоносные расширения для Google Chrome способны похищать учетные данные пользователей, хранящиеся в Chrome, и собирать банковскую информацию пользователей с популярных банковских сайтов».

Источник: https://thehackernews.com