Согласно новому исследованию группы BlackBerry Research & Intelligence и Incident Response, киберпреступники используют известный баг для загрузки вредоносного кода второго этапа атаки на пострадавшие системы.

Среди наблюдаемых вредоносов - майнеры криптовалют, маяки Cobalt Strike и веб-шеллы, что подтверждает предыдущее сообщение Национальной службы здравоохранения Великобритании (NHS), в котором говорилось об активной эксплуатации уязвимостей в серверах VMware Horizon с целью распространения вредоносных веб-шеллов и сохранения их в пострадавших сетях для последующих атак.

Log4Shell - название эксплойта для популярной библиотеки Apache Log4j, который дает возможность удаленного выполнения кода путем записи в журнал специально созданной строки. После публикации подробностей дефекта в прошлом месяце атакующие быстро начали использовать этот новый вектор атаки для получения полного контроля над уязвимыми серверами.

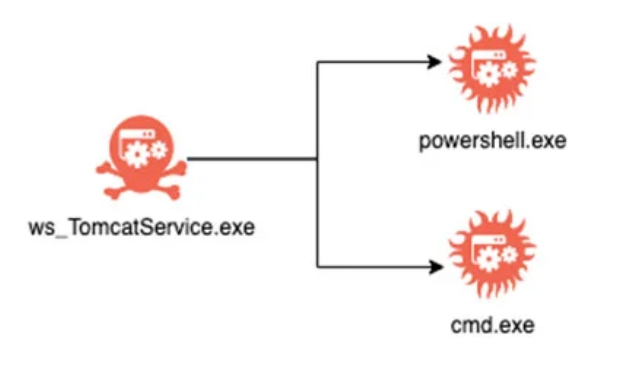

Исследователи BlackBerry заявили, что наблюдали случаи использования тактик, методов и процедур, которые ранее приписывались картелю Prophet Spider eCrime, включая использование пути к папке "C:\Windows\Temp\7fde\" для хранения вредоносных файлов и исполняемого файла «wget.bin» для получения дополнительных двоичных файлов, а также совпадения в используемой хакерами инфраструктуре.

«Prophet Spider в основном получает доступ к жертвам путем компрометации уязвимых веб-серверов и использует различные малораспространенные инструменты для достижения оперативных целей» - отметили исследователи CrowdStrike в августе 2021 года, когда группа была замечена в активном использовании уязвимостей серверов Oracle WebLogic для получения первоначального доступа к целевым средам.

Как и многие другие брокеры начального доступа, Prophet Spider продает плацдармы для атак тому, кто больше заплатит, на подпольных форумах в темной паутине. Покупатели затем используют доступ в основном для развертывания шифровальщиков. Известно, что Prophet Spider действует как минимум с мая 2017 года.

Это далеко не первый случай, когда работающие под управлением VMware Horizon системы с выходом в Интернет подвергаются атакам с использованием эксплойтов Log4Shell. Ранее в этом месяце Microsoft назвала китайского хакера под ником DEV-0401 ответственным за развертывание на взломанных серверах нового штамма шифровальщика под названием NightSky.

Атака на серверы Horizon также побудила VMware призвать своих клиентов немедленно применить исправления. «Риски этой уязвимости крайне серьезны для любой системы, особенно для тех, которые принимают трафик из открытого Интернета» - предупреждает поставщик услуг виртуализации.

«Когда брокеры доступа проявляют интерес к уязвимости, масштаб распространения которой до конца неизвестен - это верный признак того, что злоумышленники видят значительную ценность в ее эксплуатации» - заявил Тони Ли, вице-президент по техническим операциям BlackBerry.

«Вполне вероятно, что мы будем продолжать видеть, как преступные группы исследуют возможности уязвимости Log4Shell, поэтому это тот вектор атак, относительно которого защитники должны проявлять постоянную бдительность» - добавил Ли.

Источник: https://thehackernews.com