Хакерские группы активно используют публичные облачные сервисы Amazon и Microsoft в ходе вредоносных кампаний для распространения троянов удаленного доступа (RAT), таких как Nanocore, Netwire, и AsyncRAT и извлечения конфиденциальной информации из взломанных систем.

Фишинговые атаки, начавшиеся в октябре 2021 года, в основном были направлены на организации в США, Канаде, Италии и Сингапуре - сообщают исследователи из Cisco Talos в отчете, предоставленном изданию The Hacker News.

Использование легальной инфраструктуры для облегчения вторжений все чаще становится частью схем злоумышленников, поскольку это избавляет их от необходимости разворачивать собственные серверы, не говоря уже о том, что популярные облака - отличный маскировочный механизм для уклонения от обнаружения решениями безопасности.

В последние месяцы инструменты для совместной работы и общения, такие как Discord, Slack, и Telegram, нашли свое место во многих цепочках заражения. С этой точки зрения, злоупотребление облачными платформами - тактическое расширение, которое злоумышленники могут использовать в качестве входного билета в огромное количество сетей.

«В рассматриваемой нами вредоносной кампании есть несколько интересных аспектов, которые демонстрируют тактики, которые обычно используют злоумышленники» - сообщил Ник Биасини, руководитель отдела по работе с клиентами Cisco Talos, в интервью The Hacker News по электронной почте.

«От использования облачной инфраструктуры для размещения вредоносного ПО до злоупотребления динамическим DNS для командно-контрольной деятельности. Кроме того, слои обфускации указывают на современное состояние киберпреступной деятельности – когда службе безопасности требуется долгий анализ, чтобы добраться до конечной полезной нагрузки и намерений атаки».

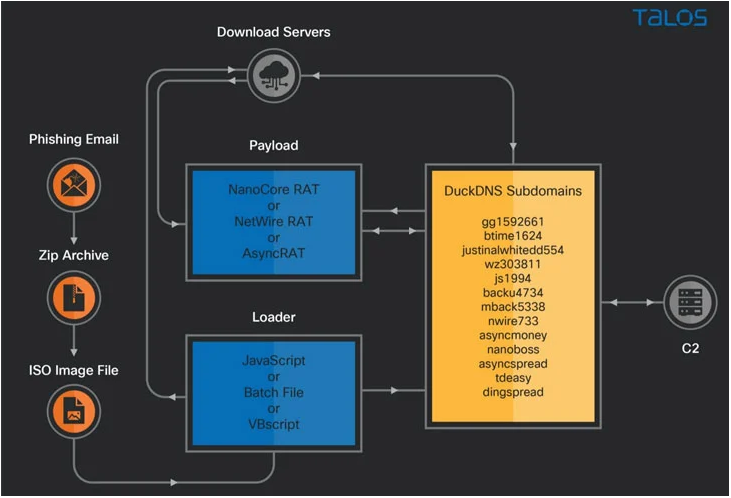

Как и во многих других подобных кампаниях, все начинается с фишингового письма на тему счетов или оплаты, содержащего ZIP-вложение, которое при открытии запускает последовательность атак, загружающих вредоносную нагрузку следующего этапа, размещенную на сервере Windows в облаке Azure или экземпляре AWS EC2, что в конечном итоге приводит к развертыванию на машине жертвы различных троянов удаленного доступа, включая AsyncRAT, Nanocore и Netwire.

Также следует отметить использование DuckDNS - бесплатного динамического DNS-сервиса - для создания нелегальных поддоменов и доставки вредоносного ПО, причем некоторые из контролируемых злоумышленниками поддоменов разрешаются на сервер загрузки в Azure Cloud, а другие серверы используются в качестве CnC-инфраструктуры для троянов.

«Злоумышленники в массе своей оппортунистичны и всегда будут искать новые и изобретательные способы размещения вредоносного ПО и заражения жертв» - заявил Биасини. «Злоупотребление такими платформами, как Slack и Discord, а также связанное с этим использование облачных платформ являются частью схемы. Мы также часто находим взломанные веб-сайты, используемые для размещения вредоносного ПО и другой инфраструктуры, что еще раз указывает на то, что атакующие будут использовать любые средства для достижения своих целей».

Источник: https://thehackernews.com