Широко распространенная вредоносная программа FluBot продолжает развиваться: новые кампании распространяют ее как Flash Player, а разработчики добавляют новые функции.

FluBot - это банковский троян под Android, который похищает учетные данные путем отображения накладных форм входа в систему многих банков по всему миру.

Приманки для его распространения включают поддельные обновления безопасности, зараженные версии Adobe Flash Player, голосовые сообщения и уведомления о доставке.

Попав на устройство, FluBot может красть учетные данные онлайн-банкинга, отправлять или перехватывать SMS-сообщения (и одноразовые пароли), а также делать снимки экрана.

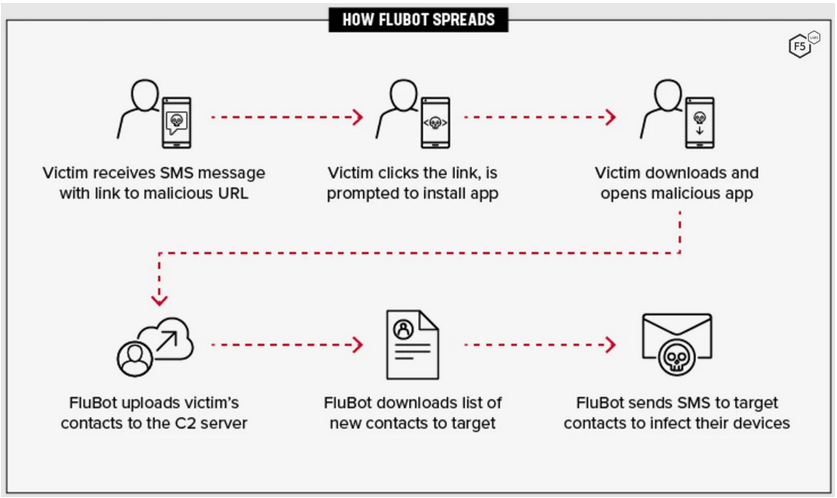

Поскольку вредонос использует устройство жертвы для отправки фишинговых SMS-сообщений всем контактам, он обычно распространяется как лесной пожар.

Диаграмма процесса распространения FluBot. Источник: F5 Labs.

Маскировка под Flash Player

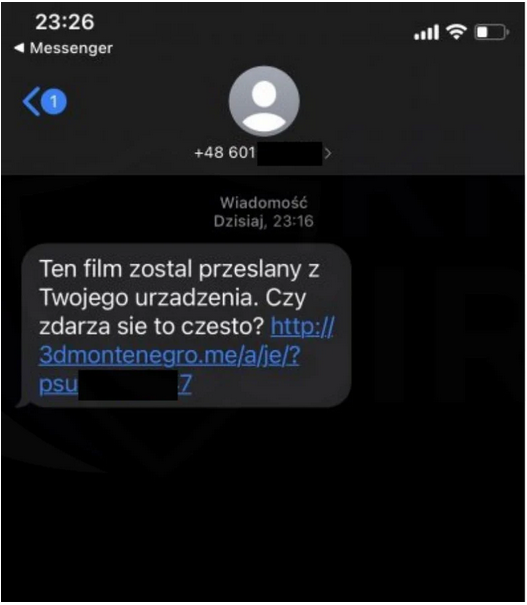

Исследователи MalwareHunterTeam сообщили изданию BleepingComputer, что в ходе новых кампаний FluBot распространяются с помощью SMS-сообщений, в которых получателя спрашивают, намерен ли он загрузить видео.

Примером SMS-текста, таргетированного на польских получателей, поделился CSIRT KNF:

SMS-сообщение от FluBot. Источник: CSIRT KNF.

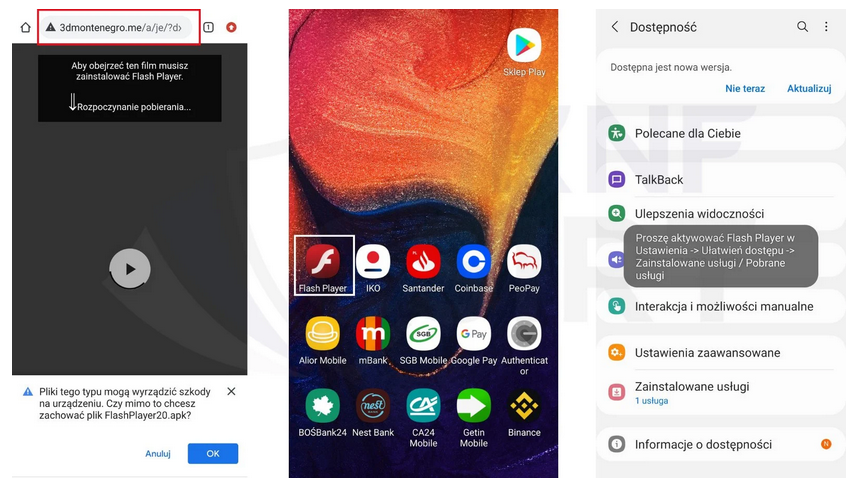

Когда получатель нажимает на ссылку, он попадает на страницу, предлагающую APK поддельного Flash Player [VirusTotal], который устанавливает вредоносную программу FluBot на Android-устройство.

Цепочка атак FluBot на поддельный Flash Player. Источник: CSIRT KNF.

Пользователи Android всегда должны избегать установки приложений из APK, размещенных на удаленных сайтах, чтобы защитить себя от вредоносного ПО. Эта практика особенно актуальна для программ известных брендов, таких как Adobe, чьи приложения следует устанавливать только из проверенных источников.

Новые функции в последних версиях FluBot

Последним крупным релизом является версия 5.0, которая вышла в начале декабря 2021 года, а версия 5.2 увидела свет всего несколько дней назад.

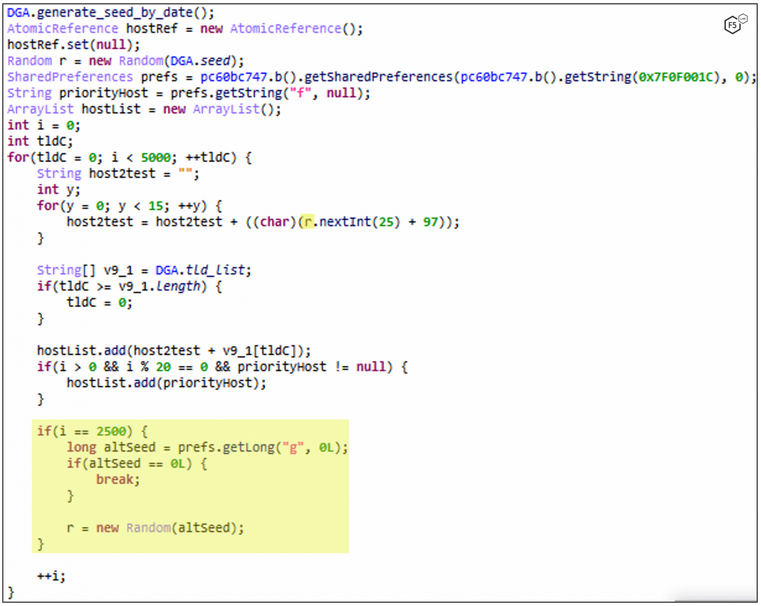

В этом выпуске система DGA (алгоритм генерации доменов) привлекла большое внимание авторов вредоносного ПО, поскольку она жизненно важна для обеспечения беспрепятственной работы агентов.

DGA генерирует множество новых CnC-доменов на лету, делая неэффективными такие меры защиты, как блокировка DNS.

В новой версии DGA FluBot использует 30 доменов верхнего уровня вместо трех, применявшихся ранее, а также содержит команду, позволяющую злоумышленникам удаленно менять зерно генератора.

Функция, отвечающая за генерацию доменов. Источник: F5 Labs.

Что касается связи, новый FluBot теперь подключается к CnC-инфраструктуре через DNS-туннелирование по HTTPS, тогда как ранее он использовал прямой HTTPS-порт 443.

В версиях 5.0, 5.1 и 5.2 добавлены следующие команды:

- Обновить DNS-резолверы.

- Удаленно обновить зерно DGA.

- Отправлять более длинные SMS-сообщения с использованием функций деления на несколько частей.

Наряду с вышеперечисленным, последняя версия FluBot сохранила возможность:

- Открытие URL-адреса по требованию.

- Получение списка контактов жертвы

- Деинсталяция существующих приложений.

- Отключение оптимизации батареи Android.

- Захват экрана и перехват клавиатуры через Android Accessibility Service.

- Выполнение звонков по требованию.

- Отключение Play Protect.

- Перехват и сокрытие новых SMS-сообщений для кражи одноразовых паролей.

- Отправка SMS с информацией о жертве на CnC-серверы.

- Получение списка приложений для загрузки соответствующих оверлейных инъекций.

Таким образом, FluBot не отказался от команд, использовавшихся в предыдущих версиях, и лишь обогатил свои возможности.

Более подробную техническую информацию о том, как именно работает последняя версия FluBot, можно найти в отчете F5 Labs.

Как обезопасить себя от FluBot

Обратите внимание, что во многих случаях ссылка на загрузку FluBot приходит на ваше устройство от одного из ваших контактов - возможно, даже от друга или родственника.

Поэтому, если вы получили необычное SMS-сообщение, содержащее URL-адрес и призывающее вас перейти по нему, скорее всего, это сообщение сгенерировано вредоносным ПО.

Наконец, избегайте установки APK-файлов из непроверенных источников, регулярно проверяйте, включена ли функция Google Play Protect на вашем Android-устройстве, и используйте решения для обеспечения безопасности мобильных устройств от надежных производителей.

Источник: https://www.bleepingcomputer.com