Обнаружен ранее неизвестный руткит, нацеленный на технологию управления серверами Integrated Lights-Out (iLO) компании Hewlett-Packard для осуществления атак с подменой модулей прошивки и полным стиранием данных с зараженных систем.

Это открытие, которое является первым случаем реального вредоносного ПО под микропрограммы iLO, было задокументировано занимающейся кибербезопасностью иранской компанией Amnpardaz.

«Существует множество аспектов iLO, которые делают его идеальной мишенью для вредоносных программ и хакерских групп: чрезвычайно высокие привилегии (выше любого уровня доступа в операционной системе), очень низкий уровень доступа к аппаратному обеспечению, полная недоступность мониторинга администраторами и инструментами безопасности, общее отсутствие знаний и инструментов для проверки iLO и/или его защиты, стойкость, позволяющая вредоносному ПО оставаться даже после смены операционной системы, и, в частности, тот факт, что iLO всегда работает и никогда не выключается» - заявили исследователи.

Помимо управления серверами, модули iLO имеют широкий доступ ко всем прошивкам, аппаратному и программному обеспечению, а также операционной системе, установленной на серверах, что делает их идеальным кандидатом для взлома организаций, использующих серверы HP, а также позволяет вредоносному ПО сохранять устойчивость после перезагрузки и переживать переустановку ОС. Однако точный способ, использованный злоумышленниками для проникновения в сетевую инфраструктуру и развертывания вредоноса, пока остается неизвестным.

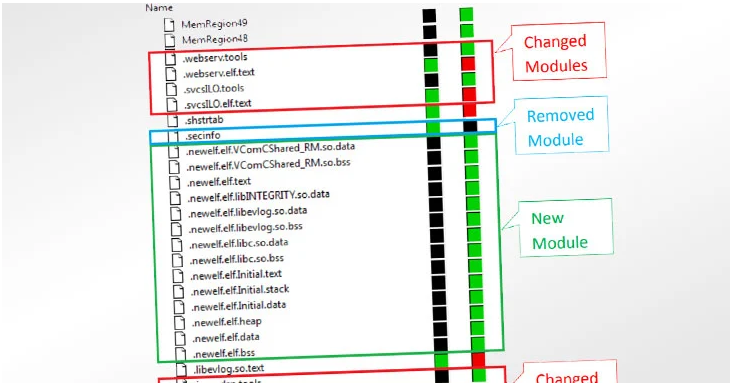

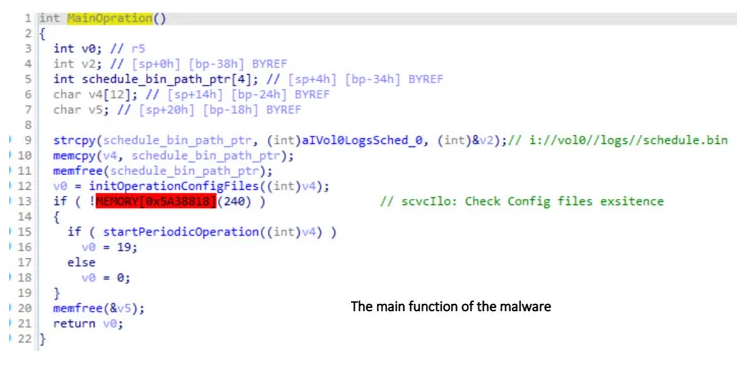

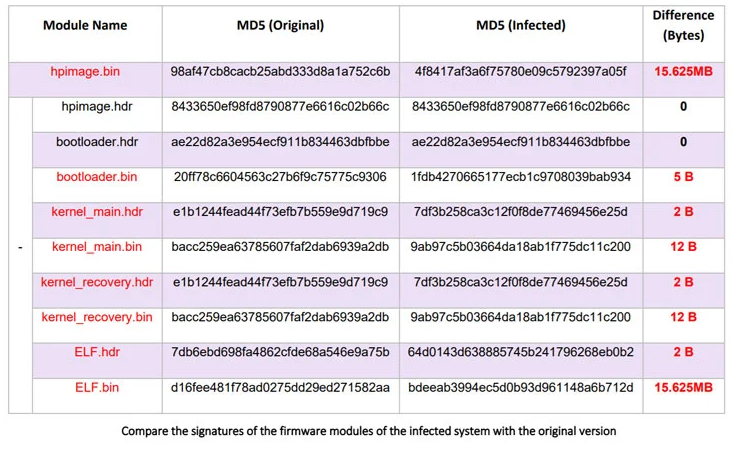

Получивший название «iLOBleed» руткит используется в атаках с 2020 года, чтобы манипулировать рядом оригинальных модулей прошивки и скрытно препятствовать обновлению микропрограммы. В частности, модификации, внесенные в прошивку, имитируют процесс обновления микропрограммы, якобы отображая нужную версию прошивки и добавляя соответствующие логи - в то время как на самом деле никаких обновлений не происходит.

«Уже одно это показывает, что цель этой вредоносной программы - быть руткитом с максимальной скрытностью и прятаться от всех проверок безопасности» - заявили исследователи. «Вредоносная программа, которая, спрятавшись в одном из самых мощных вычислительных ресурсов, который всегда включен, способна выполнять любые команды, полученные от злоумышленника, и при этом никогда не быть обнаруженной».

Хотя автор вредоноса остается неизвестным, исследователи Amnpardaz описали руткит как вероятную работу продвинутой хакерской группы, возможно связанной с государством и использующей непрерывные, тайные и комплексный методы для получения несанкционированного доступа к системам и поддержки присутствия в них в течение длительного периода времени, не привлекая внимания.

В любом случае, эта ситуация еще раз заостряет внимание на безопасности глубоко интегрированного ПО, требуя, чтобы поставляемые производителем обновления такого ПО оперативно применялись для снижения потенциальных рисков, чтобы сети iLO были сегментированы от операционных сетей и чтобы глубоко интегрированное ПО периодически проверялось на предмет признаков заражения.

«Еще одним важным моментом является то, что существуют методы доступа и заражения iLO как через сеть, так и через операционную систему хоста» - отметили исследователи. «Это означает, что даже если сетевой кабель iLO полностью отключен, все равно существует возможность заражения вредоносным ПО. Интересен и тот факт, что не существует способа полностью отключить или деактивировать iLO, если система не нужна в работе организации».

Источник: https://thehackernews.com