Продолжающаяся кампания вредоносного майнера обновила свой арсенал тактик уклонения от средств защиты, которые позволяют злоумышленникам скрывать вторжения и оставаться незамеченными - показало новое опубликованное в среду исследование.

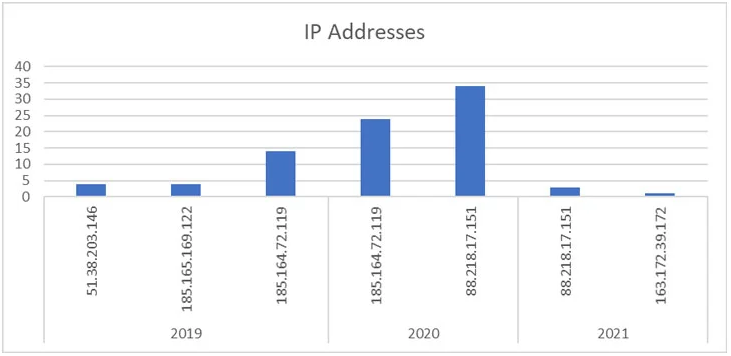

По данным компании по облачной безопасности Aqua Security, чья команда отслеживала работу вредоносного ПО в течение последних трех лет, с момента первого обнаружения в 2019 году было зарегистрировано в общей сложности 84 атаки на серверы-ловушки, четыре из которых произошли в 2021 году. При этом только в третьем квартале 2021 года в целом в мире было замечено 125 атак, что свидетельствует о том, что темпы атак не снижаются.

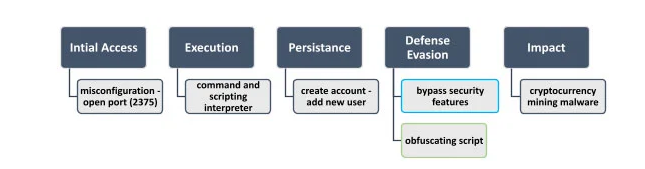

Первоначальные атаки включали выполнение вредоносной команды при запуске образа под названием «alpine:latest», что приводило к загрузке шелл-скрипта под названием «autom.sh».

«Злоумышленники обычно используют «классические» образы операционных систем вместе с вредоносными командами для осуществления своих атак, поскольку большинство организаций доверяют официальным образам и разрешают их использование» - сообщается в отчете, предоставленном изданию The Hacker News. «За прошедшие годы вредоносная команда, добавляемая к официальному образу для осуществления атаки, практически не изменилась. Главное отличие - это сервер, с которого был загружен сценарий autom.sh».

Скрипт инициирует последовательность атак, позволяя противнику создать новую учетную запись пользователя под именем «akay» и повысить ее привилегии до уровня пользователя root, с помощью которого на скомпрометированной машине запускаются произвольные команды с целью добычи криптовалюты.

Хотя на ранних стадиях кампании 2019 года не было никаких специальных методов сокрытия майнинга, более поздние версии демонстрируют комплексные меры, предпринятые разработчиками, чтобы сделать его незаметным. Главными из них являются способность отключать защитные механизмы и получать обфусцированный скрипт майнинга, который был пятикратно кодирован в Base64 в целях обхода средств защиты.

Вредоносные кампании майнинга криптовалют являются профилем многочисленных хакерских групп, таких как Kinsing, которая, как было установлено, сканирует интернет в поисках неправильно сконфигурированных серверов Docker, чтобы проникнуть на незащищенные узлы и установить ранее недокументированный штамм майнера.

Кроме того, хакерская группа TeamTNT использовала незащищенные серверы баз данных Redis, инстансы Alibaba Elastic Computing Service (ECS), открытые API Docker и уязвимые кластеры Kubernetes для выполнения вредоносного кода с привилегиями root на целевых узлах, а также для развертывания полезной нагрузки для майнинга криптовалют и кражи учетных данных. Кроме того, скомпрометированные учетные записи Docker Hub применялись для размещения вредоносных образов, которые затем использовались для распространения майнеров.

«Майнеры - это малорискованный способ киберпреступников превратить уязвимость в деньги, при этом наибольший риск их денежного потока представляют конкурирующие майнеры, обнаруживающие одни и те же уязвимые серверы» - отметил старший исследователь угроз Sophos Шон Галлахер в анализе кампании по майнингу «Tor2Mine», которая включает использование сценария PowerShell для отключения защиты от вредоносного ПО, выполнения полезной нагрузки майнера и сбора учетных данных Windows.

В последние недели дефекты безопасности в библиотеке протоколирования Log4j, а также недавно обнаруженные уязвимости в серверах Atlassian Confluence, F5 BIG-IP, VMware vCenter и Oracle WebLogic были использованы для захвата машин с целью добычи криптовалют - схема, известная как «криптоджекинг». Ранее в этом месяце производитель сетевых устройств хранения данных (NAS) QNAP предупредил о вредоносном ПО для майнинга криптовалют, нацеленном на его устройства, которое может занимать около 50% от общего использования процессора.

«Кампания Autom иллюстрирует, что злоумышленники становятся все более изощренными, постоянно совершенствуя свои методы и способности избегать обнаружения решениями безопасности» - заявляют исследователи. Для защиты от этих угроз рекомендуется отслеживать подозрительную активность контейнеров, проводить динамический анализ образов и регулярно сканировать среду на предмет неправильной конфигурации.

Источник: https://thehackernews.com