Введение

В данном отчете исследуется отношение профессионалов в области киберзащиты с упором на многие актуальные области сферы безопасности, включая:

- Причины падения доверия к старым поставщикам, включая Microsoft, показатели успешности атак на цепочки поставок программного обеспечениея и предпринимают ли организации необходимые действия для защиты от этого вектора.

- Насколько эффективно организации защищаются от шифровальщиков, какие расходы могут быть понесены компанией в случае успешной атаки шифровальщика, принимают ли организации необходимые меры для защиты от этого вектора атаки, почему ущерб от шифровальщиков растет с угрожающей скоростью и почему в большинстве случаев он включает и выплату выкупа.

- Почему службы безопасности все медленнее обнаруживают атаки, и насколько близко организации подошли к эталону CrowdStrike «1-10-60» в обнаружении, расследовании и локализации инцидентов кибербезопасности.

На первый взгляд, основная цель специалиста по кибербезопасности очень проста: обеспечить защиту своей организации, не допуская проникновения злоумышленников. Но в действительности существует множество подвижных деталей процессов - как внутренних, так и внешних - что эта задача становится все более сложной.

С внешней точки зрения, ландшафт киберугроз постоянно развивается, а устоявшиеся векторы - такие как шифровальщики и атаки на цепочки поставок программного обеспечения - становятся все более изощренными. Кроме того, киберпреступники постоянно совершенствуют свое ремесло, используя все более комплексные и скрытные методы, такие как бесфайловые атаки, чтобы избежать обнаружения и прорвать защиту организаций. Совершенно очевидно, что команды кибербезопасности прижаты спиной к стенке, пытаясь защититься от все более изощренных и сложных атак.

Однако это только одна сторона медали. Внутренние ИТ-команды сталкиваются с совершенно иными проблемами - такими, которые еще пару лет назад никто не мог предвидеть. Естественно, COVID вызвал шок по всему миру практически во всех отраслях. Для тех, кто работает в сфере ИТ-безопасности, увеличение поверхности атак в результате перехода к удаленным и гибридным операционным средам изменило большую часть методов обеспечения безопасности своей организации. Современный мир является одновременно удаленным и комплексным в цифровом отношении.

Команды безопасности плыли против течения и задолго до пандемии из-за ограниченности ресурсов и хорошо заметного дефицита навыков в отрасли. Большинство команд пытается отработать тысячи оповещений мониторинга в день и использует устаревшие технологии, которые неэффективны против современных изощренных киберпреступников. Принимая во внимание эти обстоятельства, легко понять, почему в последние годы произошло так много громких взломов.

Очевидно - настало время командам безопасности принять необходимые меры и снизить свои шансы стать следующей жертвой оппортунистических киберпреступников или продвинутых хакерских группировок. Преобразование инфраструктуры безопасности необходимо, если компании надеются избежать финансового и репутационного ущерба, вызванного успешной кибератакой. Предприятия, которые внедряют современные облачные технологии, такие как мониторинг и реагирование на угрозы конечных точек (EDR), расширенное обнаружение атак и реагирование (XDR), подход нулевого доверия (Zero Trust) и управляемый поиск и анализ угроз смогут решить фундаментальные проблемы в условиях повышения уровня угроз. В то время как атакующие совершенствуют технические средства и успешно обходят устаревшие решения безопасности, защитникам также необходимо применять технологий мирового класса в сочетании с опытом экспертов-охотников за киберугрозами.

Ключевые выводы

- 63% респондентов признают, что их организация теряет доверие к известным поставщикам, таким как Microsoft, из-за частых инцидентов безопасности.

- Только 36% провели проверку всех новых и существующих поставщиков на предмет безопасности за последние 12 месяцев.

- 84% считают, что атаки на цепочки поставок программного обеспечения могут стать одной из самых серьезных киберугроз в ближайшие три года.

- 45% организаций подверглись как минимум одной атаке на цепочку поставок программного обеспечения за последние 12 месяцев. Для сравнения в 2018 году - 32%.

- Средний размер выкупа увеличился на 63% в 2021 году до $1,79 млн. по сравнению с $1,10 млн. в 2020 году. По данным аналитической команды CrowdStrike Intelligence среднее требование выкупа со стороны злоумышленников составляет $6 млн. Хотя злоумышленники получают не совсем те суммы, к которым стремятся, выплаты все же огромны. CrowdStrike объясняет это уровнем понимания компаниями угрозы от компрометации данных и способности компаний вести переговоры.

- 96% из тех, кто заплатил выкуп за расшифровку данных, впоследствии были вынуждены платить и за непубликацию утекших конфиденциальных данных.

- 57% из пострадавших от шифровальщиков не имели комплексной стратегии для координации ответных действий.

- 66% организаций респондентов подверглись по крайней мере одной атаке шифровальщика за последние 12 месяцев.

- В среднем по оценкам респондентов, их организации потребуется 146 часов для обнаружения инцидента кибербезопасности, по сравнению с 117 часами в 2020 году и 120 часами в 2019 году.

- После обнаружения: в среднем компании требуется 11 часов для идентификации, расследования и понимания сути инцидента и 16 часов на локализацию и устранение последствий.

- 69% пострадали от инцидента кибербезопасности, явившегося прямым результатом удаленной работы.

Раздел 1. Атаки на цепочки поставок

Организации сталкиваются с кризисом доверия к Microsoft и другим известным поставщикам, поскольку рост атак на цепочки поставок программного обеспечения не имеет тенденции к снижению.

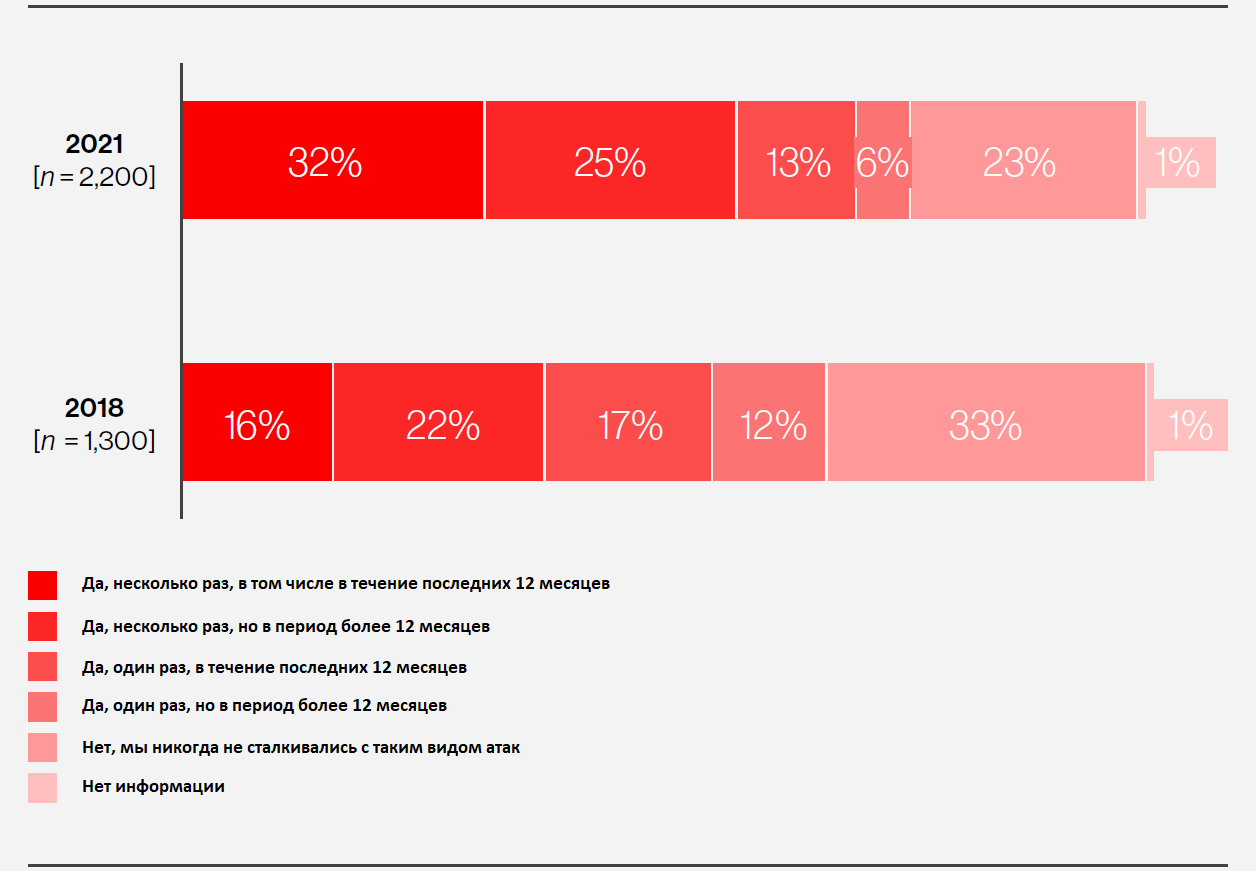

Атаки на цепочки поставок становятся все более многочисленными, атаки Sunburst и Kaseya стали одними из самых громких за последние годы. Эскалация атак на цепочки поставок подтверждается тем фактом, что 77% респондентов сообщают, что их организация сталкивалась с этим типом атак в прошлом по сравнению с 66% в 2018 году. Кроме того, 45% респондентов сообщили, что их организация пострадала от атаки на цепочку поставок за последние 12 месяцев по сравнению с 32% в 2018 году.

Рис.1.Сталкивалась ли ваша организация с атаками на цепочку поставок программного обеспечения?

Для киберпреступников прелесть атак на цепочки поставок заключается в том, что, хотя первоначальная цель проникновения в компанию и остается прежней, шанс поразить сотни, если не тысячи других предприятий значительно выше благодаря специфике первоначальной цели атаки.

Таким образом, учитывая, что компании, не занимающиеся программным обеспечением, не имеют полного контроля, когда дело доходит до защиты от атак на цепочку поставок, очень важно, чтобы у них был план действий по реагированию на такое нарушение. Стратегии реакции на такие атаки не всегда распространены - почти шесть из десяти (59%) респондентов признают: когда их организация подверглась первой атаке на цепочку поставок, они не имели всеобъемлющей стратегии для координации ответных действий.

Если бизнес хочет ограничить ущерб - ситуацию необходимо менять. И хотя компаниям недостает контроля, когда дело доходит до защиты от этого вектора - они не полностью беззащитны. Для обеспечения должного уровня безопасности необходимо подвергать всех контрагентов в своей цепи поставок - как программных, так и прочих - тщательной проверке.

ИТ-поставщики также должны взять на себя часть ответственности, поскольку они являются первой линией обороны против этой формы кибератак. Это особенно актуально для известных поставщиков, которые укоренились в инфраструктуру предприятий по всему миру - если ситуацию не изменить, доверие к этим брендам начнет падать. По мнению 63% респондентов их организация столкнулась с кризисом доверия к известным ИТ-поставщикам, таким как Microsoft, из-за частых проблем с безопасностью.

Только 36% респондентов могут утверждать, что все их поставщики программного обеспечения, новые или существующие, были проверены на предмет безопасности за последние 12 месяцев. Это лишь незначительное изменение по сравнению с 32% в 2018 году. Принимая во внимание то, как разрослись цепочки поставок в последние годы и повысилась зависимость от них во время пандемии, несмотря на небольшой рост процента это все еще кажется шагом назад для индустрии.

Также наблюдается чрезмерная уверенность организаций в своих цепочках поставок, 93% респондентов сообщили, что у них есть полная или умеренная уверенность в ИТ-безопасности поставщиков своей организации. Кроме того, аналогичная доля (91%) имеет уверенность в безопасности цепочек поставок контрагентов их поставщиков. Такая уверенность явно неуместна: если компании не возьмут на себя большую ответственность за тщательную проверку всех своих внешних поставщиков и не будут уверены, что они придерживаются тех же стандартов безопасности, что и они сами (72% признают, что это не всегда так), их шансы стать жертвами взлома только возрастут.

Серьезное беспокойство респондентов (84%) вызывает то, что атаки на цепочки поставок программного обеспечения могут стать одной из самых больших киберугроз для их организаций в течение ближайших трех лет. Этот факт еще раз подтверждает необходимость пересмотра процедур проверки и стратегии восстановления, потому что если атаки на цепочки поставок станут еще более распространенными в ближайшие годы, то организации могут оказаться в проблемной ситуации.

Необходим целостный подход, когда дело касается защиты от таких атак. Технологические гиганты не застрахованы от них, и скорее сами являются воротами в сеть миллионов организаций по всему миру. Если крупные производители не возьмут на себя ответственность, то могут пострадать многие, но также важно, чтобы отдельные компании проявляли должную осмотрительность в стремлении защититься от кибератак и восстановиться после них.

Это означает обеспечение тщательной проверки всех поставщиков и внедрение комплексной стратегии восстановления для координации действий в случае возникновения инцидента. Сегодняшняя среда киберугроз и векторы атак на цепочки поставок подчеркивает необходимость организациям трансформировать подходы к безопасности и принять архитектуру нулевого доверия в целях защиты своих цифровых активов, критичных данных и основной инфраструктуры, поскольку злоумышленники располагают значительными ресурсами и становятся все более изощренными. Организации на всех уровнях цепочки поставок должны работать вместе, чтобы не стать следующими жертвами киберпреступников.

Раздел 2. Шифровальщики

Шифровальщики остаются постоянной угрозой, а затраты на восстановление и суммы выкупов растут.

За последние два года многое изменилось для компаний по всему миру, но одно остается неизменным — это опасность атак вымогателей. Пожалуй, этот вектор стал самым успешным типом кибератак в последнее время. И поскольку многие команды кибербезопасности все еще приспосабливаются, пытаясь создать и защитить свои гибридные рабочие среды, вполне логично, что те, кто совершает эти атаки, будут продолжать демонстрировать высокие успехи.

Поэтому вполне логично, что шифровальщики - вектор атак наиболее часто (44%), по мнению респондентов, вызывающий беспокойство при мысли об ИТ-безопасности их организации в следующие 12 месяцев. Однако несколько удивляет тот факт, что процент снизился по сравнению с 54% в 2020 году и вернулась к показателям 2019 года (42%) и 2018 года (46%). Возможно, из-за прочих глобальных проблем последнего времени уровень беспокойства респондентов был повышен, и они были немного более напряжены и в отношении шифровальщиков.

Альтернативная теория может заключаться в том, что команды ИТ-безопасности становятся более искусными в борьбе с атаками, но действительно ли этот аргумент имеет вес?

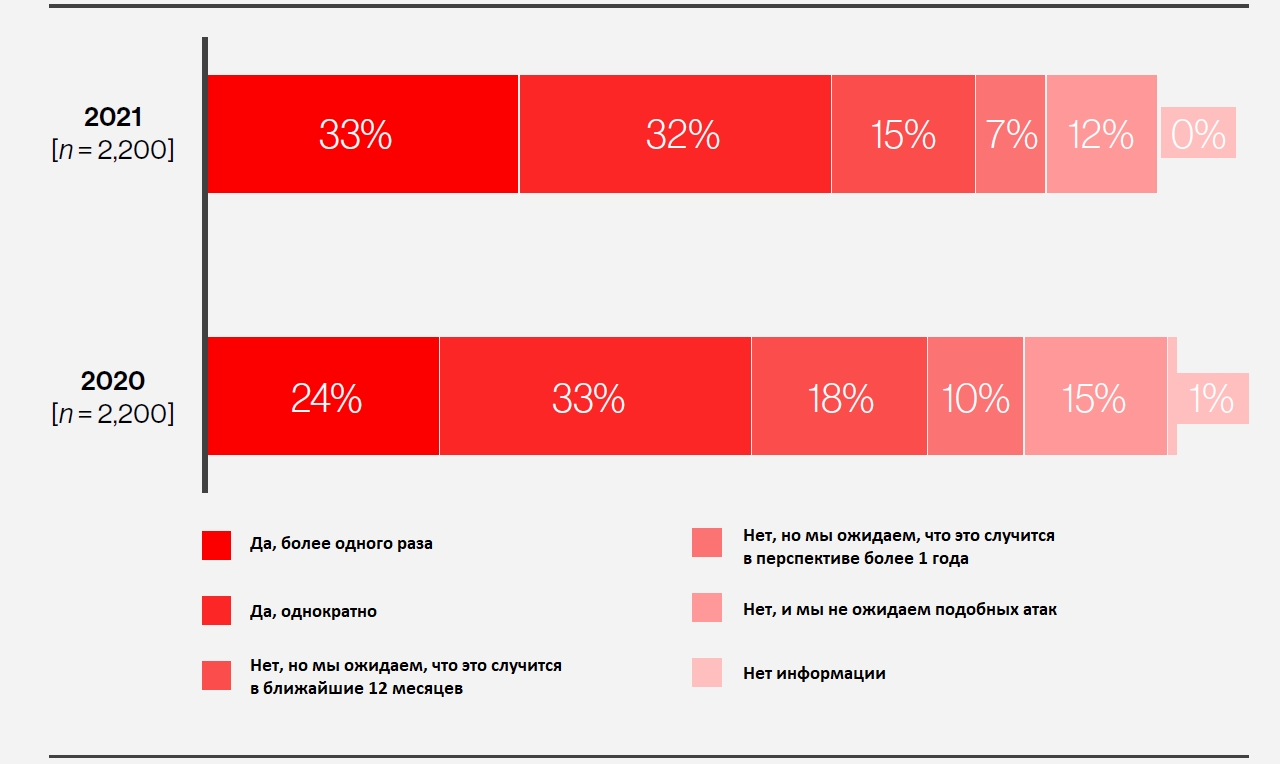

Вкратце - ответ на этот вопрос звучит как «нет», и на самом деле кажется, что организациям труднее защищаться от программ-вымогателей по сравнению прошлым годом. Почти две трети (66%) опрошенных признали, что их организация пострадала от атаки шифровальщика за последние 12 месяцев, что заметно больше 56% в 2020 году. Что еще более тревожно, так это тот факт, что 33% респондентов пострадали от нескольких атак за последние 12 месяцев, по сравнению с 24% в прошлом году.

Рис.2.Пострадала ли ваша организация от атаки шифровальщика за последние 12 месяцев (независимо от того, платили вы выкуп или нет)?

Независимо от того, выплачен выкуп или нет, атака отнимает ресурсы и может иметь значительные негативные последствия для репутации бренда, а также негативное влияние на сотрудников, которым поручено отбивать, казалось бы, нескончаемый шквал атак. И это еще не говоря о возможных последствиях для карьеры сотрудника, допустившего ошибку, которая привела к успешной атаке шифровальщика.

Таким образом, хотя атаки нацелены на извлечение денежной выгоды и, очевидно, могут привести к финансовым последствиям для бизнеса из-за нарушения нормативных требований, существует множество других широкомасштабных последствий, которые могут сильно ударить по организациям и ее работникам.

Очень важно, чтобы организации приняли необходимые меры корректировки системы безопасности после атаки шифровальщика, чтобы защититься от будущих инцидентов. 60% организаций респондентов, оказавшихся в таком положении за последние 12 месяцев, они обновили свое программное обеспечение безопасности, чтобы снизить риск будущих атак, в то время как 58% повысили квалификацию сотрудников службы безопасности по той же причине.

Независимо от этих позитивных шагов, предпринимаемых постфактум, почти четверть (24%) опрошенных в конечном итоге заплатили выкуп, что аналогичная доля по сравнению с 2020 годом (27%). Однако выплаченные за последние 12 месяцев суммы выкупа резко возросли почти на 63%. В прошлом году в среднем жертвы шифровальщиков были вынуждены заплатить $1,10 млн., в то время как в этом году средний размер выкупа составляет $1,79 млн.

Ситуация в Азиатско-Тихоокеанском регионе и Японии является наиболее тревожной из всех: средний размер выкупа составляет $2,35 млн., по сравнению с $1,55 млн. и $1,34 млн. в США и Европе, Ближнем Востоке и Африке соответственно. Очевидно, что расходы на выкуп не являются ожидаемыми для компаний, особенно если они подвергаются многочисленным атакам в течение года. Подобные события могут легко вызвать период финансовых потрясений, если принять такой курс действий, особенно потому, что организация, скорее всего, будет иметь трудности в работе до тех пор, пока скомпрометированные конечные точки или рабочие процессы не будут полностью восстановлены.

К сожалению, для подавляющего большинства (96%) тех, кто в итоге заплатил злоумышленникам, эпопея на этом не закончилась, поскольку их также заставили заплатить дополнительные «взносы» в среднем в $792 493. Затраты на «двойное вымогательство» сами по себе были бы заметной тратой, но в дополнение к и без того огромному выкупу они могут стать сокрушительным ударом для многих организаций, особенно в период экономической неопределенности.

Несмотря поражающие воображение суммы, настоящим сюрпризом, учитывая известную распространенность шифровальщиков - является тот факт, что многие организации оказались недостаточно подготовленными к отражению такой атаки. Фактически, почти шесть из десяти (57%) пострадавших признают, что у их организации не было комплексной стратегии для координации ответных действий.

Компаниям необходимо быть готовыми к борьбе с шифровальщиками, потому что в современном мире — это уже вопрос «когда» вы станете целью такой атаки, а не «если».

Командам ИТ-безопасности приходится учитывать не только прямые атаки при разработке стратегии реагирования. Шифровальщик может поразить любое звено цепи поставок, и когда подобное происходит - есть основания полагать, что проще заплатить выкуп, чтобы решить проблему как можно быстрее. Более двух третей (69%) опрошенных сообщили, что если бы цепочка поставок программного обеспечения их организации стала объектом атаки с шифровальщика, и злоумышленник зашифровал часть или все критически важные данные, то они, по крайней мере, рассмотрели бы вариант выплаты выкупа.

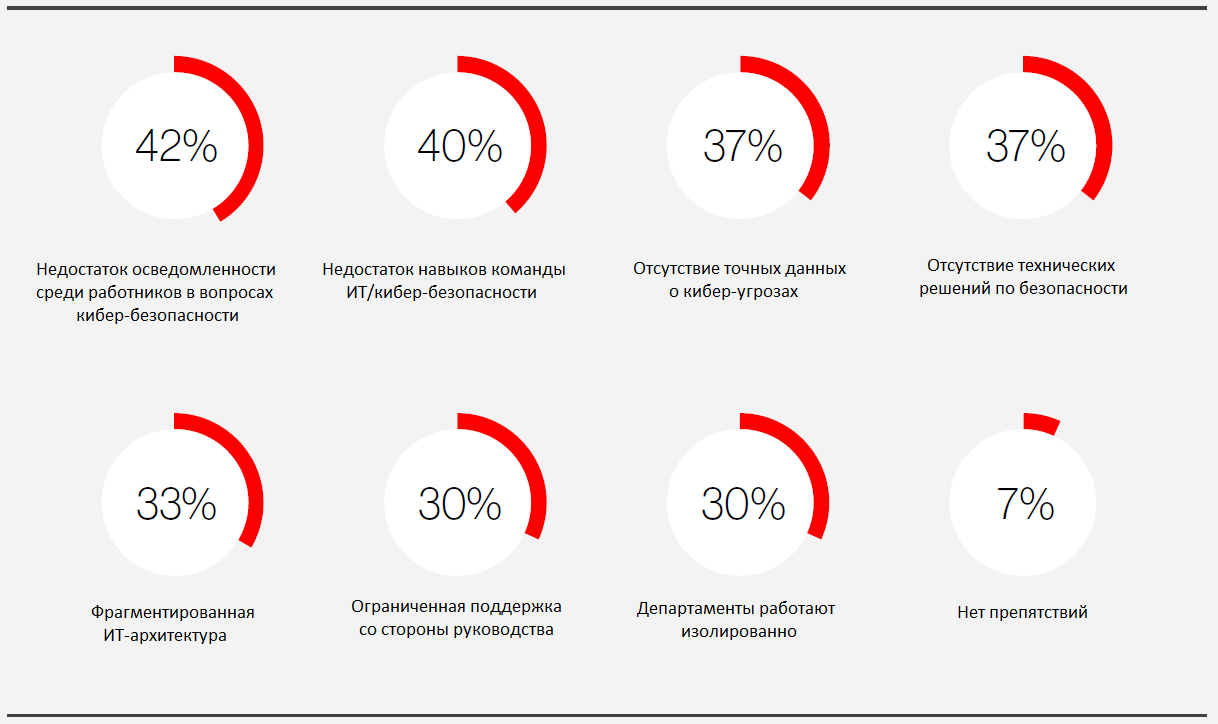

Тем не менее, даже если шифровальщики теперь являются чем-то неизбежным и наличие стратегии восстановления имеет решающее значение, компании все равно должны активно искать способы минимизировать свои шансы стать жертвой успешной атаки. Это означает, что потребуются внутренние изменения - 93% опрошенных сообщили, что в их организации существует по крайней мере одно препятствие, когда дело доходит до создания более эффективной системы безопасности против атак шифровальщиков. Очевидно, что организации должны решить проблему осведомленности работников в вопросах кибербезопасности (42%) и недостатка навыков у ИТ-специалистов (40%) путем внедрения подхода «безопасность превыше всего», включая более качественное образование, обучение и процедуры найма.

Проблема не может быть решена лишь за счет улучшения кадрового состава. Необходимо также укреплять инфраструктуру безопасности и получать доступ к более точным и полезным данным об угрозах, что в настоящее время является проблемой для 37% организаций респондентов.

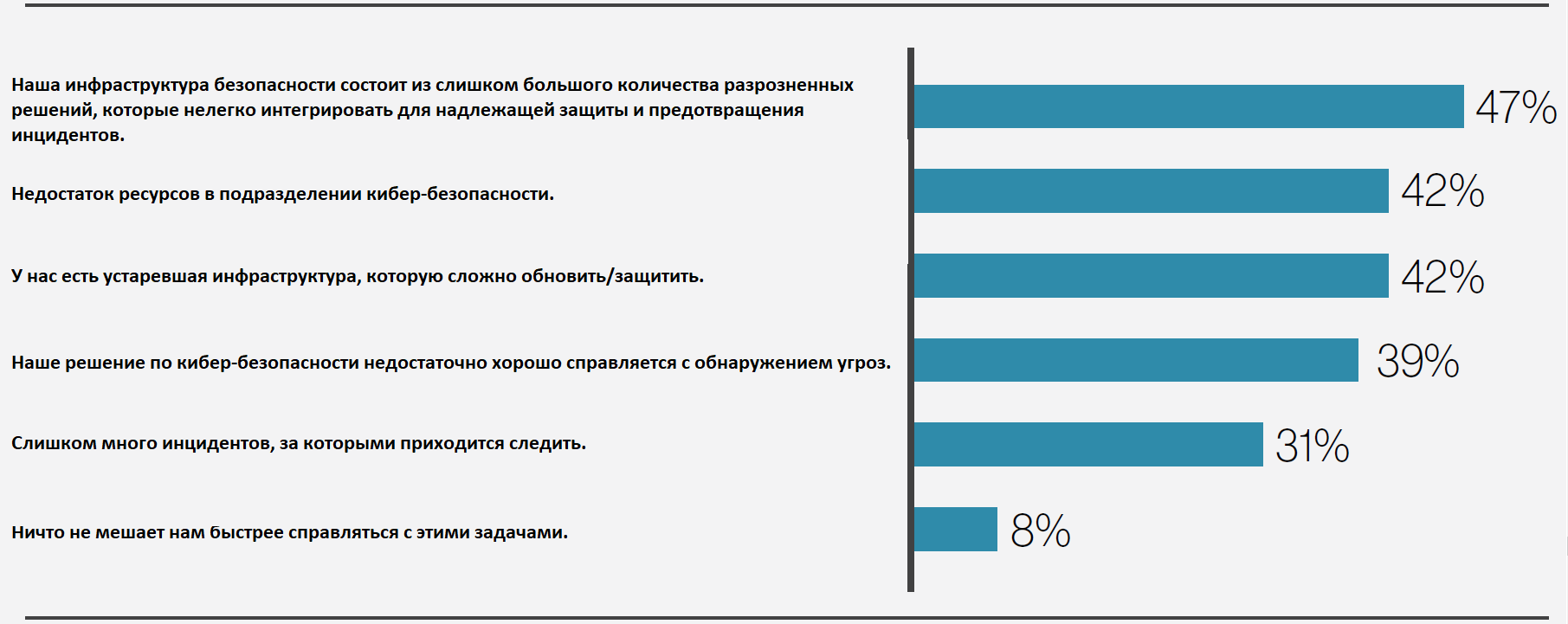

Рис.3. Какие из перечисленных ниже препятствий актуальны для вашей организации, когда речь идет о создании более эффективной системы защиты от атак шифровальщиков?

Программы-вымогатели никуда не денутся, а если когда-то и пропадут - то сейчас их количество только растет. киберпреступники добились больших успехов в атаках на организации во время пандемии. И пока ИТ-команды продолжают переизобретать способы работы собственного бизнеса, продолжат открываться достаточно возможностей для преступников для продолжения эксплуатации многочисленных брешей в защите и проведения захватов сетей и данных.

Это означает, что предприятия по всему миру должны проявлять повышенную бдительность в защите от этой угрозы и ответных действиях, если случится худшее. Существует множество областей, на которые следует обратить внимание внутри компании в целях превентивного усиления защиты от шифровальщиков, в то время как реализация комплексной стратегии восстановления также будет целесообразна.

В последнее время многие организации платили выкуп и сталкивались с личными последствия для сотрудников, а также финансовым и репутационным ущербом для организации. Очевидно, что необходимо прилагать больше усилий, чтобы ограничить ущерб, который может нанести атака шифровальщика.

Раздел 3. Выявление инцидентов и реагирование на атаки

Когда речь идет об обнаружении инцидентов и времени реагирования - компании движутся в неверном направлении.

С учетом всех обстоятельств, быть членом команды по ИТ или кибербезопасности в последние несколько лет стало незавидной долей. В мире появилось больше настойчивых и распространенных киберугроз, чем когда-либо, и все это в то время, пока специалисты пытаются перестроить работу всей своей организации с точки зрения ИТ.

Несмотря на растущую сложность защиты, угрозы банд киберпреступников и отягчающие факторы, вызванные пандемией, очевидно, что компании должны найти способ улучшать процессы обнаружения инцидентов безопасности. К сожалению, реакция команд безопасности на инциденты становится все медленнее: в среднем, по оценкам респондентов, их организации потребуется 146 часов для обнаружения вторжения в систему, что является резким увеличением по сравнению со средними показателями 2020 и 2019 годов - 117 и 120 часов соответственно.

Рис.4. Среднее время в часах, которое по оценкам респондентов потребуется их организации для обнаружения инцидента кибербезопасности.

Настораживает тот факт, что многие организации даже не успевают понять, что они взломаны, злоумышленник может находиться в их сети чуть более шести полных дней незамеченным. Специалисты команды по поиску угроз CrowdStrike Falcon OverWatch™ выяснили, что злоумышленники способны распространиться по всей сети организации в среднем за 92 минуты, а недавние атаки показали, что многие атаки включают в себя не только установку вредоносного ПО. Злоумышленники все чаще пытаются достичь своих целей без вредоносов через эксплуатацию уязвимостей и злоупотребляя системными слабостями в архитектуре идентификации, чтобы проникнуть в сеть и затем продвинуться дальше. Это усложняет работу средств безопасности, поскольку они не они не нацелены на предотвращение взлома. Компании должны применять целостный, платформенный подход к безопасности, в котором используются как автоматизация, так и экспертный управляемый поиск и выявление угроз.

После обнаружения угрозы необходимо проделать еще много работы, прежде чем компания снова сможет считать себя в безопасности. По словам респондентов, их компании потребуется в среднем 11 часов, чтобы разобраться в инциденте кибербезопасности, провести расследование и понять его суть, и 16 часов на его локализацию и устранение. В целом это означает, что в среднем от начала до конца инцидента проходит 174 часов - более семи дней – более чем достаточно для достижения злоумышленником своей цели.

Очевидно, что это далеко от парадигмы 1-10-60, к которой должны стремиться команды ИТ-безопасности. Это означает, что в идеальном мире вторжение обнаруживается за минуту, 10 минут отводится на расследование угрозы, а 60 минут - на локализацию и устранение проблемы. Существует целый ряд причин, по которым организации могут испытывать трудности в достижении таких показателей, но если команды безопасности не улучшат время реагирования, то данные компании могут быть потеряны еще до того, как станет известно о наличии проблемы.

Одним из проблемных обстоятельств, несомненно, является переход на удаленную работу, который бросил серьезнейший вызов ИТ-командам, и, конечно же, подвергает организации целому ряду новых рисков. К сожалению, 69% респондентов пострадали от инцидента кибербезопасности, ставшего прямым следствием удаленной работы. Эти инциденты могли произойти по разным причинам - в том числе из-за человеческой ошибки, которую ИТ-команды практически не могут проконтролировать - но необходимость устранить недостатки безопасности и свести на нет дополнительные риски, возникающие при удаленной и гибридной работе, лишь усиливается.

Если и есть что-то положительное в пандемии с точки зрения ИТ - так это то, что кибербезопасность стала на слуху у более широкого круга людей. По мнению 86% респондентов, COVID-19 стал значительным или заметным поворотным пунктом в сфере кибербезопасности именно по этой причине. Появляется ощущение, что люди начинают осознавать важность ИТ-безопасности. Это не может не радовать, поскольку должно помочь сократить количество инцидентов, которые происходят из-за недостаточной осведомленности сотрудников о том, что от них ожидается с точки зрения лучших практик безопасности.

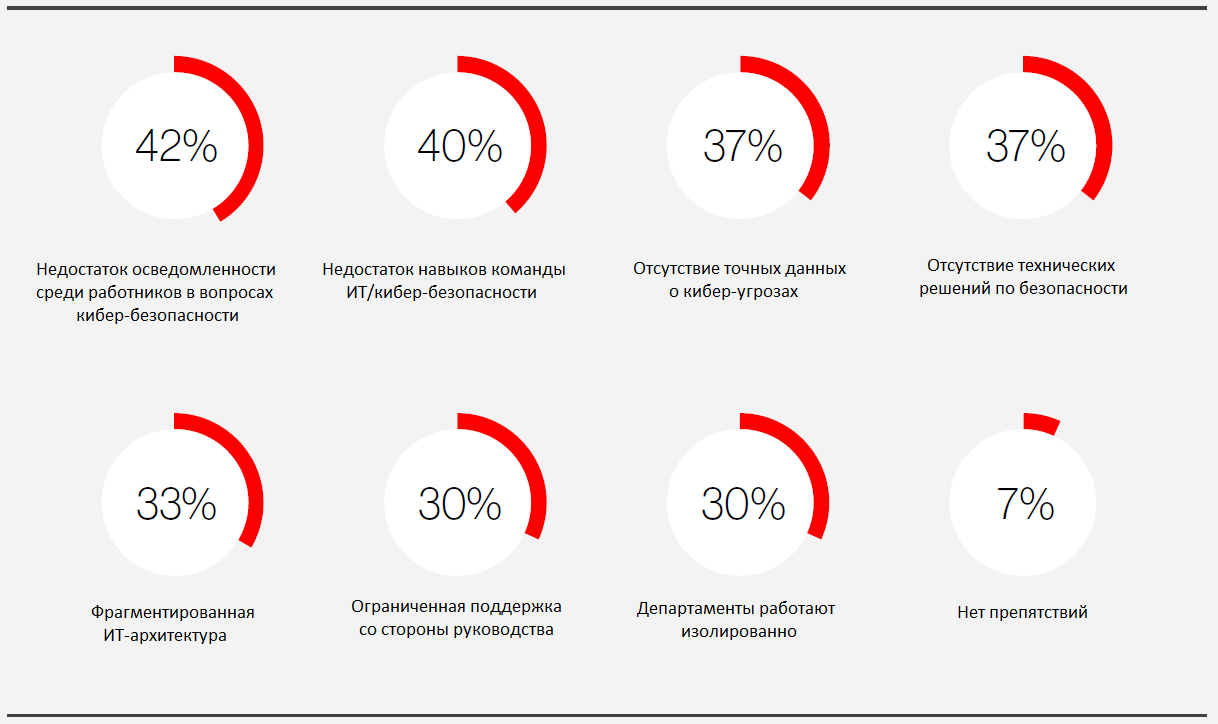

Все же существуют и области, которые находятся под непосредственным контролем ИТ-команд, но до сих пор мешают им своевременно реагировать на инциденты. Более девяти из десяти (92%) респондентов называют по крайней мере одно препятствие, которое мешает их организации обнаруживать, устранять, расследовать, понимать, сдерживать и устранять последствия инцидентов кибербезопасности быстрее. Главной среди этих проблем - о ней сообщили 47% опрошенных - является то, что инфраструктура безопасности их организации состоит из слишком большого количества разрозненных решений, которые нелегко интегрировать для обеспечения надлежащей защиты.

Хотя это не единственная проблема, сдерживающая работу опрошенных организаций, но она представляется наиболее актуальной и подчеркивает тот факт, что интеграционный подход - это путь в будущее. Компаниям необходимо распутать паутину инструментов, которую они плели на протяжении многих лет, и вместо этого внедрить полностью интегрированное решение, которое может оптимизировать инфраструктуру безопасности, повышая тем самым уровень ее эффективности.

Пока эта цель не будет достигнута, реакция на кибератаки, скорее всего, не приблизится к эталонному «1-10-60». Это создает слишком большие возможности для киберпреступников для проникновения в корпоративные сети, достижения своих целей и незаметного отхода.

В мире, где распространенность широкого спектра кибератак имеет тенденцию только в одном направлении, организации не могут позволить себе спускать эту проблему на тормозах. Недостаточно оперативные действия приведут к огромным финансовым и репутационным потерям - а это не то, что бизнес может себе позволить в эпоху пандемии.

Рис.5. Что мешает вашей организации обнаруживать, обрабатывать, расследовать, понимать, сдерживать и устранять инциденты кибербезопасности быстрее?

Перспекты от CrowdStrike

Понимание лидеров и практиков в области безопасности не может быть более ясным. Данные показывают, что ежедневные киберугрозы продолжают ускоряться и не имеют никакой тенденции к ослаблению. Шифровальщики продолжает оставаться прибыльным способом монетизации угроз, что облегчается быстро исчезающим периметром, ростом экосистемы цифровой преступности, и приводит к получению киберпреступниками все более крупных сумм. Ни одна организация не застрахована: тенденции прослеживаются во всех отраслях, географических регионах и масштабах бизнеса.

Самое время защитникам «включиться в игру», но, к сожалению, этого не происходит. Мы видим, что время обнаружения новых угроз значительно увеличилось за последние 12 месяцев. В ответах респондентов вырисовывается последовательная картина. Организации, занимающиеся вопросами безопасности, сдерживаются сложными и плохо интегрированными технологическими стеками, что создает огромные трудности для команд безопасности. В то же время специалисты по безопасности завалены горами оповещений, которые могут скрывать истинную природу входящих атак или не отражать ее вовсе. Вдобавок ко всему, руководители служб безопасности потеряли доверие ко многим из своих старых технологических партнеров и не имеют четкого видения будущего.

Эти тенденции находятся на линии столкновения. Руководителям служб безопасности необходимо устранить дисбаланс, если они хотят избежать разрушительного взлома. Компания CrowdStrike с первого дня своей работы была нацелена на то, чтобы склонить чашу весов в пользу защитников, и создала платформу CrowdStrike Falcon® для решения этих проблем.

Облачная платформа CrowdStrike Falcon работает в виде легкого агента, который интеллектуально собирает, обогащает и анализирует триллионы событий каждый день, предоставляя командам безопасности только полезные данные. Falcon предоставляет командам безопасности основу для простого развертывания, управления и мониторинга, что значительно снижает давление оповещений мониторинга. Платформе доверяют защиту конечных точек от самых сложных угроз тысячи клиентов по всему миру, она легко расширяется для решения задач облачной безопасности, Zero Trust, XDR и широкого спектра подключаемых партнерских интеграций через CrowdStrike Store. Кроме того, CrowdStrike интегрирует в свой стек безопасности как управляемый поиск угроз, так и лучшую в своем классе аналитику. Команда Falcon OverWatch неустанно охотится за самыми незаметными и сложными угрозами и помогает организациям принимать обоснованные решения по возникающим рискам. Эта выигрышная комбинация позволяет командам безопасности автоматически расследовать инциденты, ускоряет сортировку оповещений и реагирование на них. Оба решения встроены непосредственно в платформу Falcon и могут быть развернуты и введены в эксплуатацию в течение нескольких секунд.

CrowdStrike признана лидером крупнейшими отраслевыми аналитиками, включая Gartner, Forrester и IDC, и доказала в ходе независимых сторонних испытаний высокую эффективность своей платформы в борьбе с современными комплексными угрозами.

Руководителям служб безопасности необходимо инвестировать в современную архитектуру безопасности, иначе они рискуют стать очередными жертвами киберугроз. CrowdStrike по-прежнему стремится к сотрудничеству с организациями по всему миру, чтобы понять проблемы, с которыми сталкиваются команды безопасности сегодня, и предоставлять надежные решения, необходимые для опережения противников в будущем.

Методология исследования

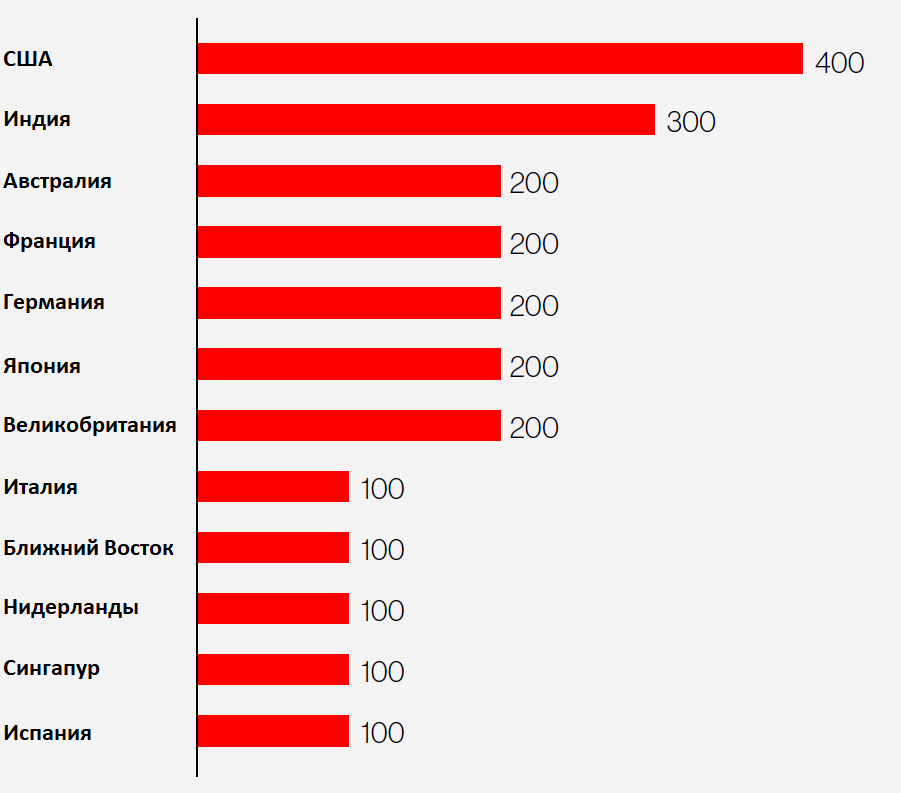

Компания CrowdStrike поручила независимой компании Vanson Bourne, специализирующейся на исследованиях рынка технологий, провести количественное исследование, на котором основан данный технический документ. В общей сложности 2 200 высокопоставленных лиц, принимающих решения в сфере ИТ, специалистов по ИТ и специалистов по безопасности были опрошены в сентябре, октябре и ноябре 2021 года в США, Европе, на Ближнем востоке, в Азиатско-Тихоокеанском регионе и Японии.

Все респонденты должны были представлять организации со штатом 100 и более сотрудников и относиться к различным частным и государственным отраслям. Интервью были распределены между высокопоставленными лицами, принимающими решения в сфере ИТ, и специалистами по ИТ-безопасности, а также между организациями со штатом 100-1,999 сотрудников и 2,000+ сотрудников.

Онлайн и телефонные интервью проводились с использованием тщательного многоуровневого процесса отбора, чтобы гарантировать участие только подходящих кандидатов. Если не указано иное, указанные результаты основаны на общей выборке данных.

Рис.6. Распределение респондентов по странам.

Об авторах отчета

CrowdStrike Holdings, Inc. (Nasdaq: CRWD) - мировой лидер в области кибербезопасности. Мы переосмысливаем безопасность в эпоху облачных вычислений с помощью созданной с нуля платформы защиты серверов и конечных точек. Единая легкая агентская архитектура платформы CrowdStrike Falcon® использует искусственный интеллект облачного масштаба и предлагает защиту в реальном времени и видимость в рамках всего предприятия, предотвращая атаки на конечные точки и рабочие нагрузки в сети или вне ее. CrowdStrike Falcon, основанный на запатентованной технологии CrowdStrike Threat Graph®, перехватывает триллионы высокоточных сигналов средств мониторинга в день в реальном времени по всему миру, создавая одну из самых передовых в мире платформ для обеспечения безопасности.

Благодаря CrowdStrike клиенты получают преимущества лучшей защиты, лучшей производительности и быстрого получения выгод благодаря облачной платформе Falcon.

О компании CrowdStrike нужно помнить только одно: Мы останавливаем вторжения.

Организации могут получить полный доступ к Falcon Prevent™ в бесплатной пробной версии.

Узнайте больше на нашем сайте, Следите за нами: Блог | Твиттер

Vanson Bourne - независимый специалист в области исследования рынка для технологического сектора. Их репутация надежного и достоверного анализа основана на строгих принципах проведения исследований и способности выяснять мнения высокопоставленных лиц, принимающих решения в технических и бизнес-процессах во всех секторах бизнеса и на всех основных рынках.

Для получения дополнительной информации посетите сайт http://www.vansonbourne.com.

Источник: https://www.crowdstrike.com