Недавно компания Apple устранила уязвимость в операционной системе macOS, которая может быть использована для «тривиального и надежного» обхода «множества основополагающих механизмов безопасности macOS» и выполнения произвольного кода.

Исследователь безопасности Патрик Уордл подробно описал это открытие в серии твитов. Уязвимость CVE-2021-30853 (рейтинг CVSS: 5.5), проблема связана со сценарием, когда неавторизованное приложение macOS может обойти проверку Gatekeeper, которая гарантирует, что только доверенные приложения могут быть запущены, и что они прошли автоматизированный процесс, называемый «app notarization».

Производитель iPhone, признавая заслугу Гордона Лонга из Box в обнаружении бага, заявил, что уязвимость была устранена с помощью улучшенных проверок в рамках обновления macOS 11.6, официально выпущенного 20 сентября 2021 года.

«Такие ошибки часто особенно опасны для обычных пользователей macOS, поскольку они позволяют авторам рекламного и вредоносного ПО обходить механизмы безопасности macOS, которые в противном случае пресекали бы попытки заражения» - заявил Уордл в техническом описании дефекта.

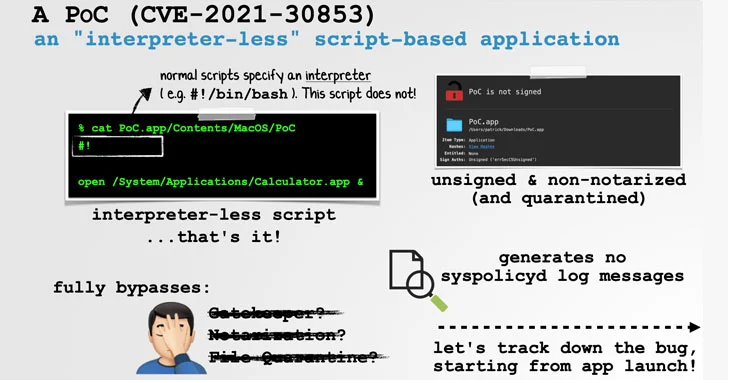

Ошибка обходит не только Gatekeeper, но и File Quarantine и требования macOS notarization, позволяя, казалось бы, безобидному PDF-файлу скомпрометировать всю систему, если пользователь просто открыл его. По словам Уордла, проблема коренится в том, что неподписанное, не нотаризованное приложение на основе скриптов не может явно указать интерпретатор, что приводит к полному обходу.

Стоит отметить, что директива интерпретатора shebang - например, #!/bin/sh или #!/bin/bash - обычно используется для разбора и интерпретации программы оболочки. Но в данной атаке атакующий может создать приложение таким образом, что строка shebang будет включена без указания интерпретатора (т.е. #!), и при этом заставить базовую операционную систему запустить скрипт без предупреждения.

Это происходит потому, что «macOS повторно попытается выполнить неудачное «безинтерпретаторное» приложение на основе скрипта через оболочку ('/bin/sh')» после первоначального неуспеха, объяснил Уордл.

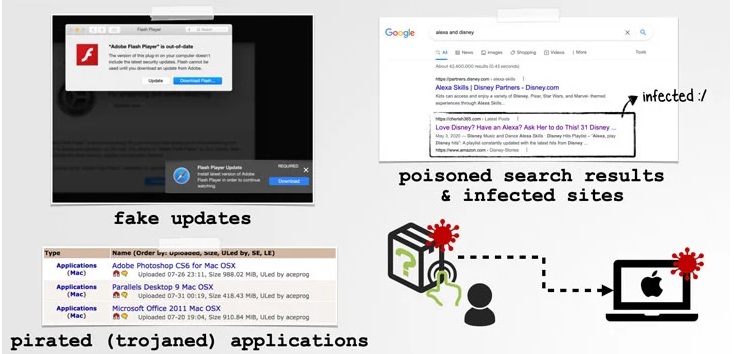

Другими словами, злоумышленники могут использовать этот баг, чтобы обманом заставить жертву открыть мошенническое приложение, которое может быть замаскировано под обновления Adobe Flash Player или троянские версии легитимных приложений, таких как Microsoft Office, которые, в свою очередь, могут быть доставлены с помощью метода, называемого «search-poisoning», когда злоумышленники искусственно повышают рейтинг в поисковых системах веб-сайтов, на которых размещено их вредоносное ПО, чтобы заманить потенциальных жертв.

Это не первый случай обнаружения уязвимостей в процессе работы Gatekeeper. Ранее, в апреле этого года, компания Apple быстро исправила активно эксплуатируемую в то время уязвимость нулевого дня (CVE-2021-30657), которая позволяла обойти все средства защиты и запускать на компьютерах Mac несанкционированное программное обеспечение.

Затем в октябре Microsoft раскрыла уязвимость, получившую название «Shrootless» (CVE-2021-30892), которую можно использовать для выполнения произвольных операций, повышения привилегий до уровня root и установки руткитов на взломанные устройства. Apple заявила, что устранила проблему с помощью дополнительных ограничений в рамках обновлений безопасности от 26 октября 2021 года.

Источник: https://thehackernews.com