В сервисе приложений Azure App Service компании Microsoft обнаружена уязвимость безопасности, которая привела к компрометации исходного кода приложений на языках Java, Node, PHP, Python и Ruby в течение как минимум четырех лет с сентября 2017 года.

Об уязвимости под названием «NotLegit» технологическому гиганту сообщили исследователи Wiz 7 октября 2021 года, после чего в ноябре были предприняты меры по устранению последствий. Microsoft заявила, что риску подверглось «ограниченное подмножество клиентов», добавив: «Клиенты, которые развернули код в App Service Linux через Local Git после того, как файлы уже были созданы в приложении, были единственными затронутыми».

Сервис приложений Azure (Azure Web Apps) - это платформа для создания и размещения веб-приложений на базе облачных вычислений. Он позволяет пользователям размещать исходный код и артефакты с помощью локального репозитория Git или через репозитории, размещенные на GitHub и Bitbucket.

Небезопасное поведение по умолчанию возникает, когда для развертывания в Azure App Service используется метод Local Git, что приводит к сценарию, когда Git-репозиторий создается в общедоступном каталоге (home/site/wwwroot).

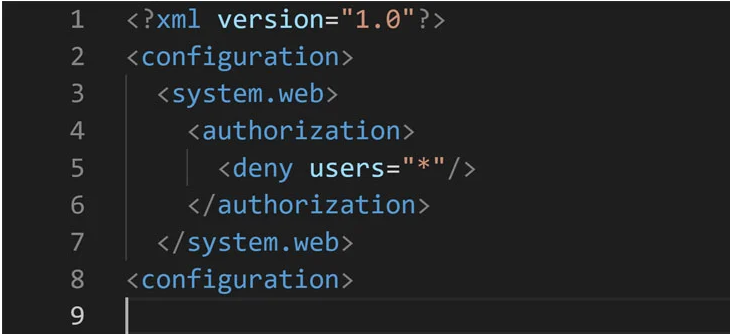

Хотя Microsoft добавляет файл «web.config» в папку .git, - она содержит состояние и историю репозитория - для ограничения публичного доступа, файлы конфигурации используются только для приложений C# или ASP.NET, которые полагаются на собственные веб-серверы IIS от Microsoft, оставляя без внимания приложения, написанные на других языках программирования - PHP, Ruby, Python или Node - которые развертываются с помощью других веб-серверов, таких как Apache, Nginx и Flask.

«По сути, все, что нужно было сделать злоумышленнику - это получить каталог '/.git' из целевого приложения и извлечь его исходный код» - сообщает исследователь Wiz Шир Тамари. «Злоумышленники постоянно сканируют интернет в поисках открытых папок Git, из которых они могут собирать секретные данные и интеллектуальную собственность. Помимо того, что исходный код может содержать такие пароли и маркеры доступа, утечка исходного кода часто используется для дальнейших атак».

«Найти уязвимости в программном обеспечении гораздо проще, когда исходный код доступен» - добавил Тамари.

Источник: https://thehackernews.com