Транспортная отрасль и связанные с ней государственные учреждения стали жертвами продолжающейся с июля 2020 года кампании, проводимой хорошо оснащенной кибершпионской группой, что, по-видимому, является очередным всплеском вредоносной активности, которая представляет собой «лишь вершину айсберга».

«Группа пыталась получить доступ к некоторым внутренним документам (например, расписанию полетов и документам по финансовым планам) и личной информации на взломанных узлах (например, истории поиска)» - сообщили исследователи Trend Micro Ник Дай, Тед Ли и Вики Су в отчете, опубликованном на прошлой неделе.

Группа «Tropic Trooper», также известная под псевдонимами «Pirate Panda» и «Earth Centaur», является опытной хакерской группой, специализирующейся на краже информации и шпионаже, которая проводила целевые кампании против государственных учреждений, здравоохранения, транспорта и высокотехнологичных отраслей на Тайване, Филиппинах и в Гонконге, начиная с 2011 года.

Злоумышленники, предположительно говорящие на китайском языке, известны тем, что используют фишинговые электронные письма с вложениями для эксплуатации известных уязвимостей, одновременно продвигая свои вредоносные инструменты с помощью обфускации, скрытности и поражающей силы.

«Эта группа хорошо владеет навыками работы red-team» - уточняют исследователи. «Хакеры знают как обойти настройки безопасности и делать свою работу беспрепятственно. Использование фреймворков с открытым исходным кодом позволяет им эффективно разрабатывать новые варианты бэкдоров».

В мае 2020 года было замечено, что группировка усовершенствовала свою стратегию с помощью новых моделей поведения, развернув USB-троян под названием USBFerry с целью поражения физически изолированных сетей государственных учреждений и военных организаций на Тайване и Филиппинах и перехвата конфиденциальных данных через съемные флэш-накопители.

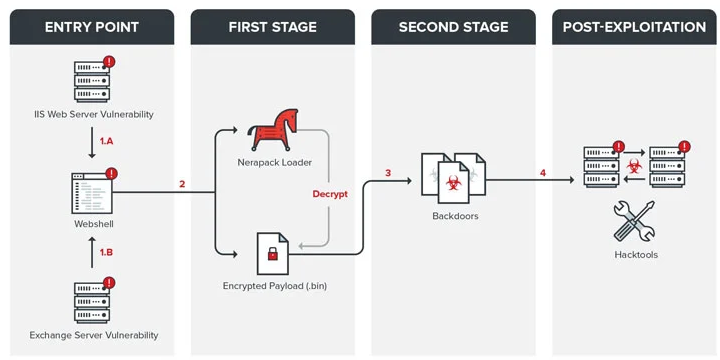

В последней многоступенчатой атаке, подробно описанной компанией Trend Micro, группа использует уязвимые серверы Internet Information Services (IIS) и недостатки безопасности сервера Exchange в качестве точек входа для установки веб-шелла, который затем используется для доставки загрузчика Nerapack на базе .NET и бэкдора первой ступени, известного как Quasar, на взломанную систему.

После этого злоумышленники забрасывают на машину жертвы целый арсенал вредоносов второго этапа, таких как ChiserClient, SmileSvr, ChiserClient, HTShell и специальные версии Lilith RAT и Gh0st RAT, чтобы получить дальнейшие инструкции с удаленного сервера, загрузить дополнительные полезные нагрузки, выполнить файловые операции, выполнить произвольные команды и передать результаты обратно на сервер.

На этом атака не заканчивается: после успешной эксплуатации системы Tropic Trooper пытается проникнуть во внутреннюю сеть, сбросить учетные данные и стереть журналы событий с зараженных машин с помощью специального набора инструментов. Также используется программа под названием Rclone, которая позволяет атакующему копировать собранные данные в различные облачные хранилища.

«В настоящее время мы не обнаружили фактов обнародования существенного ущерба от действий данной хакерской группы» - пояснили аналитики Trend Micro. «Однако мы считаем, что она будет продолжать собирать внутреннюю информацию скомпрометированных жертв и просто ждет возможности использовать эти данные».

Выводы заслуживают внимания, поскольку группа предпринимает активные шаги по сокрытию своей активности, а объекты ее атак часто принадлежат к элементам критической инфраструктуры, не говоря уже о новых возможностях их вредоносных программ, постоянно эволюционирующих, чтобы оставаться на зараженных узлах и избегать обнаружения.

«Группа может составлять карты сетевой инфраструктуры своих целей и обходить брандмауэры» - заявляют исследователи. «Она использует бэкдоры с различными протоколами, которые развертываются в зависимости от жертвы. Она также способна разрабатывать специализированные инструменты для обхода мониторинга безопасности в различных средах, а также эксплуатировать уязвимые веб-сайты и использовать их в качестве командно-контрольных серверов».

Источник: https://thehackernews.com