Исследователи раскрыли уязвимости в безопасности Handover, фундаментального механизма, лежащего в основе современных сотовых сетей, которые могут быть использованы для запуска атак типа «отказ в обслуживании» (DoS) и «человек посередине» (MitM) с использованием недорогого оборудования.

«Уязвимости в процедуре хэндовера не ограничиваются только одним случаем хэндовера, они влияют на все различные случаи и сценарии хэндовера, которые основаны на непроверенных отчетах измерений и пороговых значениях силы сигнала» - заявили в своей новой работе исследователи Эвангелос Бицикас и Кристина Пёппер из Нью-Йоркского университета Абу-Даби. «Эта проблема затрагивает все поколения, начиная с 2G (GSM), и до сих пор остается нерешенной».

Handover, также известный как handoff, - это процесс в телекоммуникациях, при котором телефонный звонок или сеанс передачи данных передается с одной базовой станции на другую сотовую вышку без потери связи во время передачи. Этот метод имеет решающее значение для установления сотовой связи, особенно в сценариях, когда пользователь находится в движении.

Обычно процедура работает следующим образом: пользовательское оборудование (UE) отправляет в сеть результаты измерения уровня сигнала, чтобы определить необходимость переключения, и, если необходимость имеется, облегчает переключение, когда обнаруживается более подходящая базовая станция.

Хотя показания сигнала криптографически защищены, содержимое отчетов само по себе не проверяется, что позволяет атакующему заставить устройство перейти на станцию, управляемую злоумышленником. Суть атаки заключается в том, что исходная базовая станция не способна обработать неверные значения в отчете об измерениях, что повышает вероятность незаметного вредоносного перехода.

Новые атаки с применением поддельных базовых станций, в двух словах, используют уязвимость процедуры переключения, которая основаны на вышеупомянутых зашифрованных отчетах об измерениях и пороговых значениях мощности сигнала, позволяя атакующему установить MitM-передачу и даже подслушивать, отбрасывать, изменять и пересылать сообщения, передаваемые между устройством и сетью.

«Если злоумышленник манипулирует содержанием отчета об измерениях, включая свои измерения, то сеть будет обрабатывать фиктивные измерения» - заявляют исследователи. «Это возможно путем имитации легитимной базовой станции и воспроизведения ее широковещательных сообщений».

«Привлечение» устройства к поддельной базовой станции.

Отправной точкой атаки является начальная фаза разведки, в ходе которой злоумышленник использует смартфон для сбора данных о близлежащих базовых станциях, а затем использует эту информацию для настройки поддельной базовой станции, которая выдает себя за настоящую.

Впоследствии атака заставляет устройство жертвы подключиться к поддельной станции, передавая сообщения блока основной информации (MIB) и блока системной информации (SIB) - информацию, необходимую для подключения телефона к сети - с более высоким уровнем сигнала, чем у легальной базовой станции.

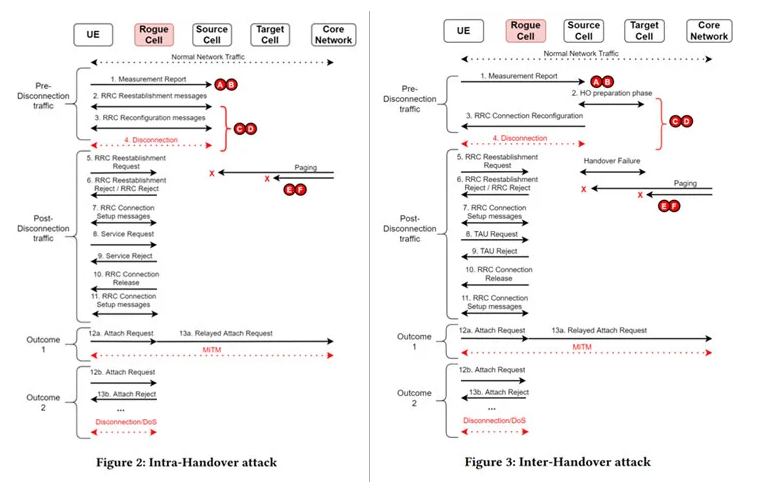

Цель состоит в том, чтобы вызвать событие передачи и, используя уязвимость безопасности в этом процессе, провести DoS или MitM-атаку с компрометацией информации, затрагивающей как пользователя, так и оператора. Это не только ставит под угрозу конфиденциальность пользователей, но и подвергает риску доступность услуг.

«Когда мобильное устройство пользователя находится в зоне покрытия злоумышленника, неавторизованная базовая станция имеет достаточно высокую мощность сигнала, чтобы «привлечь» устройство и вызвать отчет об измерении, тогда у злоумышленника есть очень хорошие шансы заставить устройство жертвы присоединиться к его неавторизованной базовой станции путем злоупотребления процедурой передачи» - объяснили исследователи.

«Как только устройство пользователя будет подключено к атакующему, он может либо войти в режим «кемпинга» из-за DoS-атаки и повиснуть, либо атакующий может установить ретрансляцию (MitM), что дает основу для других продвинутых эксплойтов".

В процессе передачи было выявлено целых шесть уязвимостей безопасности (обозначены от A до F на изображении выше) – это:

- Небезопасные широковещательные сообщения (MIB, SIB).

- Непроверенные отчеты об измерениях.

- Отсутствие перекрестной проверки на этапе подготовки.

- Инициирование канала случайного доступа (RACH) без верификации.

- Отсутствие механизма восстановления.

- Сложность отличия сбоев в сети от атак.

В ходе эксперимента исследователи обнаружили, что все тестовые устройства, включая OnePlus 6, Apple iPhone 5, Samsung S10 5G и Huawei Pro P40 5G, подвержены DoS- и MitM-атакам. Результаты исследования были представлены на ежегодной конференции по прикладной компьютерной безопасности (ACSAC), состоявшейся в начале этого месяца.

Источник: https://thehackernews.com