Новый троян удаленного доступа (RAT) на базе JavaScript, распространяемый с помощью социальной инженерии, был замечен в использовании хитрых «бесфайловых» методов обхода средств защиты и анализа.

Вредоносная программа, получившая название «DarkWatchman» от исследователей из группы разведки угроз компании Prevailion, использует устойчивый алгоритм генерации доменов (DGA) для определения своей CnC-инфраструктуры и применяет записи реестра Windows для всех своих операций хранения данных, что позволяет ей обходить антивирусные программы.

Троян «использует новые методы для бесфайлового сохранения, внутрисистемной активности и возможностей динамического выполнения, таких как самообновление и перекомпиляция» - заявили исследователи Мэтт Стаффорд и Шерман Смит, добавив, что «он представляет собой эволюцию в методах бесфайлового вредоносного ПО, поскольку использует реестр почти для всего временного и постоянного хранения и поэтому никогда ничего не записывает на диск, что позволяет ему работать ниже порога обнаружения большинства средств защиты».

Компания Prevailion сообщила, что неназванная организация в России стала одной из жертв атаки DarkWatchman, ряд артефактов вредоносной программы был обнаружен 12 ноября 2021 года. Учитывая его бэкдор и персистентные функции, команда Prevailion считает, что DarkWatchman может быть инструментом первоначального доступа и разведки групп шифровальщиков.

Интересным следствием находки является то, что она полностью избавляет операторов шифровальщиков от необходимости вербовать партнеров, которые обычно отвечают за внедрение вредоносного ПО и за организацию утечки данных. Использование DarkWatchman в качестве первого этапа атаки также позволяет разработчикам шифровальщиков лучше контролировать ход операции, не ограничиваясь переговорами о выкупе.

DarkWatchman распространяется через фишинговые письма, которые маскируются под «Уведомление об истечении срока действия бесплатного хранилища» для груза, доставленного российской транспортной компанией Pony Express, и обеспечивают скрытый шлюз для дальнейшей вредоносной активности. К письмам прилагается якобы счет-фактура в виде ZIP-архива, который, в свою очередь, содержит вредоносную нагрузку, необходимую для заражения Windows-систем.

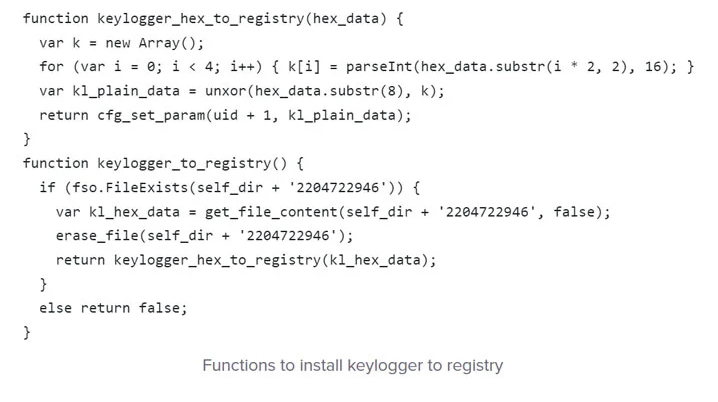

Новый троян представляет собой как JavaScript-троян, работающий без файлов, так и кейлоггер на базе C#, последний из которых хранится в реестре, чтобы избежать обнаружения. Оба компонента также чрезвычайно легковесны. Вредоносный код JavaScript занимает всего 32 кб, а кейлоггер - 8,5 кб.

«Хранение бинарного файла в реестре в виде закодированного текста означает, что DarkWatchman крайне устойчив в системе, а его исполняемый файл никогда не записывается на диск; это также означает, что операторы DarkWatchman могут обновлять (или заменять) вредоносную программу каждый раз, когда она выполняется» - сообщают исследователи.

После установки DarkWatchman может выполнять произвольные двоичные файлы, загружать файлы DLL, запускать код JavaScript и команды PowerShell, загружать файлы на удаленный сервер, обновлять себя и даже удалять RAT и кейлоггер со взломанной машины. JavaScript-код также отвечает за обеспечение присутствия, создавая запланированную задачу, которая запускает вредоносную программу при каждом входе пользователя в систему.

«Сам кейлоггер не взаимодействует с CnC-сервером и не записывает данные на диск» - заявили исследователи. «Вместо этого он записывает свой лог в ключ реестра, который использует в качестве буфера. Во время своей работы троян читает и очищает этот буфер перед передачей зарегистрированных нажатий клавиш на CnC-сервер».

DarkWatchman еще не приписан к какой-либо хакерской группе, но Prevailion охарактеризовала команду как «способных хакеров», отметив при этом, что вредонос нацелен исключительно на жертв в России, а также на опечатки и ошибки, которые были обнаружены в образцах исходного кода, что повышает вероятность того, что операторы не являются носителями английского языка.

«Похоже, что авторы DarkWatchman воспользовались сложностью и непрозрачностью реестра Windows, чтобы работать под радарами инструментов безопасности и аналитиков» - заключили исследователи. «Изменения в реестре - обычное дело, и бывает трудно определить, какие изменения являются аномальными или выходят за рамки обычных функций ОС и программного обеспечения».

Источник: https://thehackernews.com