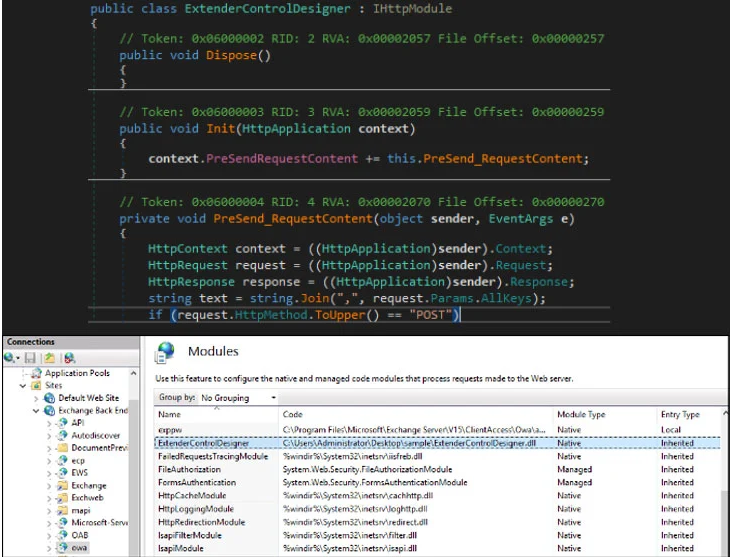

Злоумышленники используют ранее неизвестный двоичный файл в качестве модуля веб-сервера Internet Information Services (IIS) под названием «Owowa» на серверах Microsoft Exchange Outlook Web Access с целью кражи учетных данных и удаленного выполнения команд.

«Owowa - это сборка .NET v4.0, разработанная на языке C# и предназначенная для загрузки в качестве модуля в веб-сервер IIS, который также обслуживает и сервис Outlook Web Access (OWA) Exchange» - сообщили исследователи Касперского Пол Раскагнерес и Пьер Дельшер. «При такой загрузке Owowa крадет учетные данные, которые вводятся любым пользователем на странице входа в OWA, и позволяет удаленному оператору выполнять команды на базовом сервере».

Идея в том, что неавторизованный модуль IIS может быть использован в качестве бэкдора, не нова. В августе 2021 года словацкая компания ESET, специализирующаяся на кибербезопасности, изучая ландшафт IIS, обнаружила 14 семейств вредоносных программ, которые были разработаны как встроенные модули IIS и использовались в попытках перехватить HTTP-трафик и удаленно управлять взломанными компьютерами.

Будучи постоянным компонентом взломанной системы, Owawa предназначен для перехвата учетных данных пользователей, успешно прошедших аутентификацию на веб-странице аутентификации OWA. Эксплуатация может быть осуществлена путем отправки «внешне безобидных запросов» к уязвимым веб-службам путем ввода специально созданных команд в поля имени пользователя и пароля на странице аутентификации OWA скомпрометированного сервера.

В частности, если имя пользователя OWA равно «jFuLIXpzRdateYHoVwMlfc», Owawa ответит зашифрованными учетными данными. Если же имя пользователя равно «dEUM3jZXaDiob8BrqSy2PQO1», выполняется команда PowerShell, введенная в поле пароля OWA, результаты которой отправляются обратно злоумышленнику.

Российская компания по безопасности заявила, что обнаружила кластер целей со взломанными серверами, расположенными в Малайзии, Монголии, Индонезии и на Филиппинах, которые в основном принадлежат правительственным организациям, и один сервер, принадлежащий государственной транспортной компании. При этом считается, что жертвами злоумышленников стали и организации в Европе.

Хотя связи между операторами Owowa и другими известными хакерскими группами обнаружены не были, имя пользователя «S3crt», которое было найдено встроенным в исходный код идентифицированных образцов, позволило получить дополнительные исполняемые файлы вредоносного ПО, которые, вероятно, принадлежат тому же разработчику. Среди них - ряд двоичных файлов, предназначенных для выполнения встроенного шеллкода, загрузки дополнительного вредоносного ПО с удаленного сервера и запуска Cobalt Strike.

Группа глобальных исследований и анализа Лаборатории Касперского также сообщила, что обнаружила учетную запись с тем же именем пользователя на Keybase, где этот человек поделился инструментами для кибератак - Cobalt Strike и Core Impact - а также продемонстрировал интерес к последнему на RAIDForums.

«Модули IIS не являются распространенным форматом бэкдоров, особенно по сравнению с типичными угрозами для веб-приложений, такими как веб-шеллы, и поэтому их легко пропустить при стандартном мониторинге файлов» - заявляют Раскагнерес и Дельчер. «Вредоносный модуль Owowa представляет собой эффективную возможность для злоумышленников закрепиться в целевых сетях, длительное время сохраняя присутствие в серверах Exchange».

Источник: https://thehackernews.com