Ранее не документированная, финансово мотивированная хакерская группа причастна к серии атак с целью кражи данных и вымогательства на более чем 40 организаций в период с сентября по ноябрь 2021 года.

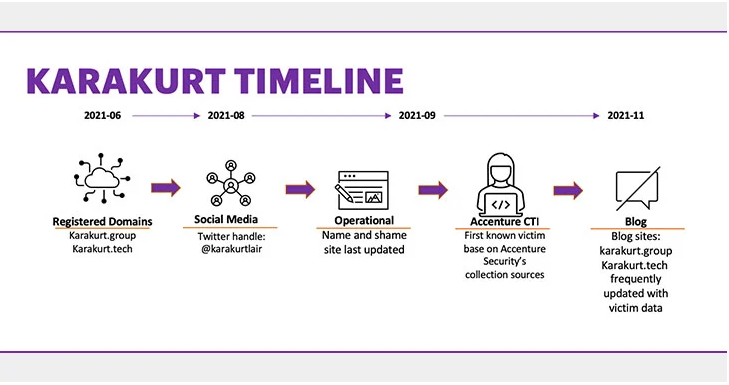

Хакерский коллектив под самопровозглашенным названием Karakurt, впервые выявленный в июне 2021 года, способен менять свою тактику и методы и адаптироваться к целевой среде, сообщила группа кибер-расследований, криминалистики и реагирования (CIFR) компании Accenture в отчете, опубликованном 10 декабря.

«Группировка имеет финансовую мотивацию, оппортунистический характер и пока что, похоже, нацелена на небольшие компании или корпоративные филиалы, в отличие от альтернативного подхода охоты на крупную дичь» - заявила команда CIFR. «На основании анализа вторжений, известных на сегодняшний день, группа сосредоточена исключительно на краже данных и последующем вымогательстве, а не на более разрушительном внедрении вирусов-шифровальщиков».

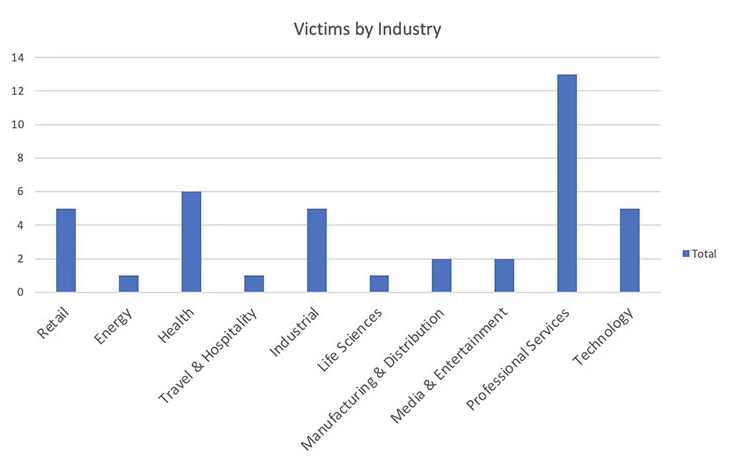

95% известных жертв находятся в Северной Америке, остальные 5% - в Европе. Наибольшему количеству атак подверглись компании из отраслей бизнес-услуг, здравоохранения, промышленного производства, розничной торговли, технологические компании и предприятия отрасли развлечений.

Исследователи отметили, что цель злоумышленников - не привлекать внимания к своей вредоносной деятельности, полагаясь на технику «жизни за счет земли», когда злоумышленники используют легальное программное обеспечение и функции, имеющиеся в операционной системе - такие как компоненты ОС или установленное программное обеспечение – для латерального перемещения и организации утечки данных. Группа избегает развертывания специализированных инструментов пост-эксплуатации, таких как Cobalt Strike.

В то время как атаки с использованием шифровальщиков привлекли внимание всего мира после инцидентов, с компаниями Colonial Pipeline, JBS и Kaseya, а также последующих действий правоохранительных органов, заставивших известные хакерские группы DarkSide, BlackMatter и REvil свернуть свою деятельность, Karakurt, похоже, пытается пойти другим путем.

Вместо разворота шифровальщика после получения первоначального доступа к системе жертвы Karakurt фокусируется почти исключительно на незаметном извлечении данных, что с меньшей вероятностью приводит к остановке деловой активности жертвы но, тем не менее, позволяет Karakurt требовать «выкуп» в обмен на непубликацию похищенной информации.

Помимо применения шифрования данных организациям рекомендуется включить многофакторную аутентификацию для проверки подлинности учетных записей, отключить RDP на внешних устройствах и своевременно обновлять инфраструктуру до последних версий, чтобы предотвратить использование атакующими непропатченных систем с общеизвестными уязвимостями.

Источник: https://thehackernews.com