По меньшей мере 300 000 IP-адресов устройств MikroTik оказались уязвимы к нескольким удаленно эксплуатируемым уязвимостям, которые были устранены популярным поставщиком маршрутизаторов и беспроводных устройств.

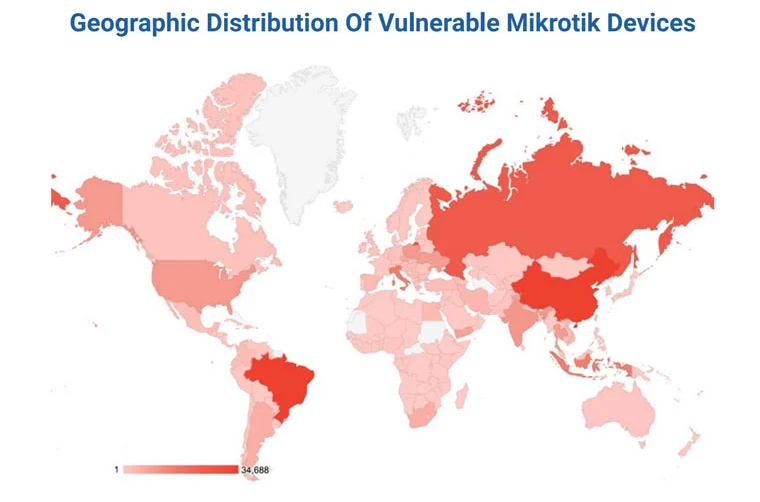

Наибольшее количество уязвимых устройств находятся в Китае, Бразилии, России, Италии, Индонезии, а США занимают восьмое место, сообщила компания Eclypsium, специализирующаяся на кибербезопасности, в отчете, предоставленном изданию The Hacker News.

«Эти устройства одновременно мощные и часто очень уязвимые» - отметили исследователи. «Это сделало устройства MikroTik фаворитом среди угроз, которые используют эти устройства для DDoS-атак, CnC-управления, туннелирования трафика и многого другого».

Устройства MikroTik являются привлекательной целью не в последнюю очередь потому, что в мире их установлено более двух миллионов, что представляет собой огромную поверхность атаки, и может быть использовано злоумышленниками для осуществления целого ряда вторжений.

Действительно, ранее в сентябре этого года появились сообщения о новом ботнете «Mēris», который организовал рекордную распределенную атаку типа «отказ в обслуживании» (DDoS) против российской интернет-компании «Яндекс» с использованием сетевых устройств Mikrotik в качестве вектора атаки путем эксплуатации уже устраненной уязвимости в операционной системе (CVE-2018-14847).

Ниже приведен список четырех уязвимостей, обнаруженных за последние три года, которые могут позволить полностью завладеть устройствами MikroTik.

- -2019-3977 (CVSS-рейтинг: 7.5) - MikroTik RouterOS недостаточно проверяет происхождение пакета обновлений, что позволяет сбросить все имена пользователей и пароли.

- -2019-3978 (CVSS-рейтинг: 7.5) - MikroTik RouterOS недостаточно защищает критический ресурс, что приводит к возможности атаки через cache-poisoning.

- -2018-14847 (CVSS-рейтинг: 9.1) - Уязвимость обхода каталога в интерфейсе WinBox MikroTik RouterOS.

- -2018-7445 (CVSS-рейтинг: 9.8) - Уязвимость переполнения буфера SMB в MikroTik RouterOS.

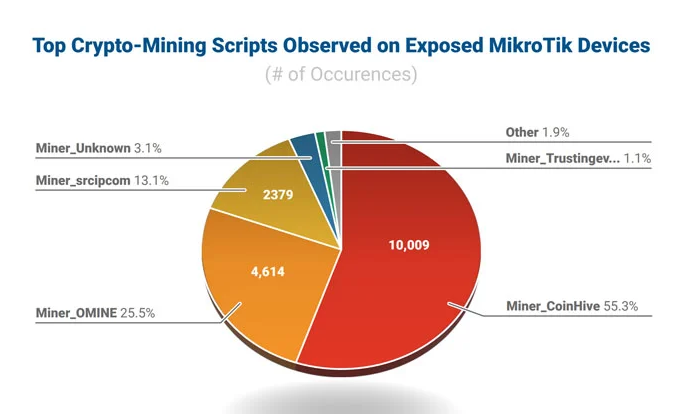

Кроме того, исследователи Eclypsium заявили, что обнаружили 20 000 уязвимых устройств MikroTik, которые внедряли скрипты для добычи криптовалюты на посещаемые пользователями веб-страницы.

«Способность взломанных маршрутизаторов внедрять вредоносный контент, туннелировать, копировать или перенаправлять трафик может быть использована в самых разных целях» - заявили исследователи. «DNS-poisoning может перенаправить соединение на вредоносный веб-сайт или внедрить в соединение несанкционированный прокси».

«Злоумышленник может использовать известные техники и инструменты для потенциального получения конфиденциальной информации, например, для удаленной кражи учетных данных многофакторной аутентификации пользователя с помощью SMS через WiFi. Как и в предыдущих атаках, корпоративный трафик может быть туннелирован в другое место или вредоносное содержимое может быть внедрено в легальный трафик» - добавили исследователи.

Маршрутизаторы MikroTik - далеко не единственные устройства, которые были замечены в ботнетах. Исследователи из Fortinet на этой неделе раскрыли, как ботнет Moobot использует известную уязвимость удаленного выполнения кода (RCE) в устройствах видеонаблюдения Hikvision (CVE-2021-36260) для расширения своей сети и использования взломанных устройств для проведения распределенных DDoS-атак.

Источник: https://thehackernews.com