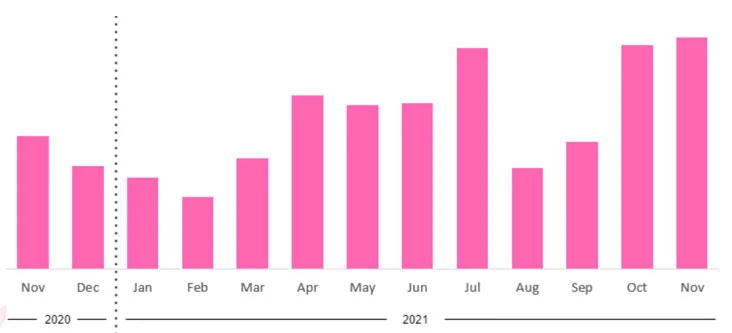

Операторы вредоноса TrickBot заразили примерно 140 000 жертв в 149 странах мира чуть более чем через год после попытки правоохранителей ликвидировать их инфраструктуру. В то же время TrickBot быстро становится точкой входа для Emotet - другого ботнета, который был ликвидирован в начале 2021 года.

Большинство обнаруженных с 1 ноября 2020 года жертв располагаются в Португалии (18%), США (14%) и Индии (5%), за ними следуют Бразилия (4%), Турция (3%), Россия (3%) и Китай (3%), отметила компания Check Point Research в отчете, предоставленном изданию The Hacker News, причем наиболее пострадавшими отраслями являются гос.учреждения, финансовые компании и производственные предприятия.

«Emotet является сильным индикатором грядущих атак шифровальщиков, так как вредоносная программа предоставляет бандам вымогателей доступ к зараженным машинам» - заявили исследователи, обнаружившие 223 различные кампании Trickbot в течение последних шести месяцев.

И TrickBot, и Emotet являются ботнетами, которые представляют собой сеть подключенных к Интернету устройств, зараженных вредоносными программами, которым можно поручить выполнение целого ряда вредоносных действий. TrickBot возник как банковский троян на C++ и как преемник вредоносной программы Dyre в 2016 году, обладая возможностями кражи финансовых, учетных данных и другой конфиденциальной информации, латерального распространения по сети и сброса дополнительной вредоносной нагрузки, включая шифровальщики Conti, Diavol и Ryuk.

Распространяемый через рассылку вредоносного спама или другими вредоносными программами - такими как Emotet - TrickBot, как полагают исследователи, является делом рук российской хакерской группы под названием «Wizard Spider». В последние месяцы вредонос расширил свои возможности, была создана полная модульная экосистема вредоносного ПО, что делает TrickBot адаптируемой и развивающейся угрозой, не говоря уже о привлекательности данного инструмента для осуществления множества незаконных киберактивностей.

Динамика заражений TrickBot с 1 ноября 2020.

Ботнет также привлек внимание правительственных и частных организаций в конце прошлого года, когда Киберкомандование США и группа организаций из частного сектора во главе с Microsoft, ESET и Symantec предприняли меры к ослаблению влияния Trickbot и не позволили хакерам приобрести или арендовать серверы для командно-контрольных операций.

Emotet возвращается с новыми трюками.

Но для хакеров это оказалось лишь временной неудачей: авторы вредоносного ПО выпустили несколько обновлений ботнета, которые сделали его более устойчивым и пригодным для проведения новых атак. Более того, заражения TrickBot в ноябре и декабре также способствовали увеличению количества заражений вредоносом Emotet на зараженных машинах, что свидетельствует о возрождении печально известного ботнета после 10-месячного перерыва в его деятельности, вызванного скоординированными усилиями правоохранительных органов по пресечению его распространения.

«Emotet не мог выбрать лучшую платформу, чем Trickbot, в качестве средства доставки, когда пришло время его возрождения» - отмечают исследователи.

Последняя волна спам-атак побуждает пользователей загружать защищенные паролем ZIP-архивы, содержащие вредоносные документы, которые после открытия и включения макросов приводят к развертыванию вредоносного ПО Emotet, что позволяет атакующим восстановить бот-сеть и увеличить ее объемы.

«Возвращение Emotet - это серьезный звоночек, предупреждающий об очередном грядущем всплеске атак с целью получения выкупа в 2022 году» - заявил Лотем Финкельштейн, руководитель отдела анализа угроз Check Point. «Trickbot, который всегда работал вместе с Emotet, способствует возвращению Emotet, сбрасывая его на зараженных жертв. Это позволило Emotet начинать возрождение не с нуля, а с очень прочных позиций».

И это еще не все - по словам экспертов по кибербезопасности компании Cryptolaemus, в ходе дальнейшей эскалации тактики были обнаружены новые артефакты Emotet, сбрасывающие маячки Cobalt Strike непосредственно на зараженные системы, в отличие от сброса полезной нагрузки первого этапа перед установкой инструмента пост-эксплуатации.

«Это очень важно. Обычно Emotet сбрасывал TrickBot или QakBot, которые, в свою очередь, сбрасывали Cobalt Strike. Обычно между первым заражением и появлением шифровальщика проходило около месяца. Теперь, когда Emotet сбрасывает Cobalt Strike напрямую, задержка, скорее всего, будет гораздо меньше» - написал в Твиттере исследователь безопасности Маркус Хатчинс.

Источник: https://thehackernews.com