Исследователи обнаружили 14 новых типов межсайтовых атак на ряд современных веб-браузеров, включая Tor Browser, Mozilla Firefox, Google Chrome, Microsoft Edge, Apple Safari, Opera и другие.

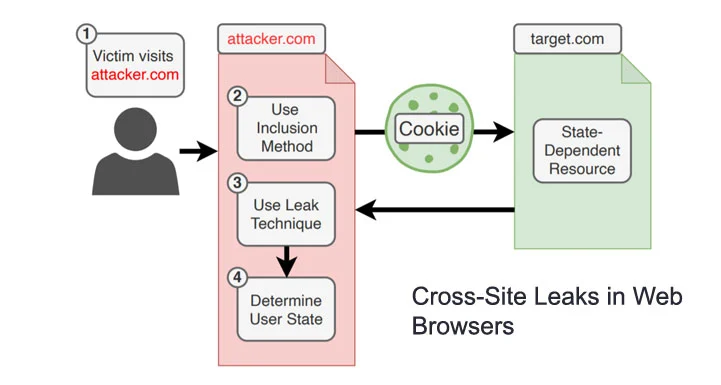

Эти атаки, известные под общим названием «XS-Leaks», позволяют вредоносному веб-сайту в фоновом режиме незаметно собирать персональные данные своих посетителей во время их взаимодействия с другими веб-сайтами. Полученные выводы являются результатом всестороннего исследования межсайтовых атак, проведенного группой ученых из Рурского университета Бохума и Университета Нидеррайн.

«XS-Leaks обходят так называемую политику same-origin, одну из основных защит браузера от различных типов атак» - сообщается в заявлении исследователей. Цель политики same-origin - предотвратить кражу информации с доверенного сайта. В случае с XS-Leaks злоумышленники, тем не менее, могут распознать отдельные мелкие детали веб-сайта. Если эти детали связаны с персональными данными, эти данные могут быть скомпрометированы».

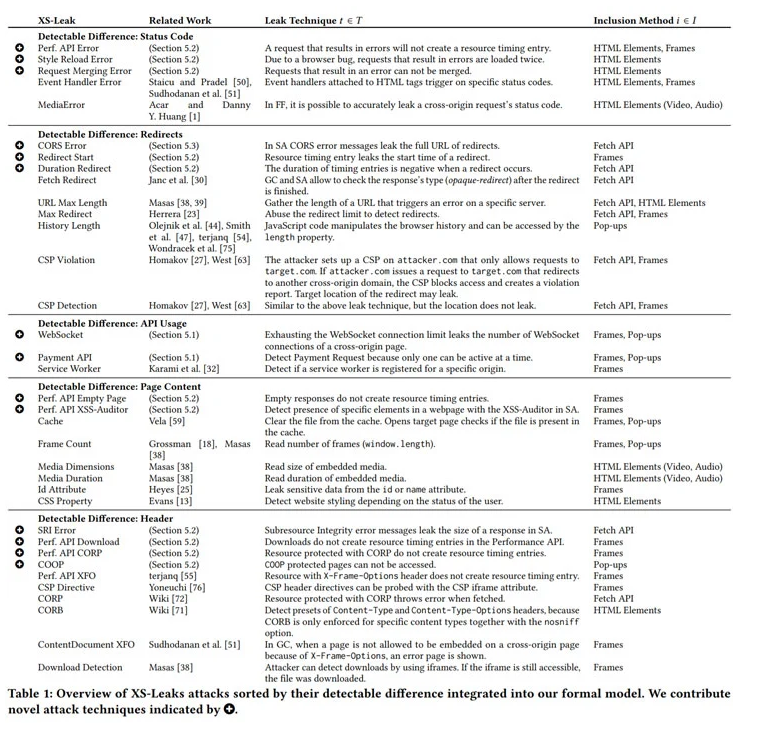

Возможность для атак возникает из-за побочных каналов, встроенных в веб-платформу, которые позволяют злоумышленнику собрать данные с HTTP-ресурса. Межсайтовые ошибки затрагивают целый ряд популярных браузеров, таких как Tor, Chrome, Edge, Opera, Safari Firefox, Samsung Internet, охватывая различные операционные системы - Windows, macOS, Android и iOS.

Новый класс уязвимостей отличается от атаки подделки межсайтовых запросов (CSRF) тем, что в отличие от использования доверия веб-приложения к клиенту браузера для выполнения непреднамеренных действий от имени пользователя при CSRF, XS-Leaks могут быть использованы для получения информации о пользователе.

«Они представляют собой значительную угрозу конфиденциальности в Интернете, поскольку простое посещение веб-страницы может показать, является ли жертва наркоманом или повлечь утечку информации о сексуальной ориентации» - пояснили исследователи. «XS-Leaks используют преимущества небольших фрагментов информации, которые открываются во время взаимодействия между веб-сайтами и позволяют раскрыть конфиденциальную информацию о пользователях, такую как их данные в других веб-приложениях, подробности об их локальном окружении или внутренних сетях, к которым они подключены».

Основная идея заключается в том, что, хотя веб-сайтам не разрешается напрямую обращаться к данным (т.е. читать ответы сервера) на других веб-сайтах из-за ограничений по same-origin, мошеннический онлайн-портал может попытаться загрузить в браузер пользователя определенный ресурс или конечную точку API с веб-сайта, скажем, онлайн-банкинга, и сделать выводы об истории транзакций жертвы. В качестве альтернативы источником утечки могут быть побочные временные данные, или атаки спекулятивного выполнения, такие как Meltdown и Spectre.

В качестве мер защиты исследователи рекомендуют запретить все сообщения обработчиков событий, свести к минимуму появление сообщений об ошибках, применить ограничения глобального лимита и создать новые свойства истории при перенаправлении. На стороне конечного пользователя уменьшению применимости XS-Leaks способствуют включение первичной изоляции, а также Enhanced Tracking Prevention в Firefox. Intelligent Tracking Prevention в Safari, которое по умолчанию блокирует сторонние файлы cookie, также предотвращает все утечки данных, не основанные на всплывающих окнах.

«Первопричина большинства XS-Leaks кроется в особенностях веб-дизайна» - заявляют исследователи. «Часто приложения уязвимы к некоторым межсайтовым утечкам информации, не сделав ничего плохого. Сложно устранить первопричину XS-Leaks на уровне браузера, поскольку во многих случаях это приведет к поломке существующих веб-сайтов».

Источник: https://thehackernews.com