Только в первой половине 2020 года было обнаружено четыре различных вредоносных фреймворка, предназначенных для атак на изолированные вычислительные сети, в результате чего общее число наборов инструментов, предлагающих злоумышленникам методы кибершпионажа и организации утечек секретной информации, достигло 17.

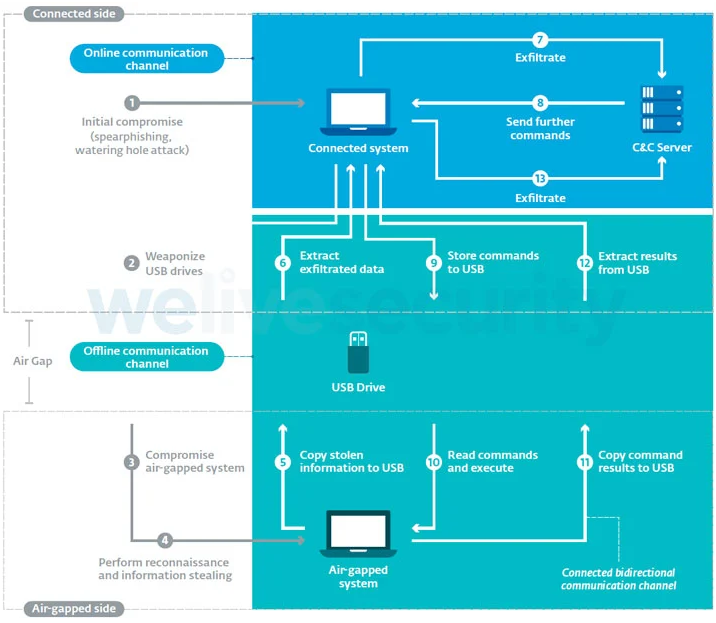

«Все фреймворки предназначены для осуществления шпионажа в той или иной форме, они используют USB-накопители в качестве физического носителя для передачи данных в и из целевых сетей» - заявили исследователи ESET Алексис Дораис-Джонкас и Факундо Муньос в комплексном исследовании фреймворков.

«Air-gapping» - это мера сетевой безопасности, предназначенная для предотвращения несанкционированного доступа к системам путем их физической изоляции от других незащищенных сетей, включая локальные сети и публичный интернет. Это также подразумевает, что единственным способом передачи данных является подключение к ним физического устройства, например, USB-накопителей или внешних жестких дисков.

Учитывая, что этот механизм является одним из наиболее распространенных способов защиты SCADA и промышленных систем управления (ICS), связанные с государством хакерские группы все чаще обращают взоры на критическую инфраструктуру в надежде проникнуть в изолированную сеть с помощью вредоносного ПО для наблюдения за интересующими их объектами.

Словацкая компания по кибербезопасности заявила, что не менее 75% всех фреймворков были созданы для атак на операционные системы на базе Windows, и использовали вредоносные файлы LNK или AutoRun на USB-накопителях для первоначальной компрометации изолированной системы или для перемещения внутри изолированной сети.

Ниже перечислены некоторые фреймворки и использующие их хакерские группировки.

- Retro (DarkHotel, также известна как APT-C-06 или Dubnium)

- Ramsay (DarkHotel)

- USBStealer (APT28 , также известна как Sednit, Sofacy или Fancy Bear)

- USBFerry (Tropic Trooper, также известна как APT23 или Pirate Panda)

- Fanny (Equation Group)

- USBCulprit (Goblin Panda, также известна как Hellsing или Cycldek)

- PlugX (Mustang Panda)

- Agent.BTZ (Turla Group)

«Все фреймворки имеют свои собственные методы атаки, но у них есть одна общая черта: все без исключения они использовали вредоносные USB-накопители» - пояснили исследователи. «Основное различие между подключаемыми и автономными фреймворками заключается в том, как флешка становится оружием».

В то время как подключаемые схемы работают путем развертывания вредоносного компонента в системе, который отслеживает вставку новых USB-накопителей и автоматически помещает на них вредоносный код, необходимый для компрометации изолированной системы, в автономных схемах, таких как Brutal Kangaroo, EZCheese и ProjectSauron, злоумышленники намеренно заражают свои собственные USB-накопители для создания бэкдора на целевой машине.

В качестве мер предосторожности организациям с критическими информационными системами и конфиденциальной информацией рекомендуется предотвращать прямой доступ к электронной почте в системах с выходом в интернет, отключать USB-порты и проверять антивирусами USB-накопители, ограничивать выполнение файлов на съемных дисках, а также проводить периодический анализ изолированных систем на предмет любых признаков подозрительной активности.

«Поддержание полностью герметичной системы дает преимущества дополнительной защиты» - заявил Дораис-Джонкас. «Но, как и все другие механизмы безопасности, изоляция не является серебряной пулей и не предотвращает использование устаревших систем или ошибки сотрудников».

Источник: https://thehackernews.com