Три различных хакерских группы, предположительно связанные с Китаем, Индией и Россией, были замечены в использовании нового метода под названием инъекция RTF-шаблона (Rich Text Format) в рамках своих фишинговых кампаний для доставки вредоносного ПО в целевые системы.

«Инъекция RTF-шаблона - это новая техника, которая идеально подходит для вредоносных фишинговых вложений, поскольку она проста и позволяет злоумышленникам получать вредоносное содержимое с удаленного URL с помощью файла RTF» - сообщают исследователи Proofpoint в новом отчете, предоставленном изданию The Hacker News.

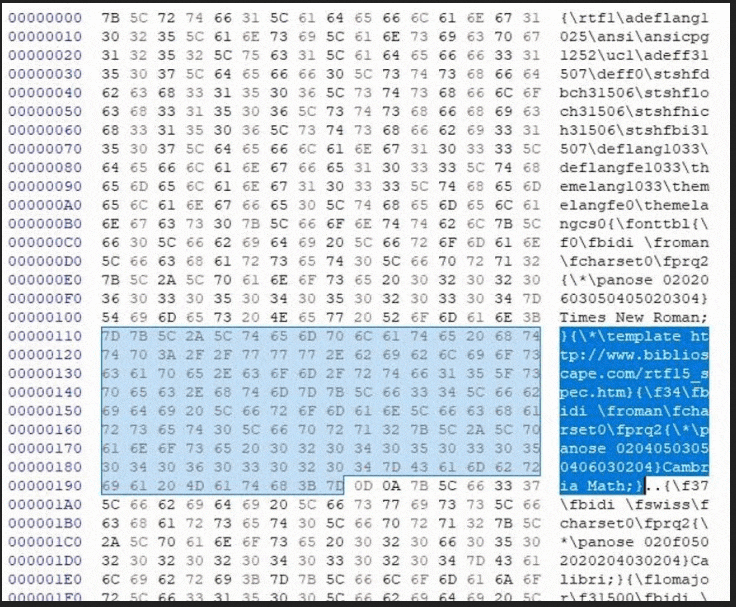

В основе атаки лежит RTF-файл, содержащий фишинговый контент, которым можно манипулировать для загрузки и выполнения вредоносного кода, размещенного на внешнем URL при открытии RTF-файла. В частности, атака использует функционал шаблона RTF для изменения свойств форматирования документа с помощью шестнадцатеричного редактора, указывая вместо доступного ресурса файла ресурс URL, из которого может быть удаленно извлечен любой код.

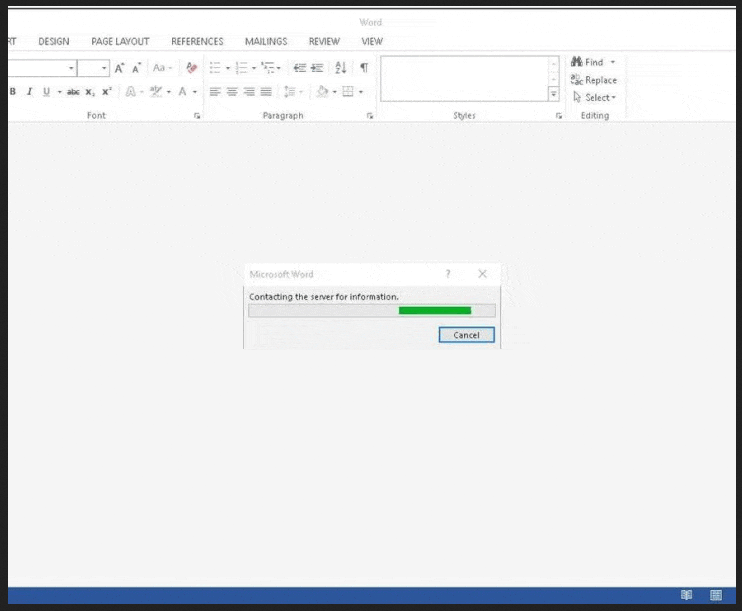

Другими словами - идея заключается в том, что злоумышленники могут отправлять жертвам вредоносные документы Microsoft Word, которые выглядят совершенно безобидно, но предназначены для удаленной загрузки вредоносного кода через функцию шаблона.

Таким образом, когда измененный RTF-файл открывается в Microsoft Word, приложение загружает ресурс с указанного URL-адреса, прежде чем отобразить содержимое файла. Поэтому не удивительно, что эта техника все чаще используется атакующими для распространения вредоносного ПО.

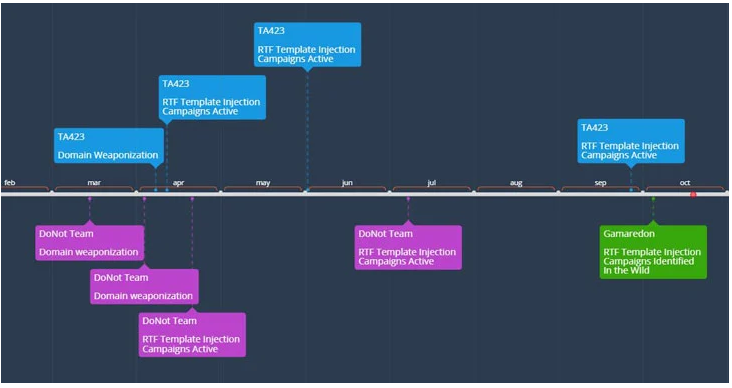

Компания Proofpoint сообщила, что обнаружила вредоносные RTF-шаблоны, связанные с хакерскими группами DoNot Team, Gamaredon и китайским злоумышленником под ником TA423, еще в феврале 2021 года. Эти файлы использовались для атак на организации в Пакистане, Шри-Ланке, на Украине и компании, работающие в секторе глубоководной разведки энергоносителей в Малайзии, с помощью оборонной тематики и других специфичных для целевых стран приманок.

В то время как DoNot Team подозревается в проведении кибер-атак, связанных с интересами индийского государства, группа Gamaredon недавно был объявлена украинскими правоохранительными органами «членом Федеральной службы безопасности (ФСБ) России, склонный наносить удары по государственному и частному секторам страны для сбора секретной информации из взломанных систем Windows в геополитических целях».

«Новаторство атакующих в применении этого метода к новому типу файлов RTF представляет собой расширяющуюся область угроз для организаций по всему миру» - заявили исследователи. «Хотя в настоящее время этот метод используется ограниченным числом злоумышленников различного уровня продвинутости, эффективность метода в сочетании с простотой его использования, вероятно, будет способствовать его дальнейшему распространению среди хакерских группировок».

Источник: https://thehackernews.com