Введение.

Трагедия, потрясения и исторические изменения 2020 года были описаны бесчисленное количество раз, но сейчас - когда организации по всему миру делают первые осторожные шаги к нормальной жизни – «год, которого не было» все еще хранит ценные уроки, которые стоит изучить. Это особенно верно в сфере кибербезопасности.

Когда глобальная пандемия нарушила рабочий и домашний распорядок – злоумышленники немедленно воспользовались ситуацией. Они воспользовались внезапно возникшей незнакомой рабочей обстановкой, страхом, неуверенностью и сомнениями людей, чтобы обмануть пользователей и скомпрометировать организации. Сейчас, в 2021 году, мы видим, что происходит, когда набравшиеся смелости киберпреступники используют свои преимущества: за последнее время они осуществили множество атак с использованием шифровальщиков, направленных на известные компании и критичную инфраструктуру.

Люди возвращаются в офисы, на заводы, в магазины и на выставочные площадки, но некоторые тенденции времен пандемии могут остаться с нами надолго: многие работники перейдут на гибридный режим работы, распределяя свое время между домом и корпоративным рабочим местом. Распределенные команды будут распределены между различными географическими и юридическими юрисдикциями. Сдвиги в электронной коммерции, облачных вычислениях и других областях, которые уже начались до пандемии, только ускорились.

Независимо от того, как будет выглядеть мир после пандемии, защита людей - где и как бы они ни работали - будет оставаться постоянной задачей.

Об отчете.

С момента своего появления в 2014 году «The Human Factor Report» был основан на простой предпосылке: люди - а не технологии - являются наиболее критичной переменной в современных киберугрозах. С тех пор это некогда противоречивое мнение стало широко признанной реальностью. Киберзлоумышленники атакуют людей. Они взламывают людей. В конце концов, они и сами - люди.

Для эффективного обнаружения, предотвращения и реагирования на современные угрозы и риски, связанные с соблюдением нормативных требований, специалисты по информационной безопасности должны понимать ориентированные на людей аспекты киберугроз: уязвимости, атаки и привилегии. В практическом это означает, что необходимо знать:

- Где пользователи наиболее уязвимы.

- Как злоумышленники атакуют их.

- Потенциальный вред при компрометации привилегированного доступа к данным, системам и другим ресурсам.

Работа с этими элементами является основным направлением современной кибербезопасности.

Охват исследования.

Мы провели глубокое исследование всех трех факторов пользовательского риска. Отчет использует данные о экстраординарных событиях 2020 года, беспрецедентном изменении ландшафта угроз и значении этих событий для всей отрасли информационной безопасности. Мы покажем, как ориентированная на пользователей защита может сберечь критичные данные организации, остановить кибератаки и помочь управлять правами доступа.

Данный отчет охватывает угрозы, предотвращенные и устраненные в течение 2020 года среди развертываний Proofpoint по всему миру, а это - один из самых больших и разнообразных наборов данных в области кибербезопасности.

Мы в основном фокусируемся на угрозах, которые являются частью более широких кампаний кибератак - серий действий, предпринятых злоумышленниками для достижения своих целей. Иногда мы можем связать эти кампании с конкретной группой хакеров - процесс, известный как атрибуция. Но по причинам, описанным в подразделе отчета «Искусство и наука атрибуции», это не всегда возможно.

Информация получена из системы «Proofpoint Nexus Threat Graph», которая собирает данные клиентов Proofpoint по всему миру. Каждый день мы анализируем более 2.2 миллиардов электронных писем, 35 миллиардов URL, 200 миллионов вложений от 35 миллионов облачных аккаунтов. И это не все – существует еще множество точек мониторинга в различных информационных системах и цифровых каналах, поставляющих значимые данные для анализа.

Данный отчет охватывает период с 1 января по 31 декабря 2020 года. За исключением отдельных случаев, когда это указано, он включает угрозы, наблюдаемые непосредственно нашей глобальной сетью исследования угроз.

Для «Секции 3: Права доступа» 300 клиентов поделились своими оповещениями от системы мониторинга инсайдерских угроз. Эти данные позволяют делать выводы о том, какие формы злоупотребления привилегиями больше всего беспокоят современный бизнес. Мы также сравнили логику оповещений за период с февраля 2020 года по январь 2021 года – время разгара пандемии - с оповещениями за период с октября 2019 года по январь 2020 года.

Структура отчета.

В кибербезопасности риск определяется как: «угрозы х уязвимость х воздействие +/контроли безопасности». Данный отчет фокусируется на каждом из этих аспектов через призму нашей ориентированной на людей модели пользовательских рисков - уязвимость, атаки (угрозы) и привилегии (воздействие) – с рекомендациями о том, как вы можете смягчить каждый из них.

Люди уникальны, уникальны и их ценность для злоумышленников и риски для работодателей. У каждого есть свои уязвимые места, цифровые привычки и слабости. Они подвергаются различным атакам с разной частотой, имеют разные уровни доступа к данным, системам и ресурсам.

Рис.1.Структура отчета.

Уязвимости.

Уязвимость пользователей начинается с их цифрового поведения - как они работают и куда кликают. Многие сотрудники работают удаленно или получают доступ к электронной почте компании через свои личные устройства. Они могут пользоваться облачным хранилищем файлов и устанавливать сторонние дополнения к своим облачным приложениям, или, например, быть особенно восприимчивы к тактике фишинга по электронной почте.

Атаки.

Кибератаки разнообразны. Хотя каждая из них несет риски, некоторые из них более опасные, таргетированные и комплексные, чем прочие. Неизбирательные «общие» угрозы могут быть более многочисленны, чем продвинутые, но они обычно хорошо понятны и легко блокируются. (Но не заблуждайтесь - они могут причинить не меньший ущерб). Другие угрозы могут проявляться лишь в единицах атак, но они могут представлять более серьезную опасность из-за их изощренности или людей, на которых они направлены.

Права доступа.

Привилегии определяют все потенциально ценные активы, к которым люди имеют доступ - такие как данные, финансовые полномочия, ключевые контакты и многое другое. Измерение этого аспекта риска имеет решающее значение, поскольку он отражает потенциальную выгоду для злоумышленников и ущерб для организаций в случае компрометации.

Положение пользователя в организационной структуре, естественно, является фактором при оценке привилегий. Но это не единственный фактор - а зачастую, даже не самый важный. Для злоумышленников ценной целью может быть любой, кто может послужить средством для достижения их целей.

Когда факторы риска смешиваются.

Повышенный уровень риска в любой из этих трех категорий является поводом для беспокойства и, в большинстве случаев, является основанием для внедрения дополнительных уровней безопасности. Когда два или более фактора повышены - это сигнал о более критичной проблеме безопасности.

Мы выделили четыре категории пользователей, которые показывают, как сочетание уязвимостей, атак и привилегий влияют на общий риск:

- Потенциальные цели: Пользователи с высокими привилегиями, которые уязвимы к фишинговым атакам, являются потенциальными жертвами атак, которые рано или поздно обязательно произойдут. Пользователь с высокими привилегиями не всегда имеют высокую должность. Даже младшие сотрудники отдела кадров и административные сотрудники могут иметь опасный уровень доступа к данным компании. Они могут не попасть в поле зрения злоумышленников сейчас, но они уже созрели для атаки.

- Легкие цели: Часто атакуемые пользователи, которые особо уязвимы и представляют собой легкую цель для злоумышленника. Быстрое реагирование на атаки и устранение последствий может снизить ущерб для пользователей с низкими привилегиям, но успешная атака может дать злоумышленнику плацдарм для перехода к пользователям с доступом к более ценным данным, системам и ресурсам.

- Крупные цели: Часто атакуемые пользователи с высокими привилегиями. Риск может быть снижен путем повышения осведомленности этих пользователей в вопросах информационной безопасности, обучения и контроля соблюдения ими правил цифровой гигиены. Люди из этой категории сталкиваются с бесчисленными атаками - и достаточно одной успешной, чтобы нанести долгосрочный ущерб организации.

- Явные цели: Пользователи с высоким уровнем всех трех факторов риска являются непосредственными критическим риском. Их следует рассматривать как неотложный приоритет в обеспечении безопасности.

Ключевые выводы.

Вот некоторые из основных выводов отчета этого года:

- Более 48 млн. сообщений содержали вредоносное ПО, способное использоваться в качестве точки входа для атак шифровальщиков.

- Когда мир был поглощен новостями о COVID-19, злоумышленники воспользовались ситуацией. Связанный с пандемией фишинг появлялся чаще, чем атаки на тему любых других текущих событий или новостей. Почти каждая отслеживаемая нами хакерская группа в какой-то момент в 2020 году использовала контент, связанный с пандемией.

- Почти 10% вредоносных писем пытались распространить вредоносное ПО Emotet. До того, как в январе 2021 года инфраструктура Emotet была закрыта в ходе проверки правоохранительных органов, она предлагалась в аренду многочисленным злоумышленникам, которые использовали ее для распространения шифровальщиков и других видов вредоносного ПО.

- Почти 25% всех атакующих кампаний скрывали вредоносные программы в сжатых исполняемых файлах, которые запускались только после взаимодействия с получателем.

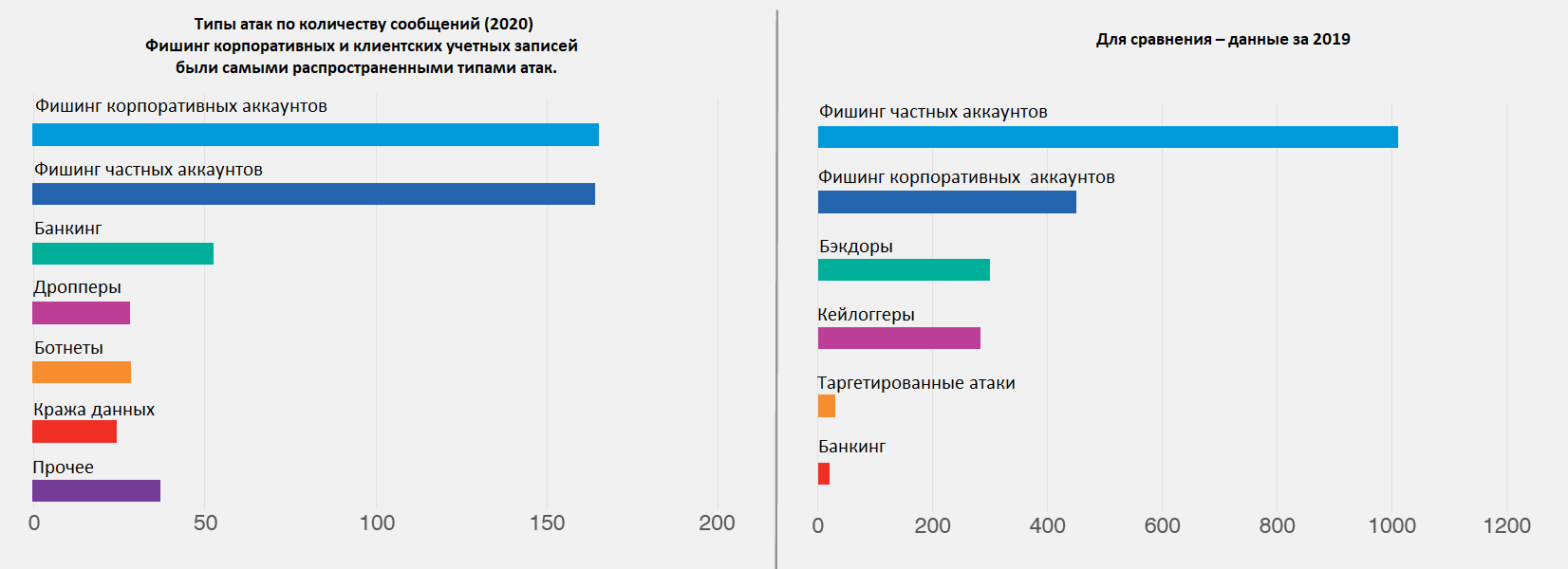

- Фишинг учетных данных - как пользовательских, так и корпоративных - был самой распространенной формой атак, на него пришлось почти две трети всех вредоносных сообщений, что превосходит все остальные атаки вместе взятые. Фишинг учетных данных приводит к компрометации учетных записей, которые могут быть использованы в последующих атаках, включая кражу данных и компрометацию деловой переписки (BEC).

- Значительно возросло число техник, требующих от получателя взаимодействия с вложениями или непосредственно с атакующим. Число атак с перехватом деловой переписки выросло на 18% по сравнению с прошлым годом. Число атак с использованием защищенных паролем файлов подскочили почти в пять раз. А количество атак с применением макросов Excel 4.0 увеличилось более чем в 10 раз.

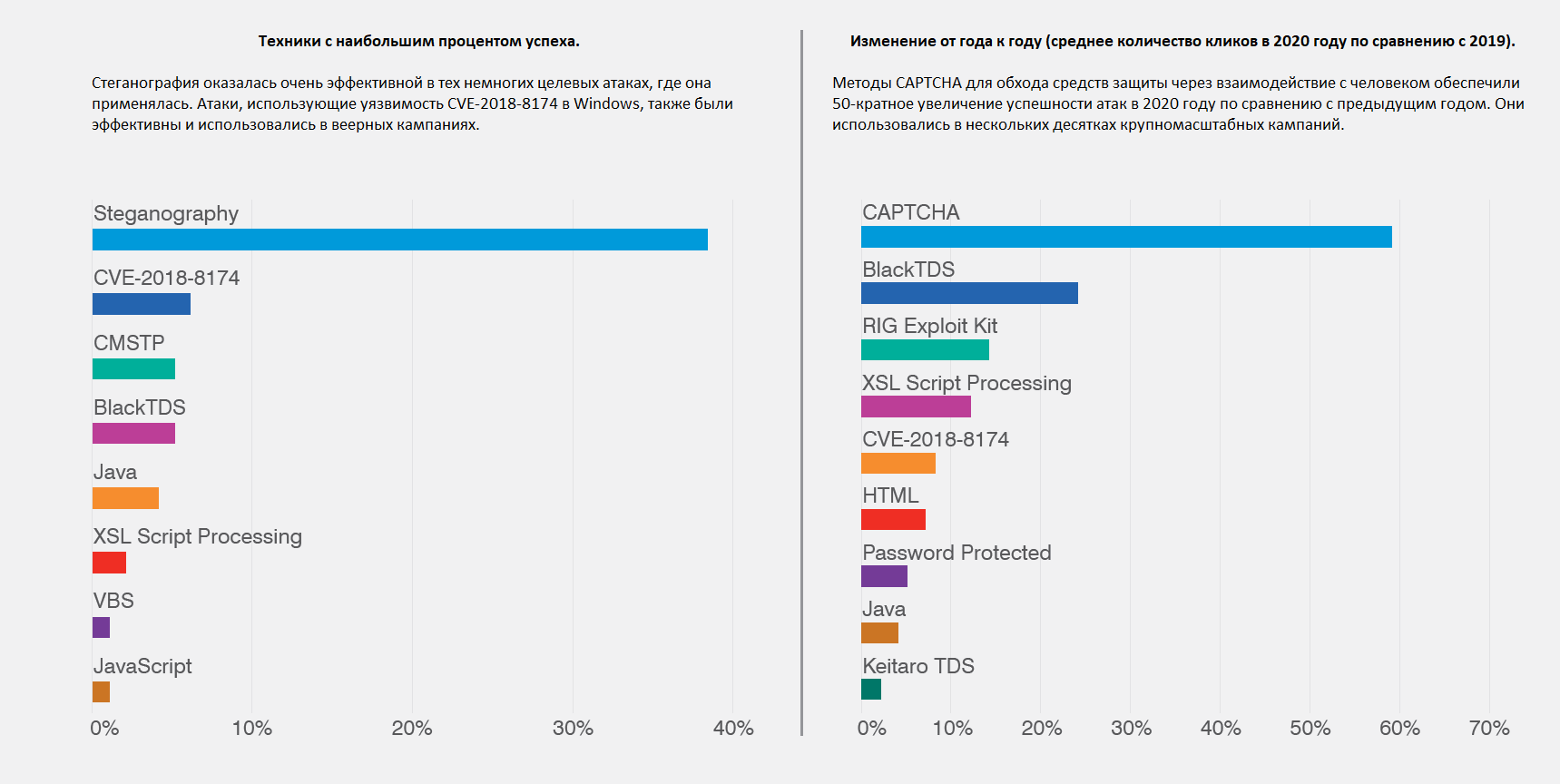

- Каждый третий пользователь, на которого направлены атаки с использованием стеганографии, перешли по вредоносной ссылке - самый высокий показатель среди всех методов атак.

- Атаки, использующие технику CAPTCHA, были более чем в 50 раз более успешны, чем годом ранее.

- Атакующие кампании, запущенные хакерской группой TA542 (группа, связанная с ботнетом Emotet), были успешны среди наибольшего количества пользователей. Это отражает их эффективность и огромный объем электронных писем, которые рассылали злоумышленники в каждой кампании.

- Поскольку пользователи внезапно оказались на локдауне, а удаленная работа стала новой нормой, взгляды организаций на связанные с правами доступа риски изменились. Количество организаций, устанавливающих правила мониторинга DLP для следующих действий, значительно возросло по сравнению с уровнем до пандемии:

- Использование USB-устройств.

- Копирование больших файлов и папок (особенно в нерабочее время).

- Доступ к файловым хранилищам.

- Попытки обхода инструментов мониторинга.

- Топ-5 DLP правил контроля инсайдерских угроз, были следующими:

- Подключение несанкционированного USB-устройства.

- Копирование папок или больших файлов.

- Загрузка конфиденциального файла в Интернет.

- Открытие текстового файла, который может содержать пароли.

- Загрузка файла с потенциально опасным расширением.

Секция 1: Уязвимости.

Другой способ обдумать уязвимости - спросить: «Если мои пользователи станут мишенью для кибератаки, насколько вероятно, что атака будет успешной?». Наиболее успешные методы атак в 2020 году были также наиболее целевыми и применялась в кампаниях, которые состояли всего из нескольких электронных писем.

Стеганография - или сокрытие вредоносного кода в картинках и других типах файлов - использовалась всего в нескольких таргетированных кампаниях. Эта техника оказалась весьма эффективной, заставляя трех из каждых восьми получателей совершать вредоносные действия. Это показатель отклика, который может получить любой злоумышленник, не говоря уже о любом другом. Такому показателю конверсии может позавидовать любой злоумышленник - не говоря уже о маркетологах.

Злоумышленники используют эту технику, чтобы спрятать вредоносный код в кажущийся безобидные файлы, такие как фотографии и аудиозаписи. Как правило, вредоносная нагрузка кодируется в неиспользуемые биты данных, которые пользователи не видят, и которые трудно обнаружить с помощью защитных средств или «песочниц». После попадания на компьютер жертвы скрытые данные декодируются и активируются.

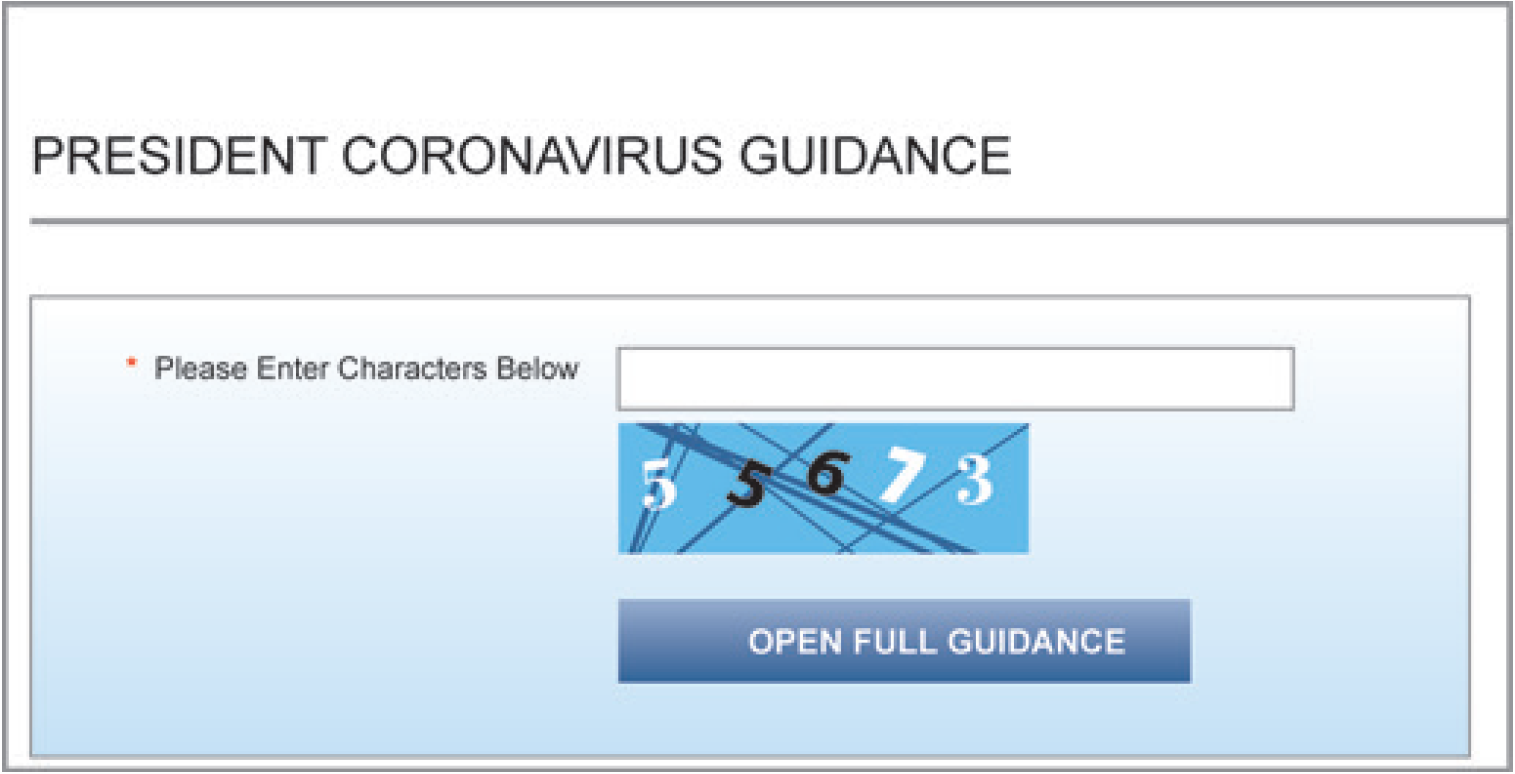

Атаки с использованием техника CAPTCHA, которая использует визуальные «ребусы» чтобы отличить человека от машины, были более чем в 50 раз более успешны по сравнению с периодом прошлого года. Хотя общий коэффициент конверсии составил более скромные 5% - что все равно считается ошеломляющим успехом в большинстве маркетинговых кампаний по электронной почте – это гораздо большее количество пользователей, чем в 2019 году.

В большинстве случаев методы CAPTCHA используются в качестве меры борьбы с мошенничеством. Пользователь должен выполнить задачу, которая проста для людей, но сложна для алгоритмов, таким образом эта техника помогает гарантировать, что на сайт заходит реальный человек, а не бот. Киберпреступники используют ее аналогичным, хотя и более зловещим образом. Используя вызов CAPTCHA, они гарантируют, что их вредоносное ПО находится в системе реального пользователя, а не в песочнице системы безопасности, которая может анализировать его вредоносную активность. Эта техника также может быть использована для определения местонахождения пользователя (на основе IP-адреса) для атак, направленных на определенную страну или регион.

Рис.2.Скриншот CAPTCHA в ходе атаки на тему COVID в мае 2020.

Невозможно определить причину уязвимости конкретного пользователя к той или иной технике атаки. Удаленные работники, возможно, были более рассеянны и подвержены повышенным стрессовым нагрузкам в условиях глобальной пандемии. Некоторые из них, вероятно, даже были подготовлены новыми средствами контроля удаленной работы к тому, чтобы воспринимать вопрос CAPTCHA как обычную деталь безопасности.

Рис.3.Статистика по стеганографии и CAPTCHA.

TA542: До своего уничтожения в январе 2021 года TA542 стала одной из самых наиболее плодовитых хакерских группировок в последние годы благодаря масштабным кампаниям, в которых с использованием штамма вредоносного ПО под названием Emote атаковала множество бизнесов по всему миру, рассылая сотни тысяч или даже миллионы сообщений в день. Emotet не просто компрометирует зараженные системы, он использует эти зараженные машины для проведения новых атак, включая их в зомби-подобную сеть из более чем миллиона таких же зараженных машин, известную как ботнет. Другие киберпреступники использовали бот-сеть TA542 инфраструктуру TA542 для проведения всех видов атак.

TA576: Этот злоумышленник в основном занимается атаками на налоговую тематику. Хотя он запустил всего две кампании в 2020 году - обе были крайне масштабными.

TA407: Также известная как Silent Librarian, Cobalt Dickens и Mabna Institute, эта хакерская группа действует на территории Ирана. Она атаковала университеты по всей Северной Америке и Европе в поисках интеллектуальной собственности. В 2018 году власти США предъявили обвинения девяти предполагаемым членам группы за кражу данных на сумму $3,4 млрд.

В любом случае, атакующие быстро воспользовались новыми уязвимостями пользователей.

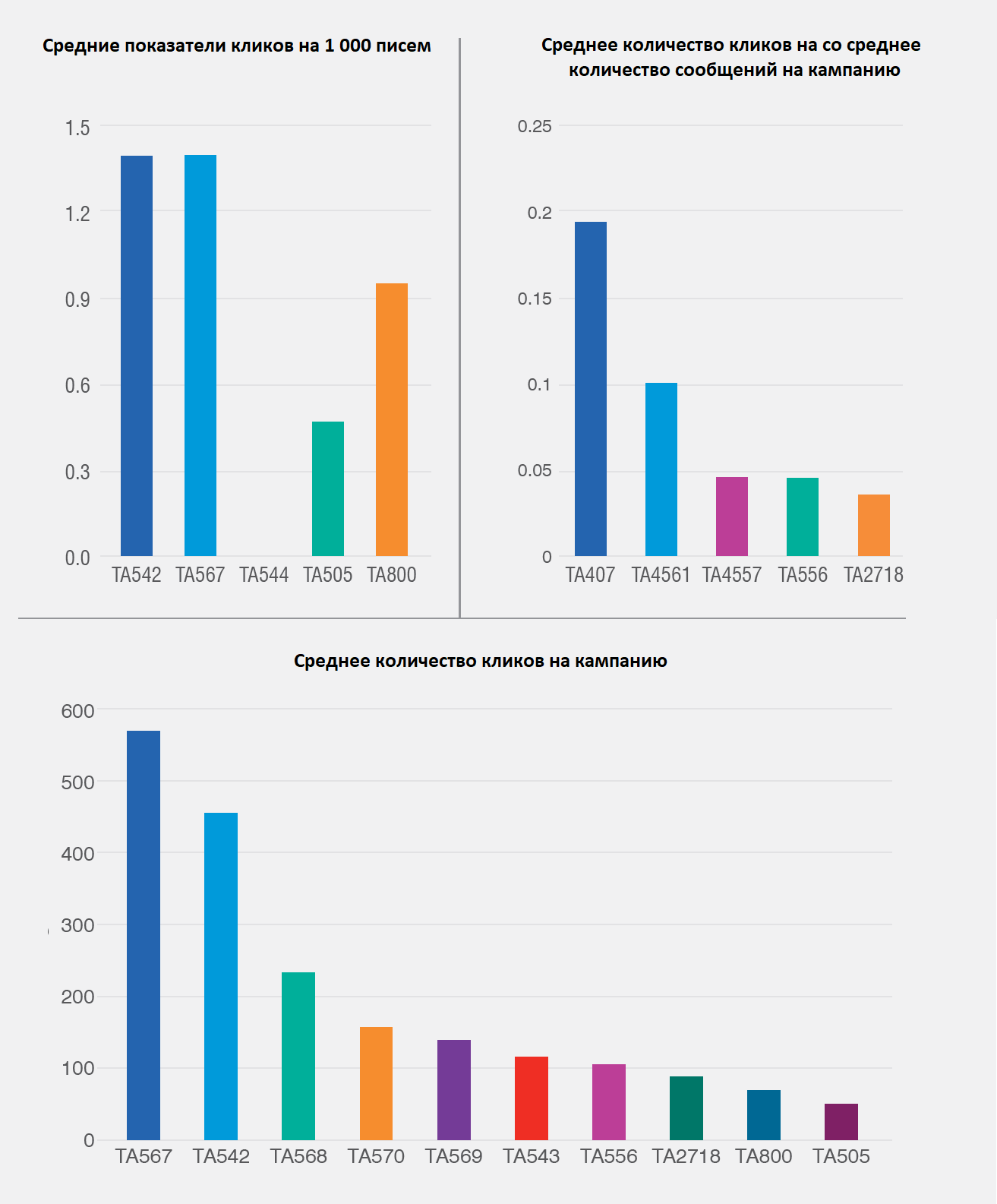

Группа TA542 в 2020 году стала самой плодовитой по количеству атак в целом, обеспечив 454 клика на одну атакующую кампанию с коэффициентом конверсии около одной десятой процента. Нехватка эффективности с лихвой компенсировалась огромными объемами. (Подробнее об этих печально известных злоумышленниках см. в Секции 2: Атаки). TA576 - еще один атакующий с большими объемами - собрал 568 кликов за кампанию с аналогичным показателем конверсии.

Некоторые из самых «эффективных» злоумышленников – с наиболее высокими показателями успешности атак - были одними из самых скромных по массовости атак.

Например, злоумышленник, которого мы обозначили как TA407, в среднем набирал один клик примерно в каждом из пяти электронных писем в 2020 году, что является одним из самых высоких показателей успешности. Этот хакер был очень избирателен, разослав всего несколько десятков писем за менее 100 кампаний за 2020 год.

Группа известна своими передовыми методами социальной инженерии. Например, ее кампании по электронной почте используют университетские бренды, профессионально выглядящие веб-сайты и обычные школьные мероприятия (например, обновление библиотеки), чтобы обманом заставить жертв предоставить учетные данные.

Рис.4.Статистика успешности кампаний кибератак.

Экзамен для пользователей: Симуляция фишинговых атак.

Еще одним способом оценки уровня уязвимости является имитация фишинга. Имитационные атаки могут показать, на какие приманки и тактики люди чаще всего попадаются в реальной обстановке и обычных рабочих условиях.

В нашем ежегодном отчете «State Of The Phish» анализируется реакция пользователей на более чем 60 миллионов имитированных фишинговых писем за 12-месячный период в 2020 году и сравниваются средние показатели проваленных тестов - процент пользователей, которые «проглотили наживку». Это показывает, как и где пользователи могут быть более уязвимы.

Вот несколько основных моментов:

Проваленные проверки по типу шаблона.

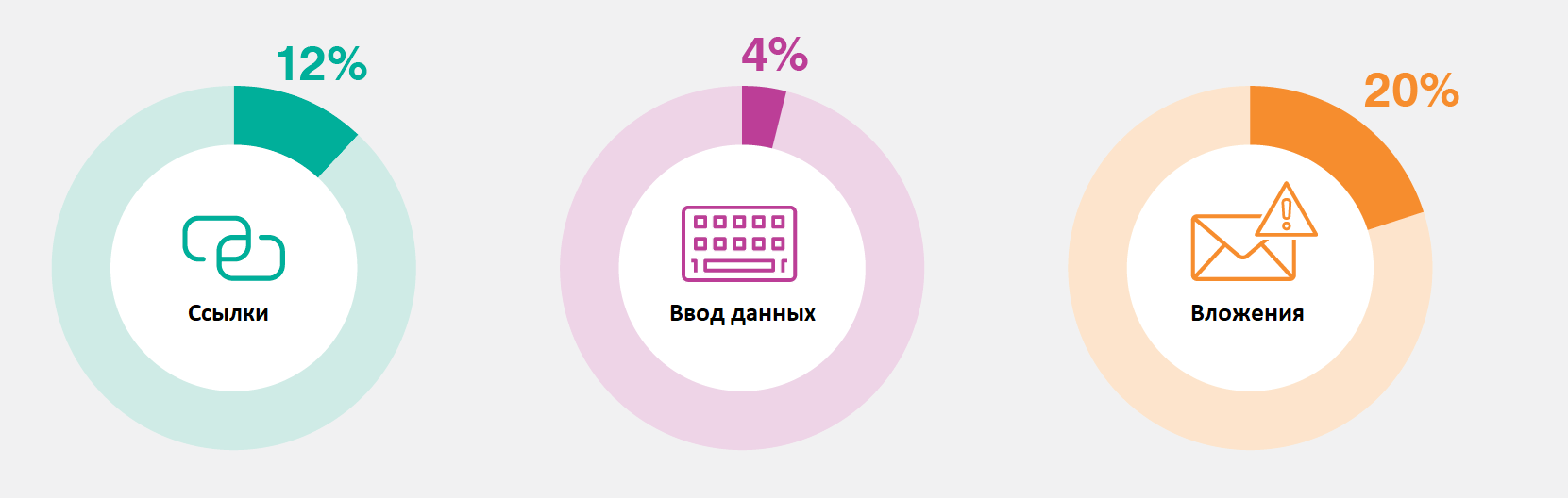

Каждое фишинговое письмо строится на основе шаблона, который позволяет организации имитировать широкий спектр стилей атак, тем и приманок. Хотя шаблоны столь же разнообразны, как и реальные угрозы, они делятся на три основные категории:

- Основанные на ссылках (содержат небезопасный URL-адрес, ведущий на вредоносные программы и опасные веб-сайты).

- Основанные на вводе данных (ведут пользователя на поддельную страницу входа в систему для кражи учетных данных и других персональных данных).

- С вложениями (содержат вредоносный файл).

В среднем каждый пятый пользователь попадался на письмах с вредоносными вложениями. Это самый высокий показатель среди трех типов шаблонов, а процент неудач превышает два других типа вместе взятых.

Рис.5.Средние показатели проваленных проверок по типу фишингового шаблона.

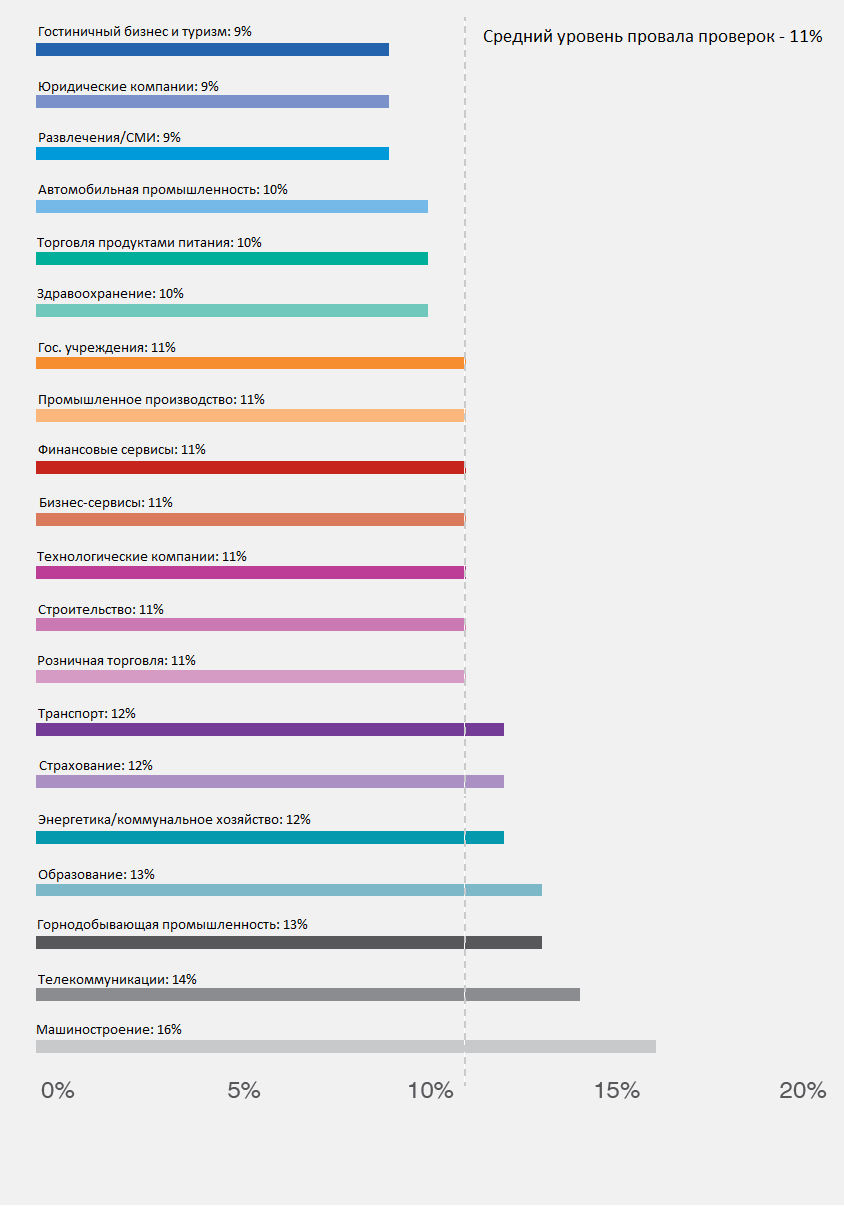

Проваленные проверки по отраслям.

Наиболее уязвимые отрасли.

Частота неудач при имитации фишинговых атак свидетельствует о том, что пользователи в некоторых отраслях более уязвимы, чем в других. В машиностроительной, телекоммуникационной, горнодобывающей и образовательной отраслях, например, процент проваленных проверок выше. На другом конце спектра - пользователи в сфере туризма и развлечения/медиа.

Примечание: Отрасли, представленные на диаграмме, включают данные не менее 15 организаций и не менее 150 000 смоделированных атак.

Рис.6.Средние показатели проваленных проверок по отраслям.

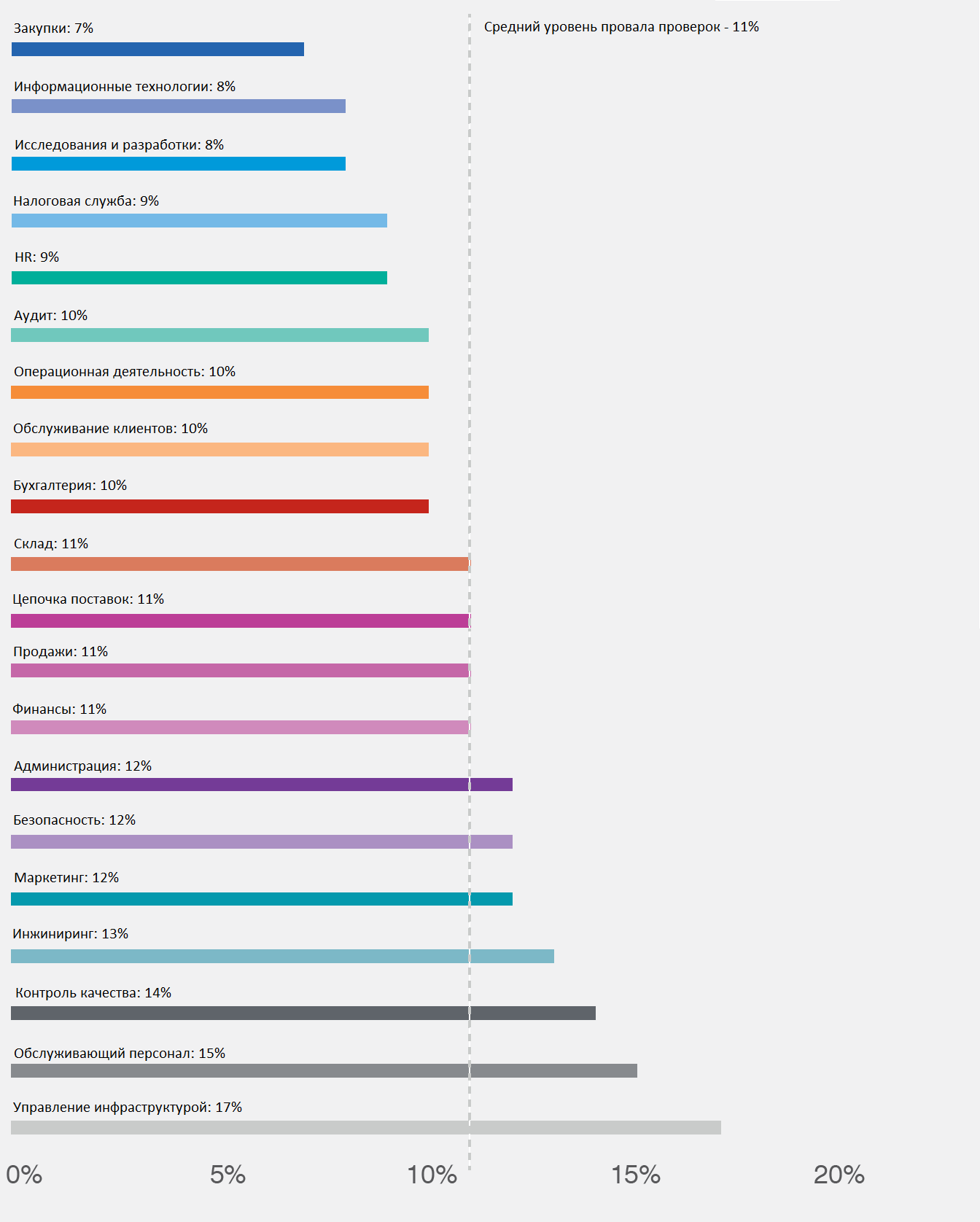

Наиболее уязвимые подразделения.

Однако одни лишь показатели неудач на отраслевом уровне не покажут, какие роли и команды могут испытывать трудности. Злоумышленники часто нацеливаются на конкретные почтовые ящики и псевдонимы электронной почты. Показатели отказов на уровне отделов Показатели отказов на уровне департамента позволяют более точно определить потенциально слабые места.

Закупки, информационные технологии, исследования и разработки, налоги, HR и аудит были среди отделов, которые реже всего попадались на имитированных фишинговых писем. Подразделения по эксплуатации, техническому обслуживанию, качеству и инженерные службы были среди наиболее вероятных.

Примечание: данные по отраслям, представленные на этой диаграмме, включают данные не менее 15 организаций и не менее 150 000 смоделированных атак.

Рис.7.Средние показатели проваленных проверок по подразделениям.

Секция 2: Атаки.

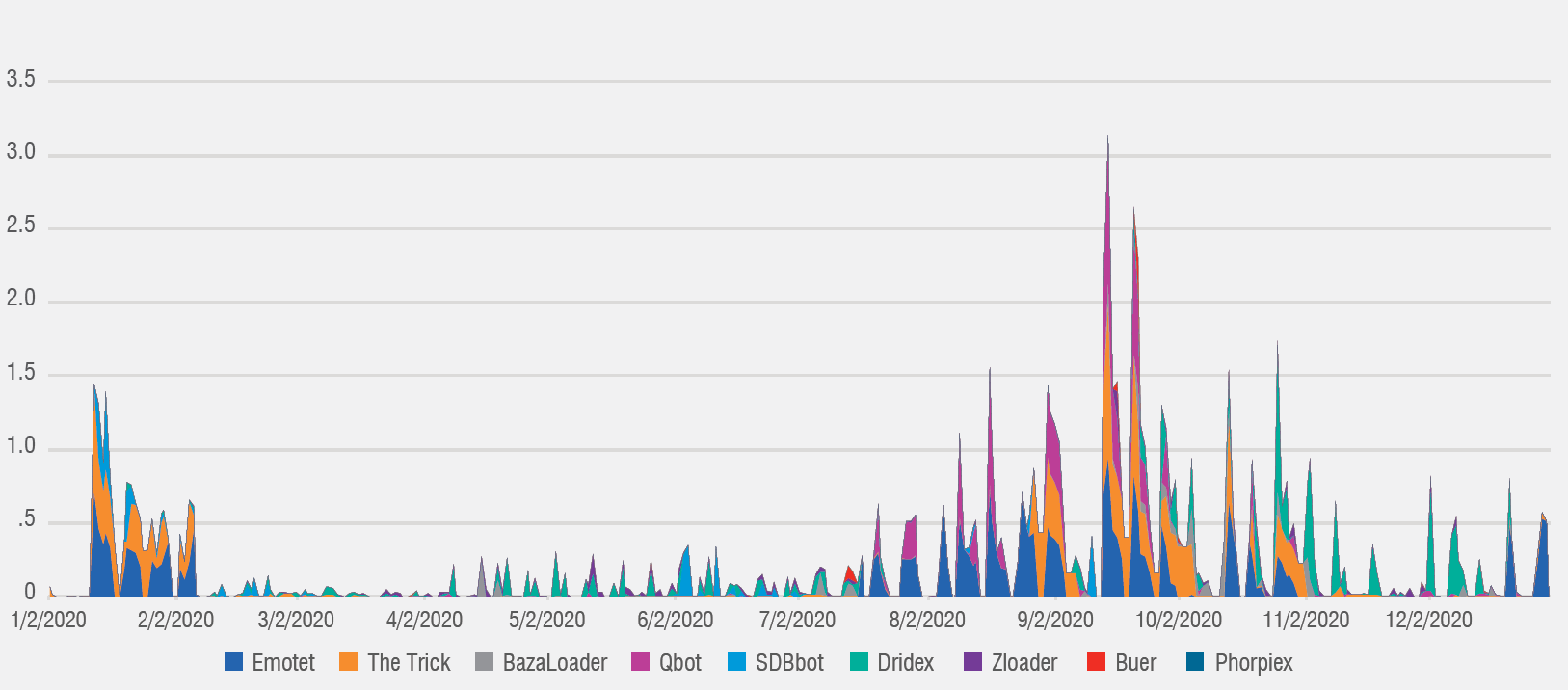

Рост угрозы шифровальщиков.

Шифровальщики: Этот тип вредоносного ПО блокирует файлы жертвы с помощью шифрования, а затем требует выкуп, чтобы разблокировать данные с помощью ключа дешифровки.

Согласно данным правительства США количество атак шифровальщиков увеличилось на 300% в прошлом году. В первой половине 2021 года эта проблема приобрела еще больший размах: атаки на Colonial Pipeline, JBS Foods и ирландскую службу здравоохранения показали, что банды шифровальщиков могут нанести реальный ущерб критически важной инфраструктуре по всему миру.

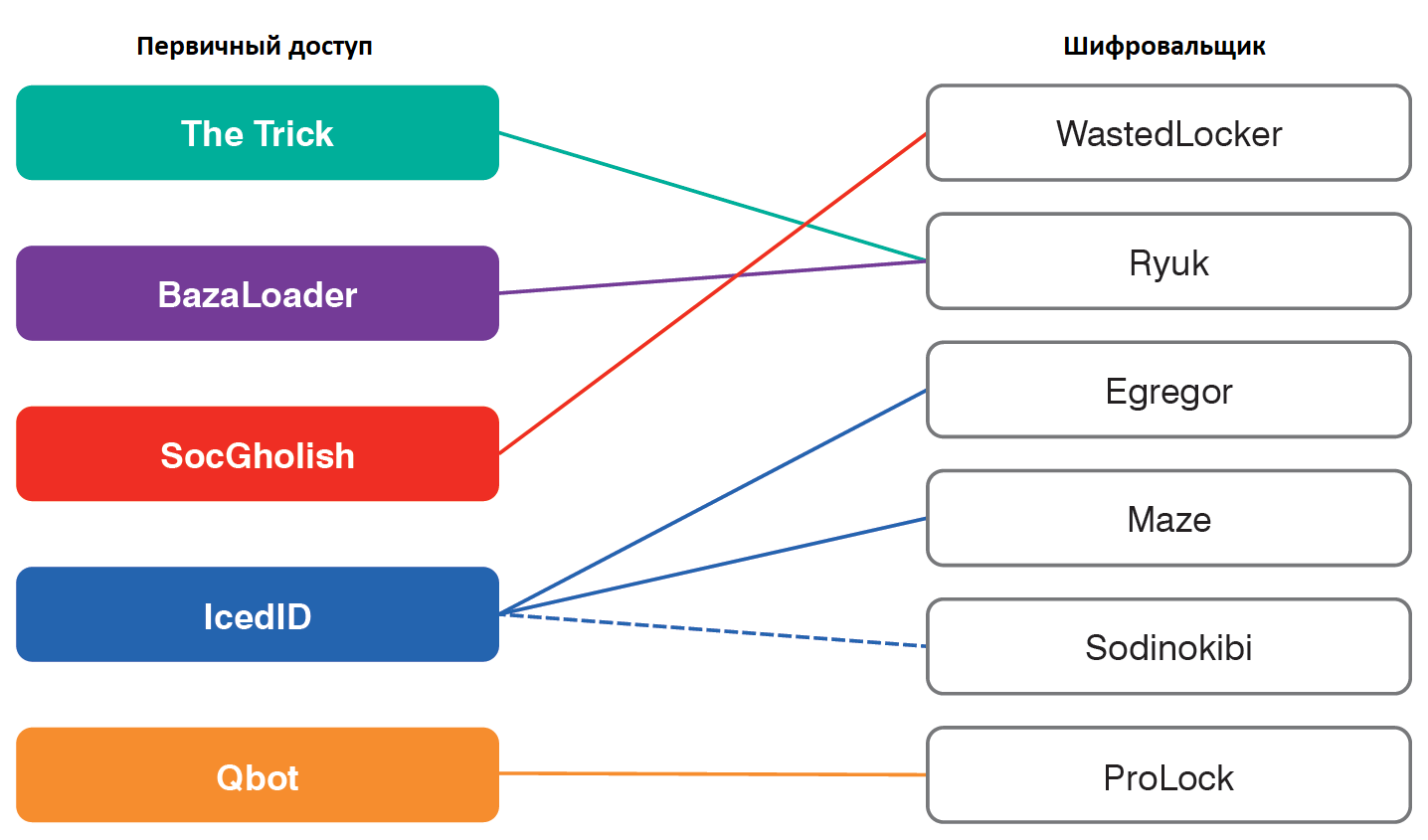

Злоумышленники по-прежнему используют электронную почту, но ситуация изменилась с 2016 года, когда Locky появился в миллионах почтовых ящиков. Вместо того, чтобы распространяться в качестве основной вредоносной нагрузки по электронной почте, теперь шифровальщики чаще всего загружаются вредоносным ПО, уже присутствующим в системе, или доставляются через скомпрометированный удаленный доступ или VPN-доступ. Тем не менее, электронная почта остается важным каналом для этих атак – через нее распространяется большая часть вредоносных программ первого этапа, используемых далее для загрузки шифровальщиков.

Владельцы загрузчиков и троянов выступают в качестве брокеров доступа или посредников, позволяющих группам вымогателей использовать бэкдоры в зараженных системах в обмен на долю прибыли. Вместо веерных атак с небольшим выкупом злоумышленники теперь занимаются «охотой на крупную дичь», нацеливаясь на крупные организации, которым есть что терять и у которых больше стимулов платить.

Рис.8.Вредоносные сообщения от штаммов вредоносных программ, связанных с шифровальщиками.

Благодаря изменению стратегии мы не видим большого количества шифровальщиков, появляющихся в нашем почтовом шлюзе, при этом на один штамм под названием Avaddon приходится 95% всех полезных нагрузок первой стадии шифровальщиков в 2020 году. Однако несколько распространенных программ первой стадии атаки, таких как The Trick, Dridex и Qbot, были замечены в качестве точки входа для последующего заражения - и все три являются одними из самых распространенных угроз в наших данных. В общей сложности мы увидели более 48 миллионов сообщений, содержащих вредоносные программы, способные впоследствии загружать шифровальщики или другие вторичные вредоносы в 2020 году.

Не существует простой зависимости между вредоносным ПО для первоначального доступа и конечным штаммом шифровальщика, однако наши собственные наблюдения и наблюдения других исследователей указывают на некоторые заметные тенденции.

Рис.9.Выборка вредоносов для первоначального доступа, используемых операторами шифровальщиков.

Хотя сеть взаимоотношений между киберпреступными синдикатами сложна, последовательность событий в типичной атаке шифровальщика, инициированной по электронной почте, не является запутанной: первоначальное заражение банковским трояном или загрузчиком делает вас уязвимым для атак, а вымогатели ищут состоятельные цели. Это означает, что для большинства предприятий первой линией защиты от шифровальщиков является обеспечение защиты от первоначального заражения.

Другими словами - заблокируете троян, заблокируете и шифровальщика.

Атаки, связанные с выборами в США.

Большинство исследователей в области безопасности ожидали, что выборы в США 2020 года дадут широкий простор для действий киберзлоумышленников. Одни будут стремиться посеять дезинформацию, а другие будут использовать выборы как материал для социальной инженерии в атаках по электронной почте.

Именно это и произошло. Хотя атакующие не использовали приманки на тему выборов до тех пор, пока предвыборная борьба не оказалась на пике осенью 2020 года, кибератаки проводились связанные с выборами организации в течение всего года.

Финансово мотивированные киберпреступники и спонсируемые государством хакеры нацелились на организации, как напрямую, так и косвенно связанные с выборами. Это включало все уровни власти и политики: от местных и федеральных органов власти до политических комитетов.

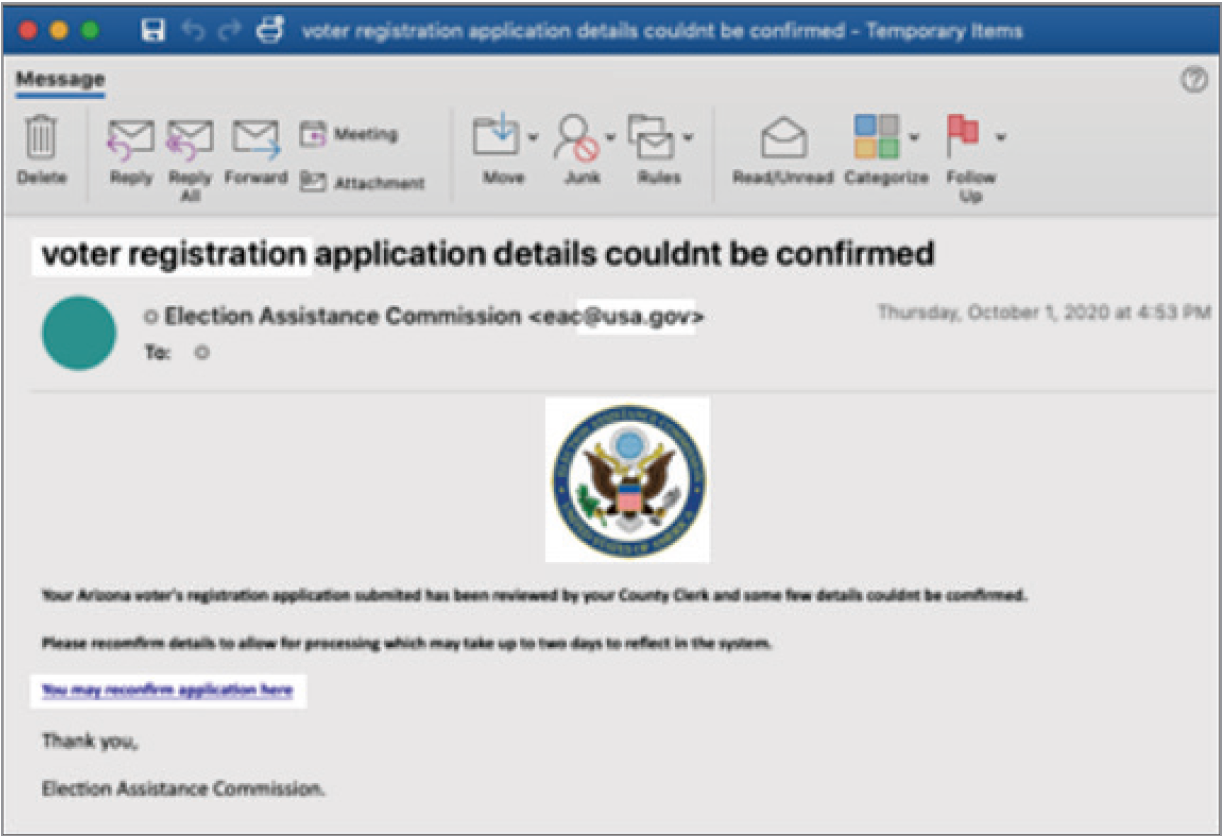

Атаки на политическую и предвыборную тематику были направлены на многие отрасли бизнеса по всей территории США. Число атак возросло в октябре 2020 года и снизилось после окончания выборов 3 ноября. Темы включали в себя:

- Здоровье президента Дональда Трампа.

- Демократический национальный комитет.

- Комиссия США по содействию выборам.

- Регистрация избирателей.

Особенности:

- Использование тем, которые часто вызывают сильные эмоции.

- Подделка домена электронной почты Комиссии по организации выборов.

- Использование печати президента США для придания весомости письмам.

- Использование вредоносных URL, замаскированных под сайт регистрации избирателей.

Рис.10.Фишинговое письмо, выдающее себя за сообщение от Комиссии по организации голосования.

Компрометация деловой переписки.

Thread Hijacking: После захвата чьей-либо учетной записи электронной почты, злоумышленник получает свободу действий в почтовом ящике. Имея такой контроль, атакующий может отвечать на сообщения в прошлых и текущих переписках. Поскольку получатели знают отправителя, активно взаимодействовали с этим человеком и доверяют ему – такой метод может быть очень эффективным. Некоторые штаммы вредоносных программ теперь могут автоматизировать захват переписки для социальной инженерии в больших масштабах.

Одна из кампаний была направлена на чиновников, ответственных за проведение выборов и планирование инфраструктуры. Злоумышленники использовали метод под названием «Thread Hijacking».

Некоторые вредоносы - например, EMOTET и некоторые атаки URSNIF - автоматически вставляют себя в текущие переписки по электронной почте. Вот как техника работает:

- Вредоносная программа сканирует электронную почту во взломанном почтовом ящике.

- Когда в теме письма обнаруживается «re:», вредонос создает сообщение для отправки другим участникам переписки от имени скомпрометированного пользователя в этой переписке.

- Факт что электронное письмо кажется исходящим от человека, которому другие участники переписки доверяют повышает вероятность того, что получатели будут успешно заражены.

EMOTET: До того, как в 2021 году была уничтожена его инфраструктура Emotet был самым распространенным в мире вредоносным ПО. Это была одна из первых хакерских групп, которая переключилась с кражи банковских реквизитов на продажу доступов другим преступным элементам, включая распространителей Dridex и Qbot.

URSNIF: Ursnif - это широко распространенный банковский троян, который развился из штамма вредоносного ПО под названием Gozi, исходный код которого утек в сеть в 2015 году. Ursnif является самым популярным из нескольких производных Gozi среди которых Dreambot, ISFB и Papras.

«Proud boys».

Одна необычная кампания по рассылке, связанных с выборами угроз по электронной почте выдавала себя за агрессивную, правую группу «Proud boys», и была нацелена на зарегистрированных во Флориде избирателей-демократов.

Сообщения с темой письма «Голосуй за Трампа иначе…» угрожали насилием в случае неподчинения. В них содержалась ссылка на видеоролик под маркой «Proud boys», на котором изображалось, как кто-то якобы заполняет бюллетени для регистрации избирателей и открепительные талоны для граждан Аляски. Эта кампания разительно отличалась от типичных кибератак, связанных с выборами, откровенными угрозами и призывом к физическим действиям.

Хотя члены Proud Boys известны жестокими нападениями на левых, власти и охранные фирмы утверждают, что электронные письма на самом деле были отправлены от спонсируемых государством злоумышленников из Ирана.

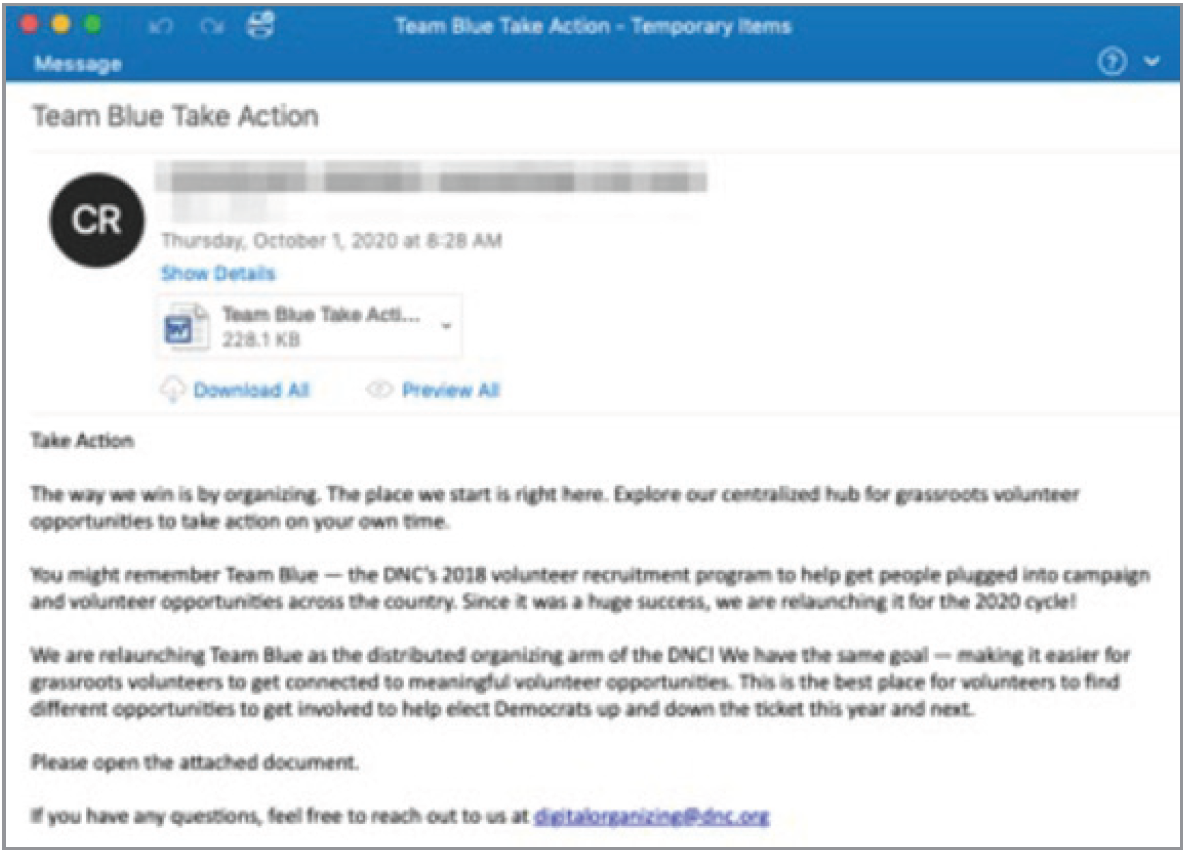

Emotet вступает в предвыборную гонку.

Emotet - самая массовая угроза года - также использовала тему выборов в октябре 2020 года. TA542, стоящиая за Emotet хакерская группа, запустила деятельность, связанную с выборами, в том числе:

- Маскировку под Комитет демократической партии.

- Поощрение получателей к волонтерству.

- Поддержку политических организаций.

Подробнее об Emotet см. в разделе отчета «Кто есть кто в ландшафте угроз».

Рис.11.Атака Emotet в преддверии выборов.

Атаки Emotet не были нацелены на конкретных людей или организации, участвующие в избирательном процессе. Вместо этого они использовали интерес к выборам и связанным с ними событиям чтобы привлечь широкую аудиторию в различных отраслях.

COVID-19: Как атакующие используют пандемию.

Для большинства людей COVID-19 изменил распорядок и рабочей и личной жизни. В этой новой и незнакомой среде знание того, как именно атакуют пользователей, и - если возможно, кто стоит за атаками - является важнейшей частью головоломки кибербезопасности.

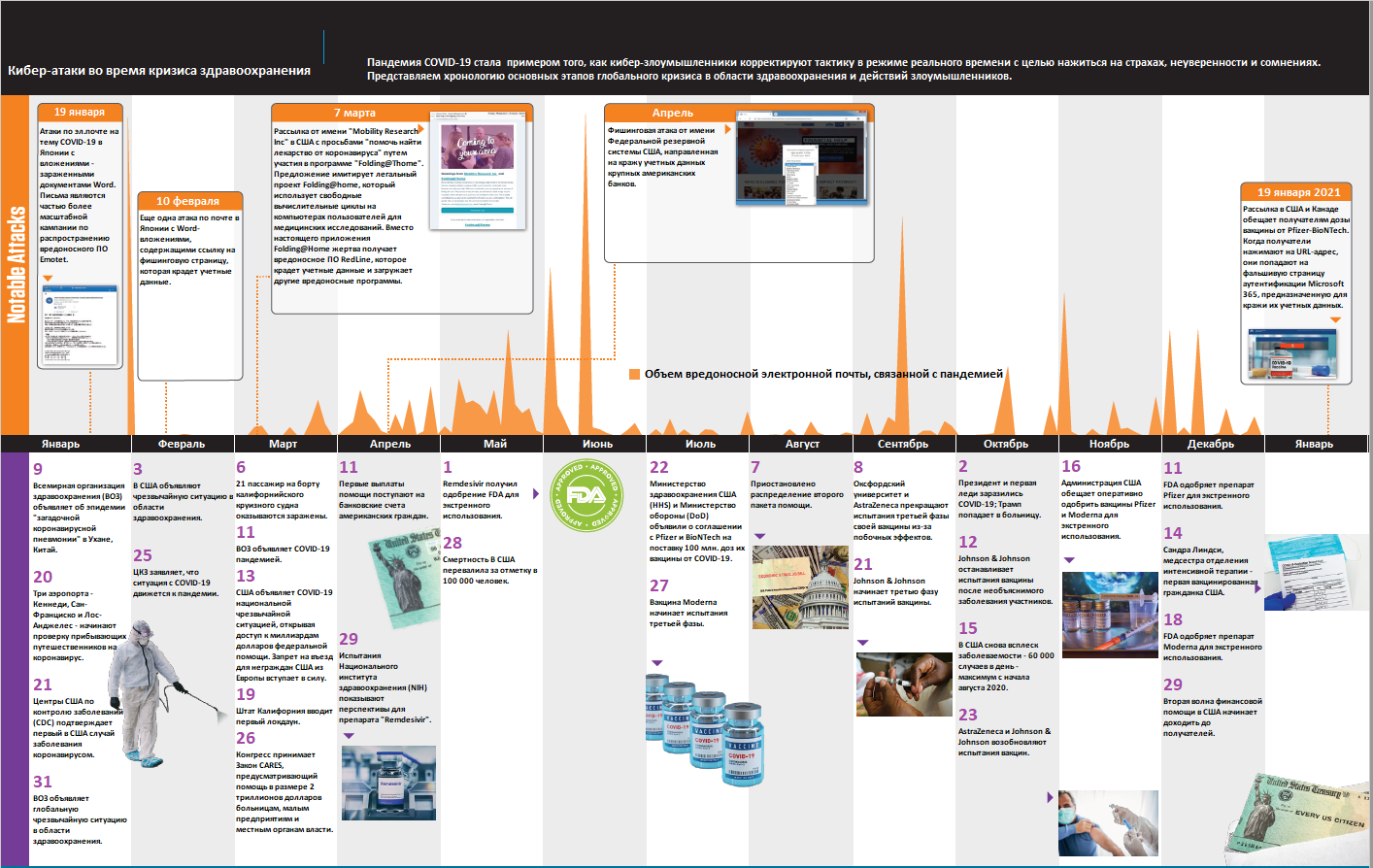

Атакующие постоянно используют темы громких новостей в своих электронных рассылках, но 2020 год стал первым случаем, когда все злоумышленники сошличь на одной и той же теме в одно и то же время. С внимание всего мира приковано к новостям, связанным с пандемией, и вся экосистема киберугроз синхронно переключилась на один тематический контент.

От спамеров и распространителей «товарных» вредоносов до крупных киберпреступников и продвинутых хакерских групп - практически все перешли на COVID-19 в качестве наиболее предпочтительного контента для социальной инженерии. Мы видели почти 250 миллионов таргетированных сообщений, связанных с COVID-19 и еще миллиарды сообщений в веерных рассылках спама.

«Товарные» вредоносы: распространенные общедоступные инструменты, используемые широким кругом злоумышленников. Хотя товарные вредоносные программы должны быть известны и легко блокироваться инструменты безопасности, злоумышленники часто используют их необычными способами и в больших объемах - так они могут наносить такой же ущерб, как и более продвинутые и таргетированные угрозы.

APT: Продвинутые хакерские группы, которые обычно занимаются шпионажем на правительства, хотя в эту категорию также могут входить продвинутые финансово мотивированные киберпреступники. Атаки могут включать кражу интеллектуальной собственности, финансовые хищения и атаки, направленные на нарушение доступности или повреждение данных и систем.

Рис.12. Кибератаки во время кризиса здравоохранения.

Пандемия COVID-19 стала крупнейшим кризисом в области общественного здравоохранения за последнее столетие. Быстрое распространение вируса по всему миру заставило организации всех типов адаптироваться, компании стремительно внедряли новые политики и технологии, пытаясь соблюсти тонкий баланс между безопасностью работников и выживанием бизнеса.

Злоумышленники тоже быстро адаптировались: страх и неуверенность в отношении здоровья и экономической безопасности в сочетании с поспешным переходом на удаленную работу создали идеальные условия для эффективных кибератак. К середине марта 2020 года около 80% всех ежедневных угроз эксплуатировали тему COVID-19.

Векторы заражения, вредоносная нагрузка и совокупный объем сообщений атак оставались практически неизменными. Злоумышленники продолжали рассылать одни и те же вредоносные программы и проводить фишинговые кампании с привычными интервалами и в привычных количествах. Что изменилось - так это распределенная рабочая сила и перестройка обычных бизнес-процессов. В результате ландшафт кибератак стал больше а уровень заражения - выше.

Вектор заражения: Канал или путь доставки атаки. Электронная почта является вектором заражения для большинства современных кибератак.

Вредоносная нагрузка: Основной вредоносный код, который злоумышленник в конечном итоге намеревается доставить в систему жертвы, чтобы извлечь из взлома финансовую выгоду. Он отличается от прочего вредоносного кода, используемого в качестве начальной точки входа в систему, методов доставки или социальной инженерии, которая заставляет людей загружать и активировать основную вредоносную нагрузку.

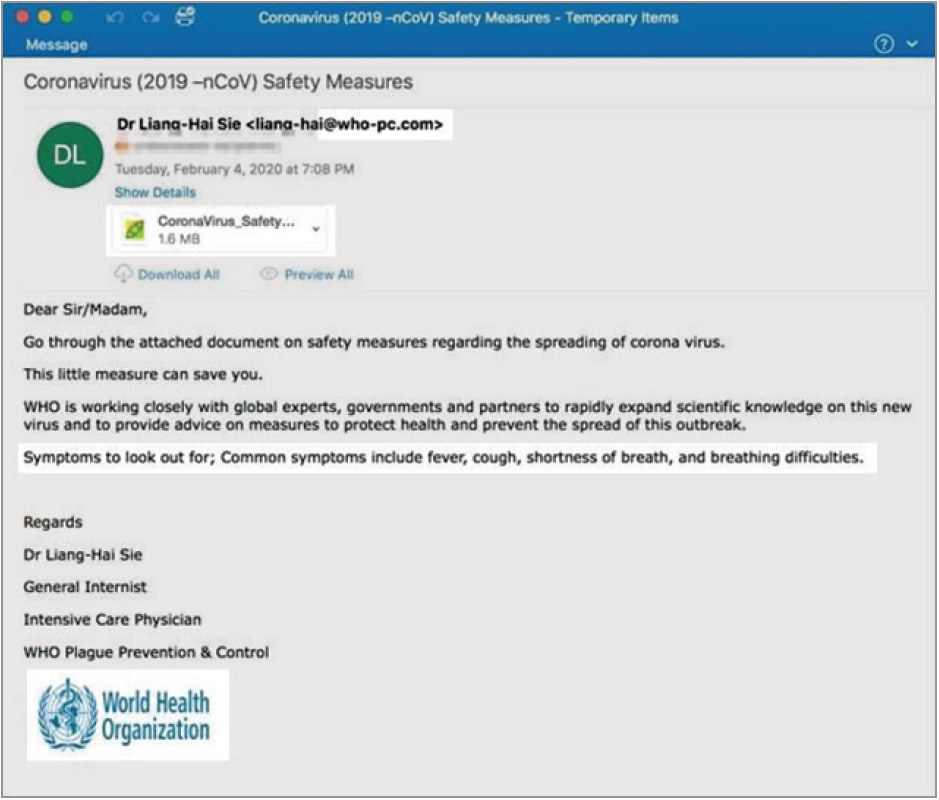

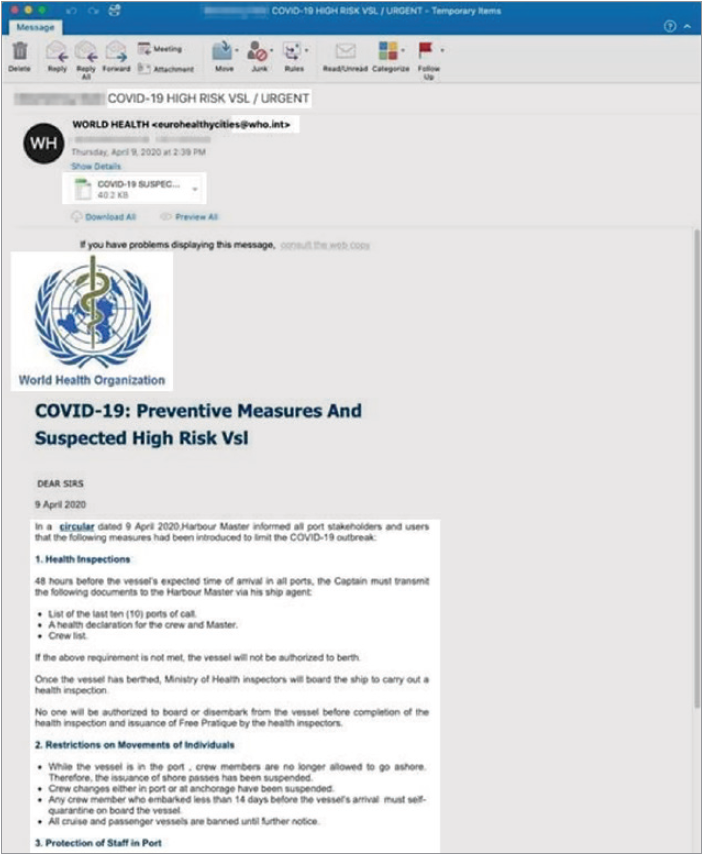

С приходом весны.

На ранних стадиях пандемии приманки были направлены на эмоциональную реакцию жертвы. Многие сообщали об изменениях организационной политики, правительственных правил или о том, как остаться в безопасности. Например, атакующие маскировались под Всемирную организацию здравоохранения, обещая информацию о коронавирусе.

Особенности:

- У отправителя похожий на ВОЗ домен электронной почты.

- Вредоносное вложение использует имя файла, совпадающее с темой письма.

- Сообщение предлагает информацию по поводу COVID-19.

- В письме используется логотип ВОЗ, чтобы оно казалось более официальным.

Рис.13.Фишинговое письмо от имени ВОЗ.

Следуя за деньгами.

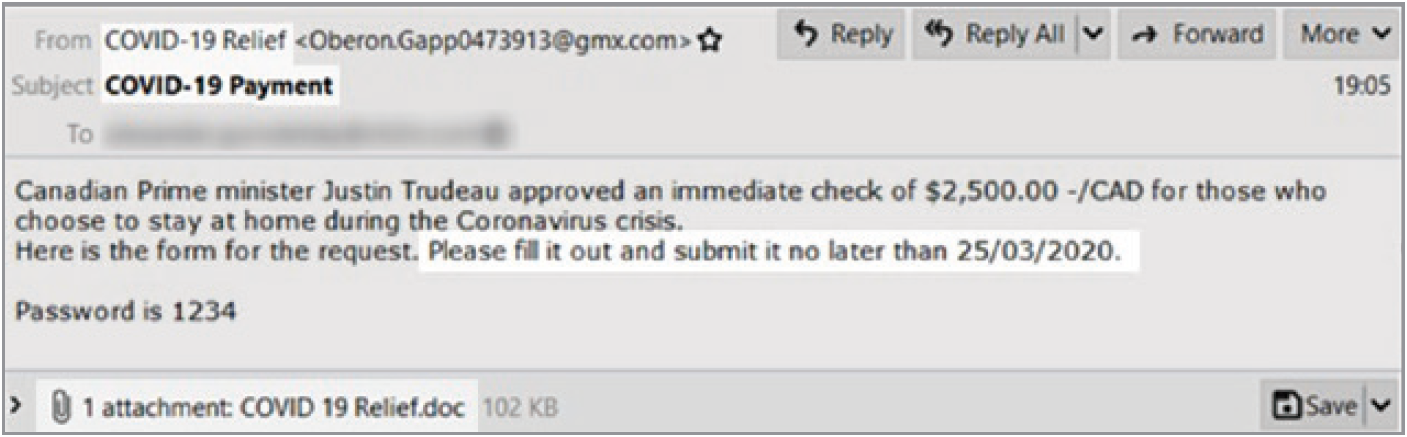

Когда правительства начали обсуждать меры по стимулированию экономики, чтобы предотвратить экономический коллапс, атакующие стали использовать темы дотаций частным лицам и предприятиям.

Особенности:

- Используется подмена отображаемого имени и темы письма, чтобы привлечь внимание получателей обещанием финансовой помощи.

- Указывает крайний срок, чтобы создать ощущение неотложности.

- Вредоносное вложение имеет релевантное теме имя файла.

Рис.14.Фишинговое электронное письмо, выдающее себя за сообщение о финансовой помощи при пандемии.

Золотые правила.

Затем, когда правительства начали выпускать новые регламенты и рекомендации, фишеры начали стали подделывать материалы о том, как соблюдать эти правила.

Особенности:

- Создает ощущение срочности и риска, чтобы заставить читателя действовать инстинктивно.

- У отправителя похожий на ВОЗ домен электронной почты.

- Вредоносное вложение имеет релевантное теме имя файла.

- В письме используется логотип ВОЗ, чтобы оно казалось более официальным.

- Предоставляет фактическую информацию о COVID-19, усиливая видимую легальность письма.

Рис.15.Фишинговое письмо, маскирующееся под информацию о COVID-19 от ВОЗ.

По мере распространения эпидемии меняется и тактика атак.

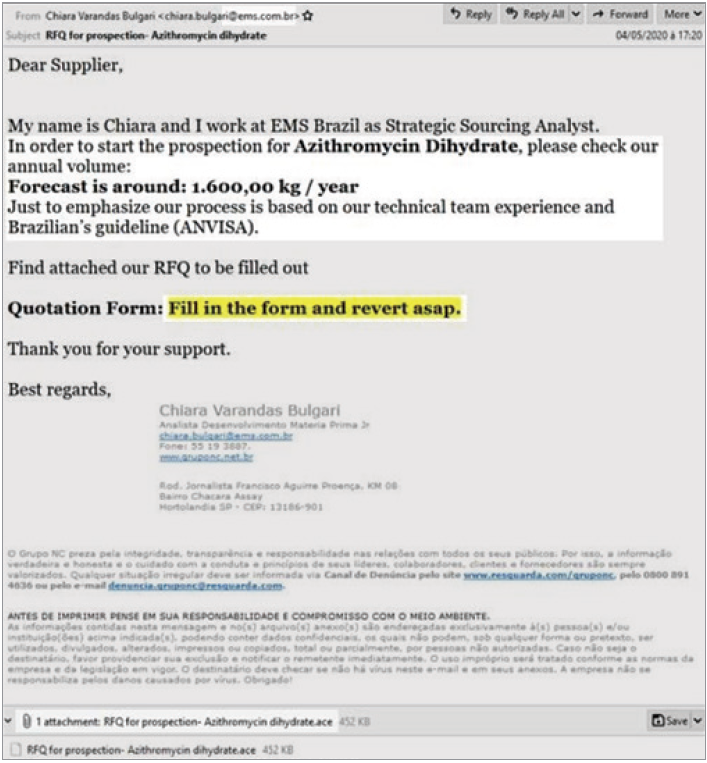

В конечном итоге пандемия затронула практически всех и вся. Приманки злоумышленников становились все более разнообразными и эзотерическими. Атаки пытались обмануть жертв поддельными уведомлениями о доставке продуктов, прогнозами лечения COVID-19 и новостями о сокращении рабочих мест.

Особенности:

- Подделка почтового домена EMS, крупнейшего бразильского производителя лекарств.

- Актуальная, вызывающая сильные эмоции тема, чтобы привлечь внимание читателя.

- Призыв к получателю действовать быстро, отключая процесс осмысления прочитанного.

- Вредоносное вложение, замаскированное под обычную деловую форму.

Рис.16.Фишинговое письмо, якобы содержащее информацию о лечении COVID-19.

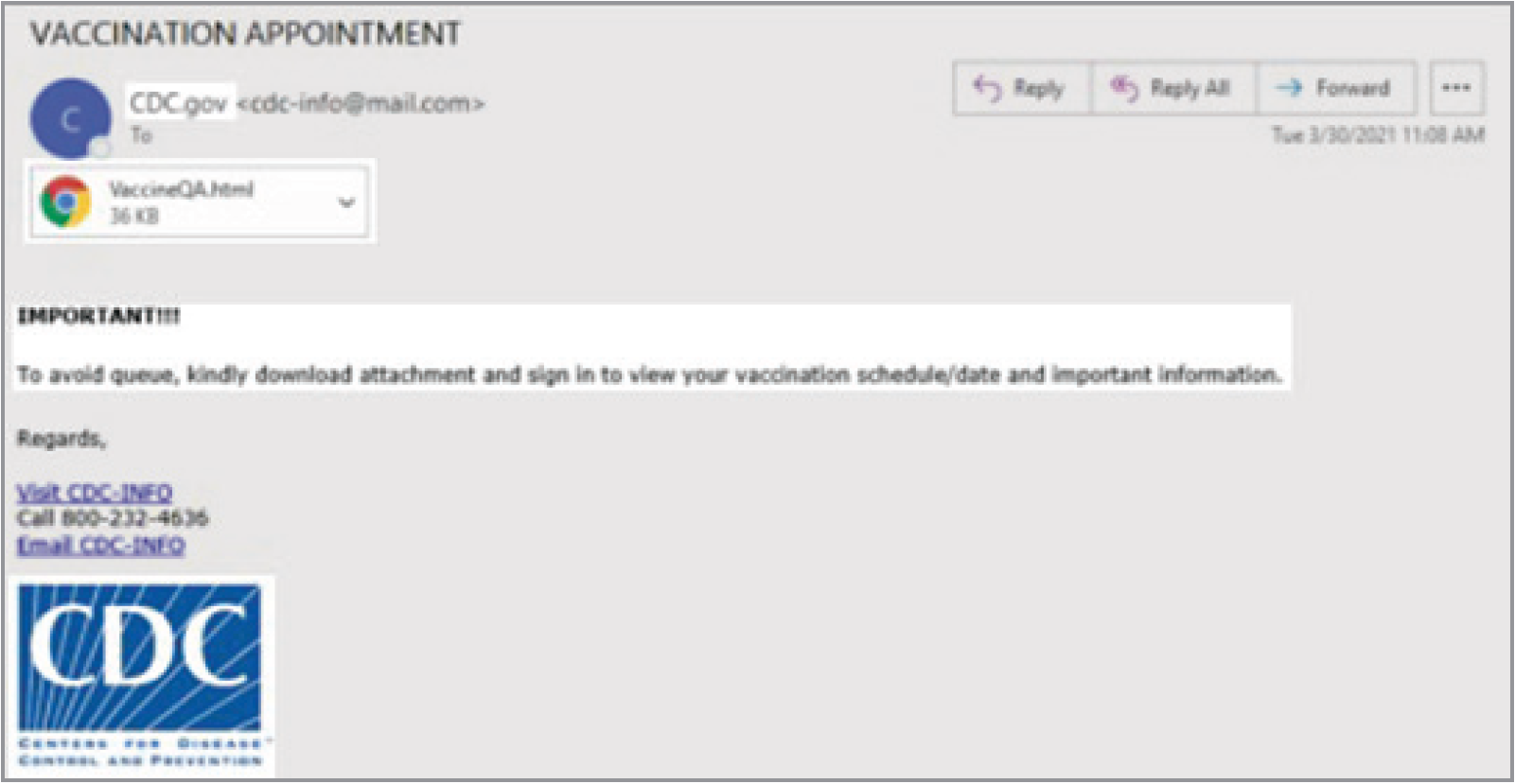

Год новый, темы старые.

В 2021 году ситуация с пандемией и глобальным реагированием на нее улучшилась. Тем не менее, злоумышленники продолжают использовать темы, связанные с COVID-19. Недавние угрозы маскировались под подтверждение записи на вакцинацию. Независимо от того, что ждет нас в 2021 году, COVID-19, скорее всего, останется популярной и эффективной темой фишинговых атак.

Особенности:

- Используется подмена отображаемого имени, чтобы выглядеть как электронное письмо, отправленное CDC.

- Прикрепленный HTML-файл является фишинговым сайтом для кражи учетных данных.

- Обещается быстрый доступ к дефицитному на момент рассылки ресурсу (в данном случае, вакцине от COVID-19).

- Используется логотип CDC для усиления достоверности послания.

Рис.17.Фишинговое письмо с кражей учетных данных, маскирующееся под CDC.

Типы атак.

Фишинг аккаунтов.

Фишинг аккаунтов: атака, направленная на обман жертвы в целях получения от нее информации для входа в учетные записи, что дает злоумышленникам доступ к банковским счетам, личной информации, корпоративным счетам и т.д. Хотя фишинг учетных данных может использовать различные методы социальной инженерии но, как правило, это происходит через электронную почту. Выдавая себя за доверенную торговую марку или кого-то из организации жертвы, злоумышленник отправляет письмо, содержащее ссылку на поддельную страницу входа в систему. Когда пользователь вводит свое имя пользователя и пароль, злоумышленник использует эту информацию, чтобы завладеть учетной записью.

Фишинг аккаунтов - как частных, так и корпоративных - был, безусловно, самым распространенным видом атак, опережая все остальные вместе взятые. Более половины всех угроз по электронной почте в 2020 году были попытками фишинга учетных данных.

Кража имен пользователей и паролей может привести к любым кибер-преступлениям - от финансового мошенничества до кибер-шпионажа.

Среди других типов атак были нацеленные на финансовые системы, загрузку других вредоносных программ, захват зараженных систем в бот-сети и кражу конфиденциальной информации.

Компрометация деловой переписки.

Компрометация деловой переписки (BEC, Business E-mail Compromise): Атаки, в которых злоумышленник выдает себя за коллегу, руководителя или партнера жертвы, используя различные методы подмены личности в переписке. Отправитель может попросить получателя сделать банковский перевод, отправить платеж, перечислить зарплату, изменить банковские реквизиты или отправить конфиденциальную информацию. Атаки BEC трудно обнаружить, поскольку они не используют вредоносное ПО или вредоносные URL-адреса, которые можно проанализировать с помощью стандартных средств информационной безопасности. Вместо этого BEC-атаки опираются на подмену личности и другие методы социальной инженерии чтобы обманом заставить людей совершать действия в пользу злоумышленника.

Мошенничество с деловой перепиской - один из видов атак с использованием электронной почты - является одной из самых опасных угроз для бизнеса всех форм и размеров. Эти схемы обошлись компаниям и частным лицам примерно в $1,8 млрд. только в 2020 году по данным Центра по учету интернет-преступлений ФБР, что составляет 44% всех зарегистрированных убытков от кибер-преступлений.

В компании Proofpoint мы используем подход к анализу BEC, ориентированный на пользователей и состоящий из трех уровней:

- Идентификация: за кого выдают себя атакующие.

- Обман: используемые методы.

- Тема: категория мошенничества.

Атака обычно происходит в два этапа – компрометация аккаунта и подмена личности. Компрометация – это атака, при которой злоумышленник получает доступ к легитимному почтовому ящику, а в ходе последующей подмены личности атакующий изменяет один или несколько заголовков сообщения, чтобы скрыть его происхождение.

Рис.18.Статистика атак по электронной почте.

В нашей системе большое внимание уделяется темам сообщений, поскольку они позволяют получить оперативные данные, включая статистику различных видов мошенничества, такие как мошенничество со счетами, перенаправление платежных ведомостей и вымогательство.

Успешные схемы BEC опираются на социальную инженерию. Это может проявляться в виде отображаемого имени электронной почты, тона или вложений, используемых для того, чтобы сообщение выглядело более правдоподобным.

В одних из самых изощренных попыток мошенничества, которые мы наблюдали в 2020 году, атакующий TA2520 использовал социальную инженерию. Часто выдавая себя за руководителя высшего звена с помощью подмены имени, злоумышленник инструктировал получателей перевести деньги за ложную сделку по приобретению бизнеса.

Эти атаки затрагивали суммы более 1 миллиона долларов США и часто включали в себя упоминание текущих мировых событий. Например - в некоторых случаях упоминались ограничения COVID-19, и вакцина, способствующая экономическому восстановлению.

Еще один известный злоумышленник, который занимался BEC в 2020 году - TA2519. Его атаки были многоступенчатыми: на первом этапе атаки упор делался на приманках на тему COVID-19 для доставки вредоносного ПО, предназначенного для кражи учетных данных. На втором этапе TA2519 использовал украденные учетные данные для того, чтобы завладеть аккаунтом жертвы и использовать его для выставления мошеннических счетов второй жертве - атака, известная как «мошенничество с аккаунтами поставщиков».

Мошеннический счет может выглядеть так, будто он получен от кого угодно - например, от коллеги по работе или неизвестного лица. Наиболее успешные из них используют хорошие отношения бизнеса с поставщиками. В итоге такие атаки могут стоить компании от десятков тысяч до нескольких миллионов долларов.

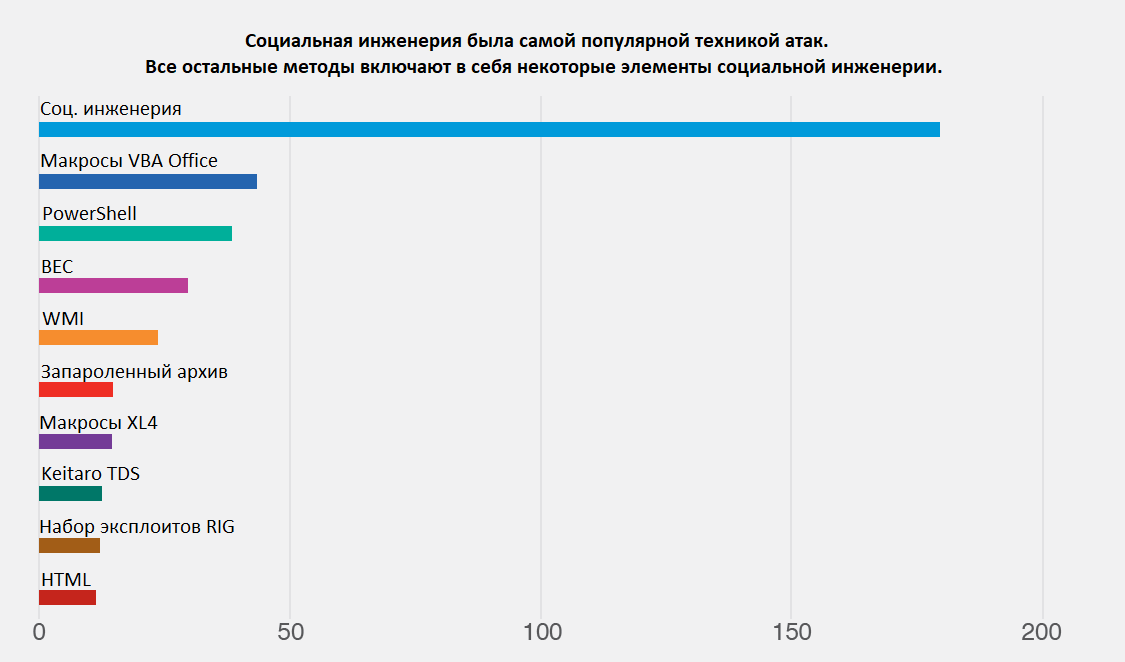

Техники атак.

Атакующие используют широкий спектр методов, чтобы обойти средства защиты, обманом заставить жертву активировать атаку и заразить целевые системы, но общим является постоянное использование социальной инженерии. Они используют заманчивые темы сообщений, убедительные призывы и правильную степень таргетирования, чтобы побудить получателя к действию. Как уже говорилось в разделе «COVID-19: Как атакующие используют пандемию», вирус и все с ним связанное был самой популярной темой 2020 года.

Вот несколько заметных тенденций:

Сжатые исполняемые файлы

Почти каждая четвертая кампания атак использовала сжатые исполняемые файлы для сокрытия вредоносного ПО. Этот метод основан на том, что жертва должна взаимодействовать с вредоносным вложением - например, презентацией PowerPoint или таблицей Excel - для выполнения вредоносной нагрузки. Поскольку вредонос запускается только тогда, когда человек открывает файл - это эффективный способ уклониться от автоматического обнаружения вредоносных программ.

Рис.19.кибератаки по типам.

Excel 4.0

В течение 2020 года угрожающие субъекты стали все чаще использовать макросы Excel 4.0 (XL4) для распространения вредоносного ПО, при этом они несколько отошли от макросов на Visual Basic for Applications. (Несмотря на это, последний остается гораздо более широко используемой техникой).

Атаки на основе XL4 используют старый набор функций Excel, поэтому может показаться удивительным

внезапный всплеск популярности этой техники. Один из вариантов: ограниченный охват обнаружения XL4 в современных системах безопасности. Хотя Microsoft все еще поддерживает макросы XL4, компания настоятельно рекомендует пользователям перейти на последнюю версию VBA.

Рис.20.Техники атак по количеству сообщений.

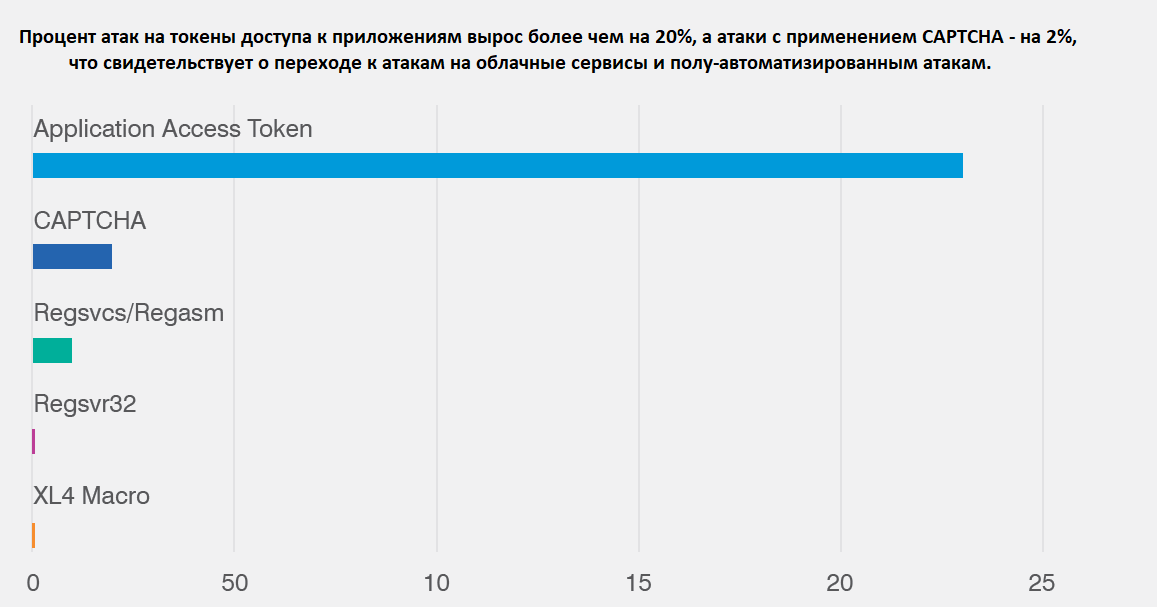

CAPTCHA.

Количество атак, использующих технику CAPTCHA резко возросло в 2020 году. (Как отмечалось в разделе 1: Уязвимости, пользователи также были более уязвимы к этой технике, чем в 2019 году.) Финансово мотивированный злоумышленник TA564 часто использует этот метод в кампаниях по распространению вредоносного ПО, направленных на организации в Канаде. Этот хакер использует CAPTCHA, чтобы убедиться, что жертва находится в целевом регионе, прежде чем действовать. Если нет - атака прекращается.

Рис.21.Рост количества атак за год.

Инструменты атакующих.

Банковские трояны.

Банковские трояны: Исторически сложилось так, что этот тип вредоносных программ был нацелен на кражу учетных данных банковских приложений, обычно путем перенаправления на поддельную версию банковского сайта или внедрение поддельных форм входа на настоящий сайт. В последнее время многие банковские трояны также послужили первым этамоп громких атак шифровальщиков.

Банковские трояны крадут финансовую информацию и могут выступать в качестве загрузчика для других популярных видов вредоносного ПО. Самые распространенные штаммы - DRIDEX, QBOT и ZLOADER.

Загрузчики/Дропперы: Вредоносные программы-загрузчики загружают дополнительный вредоносный код, размещенный в Интернете. Многие различные типов вредоносных программ, таких как банковские трояны и трояны удаленного трояны удаленного доступа, теперь имеют такую функциональность. Дропперы похожи на загрузчики, но вместо того, чтобы загрузки дополнительного кода, они расшифровывают и запускают код, который был включен в первоначальный полезной нагрузкой вредоносного ПО.

Dridex: Модульный банковский троян, разработанный и контролируемый субъектами угроз, прозванными

"Корпорация зла", в 2019 году пережил спад, а в 2020 году в 2020 году. Это вредоносное ПО тесно тесно связано с последующим развертыванием шифровальщиков Bitpaymer/Doppelpaymer.

Qbot: Модульный троян, функционал которого был расширен с момента его появления в 2007 году. Как и другие перечисленные здесь банковские трояны, Qbot теперь является преимущественно похитителем информации похититель информации и загрузчик для последующих полезных нагрузок таких как Cobalt Strike.

Zloader: Старый банковский троян, применение которого резко выросло с появлением обновленных вариантов в 2020 году. Вредонос продолжает активно разрабатываться и широко распространяться.

Хотя активность ботнета Emotet резко снизилась в 2020 году, он оставался одной из наиболее активных угроз. (Подробнее об Emotet см. в разделах «Исследование Emotet в 2020 году» и «Метаморфозы вредоносного ПО: Почему громкие вирусы не те что раньше»).

Победа в «крысиной гонке».

Трояны удаленного доступа (Remote Access Troyan, RAT): предоставляют злоумышленникам административный контроль над зараженной системой. Как правило, они имеют менее сложный набор функций, но сохраняют способность осуществлять наблюдение за зараженными системами, а также загружать и исполнять дополнительные вредоносные программы.

Атаки троянов удаленного доступа составили почти четверть всех кампаний, в которых использовалось вредоносное ПО. Они могут использоваться для получения контроля над машиной жертвы и кражи банковских данных, сбора информации и распространения по всей скомпрометированной среде. Примерами популярных RAT являются Ave Maria, NanoCore RAT и Remcos.

Хотя RAT-кампании и были популярны в 2020 году, они были менее эффективны, чем кампании, в которых использовались другие семейства вредоносных программ. Пользователи с большей вероятностью нажимали на ссылки или взаимодействовали с вложениями писем с Emotet, бэкдорами и банковскими вредоносными программами.

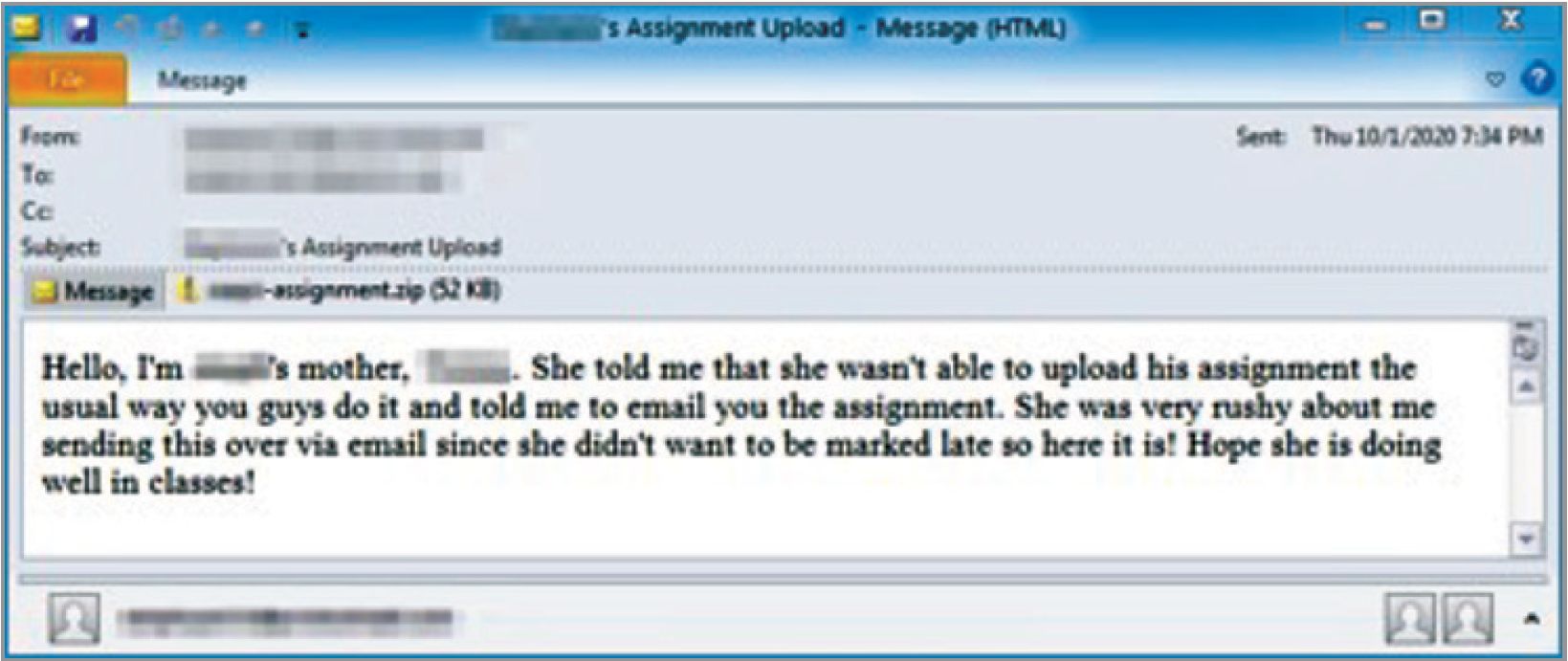

Уроки вымогателей: злоумышленники атакуют школы в год удаленного обучения.

Пандемия - как случилось и в бизнес-сфере - заставила учеников, родителей, учителей и школы перейти на дистанционное обучение. Классы стали работать в режиме видеоконференций. Учащиеся общались со своими сверстниками и преподавателями онлайн, полностью полагаясь на цифровые ресурсы.

Злоумышленники оказались быстро обучаемыми. Они воспользовались изменениями, используя приманки в виде домашних заданий или других школьных ресурсов для распространения вредоносного ПО и во многих случаях нарушая процесс онлайн-обучения.

В октябре 2020 года хакеры выдавали себя в ходе атаки за родителей или опекунов, отправляющих задание от имени ученика. В электронном письме утверждалось, что у ребенка возникли технические проблемы, а вредоносный документ, прикрепленный к письму, распространял Cryptme – один из примитивных штаммов шифровальщиков.

Рис.22.Фишинговое письмо от «родителей».

Число атак шифровальщиков на школы резко возросло в 2020 году. Поскольку студенты по всему миру учатся онлайн, такие атаки разрушают и без того непростую учебную среду. Школы продолжают оставаться мишенью для киберпреступников, и мы ожидаем, что так будет на протяжении всего 2021 года.

Cobalt Strike.

Часто субъекты угроз используют RAT-подобные программные инструменты, которые находят законное применение в IT-отделах, отделах тестировщиков безопасности и у продвинутых пользователей. Некоторые из них даже встраиваются в пользовательские системы, позволяя злоумышленникам «жить за счет земли», используя ресурсы, уже имеющиеся в среде, которую они пытаются захватить.

Одним из примеров является Cobalt Strike - коммерческий инструмент безопасности, разработанный для того, чтобы помочь организациям найти слабые места в системе с помощью имитации атак. Такие атаки известны как RedTeam-учения, в которых кто-то из сотрудников или работников организации играет роль кибер-злоумышленника.

Но все больше и больше субъектов угроз используют этот инструмент для реальных атак. Объем угроз с использованием Cobalt Strike в качестве основной полезной нагрузки подскочил на 161% в 2020 году.

Другие исследователи безопасности отмечают те же тенденции, поскольку все больше злоумышленников используют хакерские инструменты с открытым исходным кодом. Например, TA572 рассылал письма на тему счетов с вредоносными документами Excel и Word, использующими макросы Excel 4.0 для загрузки Cobalt Strike.

Метаморфозы вредоносного ПО: Почему громкие бренды не те что раньше?

Классификация вредоносного ПО может быть полезна для понимания масштаба и характера угроз, направленных на ваших пользователей, но она не всегда рассказывает всю историю. Вредоносные программы совершенствуются и улучшаются. Злоумышленники используют их неожиданными способами. И подобно разносторонней актерской труппе, где участники могут подменять друг друга, когда один из них заболел, штаммы вредоносного ПО часто меняются местами и используются в различных комбинациях по мере необходимости.

Использование различных вредоносных программ совместно - это давняя практика, которая служит важной цели для злоумышленников: обеспечивает гибкость, позволяя иметь нужный инструмент для каждого этапа атаки. Это дает избыточность и позволяет атакующему оставаться в среде, даже когда часть вредоносного ПО обнаружена. Это продлевает жизнь старым вредоносным программам, которые могут быть обнаружены шлюзами безопасности, но не в качестве вторичной загрузки на уже зараженных машинах.

Возьмем Emotet - универсальный и плодовитый сервис вредоносных программ, который окрестили «самой опасной вредоносной программой в мире» до того, как глобальные усилия правоохранительных органов позволили уничтожить его инфраструктуру в январе 2021 года. Emotet появился в 2014 году как простой банковский троян, похищающий учетные данные узкого круга пользователей в Германии и Австрии.

Он быстро обзавелся возможностями загрузчика, что сделало его полезным инструментом для загрузки вторичного вредоносного ПО. Со временем добавленные функции делали его бесценным для злоумышленников, его стало труднее обнаружить, он стал легче распространяться и расширяться.

В итоге он превратился в универсальный ботнет - сеть из зараженных машин, которые можно было использовать как армию для поддержки широкого спектра атак по всему миру.

Кто есть кто в ландшафте угроз.

Субъект угрозы/Злоумышленник: термин, используемый исследователями угроз для описания атакующего или группы атакующих. Они могут включать спонсируемых государством хакеров, киберпреступные группировки и, иногда, хактивистов.

В 2020 году мы выявили 69 действующих хакерских групп. Вот наиболее активные из них,исходя из объема сообщений. Как и большинство злоумышленников с большим объемом сообщений, все пять групп являются «финансово мотивированными субъектами угроз» - что означает, что они сосредоточены на финансовых преступлениях.

Искусство и наука атрибуции.

После любого преступления, кибер- или физического, возникает вопрос: кто виновен? Для исследователей безопасности ответ не всегда однозначен.

Каждая атака оставляет за собой след из цифровых «хлебных крошек» - IP-адреса командно-контрольных серверов вредоносного ПО, метаданные, шрифты и языки, используемые в электронных письмах-приманках, поведение, настройки конфигурации и другие признаки. Собирая эти улики воедино и находя закономерности между атаками, исследователи получают представление о том, кто стоит за атакой. Исследователи угроз называют этот процесс «атрибуцией».

Мы группируем злоумышленников по их кампаниям и поведению, а не по национальности или организации, некоторые из них независимо атрибутируются и другими исследовательскими группами и правоохранительными органами. Однако окончательная атрибуция не всегда возможн, это связано с тем, что экосистема киберпреступности обширна и сильно фрагментирована.

Некоторые кибер-преступные группировки работают как франшизы. Продвинутый хакер создает «продукт» - вредоносное ПО - и инфраструктуру в виде простого в использовании пакета или сервиса. киберпреступники более низкого уровня могут арендовать сервис для своих атак, платя за использование в течение определенного периода времени или получая долю за каждую успешной компрометацию. В других случаях они выступают в роли распространителей, рассылающих электронные письма с вредоносным ПО и получая комиссионные за каждое успешное заражение.

Поскольку разные киберпреступники могут использовать одни и те же инструменты и инфраструктуру, исследователи не всегда могут возложить ответственность за атаку на конкретного злоумышленника. Однако, анализ атак, которые можно отнести к ключевым субъектам угроз - как мы делаем это на протяжении всего данного отчета - остается важной частью головоломки безопасности.

TA542.

Кибер-преступная группа, стоящая за печально известным ботнетом Emotet. Несмотря на пятимесячный перерыв в работе ботнета в 2020 году, деятельность группировки все еще продолжалась, на ее долю приходится почти 10% вредоносного почтового трафика по всему миру. Международные правоохранительные органы ликвидировали Emotet в январе 2021 года и арестовали нескольких предполагаемых членов группы. С тех пор деятельность группы практически полностью остановилась.

Кейс: Исследование Emotet в 2020 году.

Emotet впервые появился как банковский троян в 2014 году и к 2020 году превратился в один из самых известных ботнетов. В феврале 2020 года активность Emotet прекратилась на пять месяцев, а затем возобновилась в июле. Несмотря на этот перерыв, Emotet оставался самой распространенной угрозой в 2020 году.

Emotet был известен своим огромным объемом электронной почты и глобальным распространением, используя многочисленные тематические приманки, которые иногда совпадали с глобальными новостями и событиями, включая COVID-19.

В октябре 2020 года, за месяц до президентских выборов в США, Emotet начал использовать политические темы в фишинговых приманках. Целью Emotet были организации по всей Северной Америке, Европе, Восточной Азии и Океании. На втором этапе полезная нагрузка включала Qbot и The Trick.

Как только группа проникала в среду жертвы, она продавала доступ другим хакерам, что приводило к дальнейшей компрометации, включая разрушительные и дорогостоящие атаки с шифровальщиков.

TA567.

Этот злоумышленник использует вредоносную рекламу через Keitaro - легальную систему распределения трафика , которая помогает рекламодателям таргетировать рекламу в Интернете, направляя зрителей на нужные веб-сайты. Вместо рассылки вредоносной электронной почты TA567 использует TDS Keitaro для распространения вредоносного контента через легальную рекламу, что в конечном итоге приводит к появлению целого ряда вредоносных программ на ничего не подозревающих веб-сайтах. Доброкачественные электронные письма могут содержать ссылки на сайтыЭ зараженные этими скомпрометированными рекламными блоками, что дает Proofpoint возможность наблюдать за деятельностью злоумышленника. Эти угрозы часто используют методы геозонирования для адаптации вредоносной рекламы для конкретных географических регионов.

Вредоносная реклама: встраивание вредоносного кода в онлайн-рекламу. Эти объявления часто появляются на легитимных, пользующихся широким доверием веб-сайтах, что затрудняет их блокировку на шлюзе или конечной точке.

TA544

Этот кибер-преступник похищает деньги с помощью банковских троянов и других вредоносных программ. На его долю составляет чуть менее 4% от общего объема вредоносной электронной почты в мире. TA544 обычно использует вложения Microsoft Office, содержащие вредоносные макросы. Объектами атаки злоумышленника стали несколько отраслей промышленности в нескольких регионах, включая Италию и Японию.

TA505.

Эта влиятельная кибер-преступная группировка известна тем, что проводит вредоносные кампании по электронной почте в беспрецедентных масштабах. Злоумышленники регулярно меняют свои тактики, методы и процедуры и считаются «законодателями мод» в мире киберпреступности. Группа проводит атаки на широкий спектр отраслей промышленности и географических регионов. В 2020 году TA505 в основном сосредоточила свои усилия на США, Канаде, и немецко-говорящей части Европы. Хотя иногда ее связывают с Evil Corp - хакерской группой из России - мы считаем ее отдельным субъектом угроз.

TA800.

Этот злоумышленник распространяет банковские вредоносные программы и загрузчики вредоносного ПО, включая The Trick (также известный как TrickBot) и Bazaloader. Эти загрузчики тесно связаны с атаками с целью выкупа второго этапа с использованием Conti и Ryuk соответственно. Он был одним из первых атакующих, который начал использовать BazaLoader в апреле 2020 года, на несколько месяцев раньше других групп. Атаки нацелены на широкий спектр отраслей промышленности в Северной Америке, на ее долю приходится около 2% от общего объема вредоносной электронной почты.

The Trick: С момента своего появления в 2016 году этот банковский троян превратился в универсальный инструмент, который может загружать другие вредоносные программы, распространяться по сети, обновляться и многое другое.

BazaLoader: Впервые обнаруженный в апреле 2020 года, BazaLoader используется для загрузки других вредоносных программ. Несмотря на относительную новизну, мы наблюдали как минимум шесть вариантов этой вредоносной программы, что свидетельствует о ее активной доработке.

Секция 3: Права доступа.

Аудит прав доступа - еще один способ определить, какой ущерб нанесет успешная атака. Компрометация пользователя с высокими привилегиями дает атакующему доступ к чувствительной и ценной информации.

Инсайдерские угрозы - независимо от того, исходят ли они от злонамеренных, халатных или скомпрометированных пользователей - являются еще одной формой злоупотребления привилегиями. Для многих организаций почти единомоментный переход на удаленную работу осложнил усилия по мониторингу и смягчению внутренних угроз.

Организации обратили более пристальное внимание на USB-устройства, копирование больших файлов и папок (особенно в нерабочее время), оценивая службы совместного использования файлов и действия, которые могут обойти средства мониторинга пользователей. Количество организаций, устанавливающих правила DLP для этих действий значительно возросло по сравнению с уровнем до пандемии COVID-19.

Рис.23.Рейтинг срабатываний мониторинга инсайдерской активности.

Заключение и рекомендации.

Современные угрозы требуют подхода к обеспечению безопасности, ориентированного на людей. Злоумышленники не воспринимают мир как «сетевую диаграмму». Они видят оргсхемы, связи, отношения и доступы.

Внедряйте решения, которые дают вам возможность видеть, кто подвергается атакам, как их атакуют и была ли атака успешной. Учитывайте индивидуальный риск каждого пользователя, в том числе то, как он становится объектом атак, к каким данным имеет доступ и склонен ли он в ходе атаки вести себя неверным образом и попадаться на приманки хакеров.

Мы рекомендуем следующее для построения ориентированной на людей информационной безопасности:

Уязвимости.

Большинство кибератак не смогут добиться успеха, если кто-то не попадется на их удочку. Устранение уязвимостей начинается с обучения по вопросам безопасности и контроля на основе оценки рисков. Мы рекомендуем:

- Обучите пользователей выявлять вредоносные письма в потоке электронной почты и сообщать о них в службу безопасности. Регулярное обучение и имитация атак могут остановить многих злоумышленников и помочь выявить людей, которые особенно уязвимы. Лучшие симуляции имитируют реальные методы атак. Ищите решения, которые учитывают современные тенденции и последние данные об угрозах.

- В то же время исходите из того, что пользователи в конечном итоге поведутся на некоторые угрозы. Злоумышленники всегда будут находить новые способы использовать человеческую природу. Найдите решение, которое нейтрализует угрозы путем применения дополнительных уровней безопасности для ваших наиболее уязвимых пользователей.

- Изолируйте рискованные веб-сайты и URL-адреса. Не допускайте попадания рискованного веб-содержимого в вашу корпоративную среду. Изоляция веб-сайтов может быть критически важным средством защиты для общих учетных записей электронной почты, которые трудно защитить с помощью многофакторной аутентификации. Эта же технология может изолировать личные веб-страницы пользователей и веб-службы электронной почты.

Атаки.

Кибератаки неизбежны, но при правильном мышлении, инструментах и политике они могут быть управляемым риском. Вот что мы рекомендуем для предотвращения, обнаружения и реагирования на атаки:

- Создайте надежную защиту от мошенничества с электронной почтой. Мошенничество с использованием электронной почты может трудно обнаружить. Инвестируйте в решение, которое может управлять электронной почтой на основе пользовательских политик карантина и блокировки. Ваше решение должно анализировать как внешнюю, так и внутреннюю почту электронную почту - злоумышленники могут использовать взломанные учетные записи, чтобы обмануть пользователей внутри организации.

- Предотвращайте распространение шифровальщиков путем предотвращения первоначального заражения. Распространители шифровальщиков теперь предпочитают искать богатые цели, уже зараженные трояном или загрузчиком. Чтобы не стать жертвой вымогателей необходимо также внедрить защиту от наиболее распространенных штаммов вредоносного ПО.

- Защитите облачные учетные записи от захвата и вредоносных приложений.

- Найдите поставщика сервиса по анализу угроз. Таргетированные атаки требуют расширенного анализа. Используйте решение, которое сочетает статические и динамические методы для обнаружения новых инструментов, тактик и целей атак, а затем самообучается на их основе.

Права доступа.

Цель любого киберпреступника - доступ к данным, системам и другим ресурсам. Чем больше привилегий у жертвы, тем больше доступа у злоумышленников - и тем больший ущерб они могут нанести. Чтобы управлять привилегиями и не допустить их неправомерного использования, мы рекомендуем:

- Разверните систему управления внутренними угрозами для предотвращения, обнаружения и реагирования на действия злоумышленников, халатных и скомпрометированных пользователей - наиболее распространенные сценарии для неправомерного использования привилегий - в максимально приближенном к реальному времени.

- Быстро реагируйте на потенциальное злоупотребление привилегиями с помощью инструментов, которые помогут вам определить, что произошло до, во время и после инцидента и определить намерения пользователя без ложных срабатываний.

- Обеспечьте соблюдение политик безопасности с помощью обучения пользователей, напоминаний в режиме реального времени и блокирования действий пользователей при необходимости.

О PROOFPOINT.

Компания Proofpoint, Inc. (NASDAQ: PFPT) - ведущая компания в области кибербезопасности и обеспечения соответствия нормативным требованиям, которая защищает самые ценные активы и самые высокие риски организаций: их сотрудников. Благодаря интегрированному пакету облачных решений Proofpoint помогает компаниям по всему миру блокировать таргетированные угрозы, защищать данные и повышать устойчивость пользователей к кибератакам. Ведущие организации всех размеров, включая более половины из списка Fortune 1000, полагаются на Proofpoint в вопросах безопасности и соответствия нормативным требованиям, ориентированных на персонал, и снижающих наиболее важные риски в электронной почте, облачных сервисах, социальных сетях и Интернете. Более подробную информацию можно найти на нашем сайте.

Источник: https://www.proofpoint.com