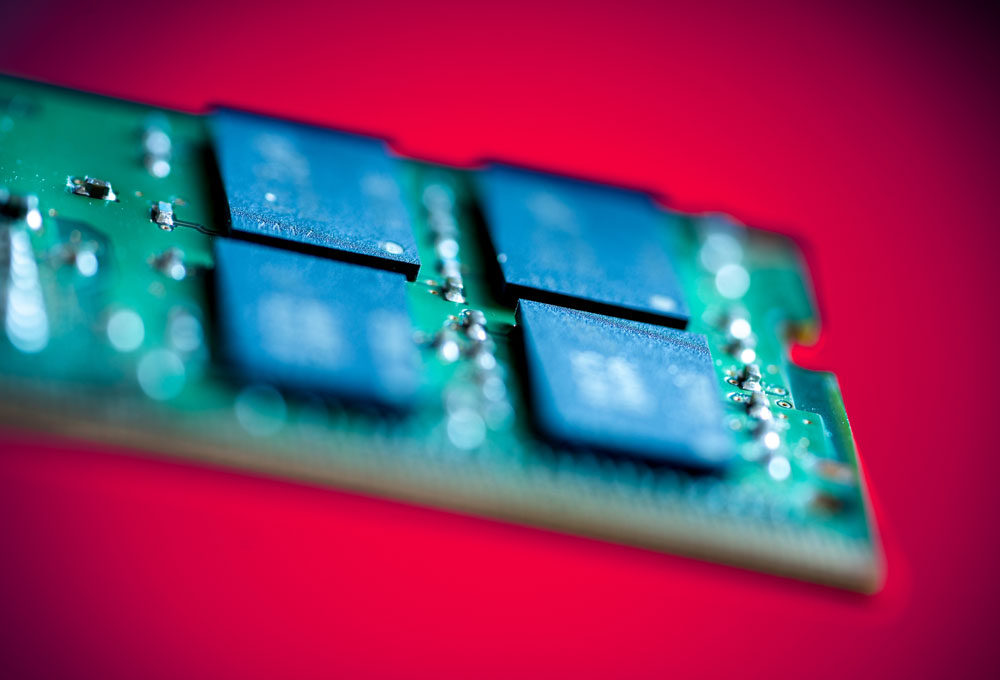

Исследователи смогли разработать новую технику атаки, которая может позволить обойти существующие средства защиты, связанные с эксплойтами типа Rowhammer, на памяти DRAM. Новый метод, названный Blacksmith, позволяет злоумышленникам атаковать память DDR4, что может привести, в частности, к повреждению памяти и повышению привилегий в системах.

Что было обнаружено?

Исследователи из группы ComSec продемонстрировали, что можно запустить эксплойт Rowhammer и атаковать модули DRAM, используемые в коммерческих устройствах.

- Blacksmith (отслеживается как CVE-2021-42114) - это метод, основанный на фаззинге, и, в отличие от предыдущих эксплойтов для DRAM, он хорошо работает и для неравномерных шаблонов.

- Предыдущие методы взлома были основаны на подходе равномерного взлома ячеек внутри ОЗУ для обхода защиты, однако Blacksmith дает те же результаты при исследовании неоднородных структур.

Немного о Rowhammer

Rowhammer - это известная уязвимость в устройствах, работающих с памятью DRAM. Она использует утечку электрических зарядов соседних ячеек в памяти DRAM и позволяет злоумышленникам вызывать «переворачивание» битов (т.е. переворачивать нули в единицы и наоборот).

- Для противодействия атаке Rowhammer производители памяти внедрили метод под названием Target Row Refresh (TRR), который может защитить DDR4 от подобных атак.

- Новый эксплойт Blacksmith использует различные параметры, такие как порядок, регулярность и интенсивность, для разработки частотных шаблонов Rowhammer.

- Шаблоны были введены в программу Blacksmith fuzzer для поиска рабочих значений, которые позволили бы злоумышленникам атаковать конкретное устройство.

- В ходе эксперимента исследовательская группа использовала фаззер в течение 12 часов, после чего он выдал оптимальный набор значений для выполнения переворота битов для непрерывной области памяти размером 256 МБ.

Для дальнейшего подтверждения своих выводов исследователи провели тестовые атаки и смогли получить закрытые ключи шифрования для системы RSA-2048, которая использовалась для аутентификации хоста SSH.

Возможное решение

Считается, что новейшие модули DDR5 DRAM, доступные на рынке, не подвержены воздействию Blacksmith.

- В DDR5 система TRR заменена системой Refresh Management. Эта система отслеживает количество активаций в банке и при достижении определенного порога производит выборочное обновление.

- Это, в свою очередь, затрудняет проведение масштабируемого фаззинга на DDR DRAM.

Заключительные заметки

Публикация эксплойта Blacksmith была позитивно воспринята несколькими производителями DRAM, включая Micron, Samsung и SK Hynix. Более того, Microsoft, Intel, Google, Oracle и AMD подтвердили выводы исследования. С точки зрения конечного пользователя, переход на новейшее железо представляется наиболее приемлемым вариантом защиты от этой угрозы.

Источник: https://cyware.com