Израильский разработчик шпионского ПО Candiru, который в этом месяце был внесен правительством США в санкционные списки, как свидетельствуют свежие данные, совершал watering-hole-атаки на крупные организации в Великобритании и на Ближнем Востоке.

«Пострадавшие веб-сайты принадлежат СМИ в Великобритании, Йемене и Саудовской Аравии, а также "Хезболле", правительственным учреждениям Ирана (Министерство иностранных дел), Сирии (включая Министерство электроэнергетики) и Йемена (включая Министерства внутренних дел и финансов), интернет-провайдерам в Йемене и Сирии, компаниям по производству аэрокосмической/военной техники в Италии и Южной Африке» - сообщает компания ESET. «Злоумышленники также создали веб-сайт, имитирующий медицинскую выставку в Германии».

Предполагается, что компрометация критичных веб-сервисов происходила в два этапа: первый начался еще в марте 2020 года и завершился в августе 2020 года, а вторая серия атак началась в январе 2021 года и продолжалась до начала августа 2021 года, когда целевые веб-сайты были очищены от вредоносных скриптов.

Атаки типа «Watering hole» - это разновидность высоко-таргетированных кибератак, они обычно нацелены на определенную группу конечных пользователей и проводятся путем взлома веб-сайтов, которые часто посещают члены этой группы, с целью открыть шлюз в их машины для последующего взлома рабочих станций.

«Взломанные веб-сайты используются только в качестве отправной точки для достижения конечных целей» - заявили в словацкой компании по кибербезопасности, связав вторую волну атак с хакерской группой, отслеживаемой Kaspersky как Karkadann, ссылаясь на совпадения в тактике, технике и процедурах. Российская компания описала эту группу как атакующую правительственные органы и новостные издания на Ближнем Востоке по крайней мере с октября 2020 года.

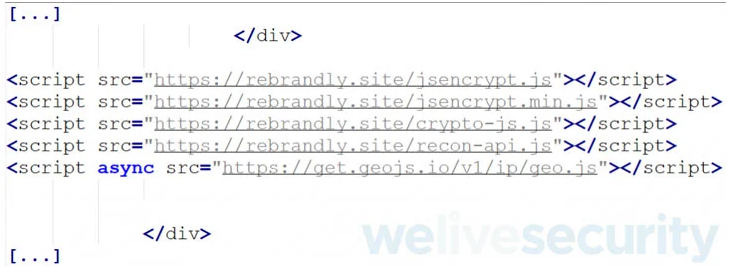

Первоначальная цепочка атак включала внедрение JavaScript-кода на веб-сайты с удаленного домена, контролируемого злоумышленниками. Скрипты предназначены для сбора и извлечения геолокационной и системной информации о машине-жертве с продолжением атаки только в том случае, если операционная система - Windows или macOS, что позволяет предположить, что кампания была организована для атаки на компьютеры, а не на мобильные устройства. Последний шаг приводил к удаленному выполнению кода браузера, который позволял злоумышленникам перехватывать контроль над машинами.

Вторая волна, наблюдавшаяся в январе 2021 года, отличалась большей скрытностью, поскольку модификации JavaScript вносились в легитимные скрипты WordPress («wp-embed.min.js»), используемые веб-сайтами, вместо добавления вредоносного кода прямо на главную HTML-страницу, используя метод загрузки скрипта с сервера под контролем злоумышленника. Более того, скрипт не ограничился сбором системных метаданных, а перехватил язык по умолчанию, список шрифтов, поддерживаемых браузером, часовой пояс и список плагинов браузера.

Точный эксплойт и конечная полезная нагрузка пока остаются неизвестными. «Это показывает, что операторы решили сузить фокус и не хотят «светить» свои эксплойты нулевого дня» - заявил исследователь вредоносного ПО ESET Маттье Фау.

«Связь кампании с Candiru объясняется тем, что некоторые из командно-контрольных серверов, используемых злоумышленниками, похожи на домены, ранее идентифицированные как принадлежащие израильской компании, не говоря уже о наличии в арсенале эксплойтов удаленного выполнения кода через браузер, что повышает вероятность того, что операторы атаки являются клиентами Candiru».

ESET отметила, что злоумышленники прекратили свою деятельность в конце июля 2021 года, что совпало с публичными разоблачениями Candiru, связанными с использованием многочисленных уязвимостей нулевого дня в браузере Chrome для атак на жертв в Армении. «Похоже, что хакеры взяли паузу, вероятно, для того, чтобы перестроиться и сделать свою кампанию более скрытной» - заявил Фау. «Мы ожидаем их возвращения в ближайшие месяцы».

Источник: https://thehackernews.com