Обнаружено не менее 1 220 фишинговых сайтов, созданных по принципу «человек посередине» (MitM), которые нацелены на такие популярные онлайн-сервисы, как Instagram, Google, PayPal, Apple, Twitter и LinkedIn, с целью перехвата учетных данных пользователей и проведения последующих атак.

Эти данные получены в ходе нового исследования, проведенного группой ученых из Университета Стони Брук и компании Palo Alto Networks, которые продемонстрировали новую технику, позволяющую идентифицировать фишинговые комплекты MitM в интернете, используя присущие им свойства на уровне сети и эффективно автоматизируя обнаружение и анализ фишинговых веб-сайтов.

Инструмент, получивший название «PHOCA», что в переводе с латыни означает «печати», не только облегчает обнаружение ранее невидимых фишинговых утилит, но и может использоваться для обнаружения и изоляции вредоносных запросов, поступающих с таких серверов.

Наборы фишинговых инструментов направлены на автоматизацию и упрощение работы, необходимой злоумышленникам для проведения кампаний по краже учетных данных. Они представляют собой ZIP-файлы, содержащие готовые к использованию шаблоны фишинговых писем и статические копии веб-страниц легитимных сайтов, позволяющие злоумышленникам выдавать себя за целевые организации, чтобы обманом заставить ничего не подозревающих жертв раскрыть конфиденциальную информацию.

Растущее внедрение двухфакторной аутентификации в онлайн-сервисах в последние годы означает, что традиционные фишинговые наборы инструментов больше не могут быть эффективным методом взлома аккаунтов, защищенных дополнительным уровнем безопасности, потому появились фишинговые наборы MitM, которые развивают атаку, полностью устраняя необходимость в поддержании «реалистичных» веб-страниц.

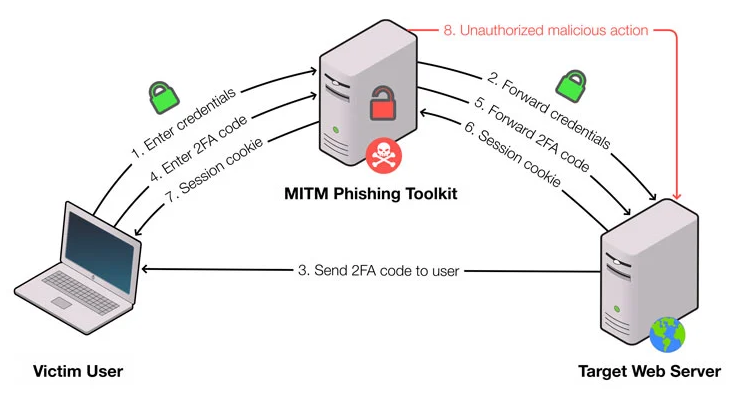

Фишинговый комплект MitM позволяет мошенникам встать между жертвой и онлайн-сервисом. Вместо создания фиктивного веб-сайта, ссылки на который распространяются через спам по электронной почте, злоумышленники создают мошеннический веб-сайт, который зеркалирует в содержимое целевого сайта и действует как канал для передачи запросов и ответов между двумя сторонами в режиме реального времени, что позволяет извлекать учетные данные и cookie учетных записей, прошедших аутентификацию 2FA.

«Они функционируют как обратные реверс-серверы, обеспечивая связь между пользователями-жертвами и целевыми веб-серверами, при этом собирая конфиденциальную информацию из транзитных сетевых данных» - говорится в сопроводительной статье исследователей Университета Стони Брук Брайана Кондраки, Бабака Амина Азада, Алексея Старова и Ника Никифоракиса.

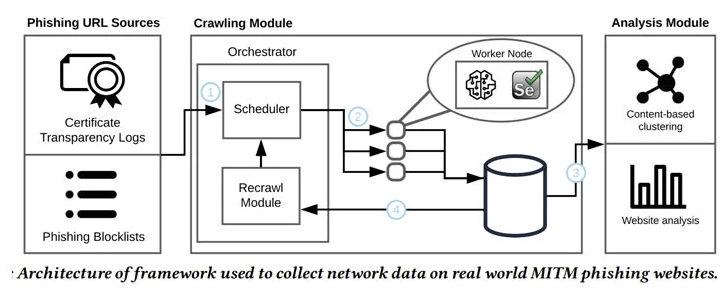

Метод, разработанный исследователями, включает классификатор машинного обучения, который использует характеристики сетевого уровня, такие как отпечатки TLS и расхождения в сетевом времени, для классификации фишинговых веб-сайтов, размещенных фишинговыми MitMинструментами на реверс-прокси серверах. В состав системы также входит система сбора данных, которая отслеживает и перебирает подозрительные URL-адреса из открытых баз данных фишинга, таких как OpenPhish и PhishTank.

Основная идея заключается в измерении задержек времени в пути (RTT), возникающих при размещении фишингового набор, который, в свою очередь, увеличивает время от отправки запроса браузером жертвы до получения ответа от целевого сервера из-за того, что реверс-прокси является посредником между сеансами связи.

«Поскольку для связи между пользователем-жертвой и целевым веб-сервером необходимо поддерживать два разных HTTPS-сессии, соотношение RTT различных пакетов, таких как TCP SYN/ACK запрос и HTTP GET запрос, будет намного выше при связи с прокси-сервером, чем непосредственно с исходным веб-сервером» - пояснили исследователи. «Это соотношение еще больше увеличивается, когда прокси-сервер перехватывает запросы TLS, что справедливо для фишинговых наборов MitM».

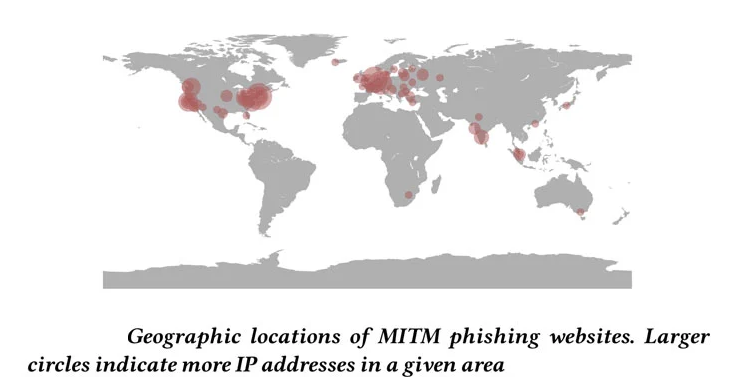

В ходе эксперимента, длившегося 365 дней с 25 марта 2020 года по 25 марта 2021 года, было выявлено 1220 сайтов, использовавших фишинговые наборы MitM, которые были разбросаны в основном по США и Европе и использовали хостинги от Amazon, DigitalOcean, Microsoft и Google. Среди брендов, которые чаще всего подвергались атакам таких комплектов - Instagram, Google, Facebook, Microsoft Outlook, PayPal, Apple, Twitter, Coinbase, Yahoo и LinkedIn.

«PHOCA может быть непосредственно интегрирована в существующую веб-инфраструктуру, например, в сервисы блокировки фишинговых сайтов для расширения их охвата на фишинговые наборы MitM, а также в популярные веб-сайты для обнаружения вредоносных запросов, исходящих от фишинговых наборов MitM» - заявили исследователи, добавив, что уникальная идентификация фишинговых наборов MitM может «улучшить способность поставщиков веб-сервисов определять вредоносные запросы на вход и помечать их до завершения аутентификации».

Источник: https://thehackernews.com