Введение

Операторы шифровальщиков нацелены не только на системы и данные, но и на людей в своих постоянных попытках заставить жертву заплатить выкуп.

Автор - Питер Маккензи.

Вирусы-шифровальщики существуют уже несколько десятилетий и продолжают процветать, в основном потому, что операторы шифровальщиков быстро развиваются и адаптируются по мере развития технологий кибербезопасности.

Например - по мере того, как организации стали чаще создавать резервные копии своих данных и оперативно восстанавливать зашифрованные файлы, злоумышленники начали дополнять свой подход к атакам дополнительными мерами, направленными на усиление давления на жертву.

Некоторые из используемых злоумышленниками для принуждения к оплате тактик безжалостны и потенциально могут нанести организации больший ущерб, чем период простоя. Злоумышленники намеренно пытаются подорвать доверие клиентов и репутацию своей жертвы. Иногда их подход публичен, в других случаях он более прямой и личный.

Например, команда Sophos’ Rapid Response наблюдала случаи, когда злоумышленники отправляли электронные письма или звонили по телефону сотрудникам жертвы, называя их по имени и сообщая личные данные, которые злоумышленники украли - например, сведения о дисциплинарных взысканиях, финансовые или паспортные данные - с целью запугать их и через них потребовать, чтобы работодатель заплатил выкуп.

Такое поведение показывает, как атаки шифровальщиков превратились из чисто технических, направленных на системы и данные, в атаки на людей.

Чтобы помочь организациям улучшить защиту от шифровальщиков, Sophos Rapid Response составила 10 самых распространенных тактик давления, которые атакующие использовали в 2021 году

Кража данных и угрозы их публикации или продажи

Список хакерских групп, которые сейчас используют публичные сайты «утечек» для публикации краденных данных, очень длинный. Этот подход стал настолько распространенным, что любая жертва кибератаки должна считать, что шифровальщик также означает и утечку данных.

Злоумышленники публикуют украденные данные, чтобы с ними могли ознакомиться конкуренты, клиенты, партнеры, СМИ и другие лица. На этих сайтах часто работают боты социальных сетей, которые автоматически публикуют новые сообщения, поэтому шансов сохранить атаку в тайне практически нет. Иногда злоумышленники выставляют данные на аукцион в Darknet.

Однако наибольшее беспокойство у жертв может вызвать какие именно данные крадут злоумышленники. Это могут быть чертежи передовых изобретений или рецепт секретного соуса, но обычно злоумышленники выуживают такую информацию, как корпоративные и личные банковские реквизиты, счета-фактуры, данные о заработной плате, подробности дисциплинарных дел, паспорта, водительские права, номера социального страхования и многие другие чувствительные данные сотрудников и клиентов.

Например, в ходе недавней атаки шифровальщика Conti на поставщика услуг транспортной логистики, которую расследовала служба Sophos Rapid Response, злоумышленники получили данные о расследованиях ДТП, в которых фигурировали имена водителей, погибших и другие чувствительные данные. Факт, что такая информация могла стать достоянием общественности, добавлял стресса в и без того сложную ситуацию.

Потеря или обнародование личных данных также подвергает жертв риску нарушения законов о защите данных, таких как Калифорнийский закон о защите частной жизни потребителей (CCPA) или европейский GDPR.

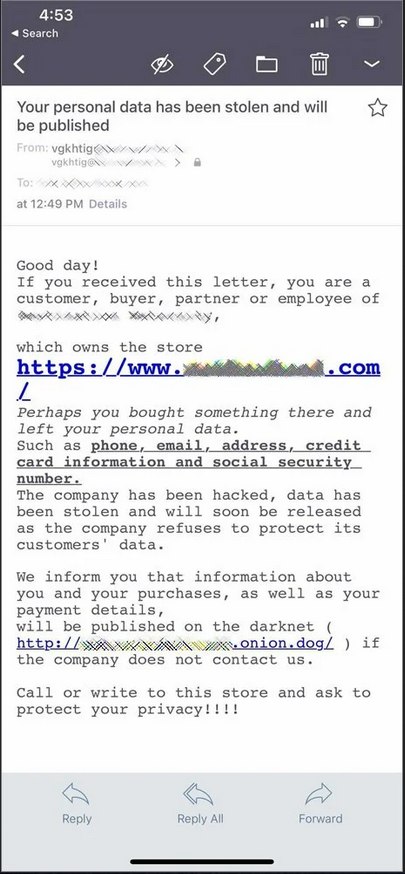

Рассылка электронных писем и звонки сотрудникам, включая руководителей высшего звена, с угрозами раскрыть их личную информацию

REvil, Conti, Maze, SunCrypt и другие семейства шифровальщиком использовали эту тактику запугивания, которая может быть крайне неприятной для получателей писем или звонков.

Ниже приведено голосовое сообщение, которое было оставлено для сотрудника одной из организаций в ходе атаки шифровальщика SunCrypt (включено с разрешения пострадавшей организации):

Есть данные, что операторы REvil звонят в СМИ и деловым партнерам жертв, сообщая подробности атаки и прося их призвать жертву заплатить выкуп. Они также утверждают, что создали бесплатный сервис, предоставляющий скремблированные голосовые VOIP-звонки, для своих партнеров.

Уведомления или угроза уведомления деловых партнеров, клиентов, СМИ и других лиц о компрометации данных

Эта тактика предполагает отправку электронных писем или сообщений частным лицам или организациям, чьи контактные данные злоумышленники нашли в украденных файлах, и требование от них заплатить выкуп для защиты конфиденциальности. REvil, Clop и другие семейства шифровальщиков используют этот подход, как показано ниже.

Принуждение жертвы к молчанию

В последнее время Conti и RagnarLocker начали угрожать жертвам сообщениями о том, что жертва не стоит обращаться в правоохранительные органы или делиться подробностями переговоров о выкупе. Это может быть сделано для того, чтобы жертвы не смогли получить стороннюю поддержку, которая помогла бы им избежать выплаты выкупа. Это также говорит о том, что распространяющие программы-шифровальщики группировки все тщательнее пытаются не привлекать внимания к своей деятельности, особенно со стороны правоохранительных органов.

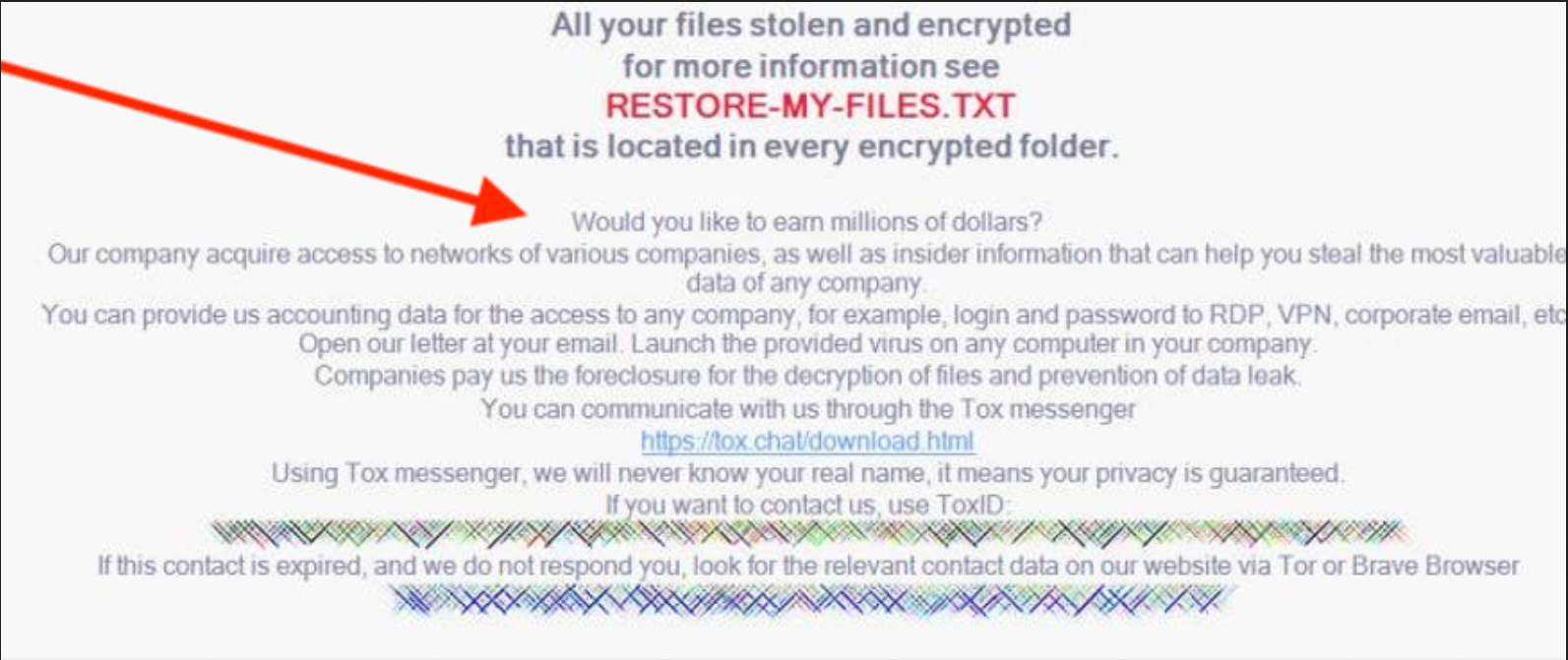

Вербовка инсайдеров

Еще одна свежая и необычная тактика операторов шифровальщиков - попытка завербовать инсайдеров для поддержки атаки в обмен на долю прибыли. В одном из широко известных примеров операторы LockBit 2.0 разместили объявление о наборе инсайдеров для помощи во взломе и шифровании сети «любой компании» в обмен на существенную выплату. Приведенное ниже оповещение на компьютерах жертвы после шифрования позволяет предположить, что атакующие пытаются завербовать инсайдеров в организациях жертв, чтобы те помогли им взломать сети партнеров или поставщиков, что является дополнительным поводом для беспокойства как для жертвы, так и для ее партнеров.

Сброс паролей

После взлома сети многие злоумышленники создают новую учетную запись администратора домена, а затем сбрасывают пароли для других учетных записей администраторов. Это означает, что ИТ-администраторы не могут войти в сеть, чтобы починить систему. Вместо этого они должны создать новый домен, прежде чем приступать к восстановлению из резервных копий.

Фишинговые атаки электронной почты жертв

В одном из инцидентов, расследованных Sophos Rapid Response и связанных с шифровальщиком Lorenz, злоумышленники атаковали сотрудников фишинговыми письмами, чтобы обманом заставить их установить приложение, которое давало атакующим полный доступ к электронной почте сотрудников, даже после того, как они сбросили свои пароли. Затем злоумышленники использовали взломанные учетные записи для отправки писем в ИТ-отдел, юридическую службу и компанию киберстрахования, работающие с целевой организацией, угрожая новыми атаками в случае неуплаты выкупа.

Удаление резервных копий

Во время разведки сети жертвы большинство операторов шифровальщиков ищут любые резервные копии, подключенные к сети или Интернету, и удаляют их, чтобы жертва не могла восстановить зашифрованные файлы. Этот процесс может включать удаление программного обеспечения для резервного копирования и сброс виртуальных образов. В одном из примеров атаки с использованием вируса DarkSide злоумышленники удалили локальные резервные копии жертвы, а затем использовали взломанную учетную запись администратора, чтобы связаться с поставщиком услуг, размещающим резервные копии жертвы в облаке, и попросить его удалить бэкапы и там, и партнер подчинился, поскольку запрос поступил от имени авторизованной учетной записи. К счастью, поставщик смог восстановить резервные копии после того, как ему сообщили о нарушении.

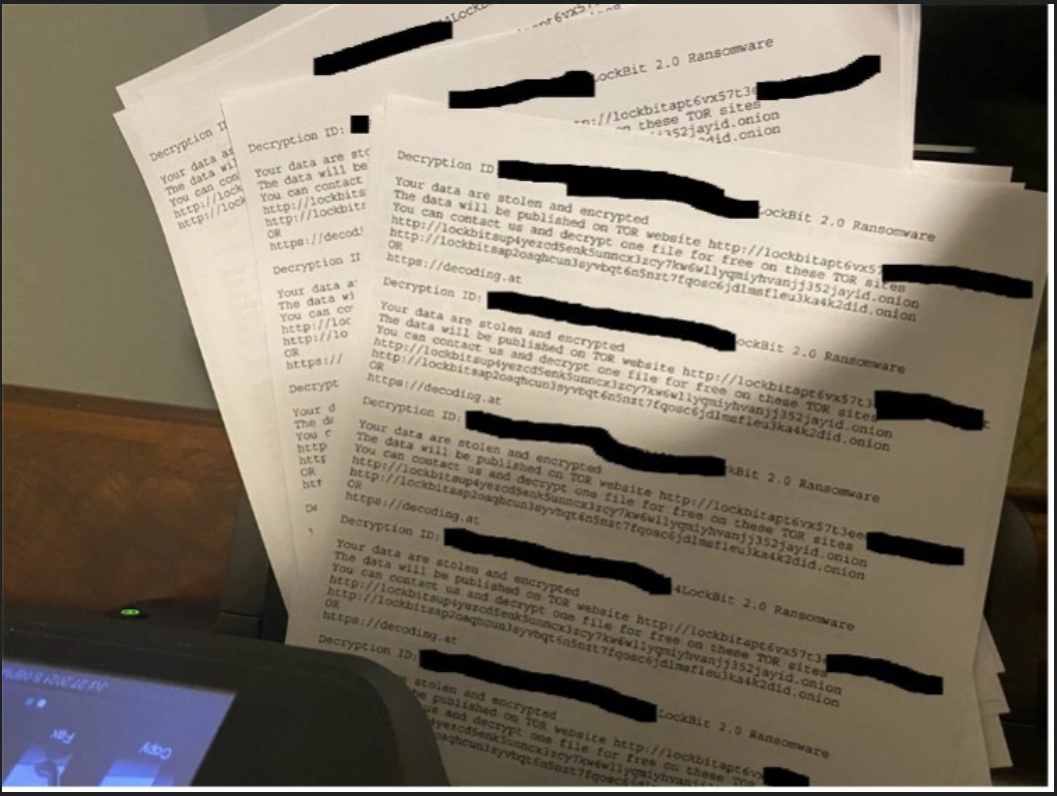

Печать физических копий записки с требованием выкупа на всех подключенных устройствах, включая терминалы продаж

Поток распечатанных угроз - это проблема не только с точки зрения траты запасов бумаги, но и серьезный раздражитель для людей в офисе. Операторы шифровальщиков - включая Egregor и LockBit - применяют подобную тактику.

Запуск DDoS-атак на веб-сайт цели

Avaddon, DarkSide, RagnarLocker и SunCrypt использовали распределенные атаки типа «отказ в обслуживании» (DDoS), когда переговоры о выкупе заходили в тупик, чтобы заставить цель вернуться за стол переговоров. Атакующие также используют DDoS-атаки в качестве отвлекающего маневра, чтобы связать ресурсы ИТ-безопасности, пока атака шифровальщика проходит в другой части сети, или в качестве самостоятельных атак.

Что делать командам безопасности

Тот факт, что операторы шифровальщиков больше не ограничивают свои атаки шифрованием файлов, которые жертва часто может восстановить из резервных копий, показывает, насколько важно применение защитниками подхода к безопасности «защита в глубину». Этот подход должен сочетать в себе передовые средства защиты с обучением и информированием сотрудников.

Следующие шаги могут помочь организациям справиться с кибератаками:

- Внедрение программы повышения осведомленности сотрудников, включающую примеры того, какие электронные письма и звонки используют злоумышленники и какие требования они могут выдвигать.

- Создание круглосуточного контактного центра для сотрудников, чтобы они могли сообщать о любых контактах с атакующими и получить необходимую поддержку.

- Внедрение мер по выявлению потенциальной вредоносной внутренней активности, например, попыток сотрудников получить доступ к чужим учетным записям или контенту.

Также стоит расссмотреть следующие меры для усиления ИТ-безопасности против широкого спектра кибер-угроз, включая атаки шифровальщиков:

- Следите за безопасностью сети 24/7 и будьте в курсе пяти ранних признаков присутствия злоумышленника, чтобы остановить атаки шифровальщика до их начала.

- Не используйте удаленный доступ через незащищенное соединение по протоколу удаленного рабочего стола (RDP), это чаще всего лишит киберпреступников доступа к вашей сети. Если пользователям необходим доступ по RDP - разместите его за VPN и обеспечьте использование многофакторной аутентификации (MFA).

- Обучите сотрудников тому, чего следует остерегаться в отношении фишинга и вредоносного спама, и внедрите надежные политики безопасности.

- Регулярно создавайте резервные копии наиболее важных и актуальных данных на автономном устройстве хранения. Стандартная рекомендация по резервному копированию - следовать методу 3-2-1: 3 копии данных, используя 2 различные системы, одна из которых находится в автономном режиме. Постоянно тестируйте возможность восстановления данных.

- Предотвратите доступ злоумышленников к системе безопасности и ее отключение: выбирайте решение с облачной консолью управления с включенной многофакторной аутентификацией и ролевой моделью доступа к администрированию.

- Помните - не существует единственной «серебряной пули» для защиты, очень важна многоуровневая и глубокая модель безопасности - распространите ее на все конечные точки и серверы и убедитесь, что они могут обмениваться данными, связанными с безопасностью.

- Разработайте эффективный план реагирования на инциденты и обновляйте его по мере необходимости. При необходимости обращайтесь за дополнительной помощью к внешним экспертам для мониторинга угроз или реагирования на чрезвычайные происшествия.

Источник: https://news.sophos.com