Брокер начального доступа «Zebra2104» содействовал различным киберпреступным группам в атаках в Турции и Австралии.

В новом отчете компании BlackBerry описывается брокер начального доступа, известный как «Zebra2104», который связан с тремя киберпреступными группами, некоторые из которых занимаются атаками шифровальщиков и фишингом.

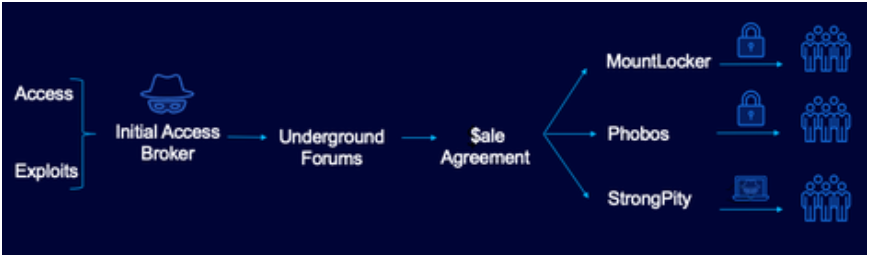

Команда BlackBerry Research & Intelligence обнаружила, что Zebra2104 обеспечивает точки входа для таких групп шифровальщиков, как MountLocker, Phobos и StrongPity. Им были проданы доступы к сетям ряда компаний в Австралии и Турции, которые впоследствии были скомпрометированы.

Группа StrongPity нацелилась на турецкие предприятия в сфере здравоохранения, а также на небольшие компании. Компания BlackBerry заявила, что по результатам проведенного исследования считае, что брокер доступа «обладает большим количеством рабочей силы, либо установил несколько крупных «скрытых на виду» ловушек по всему интернету».

В отчете говорится, что проведенное расследование привело к выводу, что группа MountLocker работала с StrongPity, APT-группой, созданной еще в 2012 году, которая, по некоторым данным, спонсируется турецким правительством.

Карта атак группировки StrongPity

«Хотя может показаться неправдоподобным, что преступные группы обмениваются ресурсами, мы обнаружили, что у этих групп есть связь, которая поддерживается злоумышленником, которого мы назвали Zebra2104 и который, по нашему мнению, является брокером начального доступа. Несомненно, существует множетсво работающих в сговоре хакерских групп далеко за пределами списка, который упоминается в этом отчете» - заявили исследователи, отметив, что данные о брокере были выявлены в ходе исследования для книги по анализу киберугроз.

«Единственный выявленный домен повел нас по пути, на котором мы обнаружили множество атак шифровальщиков и командно-контрольную инфраструктуру хакерских групп. Также обнаружилась и инфраструктура брокера начального доступа - Zebra2104. Брокеры обычно получают доступ в сеть жертвы, а затем продают его на подпольных форумах, расположенных в Darknet. Покупатель развертывает в сети жертвы шифровальщика и/или другие вредоносные программы, в зависимости от целей своей кампании».

Исследование началось в апреле 2021 года, когда было обнаружено любопытное поведение доменов, которые ранее были идентифицированы в отчете Microsoft о серверах, которые «рассылали вредоносный спам со ссылками на различные шифровальщики, такие как Dridex».

Некоторые из этих доменов были вовлечены в фишинговую кампанию, направленную на государственные ведомства Австралии, а также на компании, занимающиеся недвижимостью, в сентябре 2020 года. С помощью других отчетов Microsoft исследователи смогли проследить эти кампании до индикатора компрометации вредоноса MountLocker.

«Компания Sophos предположила, что группа MountLocker имеет связи с недавно появившейся группой AstroLocker или это фактически одна и та же группа. Вывод связан с тем, что один из двоичных файлов шифровальщика MountLocker был связан с сайтом поддержки AstroLocker. Возможно, группа пытается избавиться от дурной славы или багажа, который приобрела благодаря своей предыдущей вредоносной деятельности» - сообщается в отчете после объяснения ряда технических связей между двумя группами.

Команда BlackBerry Research & Intelligence использовала информацию регистраторов WHOIS и другие данные, которые позволили обнаружить связь между вымогательской программой Phobos и MountLocker.

«Эта новая информация поставила нас в затруднительное положение. Если MountLocker владеет инфраструктурой, то вероятность того, что другой оператор шифровальщиков также работает с этой инфраструктуры, невелика (хотя такое случалось ранее). В нескольких случаях наблюдалась задержка между первоначальной компрометацией с помощью Cobalt Strike и последующим развертыванием шифровальщика. Исходя из этих факторов, можно сделать вывод, что инфраструктура принадлежит не StrongPity, MountLocker или Phobos, а четвертой группе, которая содействовала работе трех первых. Это делается либо путем предоставления первоначального доступа, либо путем предоставления инфраструктуры как услуги (IaaS)» - говорится в отчете.

«Брокер доступа выполняет первый шаг в цепи многих атак; он получает доступ в сеть жертвы с помощью эксплуатации уязвимостей, фишинга или других средств. После того как компрометация закрепилась (т.е. получен надежный бэкдор в сеть жертвы), брокер размещает объявления о продаже доступе на теневых форумах в надежде найти потенциального покупателя. Цена за доступ варьируется от 25 до тысяч долларов».

Многие брокеры основывают свою цену на годовом доходе, который генерирует организация-жертва, создавая целую систему торгов, а покупка такого доступа позволяет любой группе хакеров развернуть все, что она захочет.

BlackBerry

«Это может быть что угодно, от программ-вымогателей до похитителей информации, и любое другое вредоносное ПО. Мы считаем, что три хакерских группы - MountLocker, Phobos и StrongPity, в данном случае, - получили свой доступ через одного брокера» - пояснила команда BlackBerry Research & Intelligence.

В отчете отмечается, что домены разрешились на IP, которые были предоставлены одним и тем же болгарским провайдером Neterra LTD. Хотя исследователи и задались вопросом, базируется ли брокер доступа в Болгарии, они предположили, что компанией просто воспользовались как промежуточным звеном.

По словам исследователей, «взаимосвязанная паутина вредоносной инфраструктуры», описанная в отчете, показывает, что киберпреступные группы отражают мир бизнеса, поскольку управляются как транснациональные предприятия.

«Они создают партнерства и альянсы, чтобы помочь продвижению своих гнусных целей. Можно предположить, что в будущем такие «деловые партнерства» станут еще более распространенными» - заявили исследователи.

«Противостоять этому можно только благодаря отслеживанию, документированию и обмену разведданными в отношении этих и многих других киберпреступных групп, расширяя сообщество безопасности. Сотрудничество будет способствовать углублению нашего коллективного понимания того, как действуют хакеры. Если плохие парни работают вместе, то и мы должны работать вместе!».

Источник: https://www.zdnet.com