Введение.

Несмотря на то, что фишинг существует уже четверть века, он остается эффективным методом кибератак - прежде всего потому, что постоянно продолжает развиваться. Злоумышленники быстро выявляют новые возможности для фишинга, которых пандемия предоставила немало, и постоянно разрабатывают новые тактики и техники.

Для жертвы фишинг часто является первым шагом в сложной многоступенчатой атаке. Злоумышленники часто используют фишинг, чтобы обманом заставить пользователей установить вредоносное программное обеспечение или скомпрометировать учетные данные, обеспечивающие доступ к сети жертвы. Казалось бы, безобидное, на первый взгляд, электронное письмо может в конечном итоге привести к заражению шифровальщиком, взлому финансовых инструментов или краже данных.

В этом отчете представлены последние сведения о фишинге, основанные на независимом опросе 5400 ИТ-специалистов, работающих на передовой линии ИТ по всему миру.

По данным отчета Verizon 2021 Data Breach Investigation Report, 36% подтвержденных случаев утечки данных связаны с фишингом (по сравнению с 25% в 2019 году). Используйте результаты нашего исследования, чтобы оценить свою собственную защиту от фишинга и определить возможности для ее усиления.

Понимание фишинга субъективно.

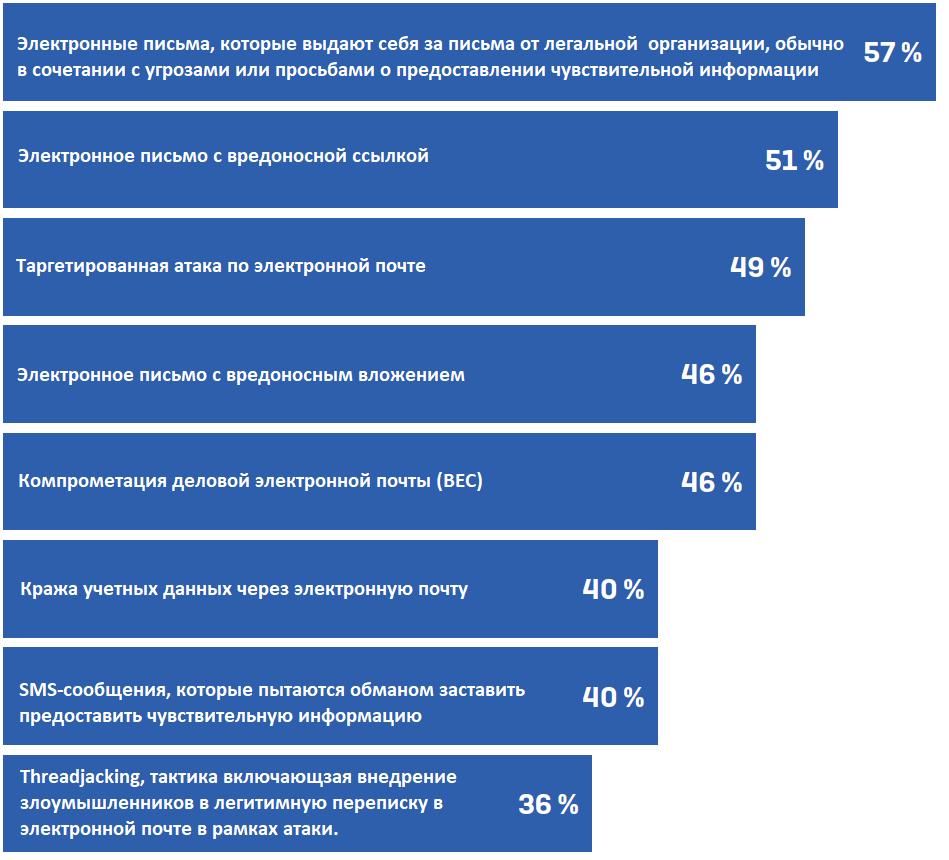

Что такое фишинг? Наше исследование показало, что даже среди ИТ-профессионалов существует большой разброс мнений в том, что считать фишинговой атакой. Наиболее распространенное понимание - это электронные письма которые выдают себя за письма от легальной организации, обычно в сочетании с содержащимися в них угрозами или просьбами о предоставлении чувствительной информации. Хотя это и был самым популярный ответ, всего 57% респондентов выбрали такой вариант определения, что иллюстрирует широту спектра значений понятия «фишинг».

46% респондентов считают фишингом компрометацию деловой электронной почты (BEC), в то время как более трети (36%) понимают под фишингом «угон» тредов в переписке, когда злоумышленники встраиваются в легальную переписку по электронной почте как часть атаки.

Рис.1.Какие из перечисленных событий вы считаете фишинговой атакой?

Культурные факторы оказывают большое влияние на понимание фишинга специалистами. Например, доля респондентов, считающих фишингом SMS-сообщения, которые пытаются обманом заставить вас предоставить конфиденциальную информацию, в Израиле более чем в два раза больше, чем в Мексике (60% против 23%). Хотя многие ИТ-специалисты называют это «smishing» а не «фишинг», ложные сообщения, выдаваемые за сообщения от известных брендов, имеют тот же эффект независимо от методов доставки.

Учитывая столь значительные различия между ИТ-специалистами в том, как они понимают или определяют фишинговые атаки, вполне разумно ожидать аналогичного или большего диапазона интерпретаций среди не ИТ-специалистов.

Понимание того, что фишинг означает разные вещи для разных для разных людей - это важный момент для тех, кто создает и проводит программы повышения осведомленности в области борьбы с фишингом. Чтобы обучение было эффективным, важно внедрить общее базовое определение фишинга и добиться у работников вашей организации понимания понятия «фишинг» в правильном контексте.

ВЫВОД: при организации обучения помните, что понятие «фишинг» означает разные вещи для разных людей. Без предоставления правильного контекста тренинги по повышению осведомленности среди работников будут гораздо менее эффективны.

.png)

Рис.2. Респонденты [общее кол-во], считающие фишингом SMS-сообщения, которые пытаются обманом заставить вас предоставить какую-либо информацию.

Число фишинговых атак значительно возросло с началом пандемии.

70% респондентов исследования сообщили об увеличении числа фишинговых атак с начала пандемии. Атаки затронули все отрасли, при этом наибольший рост атак наблюдался в государственных учреждениях (77%), бизнес-сервисах (76%) и здравоохранении (73%).

Небольшое различие по количеству атак между отраслями - всего 10 процентных пунктов - подтверждает, что атакующие часто бывают неизбирательны и стараются охватить как можно больше целей, чтобы увеличить вероятность успеха.

Исследование SophosLabs показало, что злоумышленники быстро начали пользоваться возможностями, открывшимися в связи с пандемией и размыванием границ между домашними и корпоративными сетями:

- Резкое увеличение числа работающих удаленно. Вполне вероятно, что люди ослабят бдительность, приспосабливаясь к работе из дома и жизни в нерабочей среде.

- Рост числа доставок. Фишинговые сообщения, выдаваемые за сообщения от компаний по доставке лекарств на дом, стали обычным явлением в первые месяцы пандемии, так как люди стали гораздо чаще совершать онлайн-покупки.

- Распространение паники по поводу пандемии. Злоумышленники использовали страх людей и потребность в информации о COVID-19 в мошенничестве на тему пандемии. Страх заставляет людей с меньшей вероятностью проверять легальность сообщения, прежде чем «нажать на кнопку».

|

Отрасль |

Респонденты, столкнувшиеся с ростом числа фишинговых атак на их организации с момента начала пандемии по отраслям |

|

Государственные учреждения |

77% |

|

Бизнес и профессиональные сервисы |

76% |

|

Здравоохранение |

73% |

|

СМИ, досуг и развлечения |

72% |

|

Энергетика, нефть/газ и коммунальные услуги |

72% |

|

Розничная торговля |

71% |

|

Образование |

71% |

|

Прочее |

71% |

|

Местные органы власти |

69% |

|

Логистика и транспорт |

68% |

|

Финансовые сервисы |

68% |

|

Строительство и недвижимость |

68% |

|

ИТ, технологии и телекоммуникации |

68% |

|

Промышленное производство |

66% |

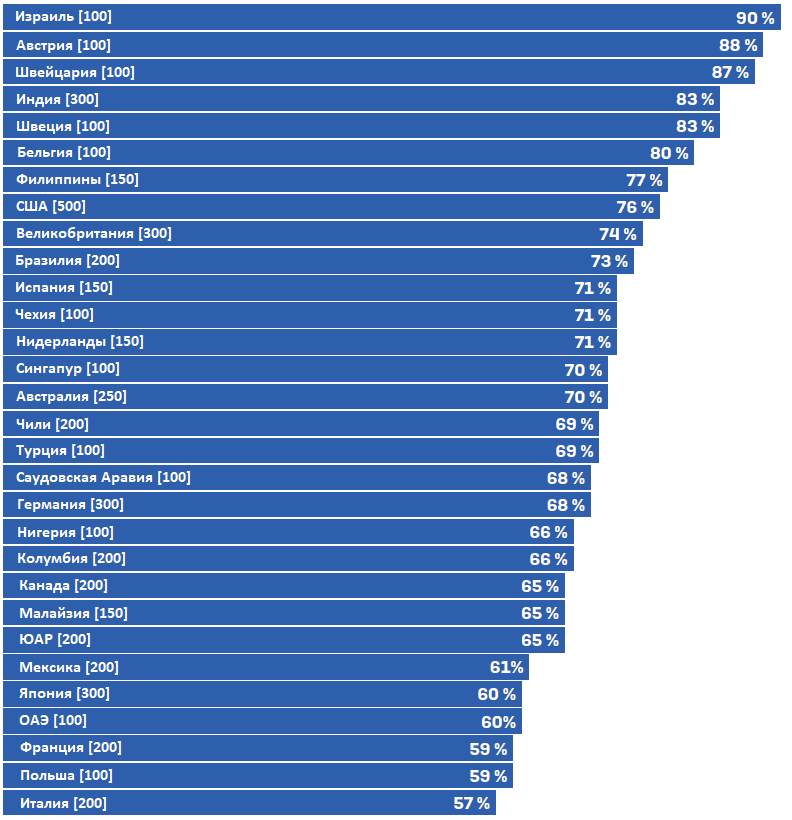

Хотя в целом различия по отраслям и незначительны, исследование выявило значительную разницу в увеличении числа фишинговых атак по странам с момента начала пандемии. Например, 90% респондентов в Израиле сообщили об увеличении числа фишинговых атак по сравнению с 57% в Италии. Эти результаты, хотя и зависят от определения фишинга респондентами и их способности отслеживать атаки, дают ценное представление о реальном опыте опыт ИТ-специалистов «на передовой».

Как отличаются различные типы фишинговых писем, так различны и стоящие за ними киберпреступники. Квалифицированные группы хакеров, как правило, фокусируют свои атаки на странах с высоким уровнем ВВП - такие как Австрия, Швейцария и Швеция - чтобы максимизировать финансовую отдачу, что, вероятно, и способствует широкому распространению фишинга в этих странах. В то же время фишинг используется в массовых атаках по веерному принципу, в ходе которых злоумышленники надеются, что если задеть рассылкой достаточное количество людей - в конечном итоге кто-то да попадется на удочку.

ВЫВОД: не упускайте из ваших приоритетов борьбу с фишингом! Киберпреступники все чаще используют эту технику, ни одна отрасль или страна не остается неохваченной.

Рис.3.Респонденты, столкнувшиеся с ростом числа фишинговых атак на их организации с момента начала пандемии по странам.

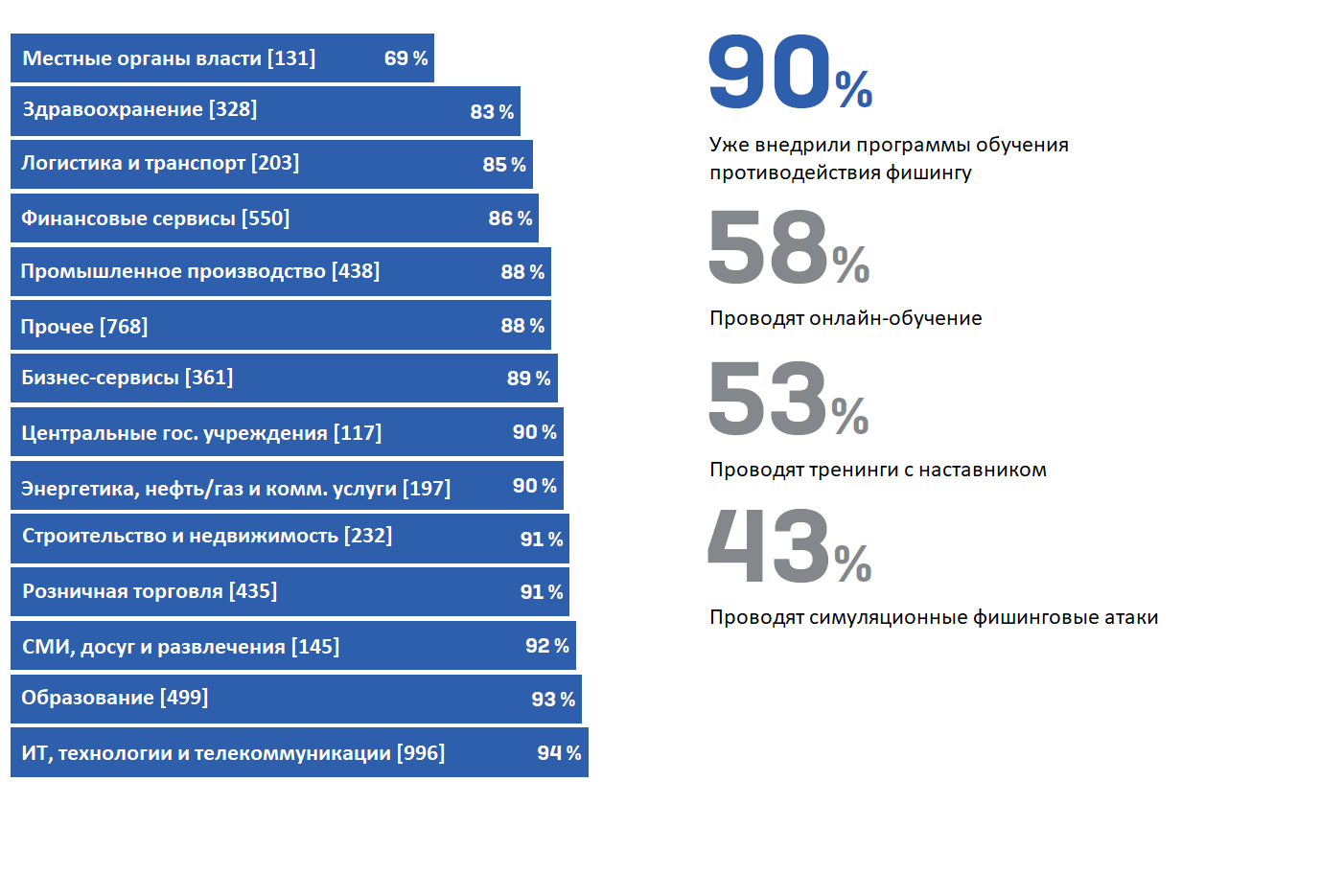

Большинство организаций организуют тренинги по кибербезопасности для борьбы с фишингом.

90% организаций внедрили программу повышения осведомленности в целях борьбы с фишингом, а еще 6% планируют создать такую программу.

Наиболее популярным подходом является онлайн-обучение, которое используют 58% организаций. Более половины (53%) используют обучение под руководством наставника, а 43% проводят симуляцию фишинговых атак. 16% организаций сочетают все три метода - компьютерное обучение, обучение под руководством наставника и симуляцию фишинга - в своих программах повышения осведомленности.

Исследование показало, что государственные учреждения отстают, когда дело доходит до проведения программ повышения осведомленности в области кибербезопасности для борьбы с фишингом - два нижних места рейтинга занимают местные органы власти (69%) и центральные правительственные учреждения (83%). Это крайне угрожающий факт, поскольку правительственные организации являются частыми мишенями для кибератак с высоким уровнем ущерба, например атакам шифровальщиков с двойным вымогательством и кражей информации.

ВЫВОД: если вы входите в те 10% организаций, которые не проводят обучение по вопросам фишинга – немедленно организуйте тренинги для ваших сотрудников!

Рис.4.Использование программ повышения осведомленности о кибербезопасности для борьбы с фишингом по отраслям.

Программы повышения осведомленности о фишинге хорошо отлажены.

Почти две трети (65%) программ повышения осведомленности по вопросам противодействия фишингу были реализованы от одного до трех лет назад, что отражает реакцию организаций на изменения в тактиках злоумышленников в середине прошлого десятилетия. Улучшение киберзащиты против веб-атак в середине 2010-х годов заставило хакеров переключиться на новые векторы, такие как электронная почта, что, в свою очередь, создало необходимость в программах обучения пользователей.

Учитывая повсеместное увеличение числа фишинговых атак с момента начала пандемии, обнадеживает тот факт, что 98% организаций имели рабочие программы обучения до появления COVID-19. Благодаря этим программам сотрудники имели все шансы противостоять шквалу фишинговых писем за последний год.

ВЫВОДЫ: обязательно регулярно проверяйте и обновляйте материалы ваших тренингов по борьбе с фишингом! Убедитесь, что они актуальны и интересны пользователям.

|

Когда в вашей организации была введена программа обучения по противодействию фишингу? |

|

|

В последний год |

2% |

|

1-2 года назад |

30% |

|

2-3 года назад |

35% |

|

3-4 года назад |

20% |

|

4-5 лет назад |

12% |

|

Более 5 лет назад |

0% |

|

Неизвестно |

1% |

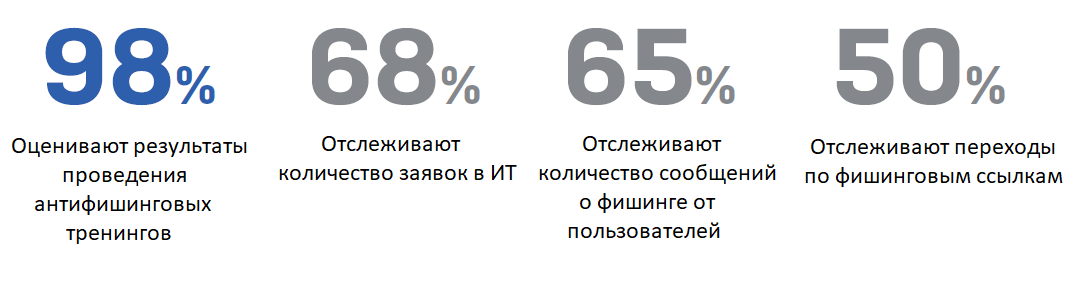

Позитивное подкрепление в оценке эффективности обучения.

Почти все (98%) организации, проводящие программу повышения осведомленности пользователей оценивают результаты своих усилий. Измерение и отслеживание результатов позволяет организациям оптимизировать и улучшать сво обучающие программы.

Наиболее распространенными подходами являются отслеживание количества заявок в ИТ-отделе о фишинговых письмах (68%) и уровня информирования о фишинге со стороны пользователей (65%). Отрадно, что эти позитивные меры, которые отражают хорошую осведомленность и правильное поведение пользователей, являются наиболее распространенными. Выявление и повышение осведомленности о фишинге позволяет ИТ-командам проактивно предотвратить попадание других пользователей в сети мошенников.

Половина организаций (50%) отслеживают количество кликов на ссылки в фишинговых письмах. Несмотря на то, что это негативный показатель, он предоставляет ИТ-командам данные, которые помогают направить программы по повышению осведомленности туда, где они наиболее необходимы, и адаптировать содержание с учетом реалий организации. Чем больше статистики - как положительной, так и негативной - вы можете собрать, тем лучше.

ВЫВОДЫ: регулярно пересматривайте программы обучения в свете результатов тестирования и сосредоточьтесь на признании и поощрении позитивных результатов.

Рис.5.Какие показатели вы отслеживаете для оценки эффективности вашей программы повышения осведомленности в вопросах кибер-безопасности?

Кейс: Как фишинговое электронное письмо привело к атаке шифровальщика и многомиллионным потерям.

Команда Sophos Rapid Response недавно была вызвана на помощь компании, подвергшейся крупной атаке шифровальщика. После того как атака была локализована, команда быстрого реагирования расследовала инцидент, чтобы понять, как он начался. Вот что удалось обнаружить:

За три месяца до атаки один из сотрудников получил фишинговое письмо. Оказалось, что письмо пришло от коллеги в другом офисе - скорее всего, злоумышленники получили доступ к электронной почте этого коллеги, чтобы обмануть работников и заставить их довериться сообщению.

Сообщение было очень коротким и написано на плохом английском. В нем содержалась просьба нажать на ссылку, чтобы проверить документ. Ссылка была на самом деле вредоносной веб-ссылкой, и когда сотрудник нажал на нее, это позволило злоумышленникам получить учетные данные администратора домена.

Rapid Response считает, что фишинговое письмо было отправлено так называемым брокером начального доступа, киберпреступником, который занимается продажей доступа к среде организаций другим злоумышленникам для дальнейшего использования в различных атаках, включая шифрование и кражу данных.

В этом случае ИТ-команда жертвы вмешалась и пресекла фишинговую атаку. Казалось, на этом все закончилось. Однако восемь недель спустя злоумышленник установил и запустил два инструмента, Cobalt Strike и PowerSploit PowerView, на компьютер жертвы. Это коммерческие инструменты, используемые на легальных основаниях специалистами по тестированию на проникновение - а также киберпреступниками в злонамеренных целях. Злоумышленники, вероятно, использовали PowerView для проведения разведки сети, а Cobalt Strike обеспечивал устойчивость взлома, позволяя им оставаться в сети.

В течение примерно двух недель после начала разведывательной деятельности злоумышленников все было тихо. Rapid Response считает, что в это время брокер искал подходящего покупателя на доступ.

После продажи новые «владельцы» быстро воспользовались своей покупкой. Вскоре они появились в сети, установили Cobalt Strike на другие машины и начали собирать и извлекать данные.

Через три месяца после первоначального фишингового письма злоумышленники распространили в сети жертвы программу REvil ransomware в 4 часа утра по местному времени и потребовали выкуп в размере $2,5 млн. долларов.

Защита Sophos от фишинга с применением технологий искусственного интеллекта:

- Продвинутое машинное обучение идентифицирует попытки фишинга и BEC-атак;

- Сканирование в режиме реального времени выявляет ключевые индикаторы фишинга и методы социальной инженерии;

- Защита до и после доставки останавливает вредоносные ссылки и вредоносное ПО.

Об исследовании.

Компания Sophos заказала независимой исследовательской компании Vanson Bourne опрос 5 400 лиц, принимающих решения в сфере ИТ в организациях среднего размера (100 - 5 000 сотрудников) в 30 странах. Опрос проводился в январе и феврале 2021 года. Респонденты были представлены как из частного, так и из государственного секторов.

Рис.6.Количество респондентов по отраслям.

|

Страна |

#опрошенных |

Страна |

#опрошенных |

Страна |

#опрошенных |

|

Австралия |

250 |

Индия |

300 |

Саудовская Аравия |

100 |

|

Австрия |

100 |

Израиль |

100 |

Сингапур |

150 |

|

Бельгия |

100 |

Италия |

200 |

ЮАР |

200 |

|

Бразилия |

200 |

Япония |

300 |

Испания |

150 |

|

Канада |

200 |

Малайзия |

150 |

Швеция |

100 |

|

Чили |

200 |

Мексика |

200 |

Швейцария |

100 |

|

Колумбия |

200 |

Нидерланды |

150 |

Турция |

100 |

|

Чехия |

100 |

Нигерия |

100 |

ОАЭ |

100 |

|

Франция |

200 |

Филиппины |

150 |

Великобритания |

300 |

|

Германия |

300 |

Польша |

100 |

США |

500 |

Источник: https://secure2.sophos.com