Введение.

В рамках работы Unit 42 по пресечению атак мы проводим операции по поиску шифровальщиков, чтобы обеспечить защиту наших клиентов от новых и развивающихся вариантов программ-вымогателей. Мы следим за деятельностью существующих хакерскихгрупп, ищем сайты утечек в Darknet и свежие onion-сайты, выявляем новых игроков и изучаем тактики, методы и процедуры киберпреступников. За последнее время мы заметили четыре новые группы шифровальщиков, которые сейчас оказывают серьезное влияние на работу организаций и имеют признаки грядущего роста распространенности в будущем:

- AvosLocker - это шифровальщик-как-сервис (RaaS), который начал свою деятельность в конце июня. Группа использует логотип синего жука для идентификации себя в общении с жертвами и «пресс-релизах», направленных на привлечение новых партнеров. AvosLocker рекламировал свою программу RaaS и искал партнеров на дискуссионных форумах в Darknet и прочих «профильных» площадках для общения. Как и многие его конкуренты, AvosLocker предлагает «техническую поддержку», которая помогает жертвам восстановиться после атаки шифровальщика, который, по словам группы, является «безотказным», имеет низкий уровень обнаружения и способен обрабатывать большие файлы. У этой программы-вымогателя также есть сайт, на котором утверждается, что от нее пострадали шесть организаций в следующих странах: США, Великобритания, ОАЭ, Бельгия, Испания и Ливан. По нашим данным, первоначальные требования выкупа составляют от $50 000 до $75 000.

- Hive – это хакерская группа, применяющая тактику двойного вымогательства, которая начала действовать в июне 2021 года. С тех пор от Hive пострадали 28 организаций, которые сейчас перечислены на сайте группы вымогателей, включая европейскую авиакомпанию и три организации, расположенные в США. Для оказания давления на жертву Hive использует все доступные инструменты, включая публикацию даты первоначальной компрометации, обратный отсчет, установку даты раскрытия конфиденциальных данных жертвы на сайте утечек и даже возможность поделиться утекшими данными в социальных сетях.

- HelloKitty - не новая группа шифровальщиков: ее можно отследить еще с 2020 года, в основном она нацелена на системы Windows. Однако в июле мы наблюдали Linux-вариант HelloKitty, нацеленный на гипервизор ESXi компании VMware, который широко используется в облачных и локальных центрах обработки данных. Во всех наблюдаемых образцах злоумышленники предпочитали общаться по электронной почте, либо исапользовали чаты TOR для связи с жертвами. Вредонос атаковал пять организаций в Италии, Австралии, Германии, Нидерландах и США. Наибольшее требование выкупа, наблюдаемое у этой группы, составляло $10 млн., но на момент написания статьи злоумышленники получили только три транзакции на общую сумму около $1,48 млн.

- LockBit 2.0 (ранее известный как шифровальщик ABCD) - это действующий на рынке уже три года оператор RaaS, который в последнее время был связан с некоторыми громкими атаками после того, как в июне запустил ловкую маркетинговую кампанию по привлечению новых партнеров. Группа утверждает, что предлагает самое быстрое шифрование на рынке вымогательских программ. Атаки LockBit 2.0 затронули множество отраслей - на сайте группы, посвященном утечкам информации, перечислены 52 жертвы. Среди жертв - организации в США, Мексике, Бельгии, Аргентине, Малайзии, Австралии, Бразилии, Швейцарии, Германии, Италии, Австрии, Румынии и Великобритании.

Здесь мы делимся информацией, полученной в результате наших наблюдений за поведением этих групп вымогателей, чтобы помочь организациям защититься от них.

Пользователи Next-Generation Firewall компании Palo Alto Networks защищены от этих угроз с помощью подписок Threat Prevention и WildFire. Наши клиенты также защищены с помощью Cortex XDR, и могут использовать AutoFocus для отслеживания угроз.

AvosLocker.

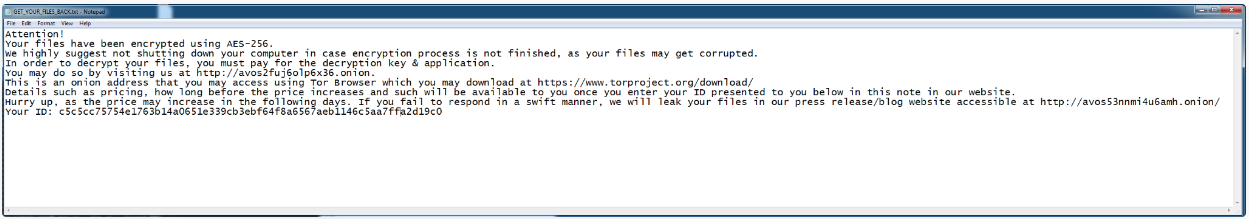

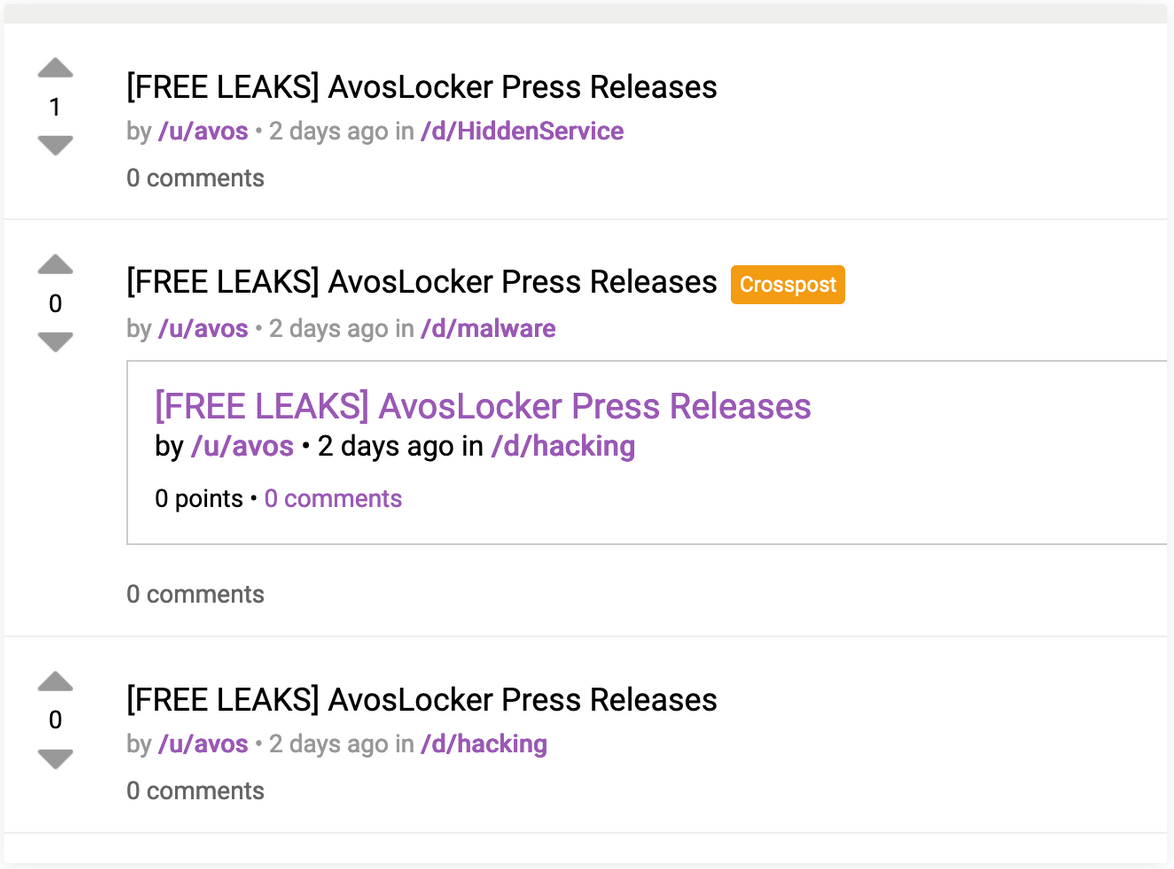

AvosLocker - это новая группа шифровальщиков, которая впервые была замечена 4 июля 2021 года и работает по модели RaaS. Одноименный оператор программ-вымогателей Avos рекламировал свою партнерскую программу на форуме Dread (рис. 1). Dread - это похожий на Reddit дискуссионный Darknet-форум с новостями и подразделами, посвященными теневым рынкам. Объявление о программе включает информацию об особенностях шифровальщика и дает партнерам понять, что операторы AvosLocker возьмут на себя ведение переговоров и требование выкупа. Пользователь Avos также был замечен в попытках вербовки людей на российском форуме XSS.

Рис.1.Объявление AvosLocker о рекрутинге партнеров.

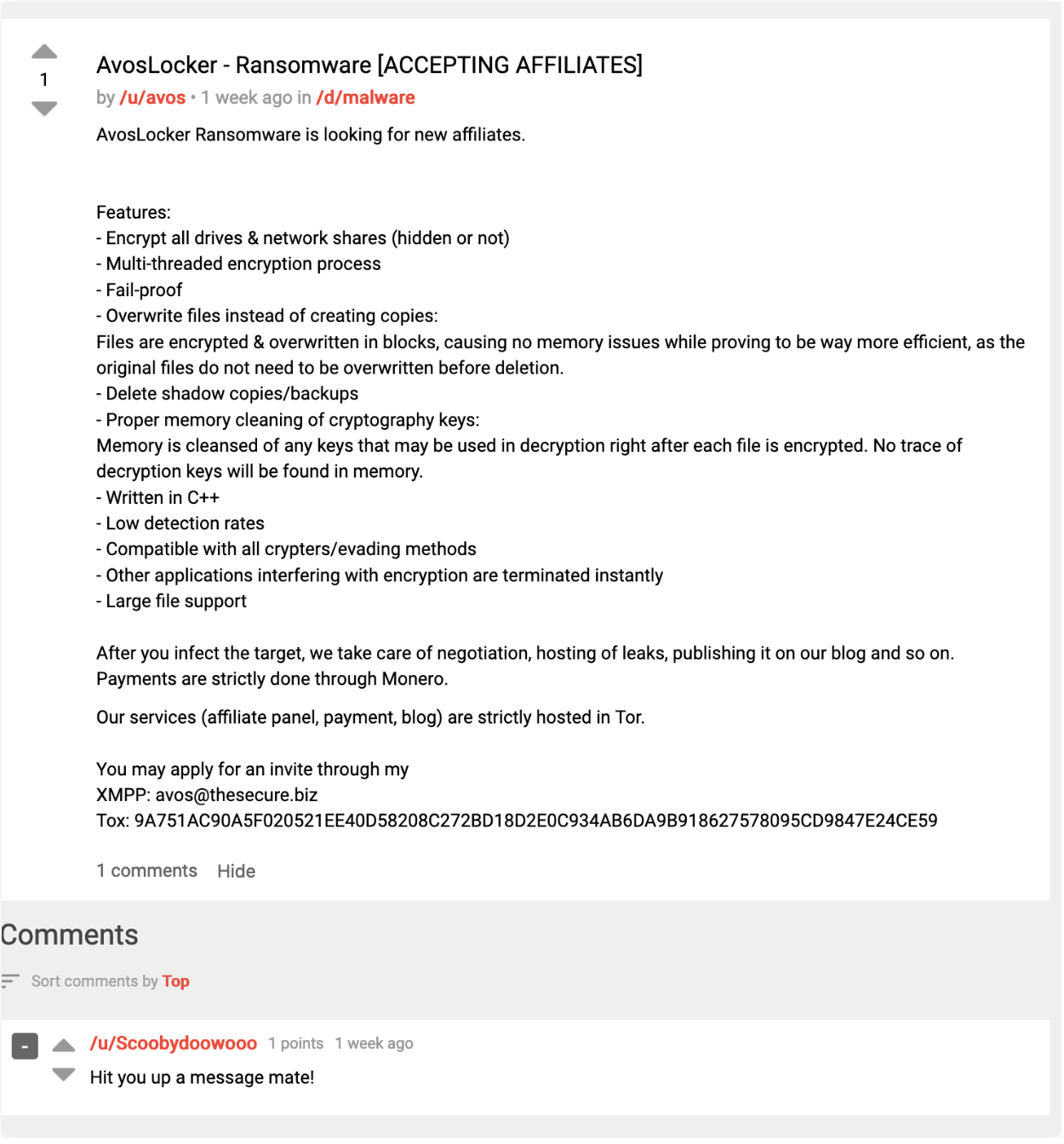

При запуске AvosLocker сначала открывает командную оболочку Windows, показывающую ход процесса шифрования. После завершения шифрования он добавляет расширение .avos к зашифрованным файлам и помещает записку с требованием выкупа GET_YOUR_FILES_BACK.TXT в каждый зашифрованный каталог (Рисунок 2). Мы наблюдали еще один образец AvosLocker, который ведет себя так же, как и первый, но в дополнение включает строку под названием «Сообщение от агента», информирующую жертву о том, что ее файлы были украдены.

Рис.2a.Записка с требованием выкупа AvosLocker.

Рис. 2b.Зашифрованные файлы.

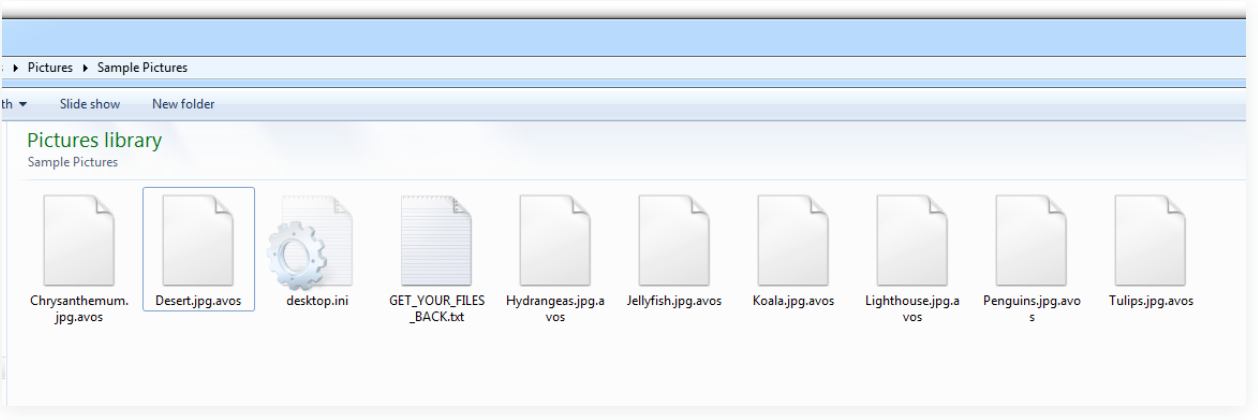

Записка о выкупе содержит информацию о произошедшем и уникальный идентификатор жертвы, а также предписывает жертве посетить сайт AvosLocker в TOR (Рисунок 3).

Рис.3.Лэндинг AvosLocker.

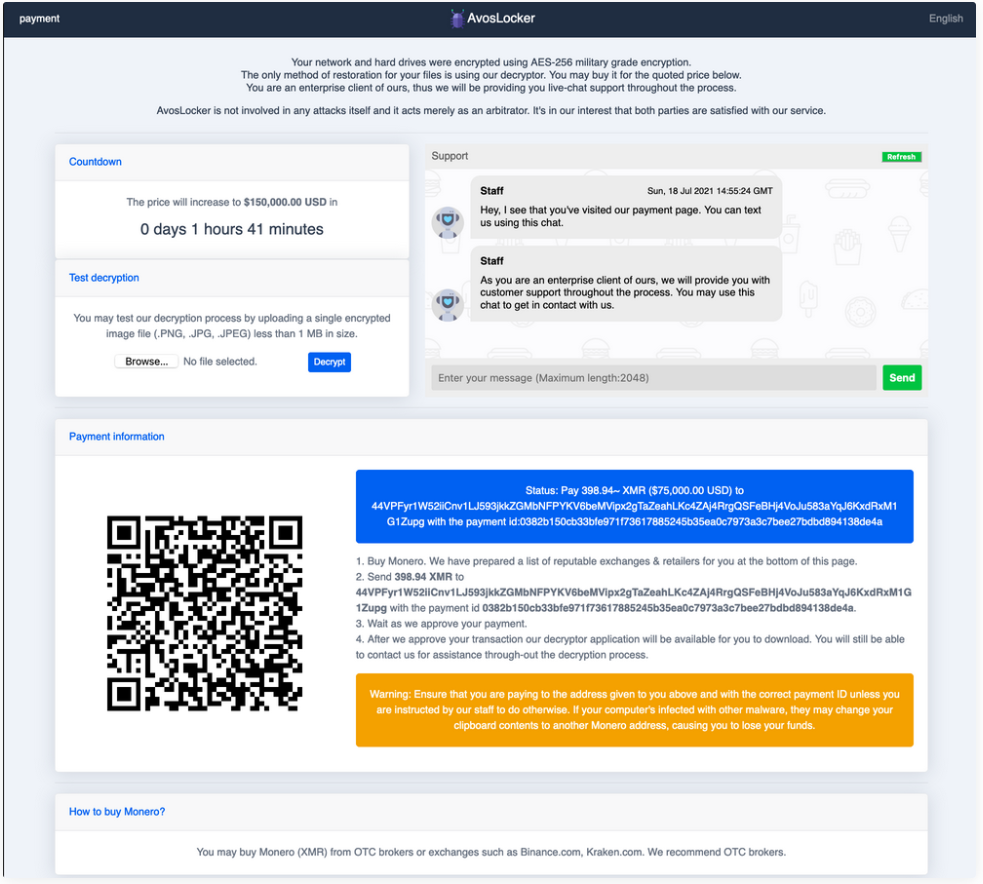

После отправки идентификатора жертва столкнется с чатом поддержки и требованием заплатить выкуп. Из доступных экземпляров мы видели запросы на выплату в размере $50 000 и $75 000 в криптовалюте Monero (XMR). Как и в случае с другими группами вымогателей, AvosLocker увеличивает цену выкупа, если жертва не платит в установленный срок, как показано на рисунке 4.

Рис.4.Страница «поддержки» AvosLocker.

Изучая их сайт, мы обнаружили, что эта группа уже атаковала семь организаций: две юридические фирмы - одна в Великобритании и одна в США, логистическую компанию в Испании, агентство недвижимости в Бельгии, холдинговую компанию в Турции, сирийскую транспортную организацию и городскую службу в США. Некоторые из представленных на их сайте утечек включают документы частных организаций и персональные данные.

Первое сообщение на сайте AvosLocker от 1 января 2021 года было объявлением о том, что сайт официально открыт (рис. 5). Пользователь avos также объявил о начале публикации скомпрометированных данных нескольких жертв. Мы считаем, что это было сделано для того, чтобы привлечь больше партнеров и трафика на свой сайт.

Рис.5.Сайт утечек AvosLocker и многочисленные объявления на форуме Dread.

Hive.

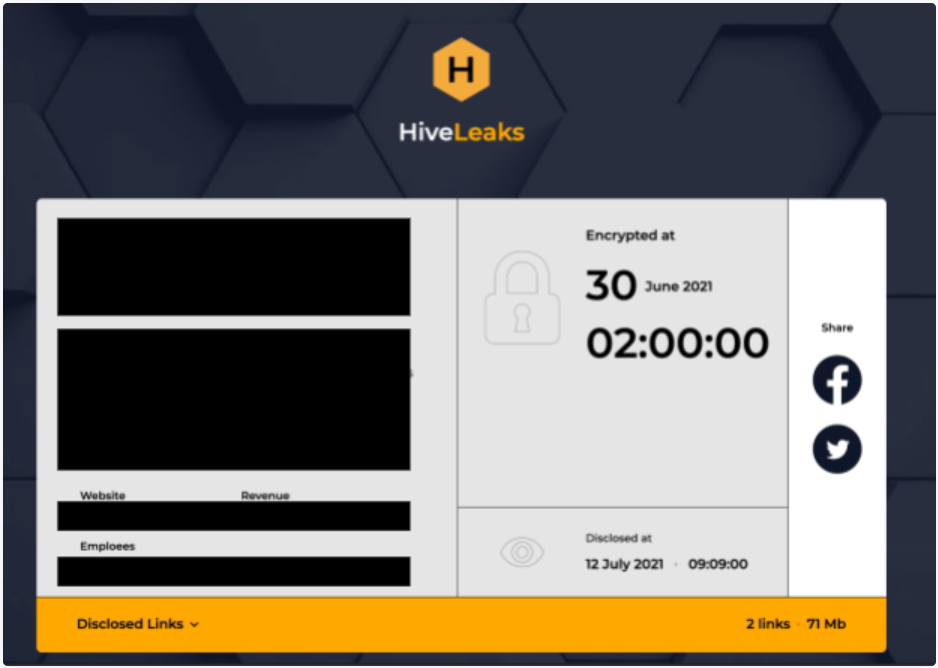

Шифровальщик Hive начал свою деятельность в июне 2021 года и уже продемонстрировал заметное пренебрежение к благополучию своих жертв, атакуя медицинские учреждения и организации среднего размера, плохо подготовленные к реакции на кибератаку. Hive опубликовал информацию о своей первой жертве на сайте утечек Hive Leaks в конце июня (Рисунок 6). С тех пор на Hive Leaks было опубликовано 28 жертв, включая европейскую авиакомпанию и три американские организации - по одной в сфере розничной торговли оборудованием, производства и юриспруденции. В сообщениях указаны дата и время атаки.

Рис.6.HiveLeaks.

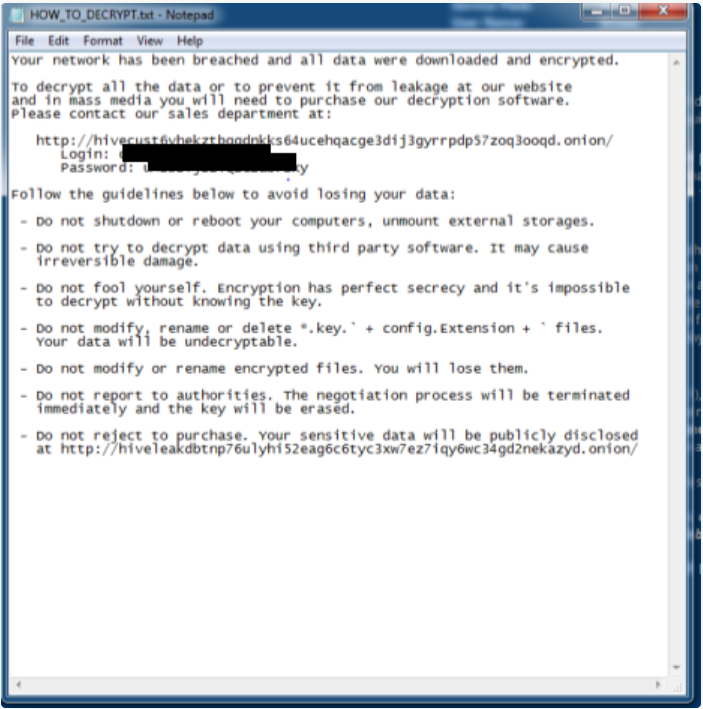

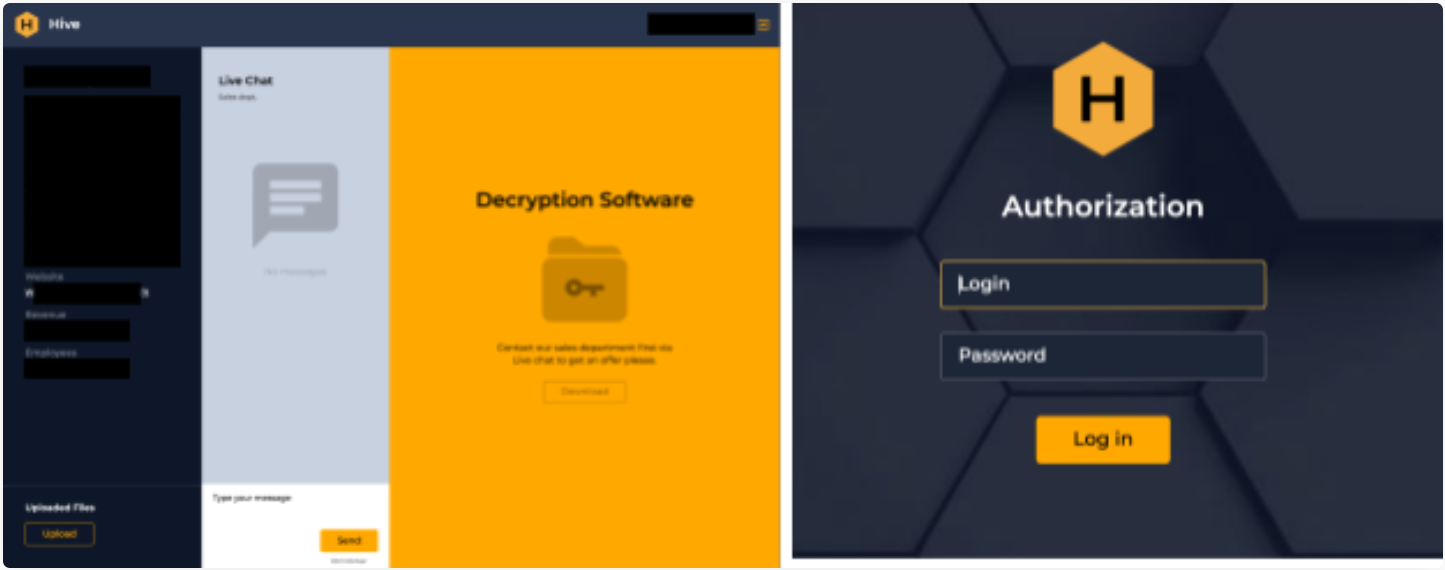

Когда Hive выполняется, он сбрасывает два пакетных скрипта. Первый - hive.bat - пытается удалить себя, а второй отвечает за удаление теневых копий системы (shadow.bat). Hive добавляет расширение [случайные символы].hive к зашифрованным файлам и сбрасывает записку с требованием выкупа под названием HOW_TO_DECRYPT.txt, содержащую инструкции и рекомендации по предотвращению потери данных (Рисунок 7). Записка содержит сгенерированные учетные данные для входа в систему, чтобы жертва могла пообщаться с отделом «продаж». Ссылка TOR направляет «клиента» на страницу входа, а после ввода учетных данных открывается чат для общения между операторами и жертвой (Рисунок 8).

Рис.7.Записка с требованием выкупа Hive.

Мы заметили, что учетные данные, указанные в записке о выкупе, уникальны для конкретной жертвы. Учитывая это, мы занялись поиском дополнительных образцов и нашли еще две жертвы, которые еще не были указаны на сайте утечек на момент написания статьи. После входа в систему жертва увидит чат, где она может пообщаться с операторами и получить свои скрипты для расшифровки (Рисунок 8).

Рис.8.Чат Hive (слева) и страница входа (справа).

У нас пока нет информации о способах доставки шифровальщика Hive, но его операторы известны тем, что покупают доступ к определенным сетям, брутфорсят учетные записи или используют таргетированный фишинг для получения первоначального доступа.

Hellokitty под Linux.

HelloKitty - это семейство программ-вымогателей, впервые появившееся в конце 2020 года и до нынешнего момента нацеленное в основном на системы Windows. Свое название вредонос получил благодаря использованию одноименного мьютекса: HelloKittyMutex. Образцы шифровальщика быстро эволюционируют, при этом различные версии используют расширения .crypted или .kitty для зашифрованных файлов. Некоторые новые образцы используют упаковщик на Golang, который обеспечивает загрузку окончательного кода шифровальщика только в оперативную память, что помогает избежать обнаружения решениями безопасности.

В июле 2021 года мы обнаружили образец под Linux (ELF) с именем funny_linux.elf, содержащий записку о выкупе со словами, которые совпадают с записками о выкупе поздних образцов HelloKitty для Windows. Это привело к обнаружению других образцов этого Linux-штамма HelloKitty, датируемых октябрем 2020 года. Однако, начиная с марта, образцы стали нацеливаться на ESXi, которая является излюбленной мишенью для последних вариантов Linux-шифровальщиков.

Как ни странно, предпочтительный способ связи, используемый злоумышленниками в примечаниях к выкупу в различных образцах, представляет собой смесь между URL-адресами TOR и адресами электронной почты Protonmail, уникальными для жертв. Это может свидетельствовать о различных кампаниях или даже о совершенно разных злоумышленниках, использующих одну и ту же кодовую базу вредоносного ПО. Поскольку найденные образцы содержали конкретные для жертвы записки с требованием выкупа, мы смогли получить представление о целях этой программы. Мы обнаружили шесть пострадавших от Hello Kitty организаций, включая итальянские и голландские фармацевтические компании, производителя из Германии, австралийскую организацию, занимающуюся решениями в области промышленной автоматизации, а также медицинский офис и фондового брокера в США. Один образец, как ни странно, не содержал никакой контактной информации в записке о выкупе.

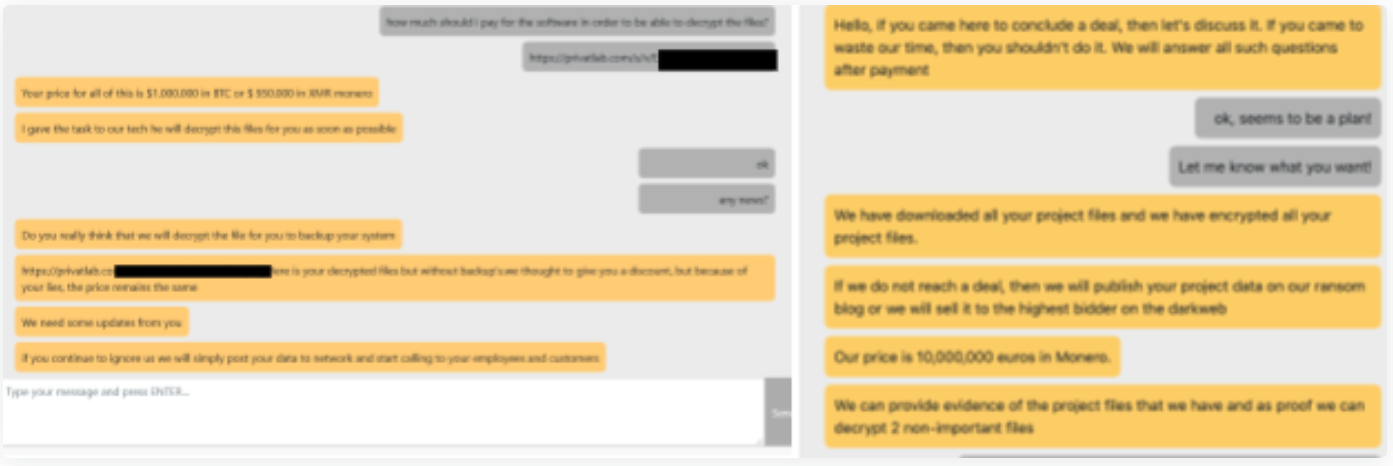

Мы также заметили, что сумма выкупа формируется в зависимости от организации, подвергшейся атаке - требования варьируются от $950 тыс. до $10 млн. в Monero (Рисунок 9). Операторы HelloKitty также готовы использовать Bitcoin (BTC), но взимают более высокую плату за BTC-транзакции из-за сопутствующих комиссий. Мы смогли определить адрес кошелька BTC, который атакующие предоставили жертвам для перевода (bc1ql5f3m75qx3ueu2pz5eeveyqsw6pdjs3ufk8r20). На этот адрес было совершено три транзакции на общую сумму $1 477 872,41.

Рис.9.Чаты HelloKitty.

Выявленные образцы вредоноса в основном использовали различные комбинации аргументов, описанных в Таблице ниже:

|

Аргумент |

Описание |

Значения |

|

v |

Развернутый режим. |

0\1 |

|

d |

Запуск процесса как демона. |

0\1 |

|

e |

Если флаг включен, шифруются только файлы .vmdk, .vmx, .vmsd и .vmsn. По умолчанию не установлен и все файлы по начальному пути, которые не соответствуют определенным специфичным для шифровальщика расширениям, будут зашифрованы. |

0\1 |

|

k |

Когда этот флаг установлен, шифровальщик пытается выключить запущенные на хосте виртуальные машины с помощью инструмента esxcli. По умолчанию не включен. |

0\1 |

|

m |

Режим работы. |

5 (по умолч.)\10\20\25\33\50 |

|

c |

Назначение неизвестно. |

|

Следующие команды esxcli выполняются для остановки запущенных виртуальных машин, когда установлен флаг k:

- esxcli vm process list

- esxcli vm process kill -t=soft -w=%d %(PID)

- esxcli vm process kill -t=force -w=%d %(PID)

Образцы вредоносного ПО записывают результаты своей работы в файл work.log по пути выполнения.

Наконец, для шифрования файлов программа использует алгоритм цифровой подписи с эллиптической кривой (ECDSA), используя для шифрования функции из разделяемой библиотеки libcrypto.so. Зашифрованный файл сохраняется с расширением .crypt. Каждый зашифрованный файл имеет соответствующий файл с расширением .README_TO_RESTORE, содержащий требование выкупа.

LockBit 2.0.

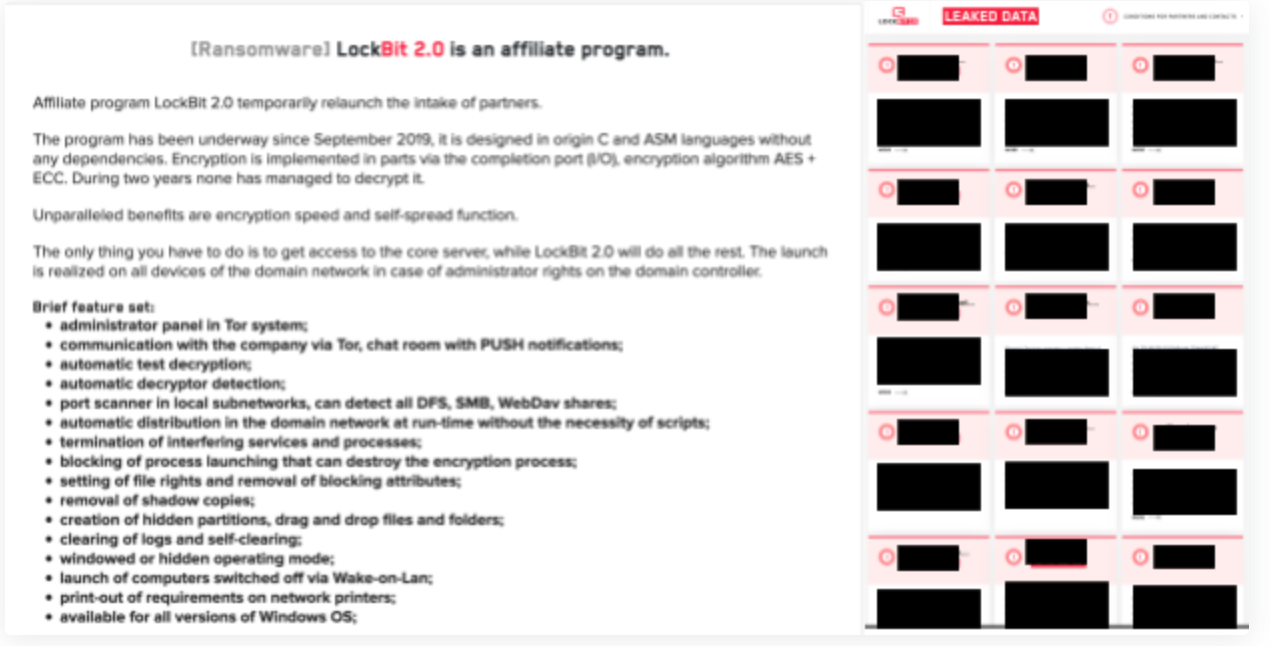

LockBit - еще одна группа шифровальщиков, которая следует модели RaaS. Согласно их веб-сайту партнерская программа активна с сентября 2019 года. Хотя LockBit известен уже некоторое время, мы включили эту группу в данный отчет из-за недавней эволюции в LockBit 2.0. В июне 2021 года операторы, стоящие за этой программой-вымогателем, обновили свой сайт и провели ребрендинг.

С июня 2021 года LockBit скомпрометировал 52 организации в сфере бухгалтерии, автомобилестроения, консалтинга, машиностроения, финансов, высоких технологий, гостиничного бизнеса, страхования, правоохранительных органов, юридических услуг, производства, некоммерческой энергетики, розничной торговли, транспорта и логистики, коммунальных услуг в следующих странах: Аргентина, Австралия, Австрия, Бельгия, Бразилия, Германия, Италия, Малайзия, Мексика, Румыния, Швейцария, Великобритания и США. Все сообщения злоумышленников на их сайте утечек включают обратный отсчет времени до обнародования конфиденциальной информации, что создает дополнительное давление на жертву (Рисунок 10).

Рис.10.Партнерская программа (слева) и сайт утечек (справа).

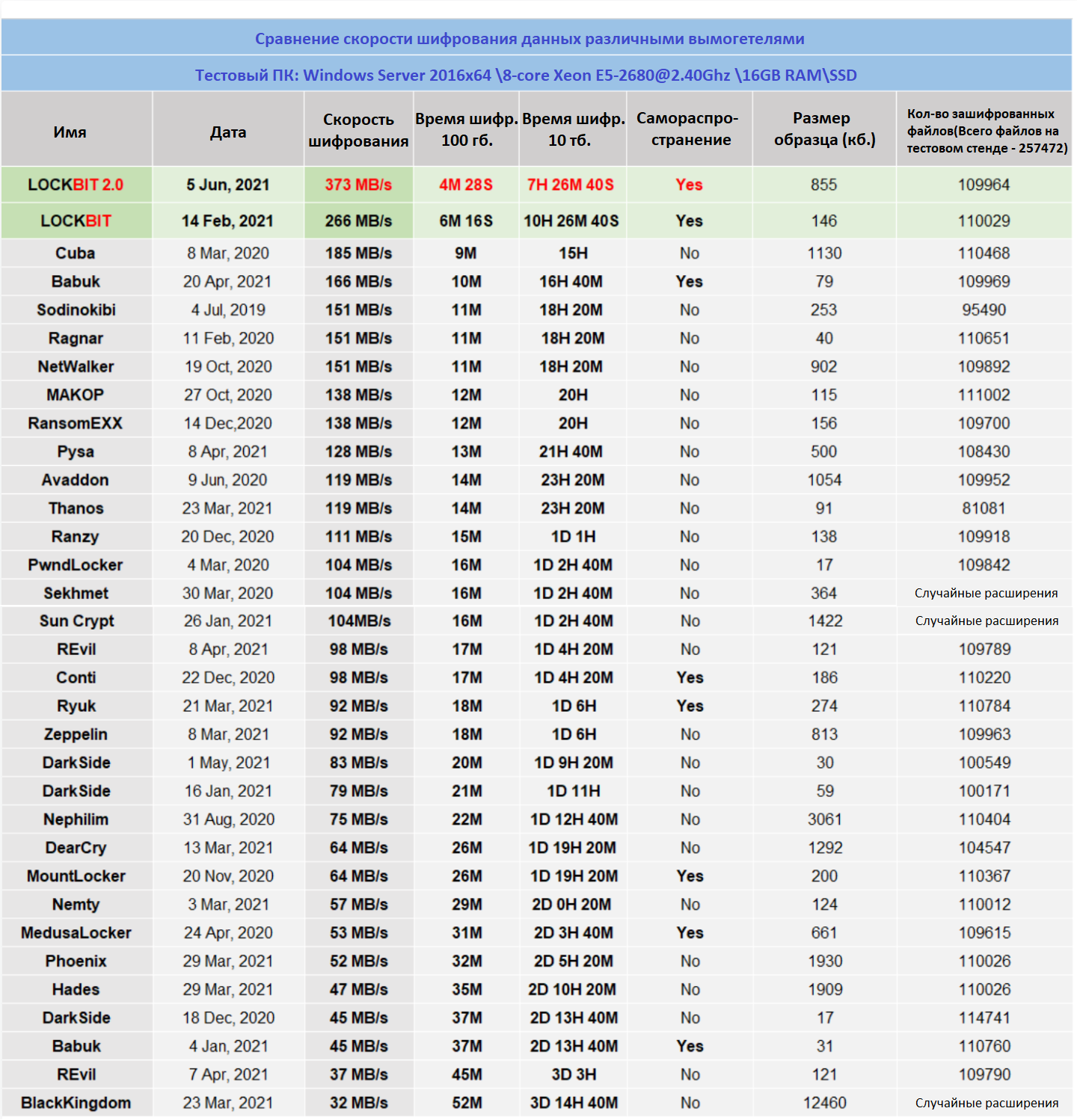

Стоящие за этим шифровальщиком киберпреступники утверждают, что текущий вариант их вредоноса является самым быстрым из существующих программ-шифровальщиков. Чтобы привлечь больше партнеров, они предоставляют таблицу со сравнением различных семейств шифровальщиков, включая их собственную старую версию (рис. 11).

Рис.11.Сравнительная скорость шифрования данных различных шифровальщиков от LockBit.

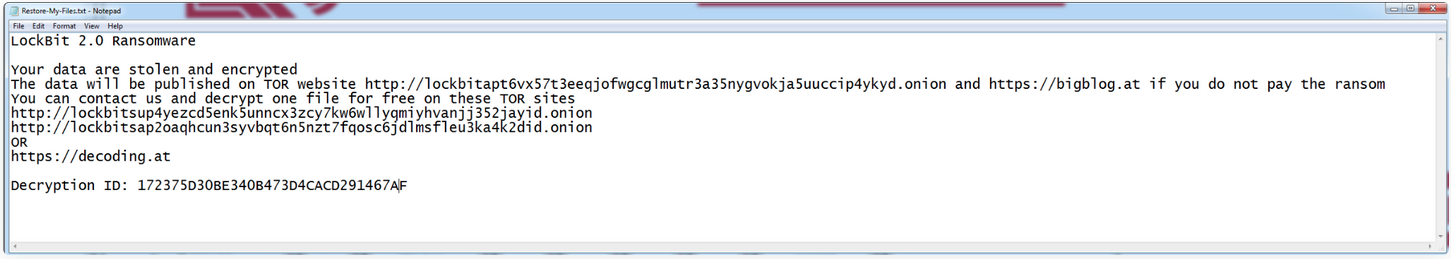

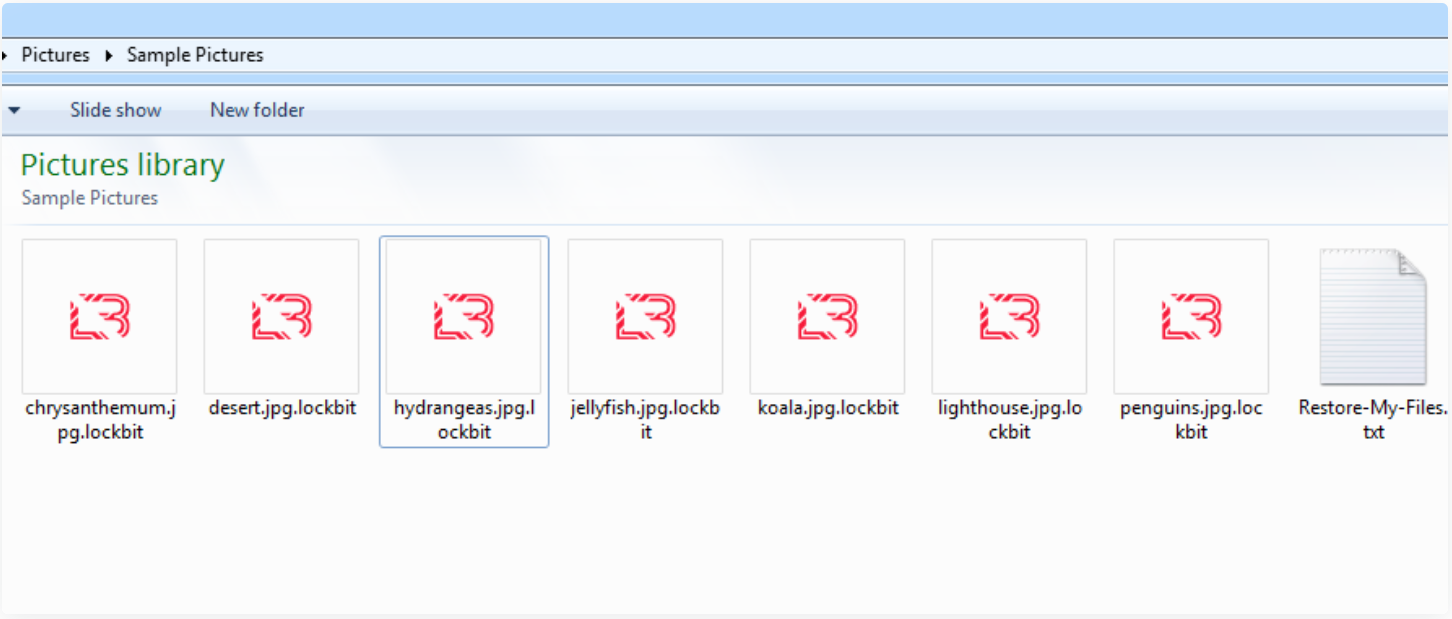

После выполнения LockBit начинает шифровать файлы и добавляет расширение .lockbit. Кроме того, программа меняет значок зашифрованного файла на логотип LockBit 2.0 (Рисунок 12.b). После завершения шифрования LockBit выдает записку с требованием выкупа под именем Restore-My-Files.txt (Рисунок 12.a).

Рис.12a.Записка с требованием выкупа.

Рис.12b.Зашифрованные файлы.

Подобно шифровальщику REvil, LockBit 2.0 меняет обои рабочего стола жертвы в случае успешного шифрования, таким образом давая жертве понять, что ее данные были скомпрометированы. Обои также содержат рекламу, направленную на привлечение инсайдеров в любых организациях. (Рисунок 13).

Рис.13.Обои рабочего стола, устанавливаемые LockBit 2.0.

В объявлении говорится, что хакеров интересует удаленный доступ – RDP или VPN - и учетные данные корпоративной электронной почты. В обмен они предлагают часть уплаченного выкупа.

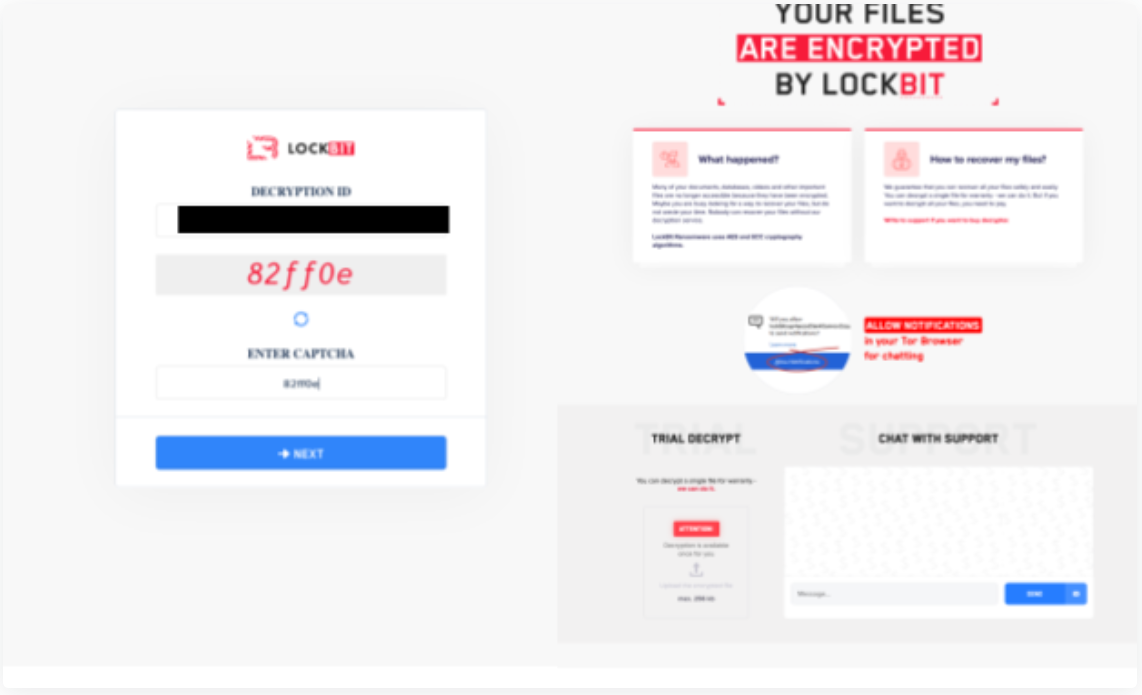

Если жертва хочет связаться с операторами Lockbit, чтобы вернуть свои данные, в записке о выкупе указан «идентификатор расшифровки» и ссылка на TOR (а также на зеркало decoding[.]at). Эта информация позволяет пользователю войти в систему и начать переговоры (Рисунок 14).

Рис.14.Страница входа сайта «поддержки» LockBit 2.0 (слева) и чат (справа).

Заключение.

Поскольку такие крупные группировки вымогателей как REvil и Darkside залегли на дно или провели ребрендинг, чтобы избежать внимания правоохранительных органов и СМИ, на смену им приходят новые группы. Мы поделились информацией о некоторых видах вредоносной активности групп шифровальщиков, пытающихся стать следующими ключевыми игроками. Хотя LockBit и HelloKitty были активны и раньше, их недавняя эволюция является хорошим примером того, как старые группы могут появляться вновь и оставаться постоянными угрозами. Unit 42 продолжит отслеживать эти семейства шифровальщиков и выявлять новые, которые могут появиться в будущем.

Клиенты Palo Alto Networks защищены от атак шифровальщиков с помощью Cortex XDR или брандмауэра следующего поколения с подписками на защиту Threat Prevention и WildFire. Наши клиенты могут использовать AutoFocus для отслеживания связанных с ними сущностей, используя метки AvosLocker, Hive, LockBit и HelloKitty соответственно. Полную визуализацию наблюдаемых приемов можно увидеть в средстве просмотра Unit 42 ATOM.

Компания Palo Alto Networks поделилась полученными данными, включая образцы файлов и индикаторы компрометации, с нашими коллегами из Cyber Threat Alliance. Члены CTA используют наши данные для быстрого развертывания средств защиты своих клиентов и систематического пресечения деятельности злоумышленников.

Признаки компрометации.

AvosLocker

43b7a60c0ef8b4af001f45a0c57410b7374b1d75a6811e0dfc86e4d60f503856

fb544e1f74ce02937c3a3657be8d125d5953996115f65697b7d39e237020706f

3984968230c96d52d78af1905ea1b224e7de36776a6af398a0462321f3c22020

01792043e07a0db52664c5878b253531b293754dc6fd6a8426899c1a66ddd61f

Hive

A0b4e3d7e4cd20d25ad2f92be954b95eea44f8f1944118a3194295c5677db749

1e21c8e27a97de1796ca47a9613477cf7aec335a783469c5ca3a09d4f07db0ff

Fdbc66ebe7af710e15946e1541e2e81ddfd62aa3b35339288a9a244fb56a74cf

88f7544a29a2ceb175a135d9fa221cbfd3e8c71f32dd6b09399717f85ea9afd1

Hello Kitty (Linux)

16a0054a277d8c26beb97850ac3e86dd0736ae6661db912b8782b4eb08cfd36e

556e5cb5e4e77678110961c8d9260a726a363e00bf8d278e5302cb4bfccc3eed

9f82f22c137688d0b3e7912d415605d2bbc56478311fd0b3dc265f8d0006aa8c

8f3db63f70fad912a3d5994e80ad9a6d1db6c38d119b38bc04890dfba4c4a2b2

bedf30bbcefc54bc48432674255856f47c0ba2ec46e913d078a53e66ac9dcff8

Ca607e431062ee49a21d69d722750e5edbd8ffabcb54fa92b231814101756041

b4f90cff1e3900a3906c3b74f307498760462d719c31d008fc01937f5400fb85

Lockbit 2.0

F32e9fb8b1ea73f0a71f3edaebb7f2b242e72d2a4826d6b2744ad3d830671202

4de287e0b05e138ab942d71d1d4d2ad5fb7d46a336a446f619091bdace4f2d0a

F3e891a2a39dd948cd85e1c8335a83e640d0987dbd48c16001a02f6b7c1733ae

Ea028ec3efaab9a3ce49379fef714bef0b120661dcbb55fcfab5c4f720598477

Bcdb59232137e570d4afb3c635f8df19ceb03e3f57fe558f4fc69a0be778c6ab

4efcd774d9d224137c5840e9a2d0f9e56c976e8e7a49158e3c15135dd9fbae9c

00260c390ffab5734208a7199df0e4229a76261c3f5b7264c4515acb8eb9c2f8

E32dc551a721b43da44a068f38928d3e363435ce0e4d2e0479c0dfdb27563c82

16a707a3965ebd71ebc831b68863b855b2c8d60aef8efdef1e0c0a6cc28e9bc7

Bc0b54c19949f407da972f0bedf7f429c0fe25181564d1fb6d053b989925898f

Acad2d9b291b5a9662aa1469f96995dc547a45e391af9c7fa24f5921b0128b2c

0545f842ca2eb77bcac0fd17d6d0a8c607d7dbc8669709f3096e5c1828e1c049

Bcbb1e388759eea5c1fbb4f35c29b6f66f3f4ca4c715bab35c8fc56dcf3fa621

717585e9605ac2a971b7c7537e6e311bab9db02ecc6451e0efada9b2ff38b474

73406e0e7882addf0f810d3bc0e386fd5fd2dd441c895095f4125bb236ae7345

90af3848d5a0c5eb9c6ddc1ee2e6c539dd6cb5ec5a433d00a6dae22fb221c446

4bb152c96ba9e25f293bbc03c607918a4452231087053a8cb1a8accb1acc92fd

21879b5a8a84c5fe5e009c85744caf74b817c57203020bf919037d7ccb6b6a58

56fd91787c641c2329a86813497d0e6ff219c81a4d61ac10fedef9cd68c3baed

9dd6cc25b2f920b825e15682a4d06435a42b281674ba6e99c8e2b2222c9d638f

23984141a918be3345296bb6bf50d8d356229cb832c726833499fbb950037d00

91d1ab6c305552685996f4d80c44cc1c694355ae7d09243df027827d1df61631

1dbe9f956514460774290197ffccb11d817d1a5a5aeab81877ae7b74daa1b592

1e3bf358c76f4030ffc4437d5fcd80c54bd91b361abb43a4fa6340e62d986770

69d9dd7fdd88f33e2343fb391ba063a65fe5ffbe649da1c5083ec4a67c525997

26b6a9fecfc9d4b4b2c2ff02885b257721687e6b820f72cf2e66c1cae2675739

Ca57455fd148754bf443a2c8b06dc2a295f014b071e3990dd99916250d21bc75

5072678821b490853eff0a97191f262c4e8404984dd8d5be1151fef437ca26db

410c884d883ebe2172507b5eadd10bc8a2ae2564ba0d33b1e84e5f3c22bd3677

0a937d4fe8aa6cb947b95841c490d73e452a3cafcd92645afc353006786aba76

286bffaa9c81abfb938fe65be198770c38115cdec95865a241f913769e9bfd3f

E3f236e4aeb73f8f8f0caebe46f53abbb2f71fa4b266a34ab50e01933709e877

0f178bc093b6b9d25924a85d9a7dde64592215599733e83e3bbc6df219564335

1b109db549dd0bf64cadafec575b5895690760c7180a4edbf0c5296766162f18

Ffbb6c4d8d704a530bdd557890f367ad904c09c03f53fda5615a7208a0ea3e4d

76a77def28acf51b2b7cdcbfaa182fe5726dd3f9e891682a4efc3226640b9c78

faa3453ceb1bd4e5b0b10171eaa908e56e7275173178010fcc323fdea67a6869

12a435aa3fe7fc3fa531b9e02ee63b907f343b4aa7acc137105e48eb7b32075a

e32dc551a721b43da44a068f38928d3e363435ce0e4d2e0479c0dfdb27563c82

bc0b54c19949f407da972f0bedf7f429c0fe25181564d1fb6d053b989925898f

14b3827e821ee2d719d20c265d873e7e1471df40df1089175adbbe31a83fc0eb

acad2d9b291b5a9662aa1469f96995dc547a45e391af9c7fa24f5921b0128b2c

bcbb1e388759eea5c1fbb4f35c29b6f66f3f4ca4c715bab35c8fc56dcf3fa621

d089d57b8b2b32ee9816338e96680127babc5d08a03150740a8459c29ab3ba78

32f8eed5b2ada44b51cb251bce22355604d8cafef77e33bce769469926dc8cd7

92ec3373b528e0040fae1c34b6edc8d623d03eac84267bd3ed408fe547b9c944

f32e9fb8b1ea73f0a71f3edaebb7f2b242e72d2a4826d6b2744ad3d830671202

f3e891a2a39dd948cd85e1c8335a83e640d0987dbd48c16001a02f6b7c1733ae

d52f0647e519edcea013530a23e9e5bf871cf3bd8acb30e5c870ccc8c7b89a09

ea028ec3efaab9a3ce49379fef714bef0b120661dcbb55fcfab5c4f720598477

bcdb59232137e570d4afb3c635f8df19ceb03e3f57fe558f4fc69a0be778c6ab

1008af117f3f9f5c2d7f634c7c88fdb2af0dc2a8d01be203f0d69897559d3e05

60b5aa993eaef3342252f8cb3f4c9d7c6272ebf2180a27bac8db516af32e8393

459e6ff44674568233b2b2fbfd56e1456e5d72147fe919c063b5fc87d8fb3365

0bbd59147cf0893d16829d705dcb6bed82487efc77c78fb17c1f2dcffa08875e

a8dfd303f2ff18416ccb88a8156298892689767121206b137a92ece8577e7403

ebe038b29b9f535f975ac7e6c256b7b0597ff93710c2328e8c43a63c750b441d

b0ae47c915e7ed46e7badb3ed3888debf505c0a9f0a88e1ee18757df74cecb5f

0b856337d9d3255fc3b07635fdadecbe83e23eb5c205eccab83c21c2fb76edc9

3dcb5aa76118a5af24c3e01290d2ad0f71adcc21d3e2b337210bbeb97f73881a

ade83273f178c3dd5f82c22f42015dcf1aa1a2c961b6e4bf80068b7b5986cc2f

b2b29c358242d49da3c9ef237695e02817b3e5b3fbb75fa94b5762e2a4210f8f

d2ab5785e0dcf9c7657d960b7b7e86f1373408226a95946400f98e5957faf631

aa727a827c9e978520f5703e9100b52551b97cfc1e15e683cf27ce5212035548

5b9e6d9275e9523aa3945be891745442a07b936ee5236e23934250ba3844f65f

3e3801d5441c63661aca495f3e540ff77c669437924aff64dc340f594fbb185a

99d781a0e9ac3dfaa7f9958cc62051f47ba116835e75b5d61835ff63afc98571

e2e140d6d84e377c313006ae8d0848583f74a1ee7aad0fcd758a1888f9b04694

b2f1ec9408272cc125b96a4f3b7c06c23742d69845e9b6a24f7eafad4da72faa

e7a81e3c2bd77a237a3b75806197cb18db5cbf06fda246739bb3904ac117d013

e15903faaad61d6d6499148c596d8051a51c80973cc1190336769b84a1eca1c8

743ecc953dcd83a48140c82d8a7dcac1af28e0839aed16628ddfc9454bec8dfa

626a4fa1f52623e89b3011c37c2d3ca4069dc5a4d3f5c4f74d4579c2d3d50356

8013232fb7c254269c1029f91a915b80ed7ded53043d239a4be9a0b1fe37fa2c

953bdc65d1d3316ffb2761da09a3b8587228bd40095d72eae95fc373488732cc

e82315985f8eab415f6fabab7f805f0a76db6ca58b851070c946142f0ba29cbd

fab378dbd88af235421174b73ad06d1e5f2c614c70b9bab318602f51da544d5e

a718c499a7a3c505828f5253862c9b2f3c40e2d80132de96e5cc19e3c161730b

b735c0169ecdddba6676c6c490199358f6ab7cc9724391fee2482676a3efc6e5

a7591e4a248c04547579f014c94d7d30aa16a01bb2a25b77df36e30a198df108

98900768d564c6962981edde2759889fdda11bb1113c851468e5c40ddafe1d4d

6d26226f99724c18faf355a4e07b74bad72f5837e0de8c8361f7d9a18525b5ae

5f99cdba09aa3e03e531fc34bc5fcee96f61ec0b83b575911d79573da7109906

cd2287122277237a9c507ce9ba5f114ddd48faa1b3f87b33ed1a8b19f65c8a14

93b0c6576c73b48dcb47f6572a31defc1304fd3c4464d50592195fa64edbcafe

34e6f4317e223d712a9464cd2e6ba9e6d7915eac75a8c06648813ea1d7a80b80

36446a57a54aba2517efca37eedd77c89dfc06e056369eac32397e8679660ff7

f17ca8f7527669a35eee12edb7050a81ef91e3f0ea7b3935ddf554a6f731e374

4edbf2358a9820e030136dc76126c20cc38159df0d8d7b13d30b1c9351e8b277

0906a0b27f59b6db2a2451a0e0aabf292818e32ddd5404d08bf49c601a466744

0d6524b9a1d709ecd9f19f75fa78d94096e039b3d4592d13e8dbddf99867182d

Домены

Decoding[.]at

bigblog[.]at

lockbit-decryptor[.]com

lockbit-decryptor[.]top

Дополнение: Hello Kitty

Игнорируемые при шифровании расширения файлов:

.crypt

.README_TO_RESTORE

.tmp_

.a

.so

.la

Игнорируемые при шифровании директории:

/bin

/boot

/dev

/etc

/lib

/lib32

/lib64

/lost+found

/proc

/run

/sbin

/usr/bin

/usr/include

/usr/lib

/usr/lib32

/usr/lib64

/usr/sbin

/sys

/usr/libexec

/usr/share

/var/lib

Источник: https://unit42.paloaltonetworks.com