Ландшафт угроз

Что такое вредоносный бот?

Вредоносные боты - это приложения, которые выполняют автоматизированные задачи со злым умыслом через интернет. Они собирают данные с сайтов без разрешения, чтобы использовать их в целях получения конкурентного преимущества (например, цены, данные о наличии товаров, уникальный контент). Они используются для скальпинга - скупки товаров ограниченного ассортимента с целью перепродажи их по более высокой цене. По-настоящему гнусные злоумышленники занимаются преступной деятельностью, такой как мошенничество и открытое воровство. Перебор учетных данных для кражи аккаунта - одна из самых распространенных тактик недобросовестных ботов. Открытый Проект по безопасности веб-приложений (OWASP) предоставляет список различных типов вредоносных ботов в своем руководстве Automated Threat Handbook.

Чем вредоносные боты отличаются от легальных?

Если говорить упрощенно, то легальные боты гарантируют, что онлайн-компании и их продукция будут найдены потенциальными клиентами. В качестве примера можно привести такие поисковые машины, как GoogleBot и Bingbot, которые благодаря своей индексации помогают людям находить наиболее релевантные веб-сайты.

Даже легальные боты могут быть дурными вестниками

Легальные боты могут искажать отчеты веб-аналитики, заставляя некоторые сайты казаться более популярными, чем они есть на самом деле. Например, если вы размещаете рекламу на своем сайте, боты могут создать впечатление активности на сайте, но эти посещения никогда не конвертируются в воронке продаж. Это приводит к снижению эффективности для рекламодателей. Если аналитика вашего сайта загрязнена ботами, то любые основанные на объемах трафика решения будут потенциально ошибочными. Возможность разумно разделить трафик, генерируемый легитимными реальными пользователями, легальными и вредоносными ботами, очень важна для принятия обоснованных бизнес-решений.

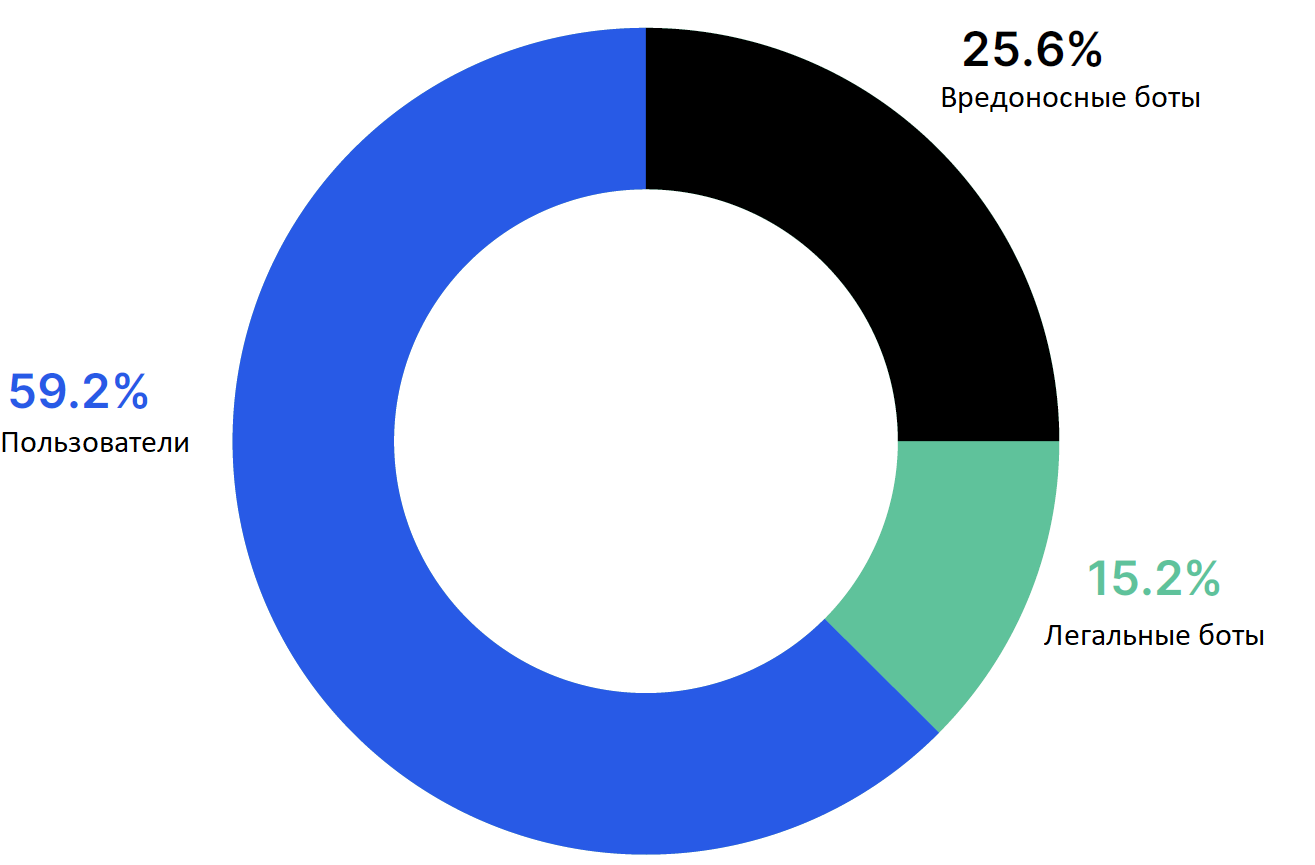

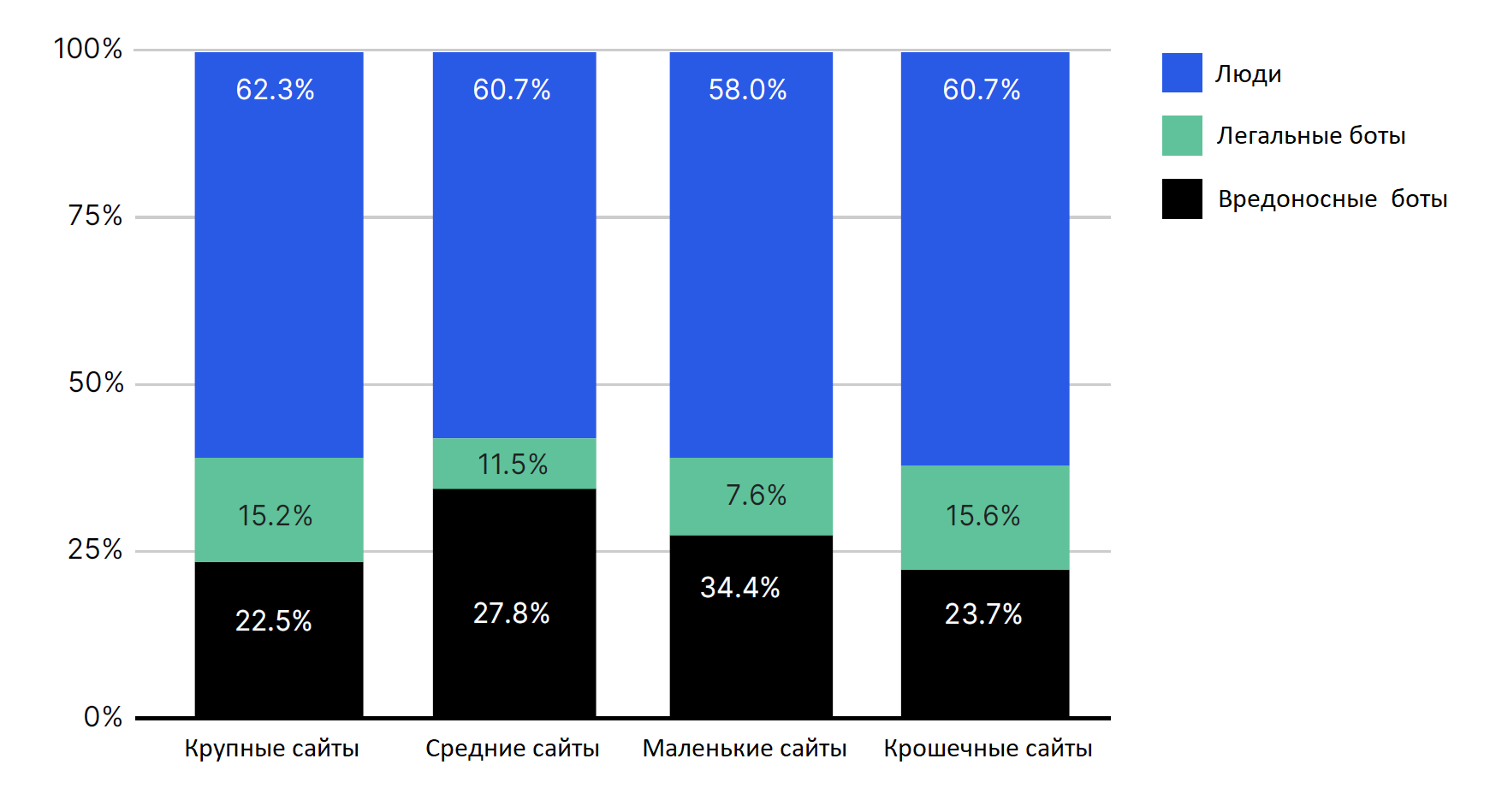

Рис.9.Доли трафика вредоносных ботов, легальных ботов и реальных пользователей 2020.

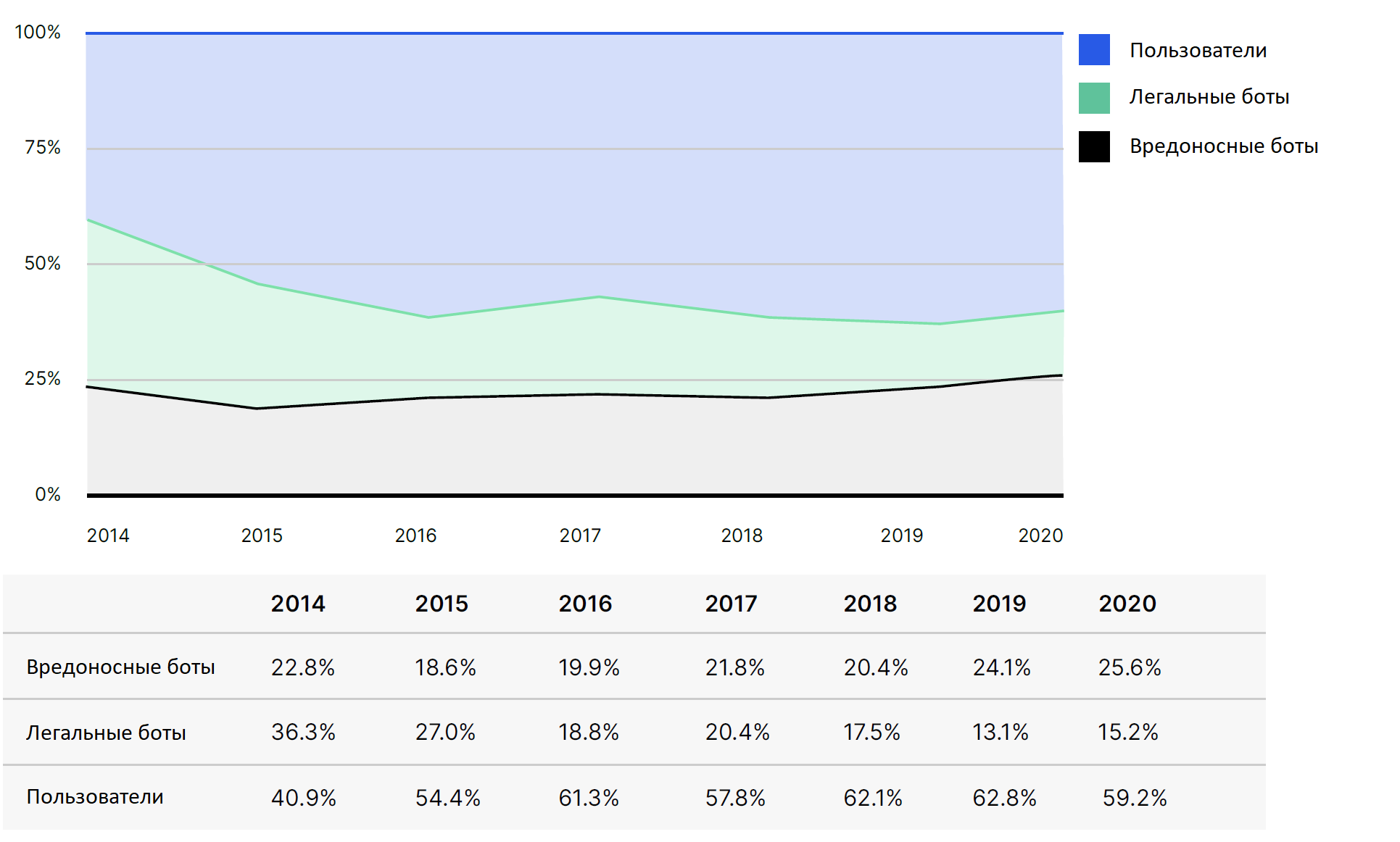

В 2020 году мы наблюдали самый высокий процент трафика вредоносных ботов с момента появления отчета в 2014 году - на их долю пришлось 25,6% процента всего трафика веб-сайтов – более четверти всего трафика - это вредоносные боты. Это на 6,2% больше, чем в предыдущем году. Доля трафика легальных ботов также увеличилась и составила 15,2% от всего трафика. В то время как доля вредоносных и хороших ботов растет, доля человеческого трафика снизилась с 62,8% процента в 2019 году до 59,2% в 2020 году.

Рис.10.Доли трафика вредоносных ботов, легальных ботов и людей 2020.

В год, когда люди сидели дома во время пандемии, а использование Интернета резко возросло, тревожно видеть такой рост активности ботов и доли автоматизированного трафика.

Уровни комплексности вредоносных ботов

Imperva использует следующую классификацию уровня комплексности вредоносных ботов:

- Подключаясь с одного IP-адреса, назначенного провайдером, этот тип ботов ходит на сайты с помощью автоматических скриптов, а не браузеров, но маскируется под браузер.

- Будучи более сложным, этот тип использует программное обеспечение «браузера без заголовков», которое имитирует технологию браузера, включая возможность выполнения JavaScript.

- Производя движения мышью и щелчки, которые обманывают даже продвинутые методы обнаружения, эти вредоносные боты имитируют поведение человека и являются самыми неуловимыми. Они используют программы автоматизации браузеров или вредоносные программы, установленные в настоящих браузерах, для подключения к сайтам.

- Комплексные боты представляют собой комбинацию умеренных и продвинутых вредоносных ботов. Они, как правило, циклически переходят по случайным IP-адресам, подключаются через анонимные прокси-серверы и одноранговые сети, и способны менять свои user-агенты. Они используют самые различные технологии и методы, чтобы избежать обнаружения.

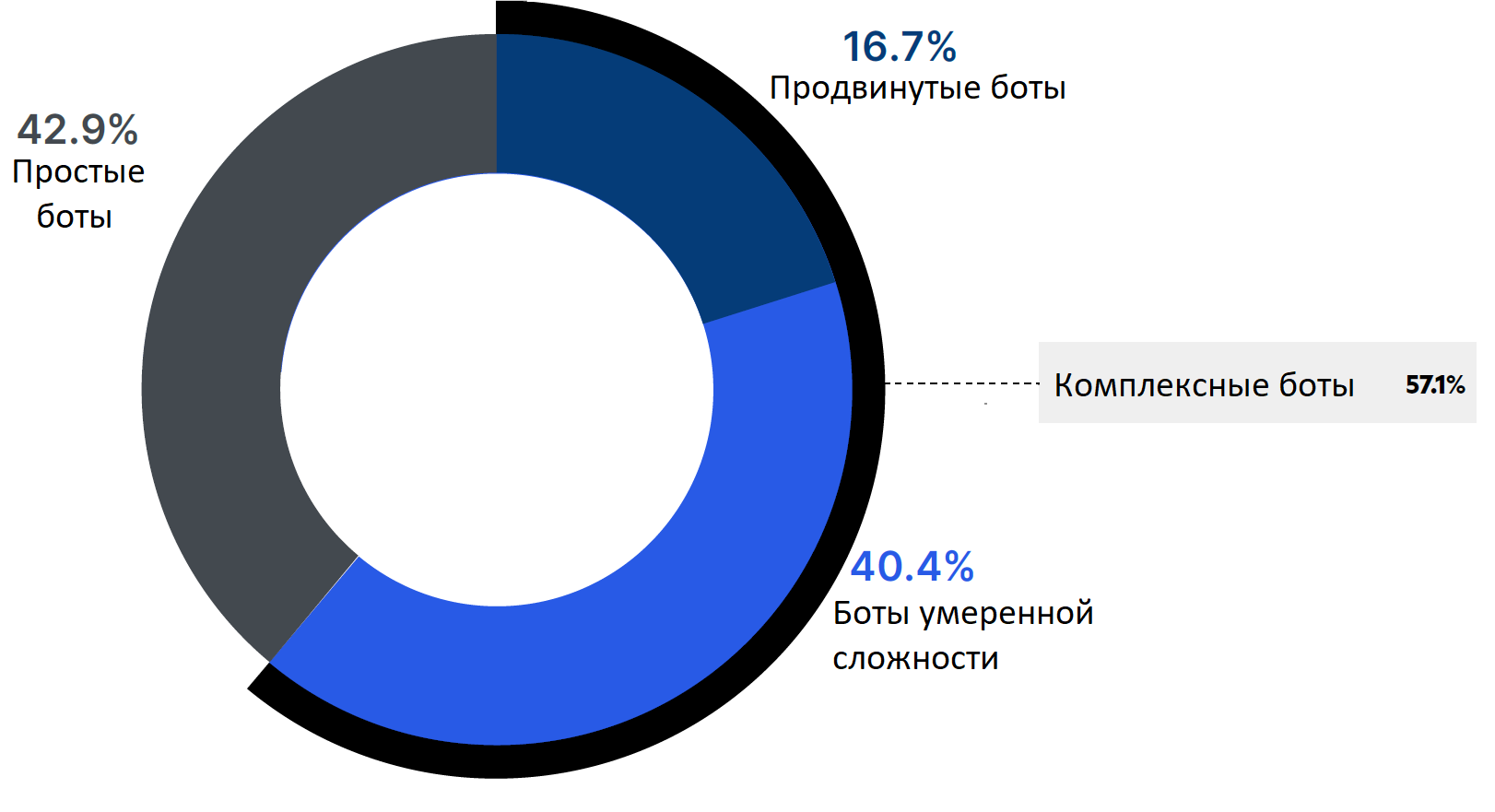

Рис.11.Уровни комплексности вредоносных ботов 2020.

Более широкий спектр данных, предоставляемых платформой Application Security Platform, немного изменил цифры в пользу простых угроз. В предыдущие годы Cloud WAF и Advanced Bot Protection были двумя отдельными системами с отдельными наборами данных. Некоторые очень простые вредоносные боты, которые отлавливаются на уровне облачного WAF и обычно не входили в набор данных Advanced Bot Protection, теперь присутствуют в анализе.

Хотя в этом году мы наблюдали увеличение числа простых вредоносных ботов, благодаря большему набору данных полученному от платформы безопасности приложений Imperva, а также добавлению облачного WAF, комплексные боты по-прежнему составляют большую часть трафика вредоносных ботов в 2020 году. На их долю пришлось 57,1% от всего трафика в 2020 году.

Комплексные боты, иногда называемые «низкими» и «медленными» ботами, осуществляют серьезные атаки, используя меньшее количество запросов и могут даже задерживать запросы, оставаясь при этом ниже лимитов по скорости, которую отслеживают инструменты мониторинга безопасности. Этот метод устраняет «шум», создаваемый многими атаками вредоносных ботов.

Вредоносные боты по отраслям

По мере того, как все больше организаций добавляют защиту от ботов в свой профиль безопасности, собирается все больший набор данных. Для отчета Bad Bot Report в этом году были собраны данные из 17 отраслей:

|

Отрасль |

Какие предприятия? |

Что делают вредоносные боты? |

|

Автомобильная |

Производители, дилерские центры, торговые площадки |

Скрейпинг цен и данных, инвентаризация |

|

Бизнес-сервисы |

Недвижимость, сторонние поставщики (например - платформы электронной коммерции), CRM системы, бизнес-метрики |

Атаки на уровень API, скрейпинг данных, атаки на учетные записи |

|

ИТ |

ИТ-сервисы, ИТ-провайдеры, услуги и поставщики технологий |

Атаки на учетные записи, скрейпинг |

|

Образование |

Платформы для онлайн-обучения, Школы, Колледжи, Университеты |

Атаки на учетные записи студентов и преподавателей, атаки на доступность классов, скрейпинг документов по запатентованным исследованиям |

|

Развлечения & Искусство |

Потоковые сервисы, платформы продажи билетов , продюсерские компании, места проведения мероприятий |

Атаки на учетные записи, скрейпинг цен, инвентаризация, скальпинг |

|

Финансовые сервисы |

Банки, страхование, инвестиции, крипто-валюты |

Атаки на учетные записи, кардинг, скрейпинг различного контента |

|

Продукты питания |

Сервисы по доставке продуктов питания, онлайн-магазины, сайты популярных брендов |

Мошенничество с кредитными картами, подарочными сертификатами, атаки на учетные записи |

|

Гейминг и азартные игры |

Онлайн-игры, казино, ставки на спорт |

Атаки на учетные записи, мошенничество с коэффициентами, злоупотребление акциями через создание новых учетных записей |

|

Здравоохранение |

Медицинские сервисы, аптеки |

Атаки на учетные записи, скрейпинг контента, полезные боты - проверка наличия и доступности вакцин, проверка ассортимента |

|

Правительственные учреждения |

Правовые и правительственные веб-сайты, сервисы для граждан, муниципалитеты |

Атаки на учетные записи, скрейпинг списков регистрации предприятий, регистрация избирателей |

|

Маркетинг |

Маркетинговые агентства, рекламные агентства |

Скрейпинг пользовательского контента, рекламное мошенничество, отказ в обслуживании, искажение данных |

|

Новости |

Новостные сайты, онлайн-издания |

Скрейпинг различного контента, мошенничество с рекламой, спам |

|

Розничная торговля |

Электронная коммерция , торговые площадки |

DoI, мошенничество c кредитными и подарочными картами, атаки на учетные записи, скрейпинг данных и цен, искажение данных |

|

Общественные организации |

Некоммерческие, религиозные организации, сайты знакомств и т.п. |

Скрейпинг данных, атаки на учетные записи, создание учетных записей, перебор краденых кредитных карт на страницах пожертвований |

|

Спорт |

Спортивные издания, новости, сервисы живых трансляций |

Скрейпинг данных (трансляции, коэффициенты и т.д.) |

|

Телеком и интернет-провайдеры |

Телеком-провайдеры, мобильные интернет-провайдеры, хостинг-провайдеры |

Скрейпинг цен, атаки на учетные записи |

|

Туризм |

Авиакомпании, отели, бронирование |

Скрейпинг цен и данных, искажение соотношения просмотров и бронирований, отказ в обслуживании, атаки на учетные записи |

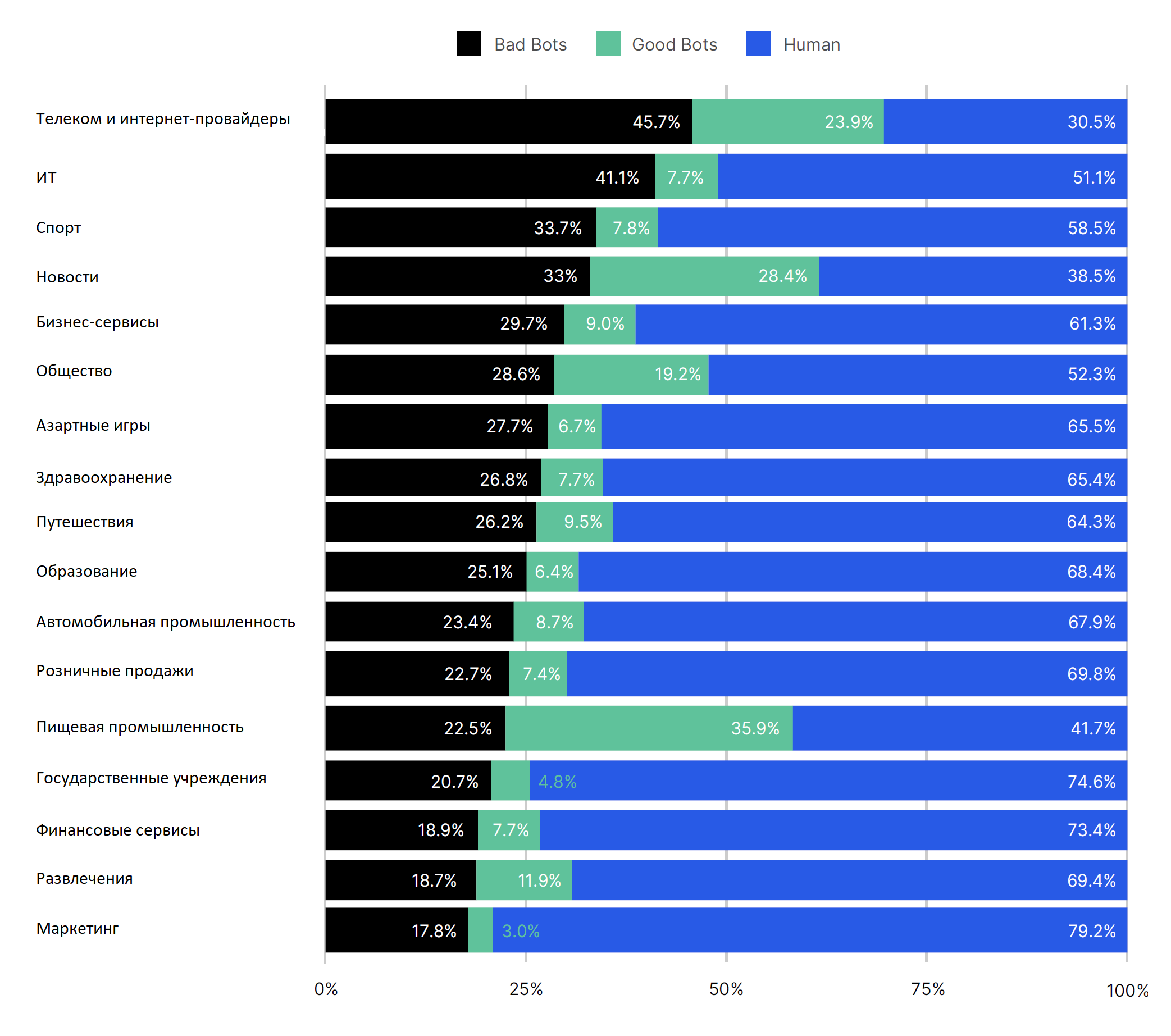

На следующей диаграмме представлена разбивка трафика по каждой отрасли. Это позволяет глубже понять проблему ботов, с которой сталкивается каждая из них.

Рис.12.Доли трафика вредоносных ботов, легальных ботов и людей 2020 по отраслям.

Телеком и интернет-провайдеры занимают первое место: 45,7% их трафика поступает от вредоносных ботов. Сюда входят провайдеры мобильной связи, домашние провайдеры, хостинг-провайдеры и другие. Кражи аккаунтов, а также скрейпинг цен и данных конкурентами являются основными проблемами отрасли.

На новостные веб-сайты приходится 33% трафика, созданного вредоносными ботами. Основными проблемами для отрасли являются рекламное мошенничество, кражи аккаунтов, кражи статей и другого собственного контента конкурентами, а также спам в комментариях.

Общественные организации с 28,6% трафика вредоносных ботов включают в себя множество некоммерческих организаций. Боты используют их страницы сбора пожертвований для проверки украденных номеров кредитных карт, создавая большие проблемы и финансовое бремя, которое многие некоммерческие организации не могут себе позволить.

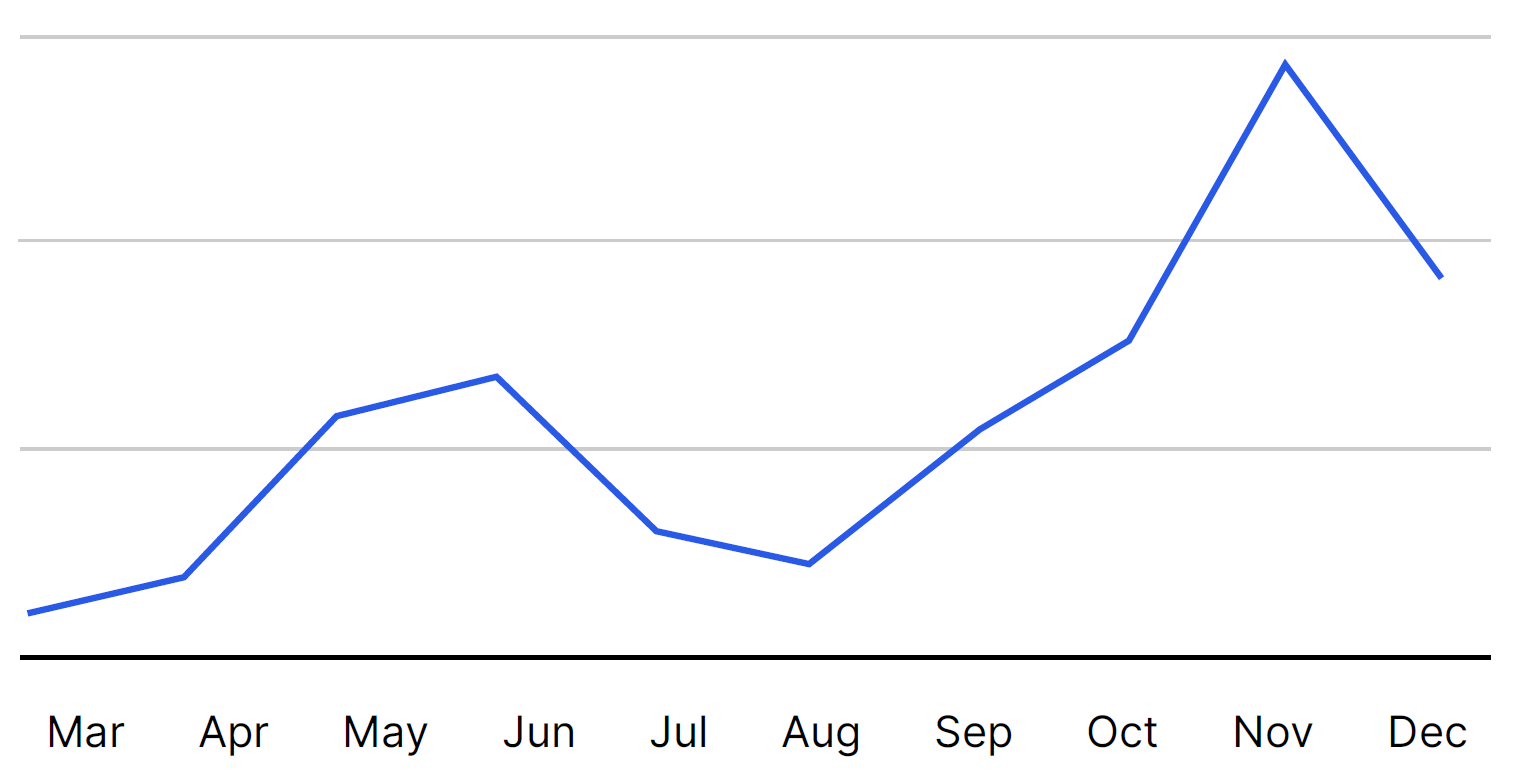

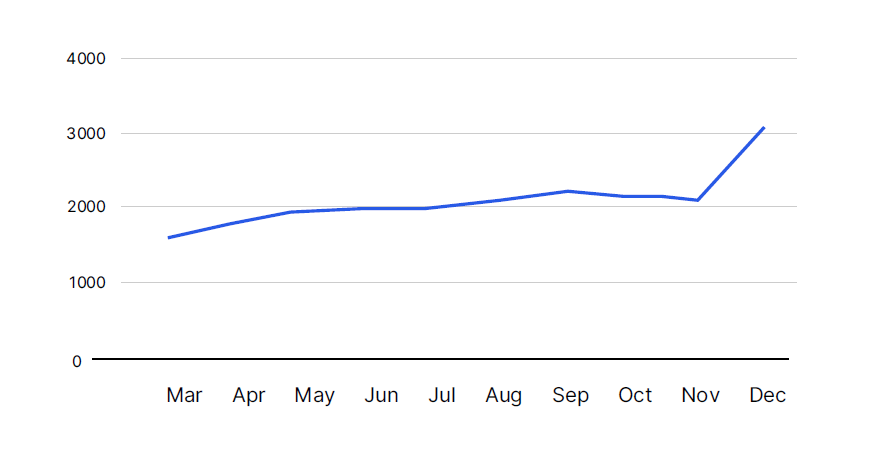

Туристические компании, несмотря на резкое сокращение заказов на отдых и бронирование авиабилетов в связи с глобальной пандемией, имели 26,2% трафика от вредоносных ботов. Если посмотреть на линию тренда для комплексного трафика вредоносных ботов на туристических сайтах, можно наблюдать ранние признаки возрождения отрасли так как трафик скакнул на 538% в период с августа по ноябрь. Проблема ботов в этой отрасли очень актуальна: цены собирают не только прямые конкуренты, но и сторонние игроки обширной туристической экосистемы. Неавторизованные онлайновые туристические агентства, конкуренты, агрегаторы цен, и мета-поисковые сайты используют сложных ботов, чтобы нарушить бизнес-логику систем бронирования. Запрашивая любой билет, который они могут перепродать, они искажают соотношение между просмотром и бронированием, увеличивают транзакционные издержки, а также несут ответственность за замедление работы сайта и простои - вызывая недовольство клиентов во время сбоев. В частности, авиакомпании страдают от проблем с кражей счетов, так как недобросовестные боты пытаются получить доступ к счетам пользователей и очистить их от накопленных воздушных миль.

Рис.13.Трафик комплексных вредоносных ботов на сайтах туристических компаний.

У образовательных учреждений 25,1% трафика составляли вредоносные боты. Глобальная пандемия заставила большинство, если не все, образовательные учреждения увеличить свое присутствие в интернете от стриминга занятий до записей и онлайн-ресурсов. Вредоносные боты используются операторами для поиска научных работ, оценки доступности онлайн-курсов и угона учетных записей пользователей. Кроме того, популярность платформ онлайн-обучения резко возросла, поскольку люди ищут новые карьерные пути, осваивают новые хобби или просто обогащают свои знания. При обилии доступных платформ конкуренция жесткая, поэтому скрейпинг цен и контента - обычное дело.

В розничной торговле вредоносные боты составили 22,7% трафика. Ценовой скрейпинг конкурентами и третьими сторонами, скрейпинг контента, мошенничество с товарными запасами (Гринчботы, Сникерботы и т.д.), кража аккаунтов, мошенничество с кредитными картами и злоупотребление подарочными картами - вот лишь некоторые из проблем с ботами, от которых страдает розничная торговля. Мы наблюдали увеличение трафика на 28% в отрасли вскоре после того, как по всему миру ввели локдауны, что сделало онлайн-покупки более привлекательным. Кроме того, вредоносные боты агрессивно нацелились на рынок игрового оборудования во второй половине года и в течение всего праздничного сезона.

В сфере здравоохранения в 2020 году 26,8% трафика составляли вредоносные боты. Основными опасения в этой отрасли вызывают атаки на аккаунты, а также кража данных и недавно появившиеся боты вакцинации. Согласно отчету National Cyber Awareness от мая 2020 года, агентства кибер-безопасности расследуют крупномасштабные атаки с перебором паролей на связанные со здравоохранением организации в нескольких странах, включая США и Великобританию. Легальные боты, которые проверяют данные для понимания региональной доступности вакцин, также развертываются.

На финансовый сектор пришлось 18,9% трафика вредоносных ботов. Такие компании обычно страдают от вредоносных ботов, пытающихся получить доступ к учетным записям пользователей для мошенничества с кредитными картами и кражи пользовательского контента, например, часто меняющихся процентных ставок.

Государственные учреждения, на долю которых приходится 20,7% трафика вредоносных ботов, заинтересованы в защите списков регистрации предприятий от скрейперов, а также в предотвращении вмешательства ботов в работу избирательных комиссий на выборах.

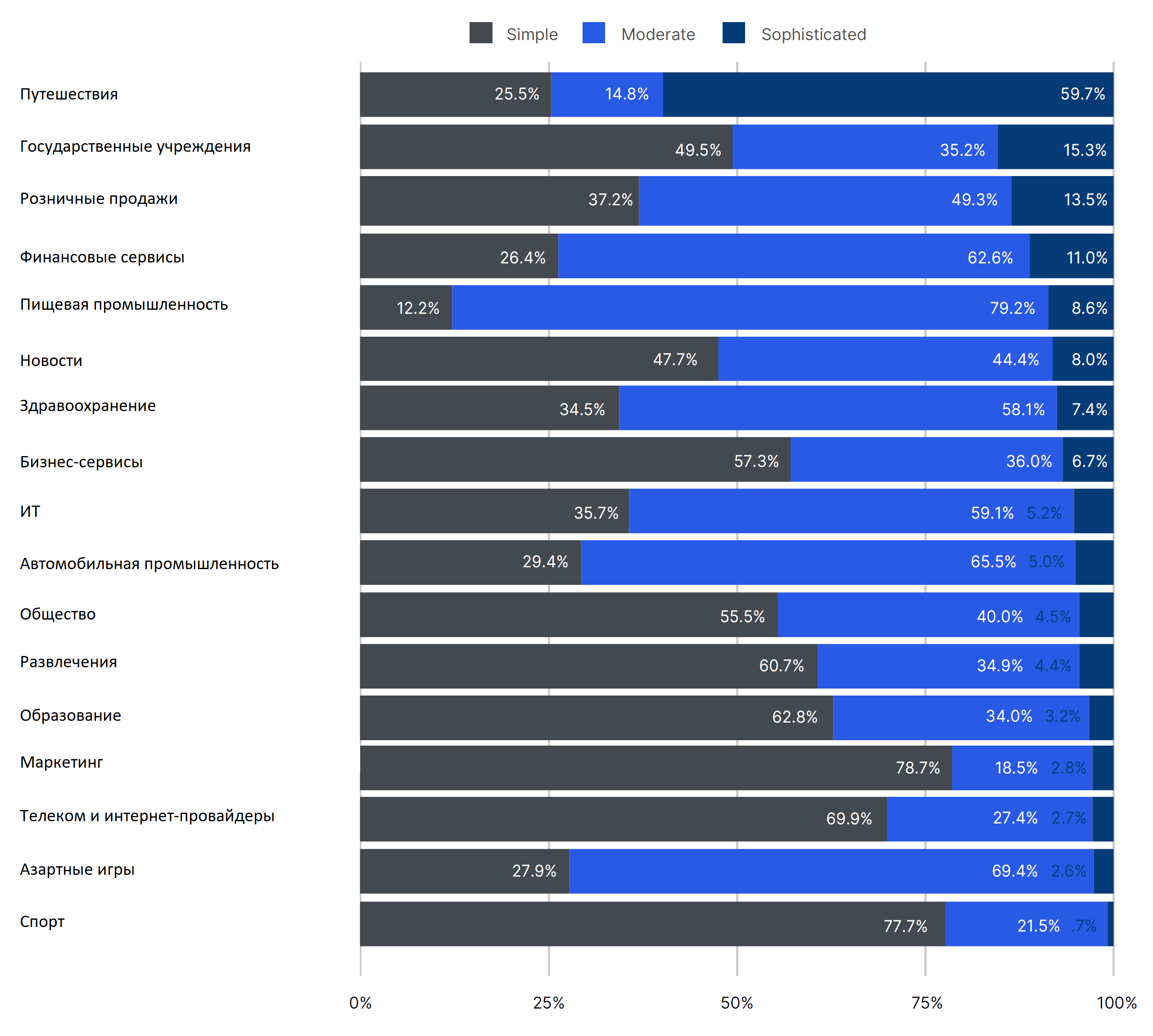

Комплексность вредоносных ботов по отраслям

Исследуя уровни сложности ботов по отраслям, мы получаем новый взгляд на ландшафт угроз, поскольку позиционирование меняется по сравнению с предыдущей диаграммой и открывает иную картину. С этой точки зрения, туристическая отрасль, государственные учреждения, розничная торговля, финансовые услуги, азартные игры и бизнес-сервисы наблюдали самую высокую долю трафика изощренных вредоносных ботов в течение 2020 года.

Важно понимать, что объем трафика вредоносных ботов не обязательно соответствует комплексности атак. Например, сложный вредоносный бот может быть способен достичь своей цели, выполняя меньшее количество запросов, чем более простые боты.

Рис.14.Комплексность вредоносных ботов по отраслям.

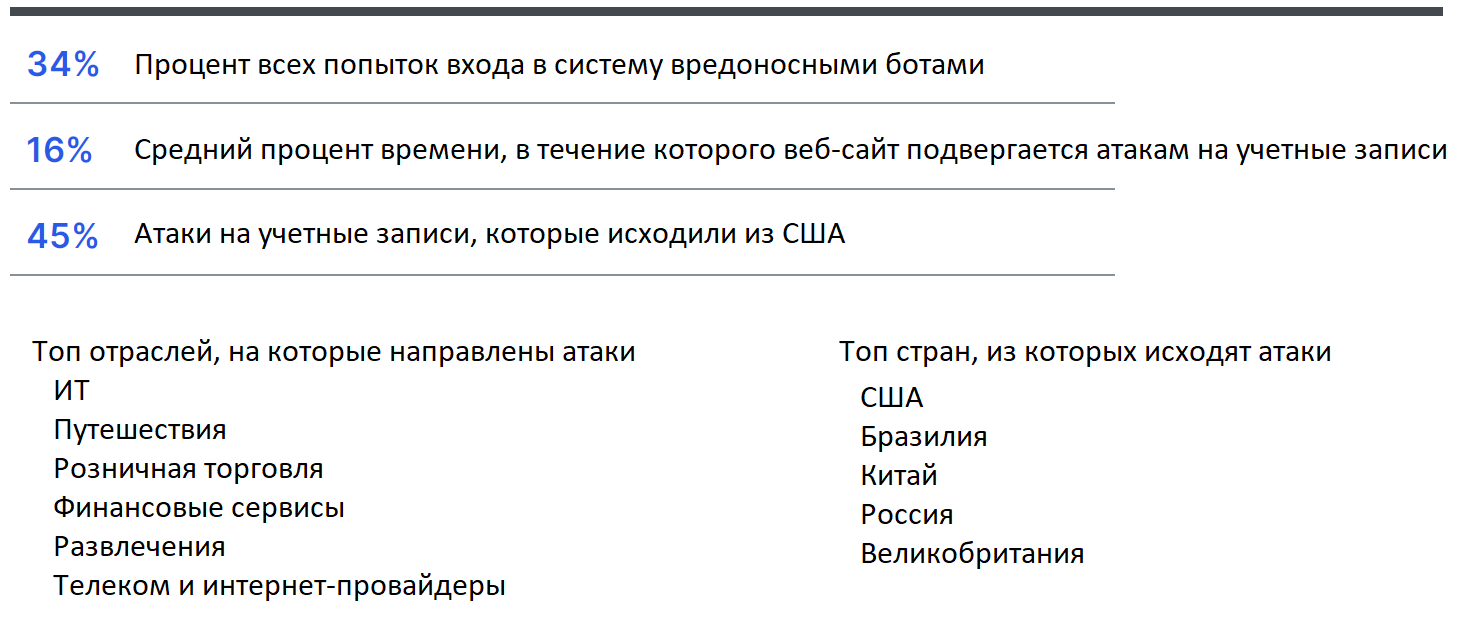

Атаки на учетные записи остаются основной угрозой

Распространенность и изощренность атак на учетные записи постоянно растет. Если на сайте у вашего предприятия есть страница входа в систему, она постоянно подвергается атакам Credential Stuffing и Credential Cracking. С миллиардами дешевых записей, краденных учетных данных кражи аккаунтов - это бельмо на глазу любого бизнеса.

Рис.15.Атаки на учетные записи в цифрах.

Боты выдают себя за популярные браузеры:

Многие атаки на учетные записи запускаются с помощью проприетарных бот-движков или инструментов, однако большинство (47,2%) все же пытаются выдать себя за легитимный браузер, в основном Chrome.

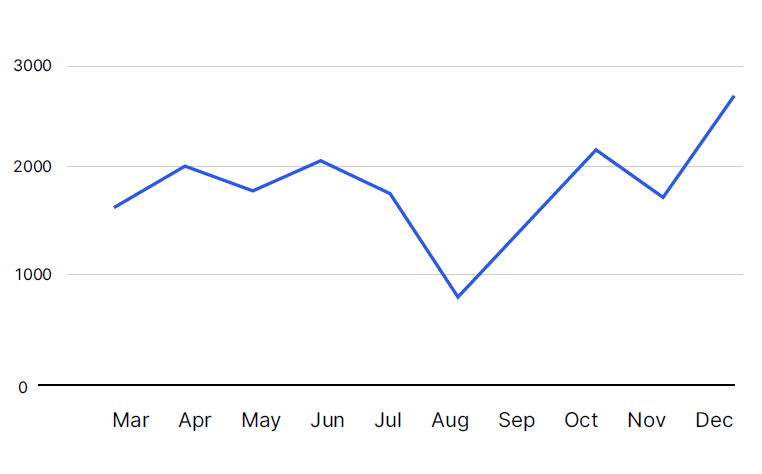

Атаки участились в ноябре и декабре:

По мере приближения нового года все больше веб-сайтов подвергались атакам. Пик атак пришелся на сайты финансовых сервисов (рост на 51%), а также на провайдеров (рост на 49%).

Рис.16.Атаки на учетные записи финансовых сервисов.

Рис.17.Атаки на учетные записи телеком и интернет-провайдеров.

Трафик вредоносных ботов в зависимости от размера сайта

Существуют различия в трафике ботов в зависимости от размера сайта. Все сайты были отсортированы по количеству запросов, от наибольшего к наименьшему, а затем разделены на доли в процентах от общего трафика:

Рис.18.Доли трафика вредоносных ботов, легальных ботов и людей 2020 по популярности сайтов.

В 2020 году объем трафика вредоносных ботов увеличился почти для всех размеров сайтов, единственным исключением являются крошечные сайты. На небольшие сайты пришлась самая высокая доля вредоносного бот-трафика - 34,4%.

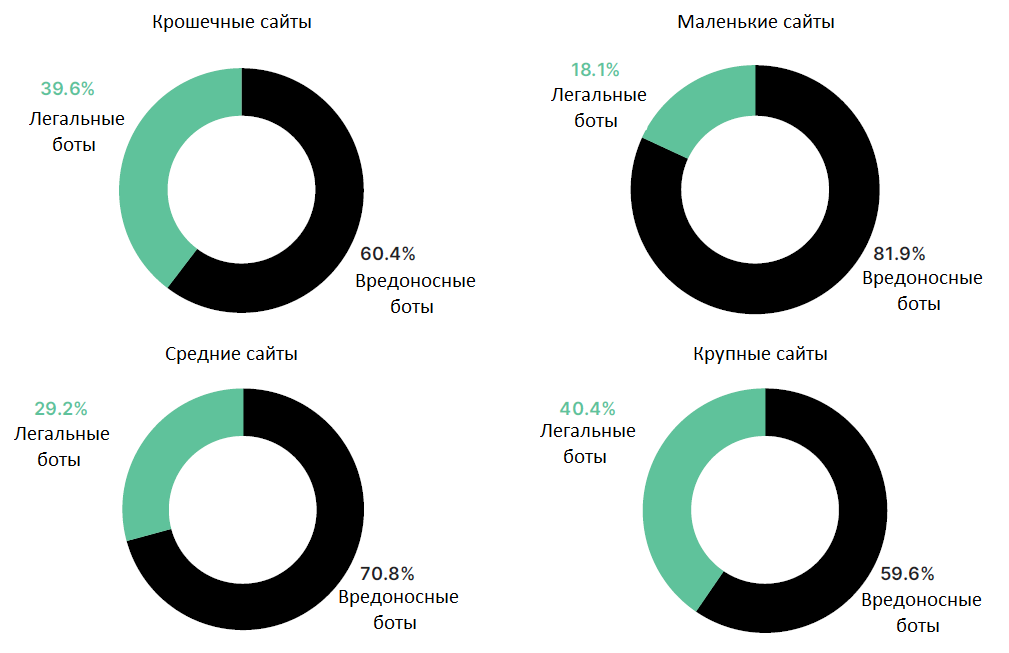

На следующих четырех графиках показано соотношение вредоносного и легального бот-трафика для крупных, средних, малых и крошечных сайтов. На маленьких сайтах наблюдалось самое высокое соотношение вредоносных (81,9%) и легальных ботов (18,1%). Тенденция, начавшаяся в прошлом году, когда трафик вредоносных ботов обгоняет трафик легальных ботов на сайтах всех размеров продолжается второй год подряд.

Рис.19.Трафик вредоносных и легальных ботов по популярности сайтов.

Идентификация вредоносных ботов: Chrome теряет популярность, но остается фаворитом

Чтобы избежать обнаружения, вредоносные боты обычно маскируются под легитимных пользователей, сообщая о своем user-агенте как о веб-браузере или мобильном устройстве. Они также стремятся маскироваться под веб-браузеры или мобильные устройства, которые распространены и популярны среди легальных пользователей, чтобы не вызвать подозрений.

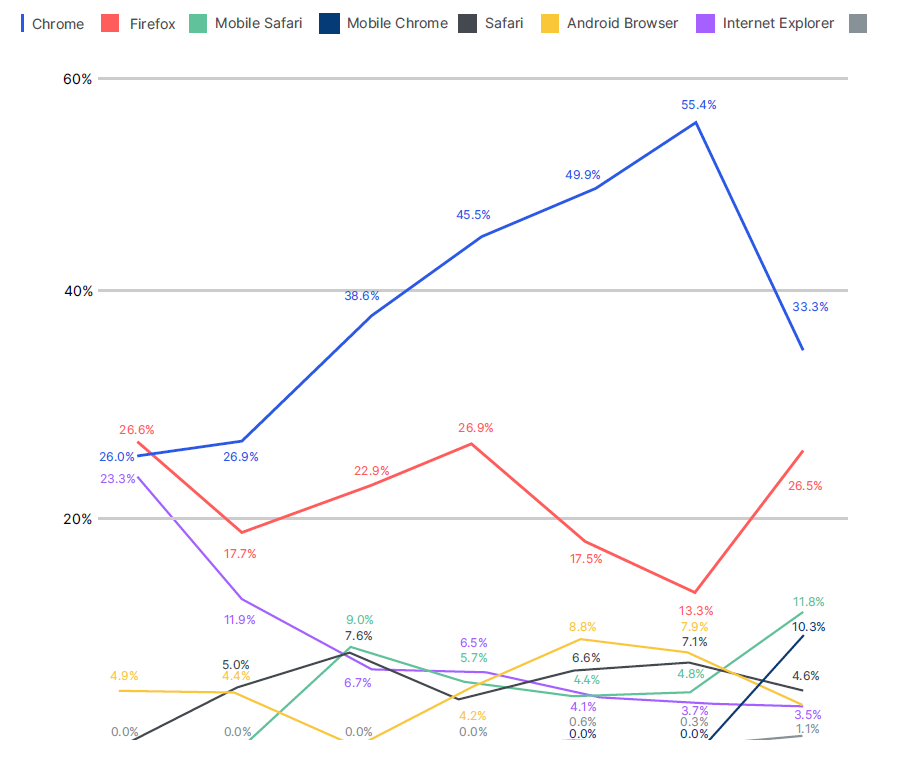

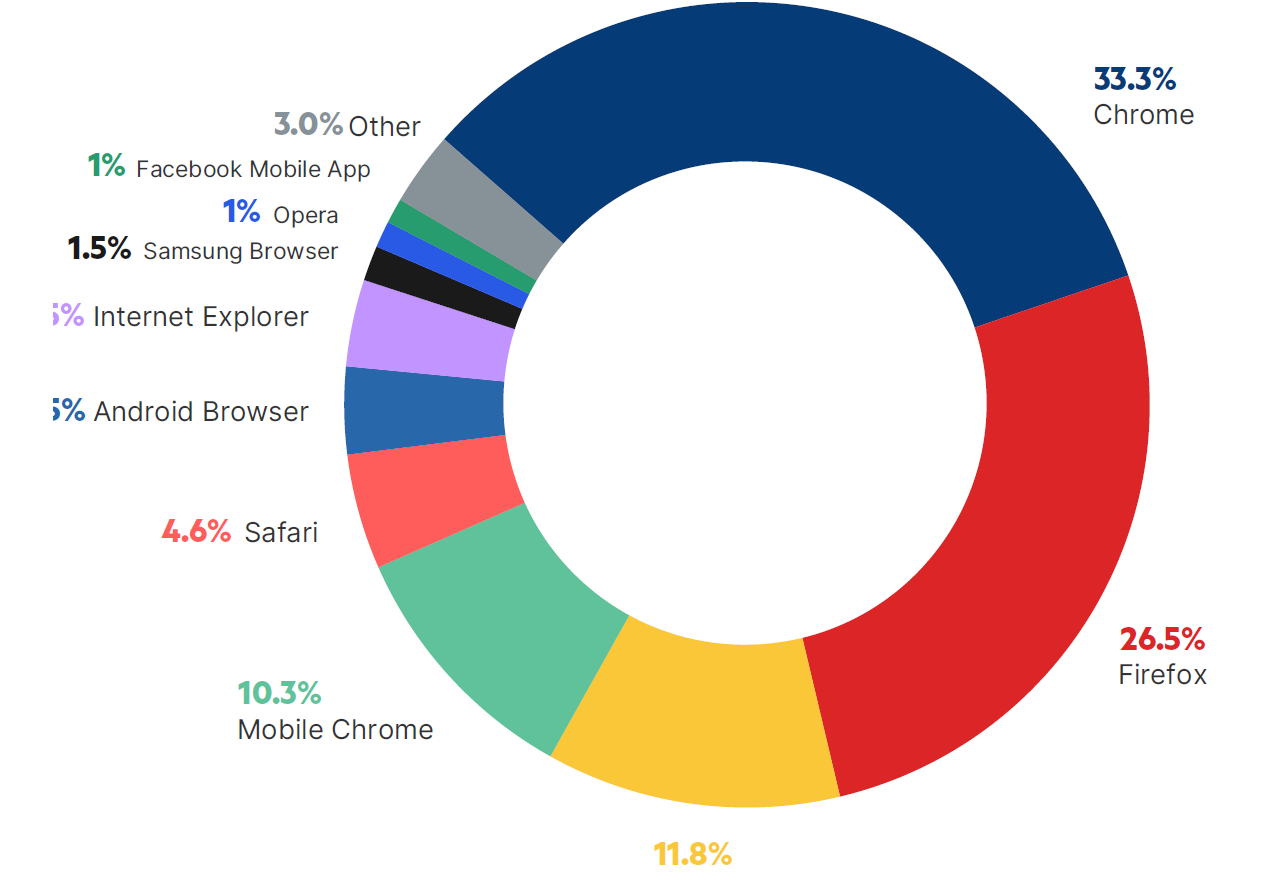

В 2020 году Chrome остается самым популярным выбором поддельных идентификаторов, используемых недобросовестными ботами, сохраняя свое доминирующее положение как и все последние годы. Тем не менее, цифры немного изменились и возник ландшафт для конкуренции. Доля Chrome снизилась с более чем половины трафика (55,4%) в 2019 году до всего лишь трети (33,3%) в 2020 году. Firefox, с другой стороны, вновь набирает популярность, возвращаясь к уровню 2014 года с 26,5% трафика. Еще одной тенденцией этого года является рост популярности мобильных браузеров среди вредоносных ботов, при этом лидирует мобильный Safari (11,8%) и Mobile Chrome (10,3%).

Рис.20.Браузерные данные вредоносных ботов 2014-2020.

Рис.21.Браузерные данные вредоносных ботов 2020.

Мобильные боты на подъеме

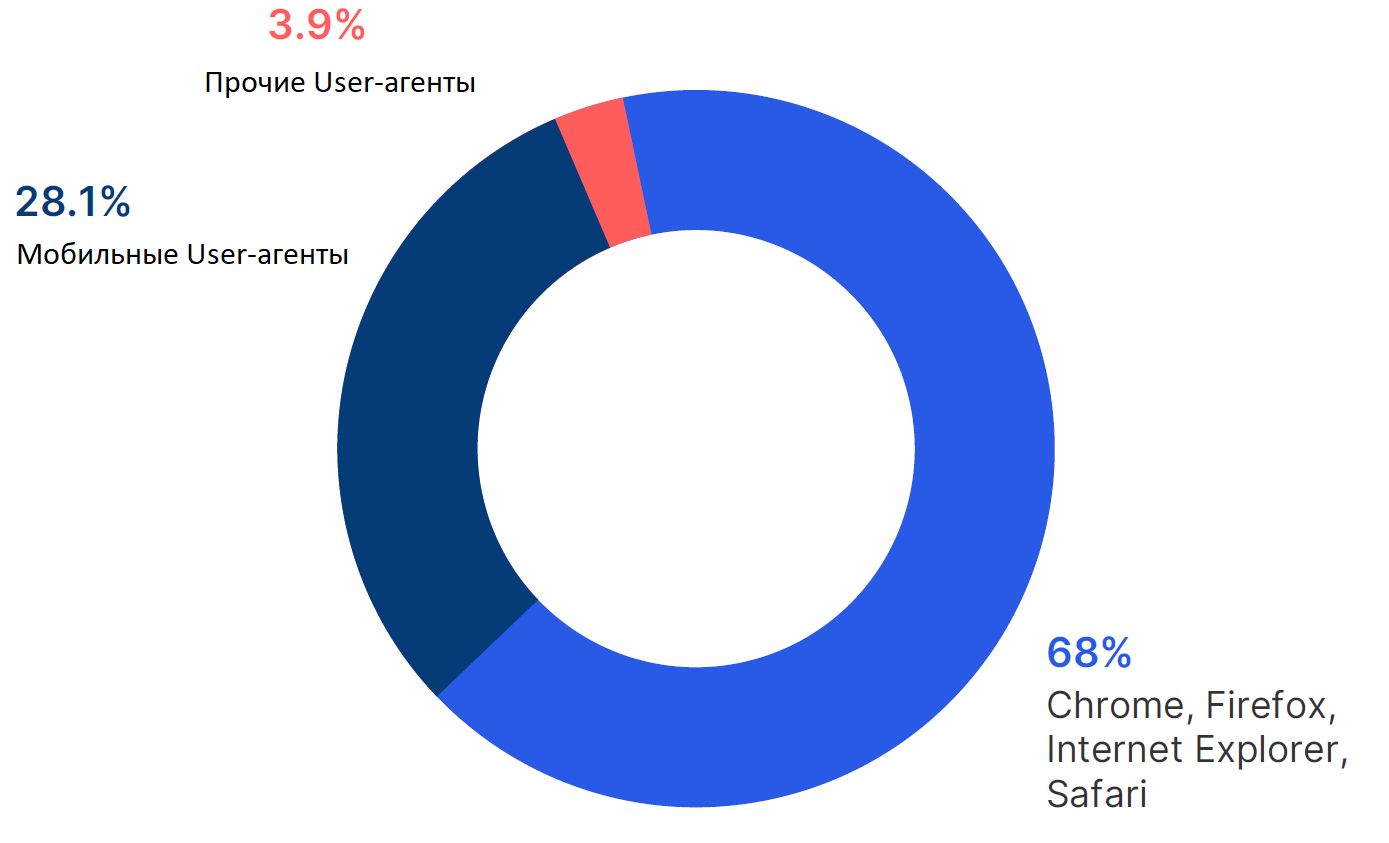

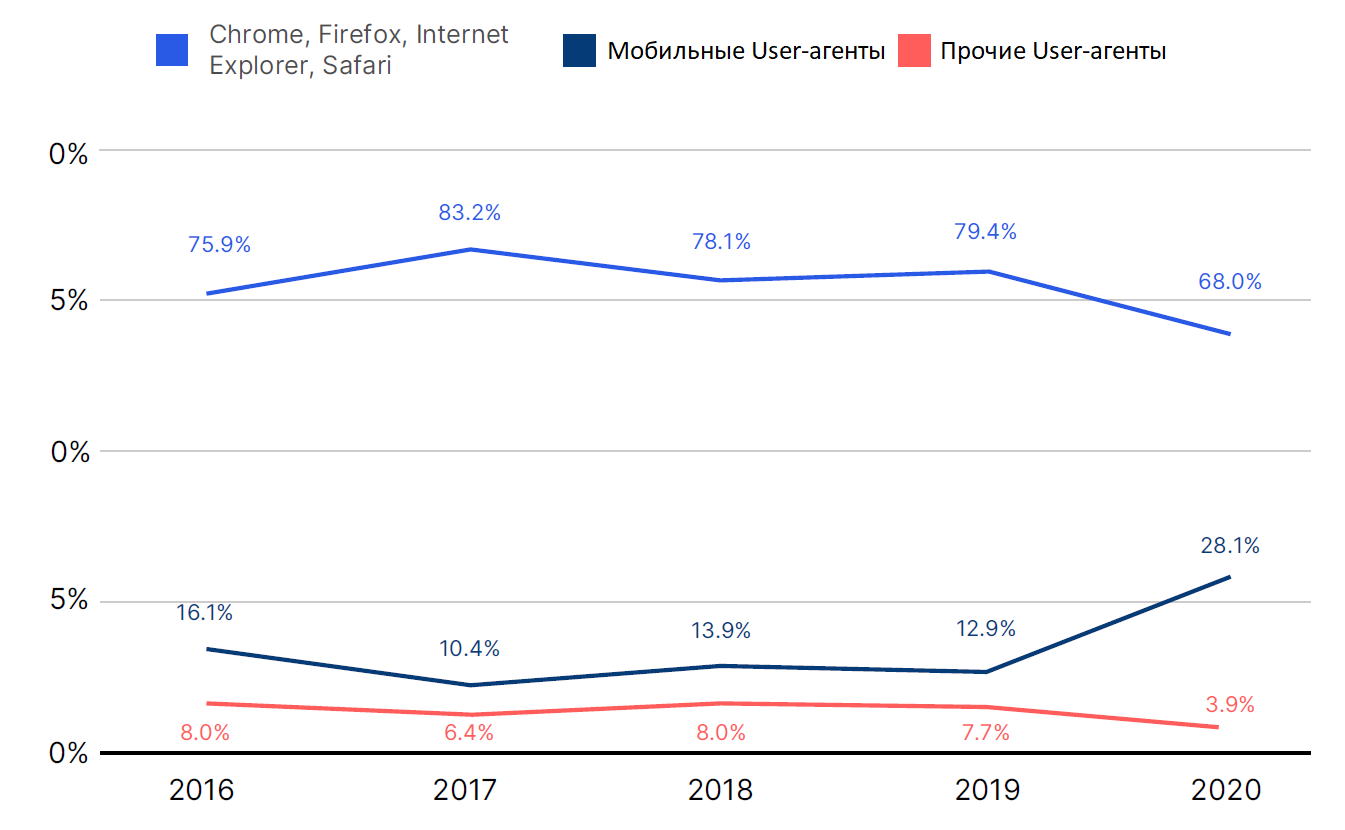

Большинство вредоносных ботов (68%) заявляют о себе как о Chrome, Firefox, Safari или Internet Explorer. Это меньше, чем в предыдущем году (79,4%), поскольку мобильные агенты набирают популярность, причем значительно - с 12,9% в 2019 году до 28,1% в 2020 году. Остальная часть трафика вредоносных ботов, 3,9%, маскировалась под другие агенты, такие как поисковое приложение Google или браузеры QQ и WeChat.

Рис.22.Вредоносные боты по типу user-агента 2020.

Рис.23.Вредоносные боты по типу user-агента 2016-2020.

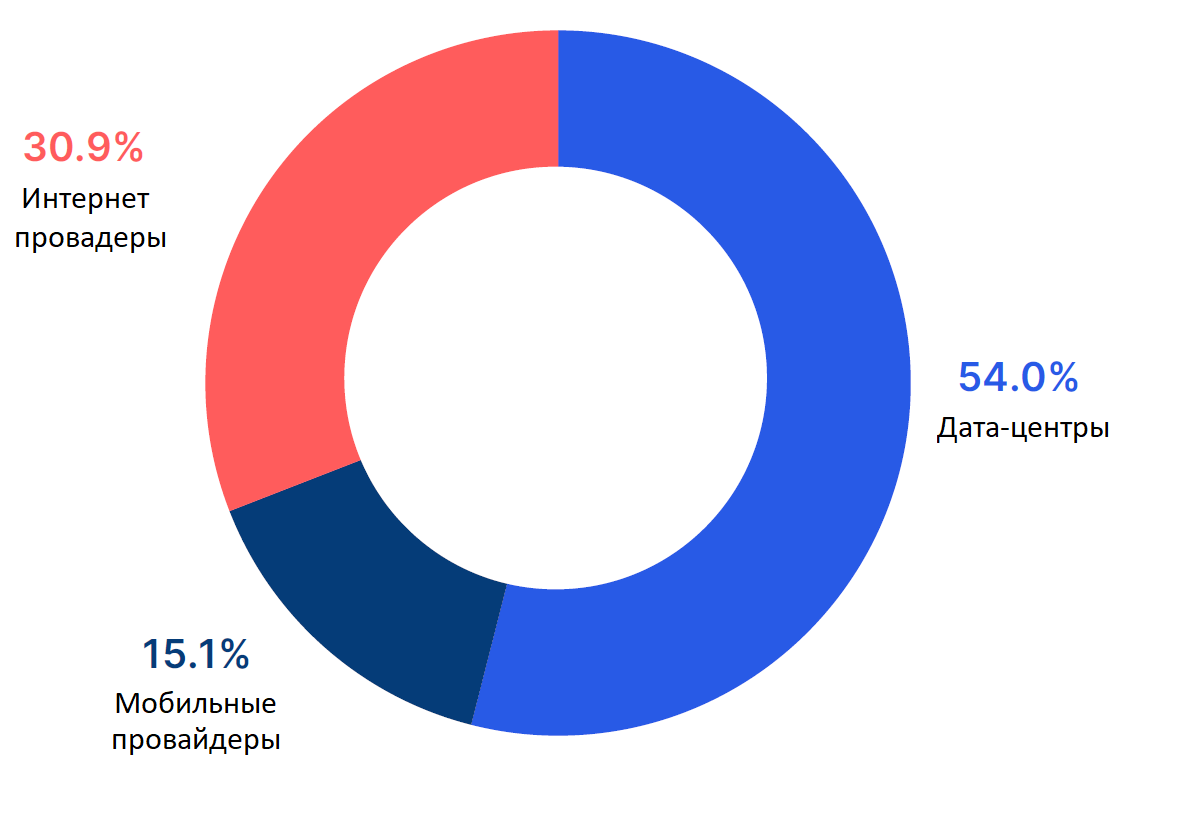

Мобильные интернет-провайдеры играют большую роль

Дата-центры по-прежнему отвечают за большую часть трафика: 54% вредоносных ботов происходят из этих центров. Это значительно меньше, чем в прошлом году (70%). Тенденция к росту числа вредоносных ботов из домашних интернет-провайдеров, которая сохраняется уже четыре года подряд, продолжилась и в этом году, увеличившись с 27,8% до 30,9%.

Трафик вредоносных ботов от мобильных интернет-провайдеров значительно увеличился в 2020 году, составив ошеломляющие 15,1%. Это рост на 556,5% по сравнению с 2019 годом (2,3%).

Рис.24.Вредоносные боты по типу провайдера 2020.

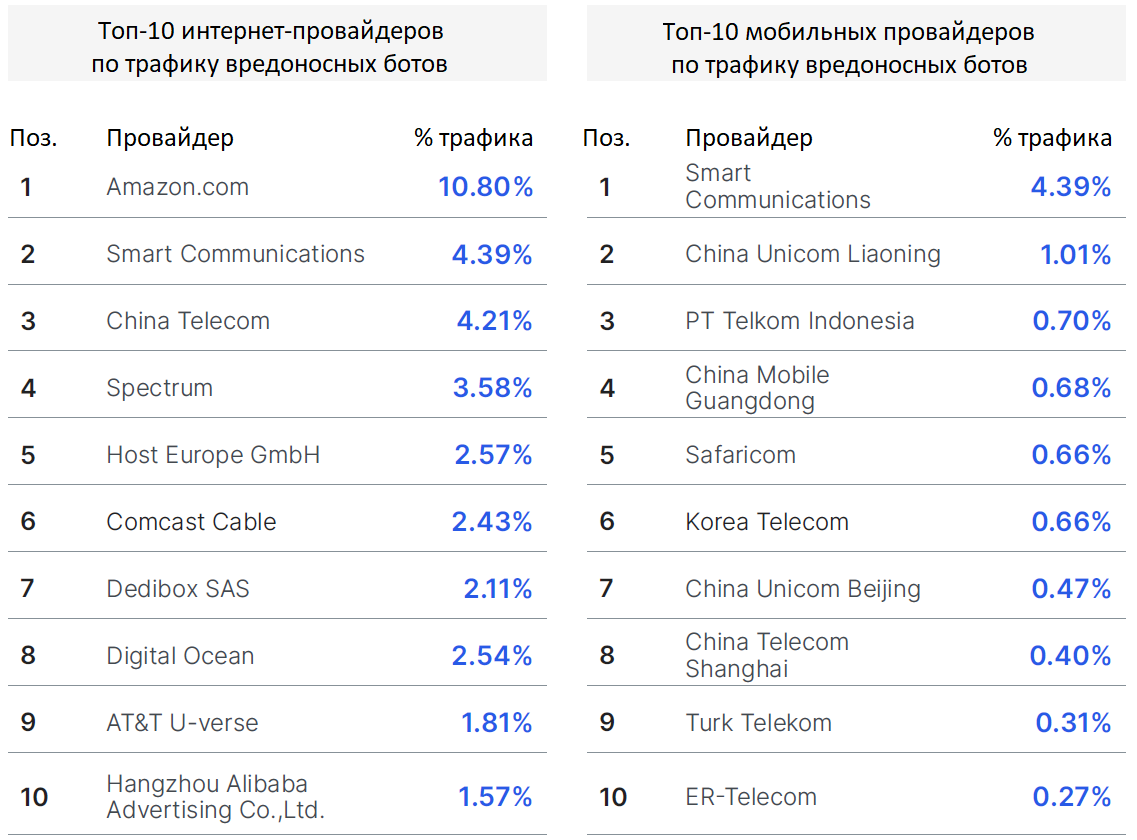

Amazon остается главным источником трафика вредоносных ботов

В 2020 году атаки вредоносных ботов запускались с 3 402 провайдеров:

- При увеличении числа провайдеров, используемых для запуска атак вредоносных ботов, доля Amazon снизилась с 11,6% в 2019 году до 10,8% в 2020 году.

- Впервые на второе место претендует мобильный интернет-провайдер Smart Communications. 4,39% трафика вредоносных ботов исходило с их серверов.

- Еще одно новшество - четвертое место занял локальный провайдер связи Spectrum, 3,58% трафика.

Популярность пользовательских сетей продолжает расти

По мере расширения рынка пользовательских интернет-провайдеров у злоумышленников появляется все больше возможностей для запуска вредоносных ботов, когда они обнаруживают, что трафик с дата-центров заблокирован. Это также позволяет лучше маскироваться под легитимных пользователей. Кроме того, многие мобильные интернет-провайдеры добавляют сервисы для жилых домов и наоборот. По сути, это означает, что вероятность атак ботов из пользовательских и мобильных интернет-провайдеров возрастет.

Рис.25.Трафик вредоносных ботов по провайдерам 2020.

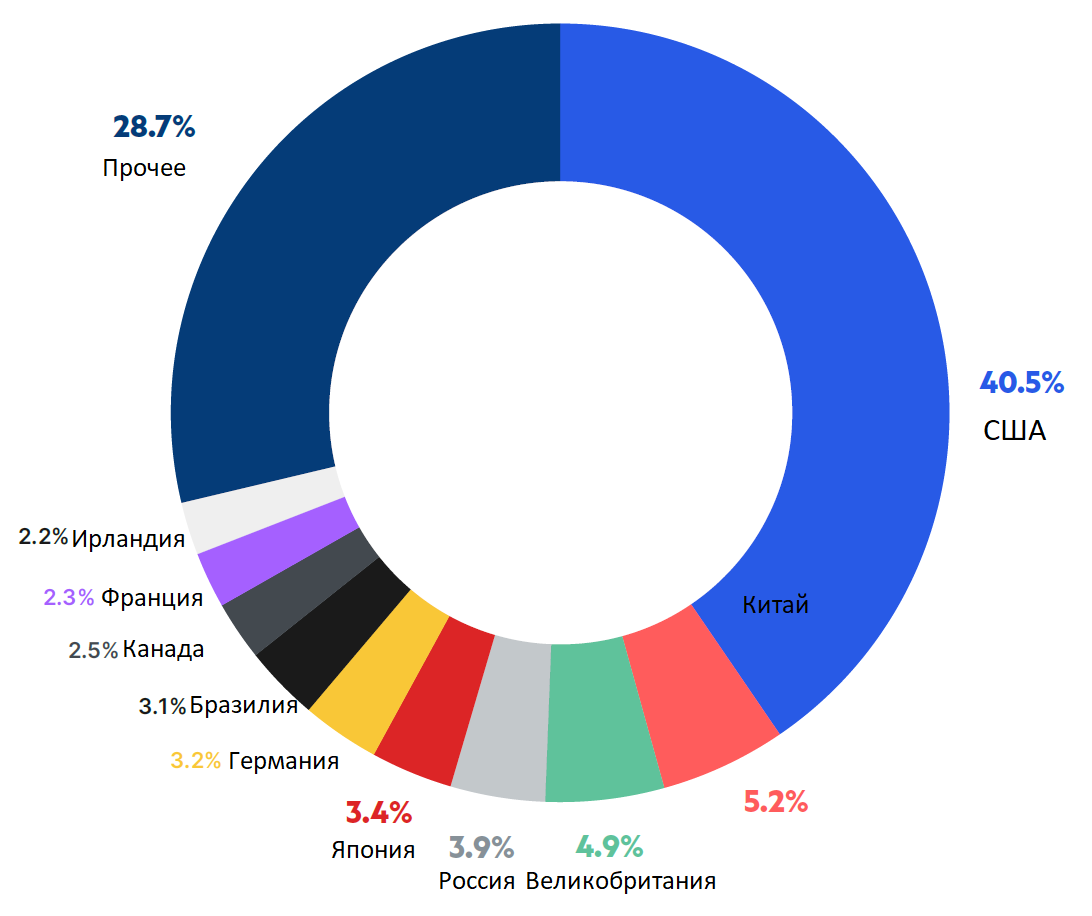

Страны происхождения вредоносных ботов

- США сохраняют за собой первое место в списке уже седьмой год подряд, однако продолжается тенденция к снижению: с 53,4% в 2018 году, до 45,9% в 2019 году и 40,5% в 2020 году;

- Китай занимает второе место с увеличением объема до 5,2%;

- Великобритания стала источником 4,9% трафика вредоносных ботов;

- Объем трафика из России увеличился до 3,9%;

- Новичком в топ-10 стала Япония, из которой исходило 3,4% трафика вредоносных ботов, а также Бразилия с 3,1%.

Рис.26.Трафик вредоносных ботов по странам 2020.

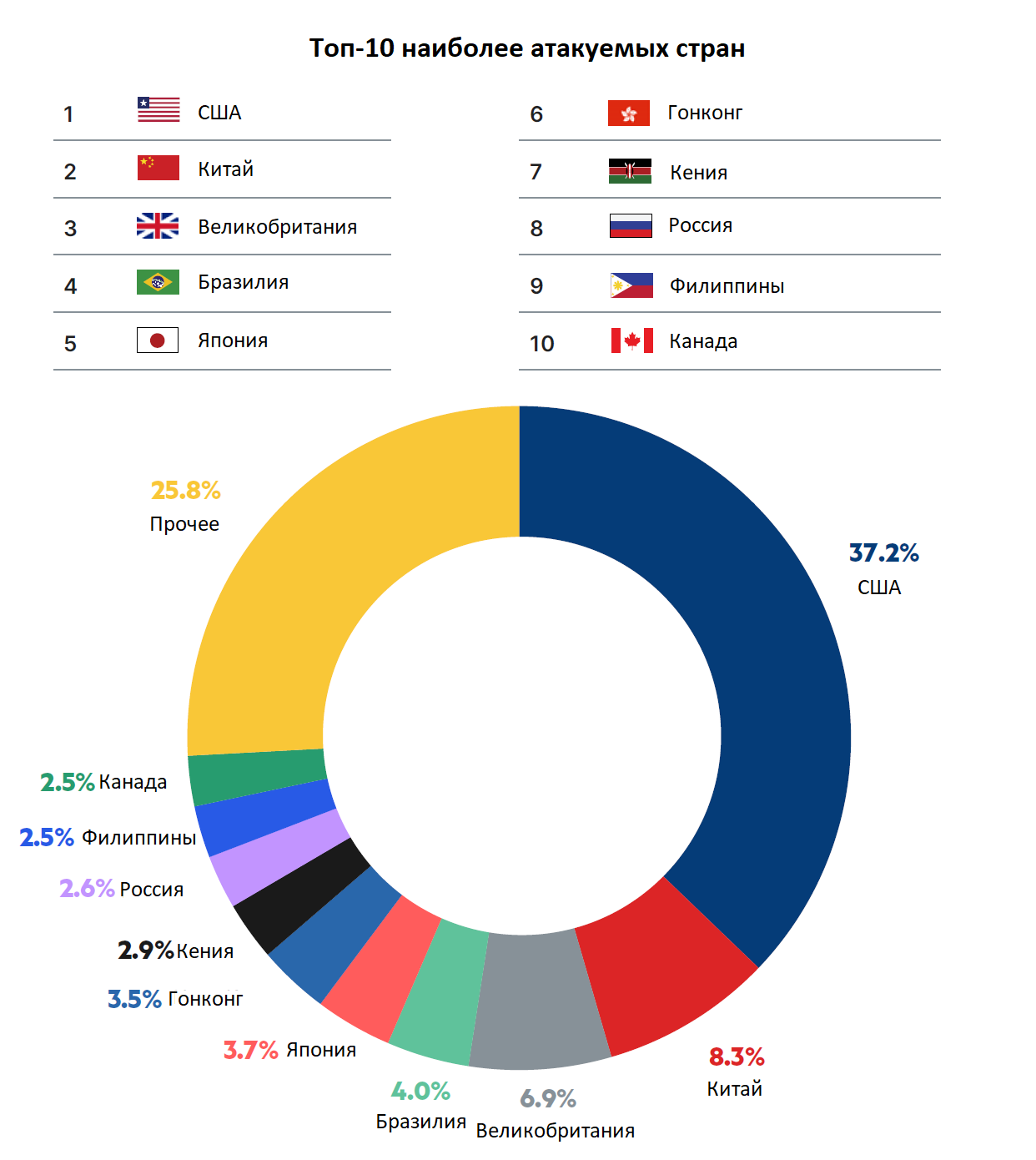

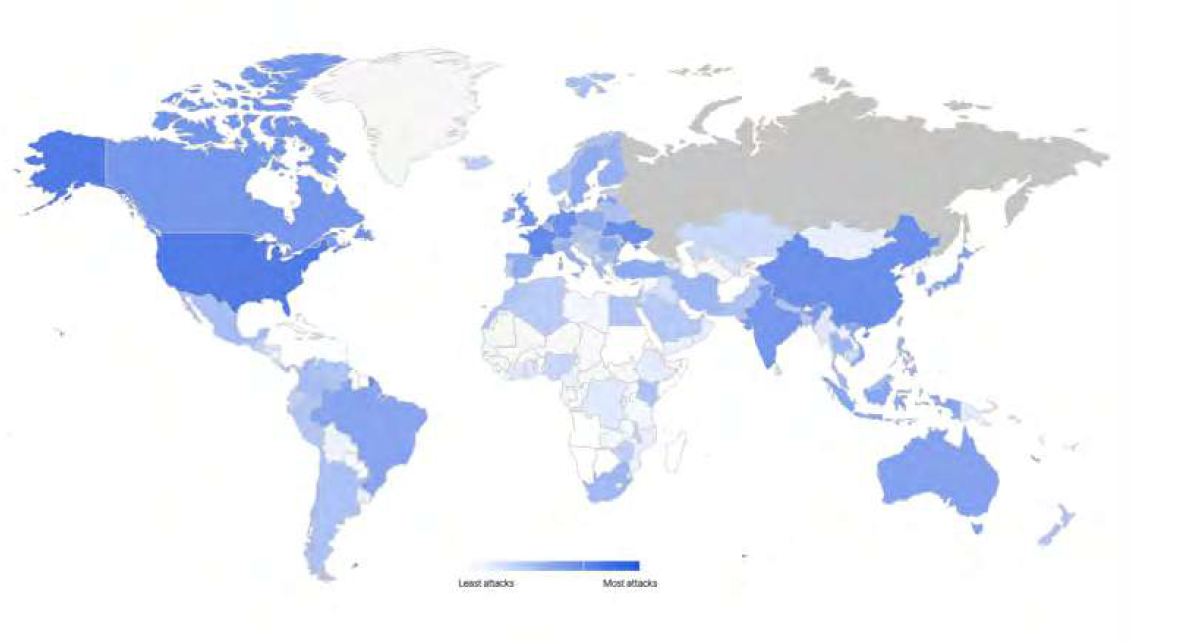

США и Китай - самые атакуемые страны

Похоже, что во многих случаях вредоносные боты запускаются из той же страны, на которую они нацелены. Соединенные Штаты были самой атакуемой страной для вредоносных ботов в 2020 году, трафик, направленный на эту страну, составил 37,2% от всего трафика вредоносных ботов. Китай был второй страной по количеству атак, на него пришлось 8,3% всего трафика вредоносных ботов.

Рис.27.Самые атакуемые ботами страны 2020

Imperva Threat Research Lab

Индекс киберугроз

Индекс киберугроз - это ежемесячное измерение и анализ глобальных киберугроз по данным и приложениям. Он предоставляет простой для понимания показатель, позволяющий отслеживать уровень киберугрозы последовательно во времени, а также наблюдать за тенденциями. Данные (при необходимости) также анализируются по отраслям и странам.

Рекомендации

Боты приходят на ваш сайт каждый день, и характеристики атак становятся все более продвинутыми с течением времени. Как компаниям защищаться? К сожалению, каждый сайт подвергается атакам по разным причинам и, как правило, разными методами, поэтому универсального решения против ботов не существует. Но есть некоторые упреждающие шаги, которые вы можете предпринять чтобы начать решать проблему уже сегодня.

Рекомендации по выявлению активности вредоносных ботов

1. При обновлении сайта планируйте защиту заранее:

a. Маркетинговые кампании привлекают ботов:

Например - выпуск ограниченного количества товара с высоким спросом, будь то очень востребованная пара кроссовок или игровая консоль нового поколения. Объявите дату и время запуска желанного продукта - и боты придут, чтобы получить его первыми. Убедитесь, что вы готовы справиться с большим объемом трафика, который будет включать большое количество комплексных ботов, пытающихся завладеть продукцией и лишить ваших клиентов доступа к ней.

b. Новый функционал привлекает ботов:

Некоторые функциональные возможности сайта очень удобны для вредоносных ботов. Добавление функции входа в систему открывает возможности для атак Credential Stuffing и Credential Cracking, добавление формы оформления заказа повышает вероятность мошенничества с кредитными картами, ввод подарочных карт приглашает ботов совершить мошенничество с баллами лояльности. Убедитесь, что эти страницы имеют дополнительные меры безопасности и более строгий набор правил.

2. Блокируйте или применяйте CAPTCHA для устаревших user-агентов:

Конфигурации по умолчанию для многих инструментов и скриптов содержат списки user-агентов, которые в значительной степени устарели. Это не остановит более продвинутых злоумышленников, но, возможно, поможет поймать и отпугнуть некоторых. Риски при блокировании устаревших браузеров очень низок, большинство современных браузеров принудительно обновляются, что усложняет работу в Интернете с использованием устаревших user-агентов.

Мы рекомендуем блокировать или внедрять CAPTCHA для следующих версий браузеров:

|

|

Блокировка |

Ввод Captcha |

|

Версия Chrome |

<64 |

<72 |

|

Версия Firefox |

<64 |

<72 |

|

Версия Safari |

<64 |

<72 |

|

Версия Internet Explorer |

<64 |

<72 |

3.Блокируйте известных хостинг-провайдеров и прокси-сервисы:

Даже если наиболее продвинутые злоумышленники перемещаются в более сложные для блокировки сети, многие менее изощренные атакующие используют легкодоступные хостинги и прокси-сервисы. Запрет доступа к сайту из этих источников может отбить у злоумышленников желание атаковать ваш сайт, API и мобильные приложения. Рассмотрите возможность блокировки трафика из крупных дешевых центров обработки данных: Host Europe GMBH, Dedibox SAS, Digital Ocean, OVH SAS & Choopa, LLC.

4. Защищайте все точки доступа:

Обязательно защищайте открытые API и мобильные приложения - не только ваш сайт – и по возможности обменивайтесь информацией о блокировках атак между системами. Защита вашего сайта не принесет пользы, если черные ходы остаются открытыми.

5. Тщательно анализируйте происхождение трафика:

Внимательно изучайте источники трафика. Есть ли среди них те, у которых высокий процент отказов? Наблюдаете ли вы более низкую конверсию определенных источников трафика? Это может быть признаком бот-трафика.

6. Исследуйте всплески трафика:

Всплески трафика кажутся добрым знаком для вашего бизнеса, но можете ли вы определить четкий, конкретный источник всплеска? Необъяснимый всплеск может быть признаком вредоносной активности ботов.

7. Отслеживайте неудачные попытки входа в систему:

Определите базовый уровень числа неудачных попыток входа, а затем отслеживайте аномалии или всплески. Настройте оповещения для автоматического уведомления ответственных работников в случае их возникновения. Продвинутые «низкие и медленные» атаки не вызывают оповещений на уровне пользователя или сеанса, поэтому обязательно установите глобальные пороговые значения.

8. Следите за неудачными попытками валидации подарочных карт:

Увеличение количества отказов или даже просто трафика на страницах проверки подарочных карт может быть сигналом того, что боты, такие как GiftGhostBot, пытаются украсть баланс подарочных карт.

9. Отслеживайте публикации об утечках данных:

Краденные учетные данные первое время крайне актуальны. Когда крупные утечки происходят где-либо - ожидайте, что вредоносные боты будут использовать эти учетные данные на вашем сайте.

10. Рассмотрите внедрение специализированных инструментов по защите ль ботов:

Проблема ботов - это гонка вооружений. Злоумышленники ежедневно атакуют веб-сайты по всему миру, их инструменты постоянно совершенствуются, модели трафика и источники трафика меняются, а продвинутые боты могут правдоподобно имитировать поведение человека. Хакеры, которые используют ботов для атак на ваш сайт, распределены по всему миру, и их мотивация высока. Сначала вы могли защитить свой сайт с помощью всего нескольких настроек… Наш отчет показывает, что те времена давно прошли. Сегодня практически невозможно самостоятельно справиться со всеми угрозами.

Отраслевые аналитики согласны с этим, поэтому компания Gartner добавила защиту от ботов в качестве одного из основных требований для поставщиков WAF и CDN. Ваши средства защиты должны развиваться так же быстро, как и угрозы, а для этого вам необходима специализированная поддержка команды экспертов.

Об Iperva Application Security

Платформа Imperva Application Security снижает риски для вашего бизнеса, обеспечивая защиту везде, где вы решите развернуть ваши системы - в облаке, локально, или с применением гибридной модели.

Платформа объединяет лучшие в своем классе решения, которые выводят защиту на новый уровень:

- Брандмауэры веб-приложений (WAF), которые снижают наиболее важные риски, связанные с безопасностью веб-приложений.

- Защита от DDoS-атак с SLA на нейтрализацию последствий за 3 секунды.

- Защита API, интегрируемая с ведущими поставщиками средств управления API.

- Advanced Bot Protection для защиты от всех автоматизированных угроз OWASP.

- Runtime Application Self-Protection (RASP) для защиты по-умолчанию от известных уязвимостей нулевого дня.

- Client-Side Protection для обнаружения и мониторинга сторонних сервисов на сайтах или в приложениях и защиты от цифрового скимминга, атак на цепочки поставок и Magecart-атак.

- Удобная для разработчиков сеть доставки контента (CDN) для обеспечения максимальной производительности.

Благодаря App Protect, нашей уникальной модели лицензирования, вы можете развернуть Imperva Application Security, когда вам это необходимо. App Protect помогает защитить ваши приложения, где бы они ни находились - в облаке, внутри периметра или в гибридной конфигурации. Попробуйте бесплатную демо-версию Application Security уже сегодня, чтобы начать защищать свои приложения от вредоносных ботов и прочих киберрисков.

Источник: https://www.imperva.com