Исследователи в области кибербезопасности подробно описали новую кампанию кибер-атак, направленную на организации в Юго-Восточной Азии, с использованием ранее не признанной вредоносной программы под Linux, которая разработана для обеспечения удаленного доступа, сбора учетных данных и функционирования в качестве прокси-сервера.

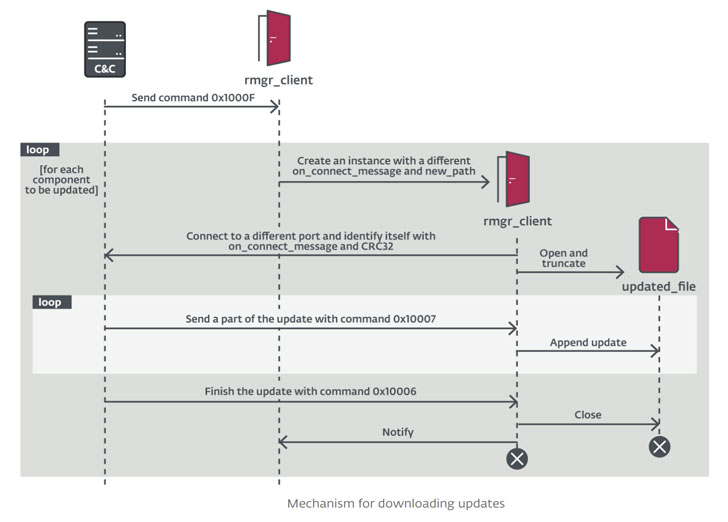

Семейство вредоносных программ, получившее название «FontOnLake» от словацкой компании ESET, по словам специалистов по кибер-безопасности, включает «хорошо продуманные модули», которые постоянно обновляются и развиваются, что указывает на активную фазу разработки. Образцы, загруженные на VirusTotal, указывают на первые вторжения с использованием этого вредоноса еще в мае 2020 года.

Avast и Lacework Labs называют эту же вредоносную программу «HCRootkit».

«Скрытный характер инструментов FontOnLake в сочетании с продвинутым дизайном и низкой распространенностью позволяет предположить, что данный руткит используются в высоко-таргетированных атаках» - заявил исследователь ESET Владислав Хрчка. «Для сбора данных или осуществления другой вредоносной деятельности это семейство вредоносных программ использует модифицированные легитимные двоичные файлы, которые осуществляют загрузку дополнительных компонентов. Фактически, чтобы скрыть свое существование, присутствие FontOnLake всегда сопровождается руткитом. Эти двоичные файлы обычно используются в системах Linux и могут дополнительно служить в качестве механизма сохранения присутствия».

Набор инструментов FontOnLake включает три компонента, состоящих из троянизированных версий легитимных утилит Linux, которые используются для загрузки руткитов в режиме ядра и бэкдоров в режиме пользователя, все из которых взаимодействуют друг с другом с помощью виртуальных файлов. Сами имплантаты на C++ предназначены для мониторинга систем, скрытного выполнения команд в сети и извлечения учетных данных.

Вторая модификация бэкдора также имеет возможность работать в качестве прокси, манипулировать файлами, загружать произвольные файлы, а третий вариант помимо функций двух других бэкдоров способен выполнять скрипты Python и шелл-команды.

В ESET заявили что обнаружили две различные версии руткита под Linux, основанных на проекте с открытым исходным кодом под названием Suterusu и имеющих общие функциональные особенности - включая сокрытие процессов, файлов, сетевых соединений и самого себя, а также возможность выполнять файловые операции, извлекать и выполнять бэкдор в пользовательском режиме.

В настоящее время неизвестно как злоумышленники получают первоначальный доступ к сетям жертв, но компания по кибербезопасности отметила, что стоящие за атаками злоумышленники проявляют «чрезмерную осторожность» и не оставляют следов полагаясь на различные уникальные командно-контрольные серверы с нестандартными портами. Все CnC-серверы, замеченные в артефактах VirusTotal, на данный момент уже не активны.

«Масштаб и продвинутая конструкция вредоноса позволяют предположить, что авторы хорошо разбираются в кибер-безопасности и что эти инструменты могут быть повторно использованы в будущих кампаниях» - сообщает Хрчка. «Поскольку большинство функций предназначены только для сокрытия своего присутствия, передачи сообщений и предоставления удаленного доступа, мы считаем, что эти инструменты используются в основном для поддержания инфраструктуры, которая служит каким-то другим, неизвестным – и скорее всего вредоносным - целям».

Источник: https://thehackernews.com