Введение

Сегодня компании сталкиваются с увеличением числа случаев обфускации деятельности со стороны сотрудников на местах и удаленных работников, пытающихся обойти прокси-серверы, чтобы скрыть свою деятельность в Интернете или извлечь данные без обнаружения. Например - сотрудник может использовать режим «инкогнито», запустить VPN или браузер Tor или попытаться обойти корпоративный VPN. В таких случаях команде информационной безопасности необходима полная прозрачность сети, чтобы определить, защищает ли сотрудник только свою приватность, маскирует ли нарушающую политику безопасности организации активность или пытается скрыть кибератаку.

VPN-сервисы обещают обеспечить безопасные, зашифрованные туннели для пользовательского трафика. Они предоставляют услуги, которые не позволяют третьим лицам просматривать трафик в этих туннелях, шифруя интернет-соединение и сохраняя в тайне использование приложений и историю действий пользователей. VPN можно использовать для обхода интернет-цензуры и политик безопасности, однако на практике они подрывают прозрачность сетей организаций.

Прозрачность сети важна по целому ряду причин, включая повышение уровня безопасности за счет применения политик, снижение количества «теневых» ИТ-сервисов и скорости обнаружения вредоносных или подозрительных действий. Прозрачность может улучшить профилирование приложений для организаций и помочь в принятии обоснованных решений.

Организации часто используют такие инструменты, как брандмауэры нового поколения, чтобы обеспечить прозрачность сетевого трафика вплоть до уровня пакетов, приложений и пользователей.

В данной статье мы оценим внешние VPN-сервисы, их риски и угрозы для прозрачности корпоративной сети. Мы коснемся того, как эти сервисы обходят брандмауэры, механизмы обеспечения безопасности и применения политик.

Клиенты Palo Alto Networks могут поддерживать полную прозрачность сети благодаря использованию App-ID брандмауэра следующего поколения, который помогает идентифицировать и обезвреживать персональные VPN в корпоративных сетях.

Ключевые риски использования VPN в корпоративном окружении

VPN-сервисы позволяют пользователям получить доступ к сетевым ресурсам, которые в противном случае могут оказаться недоступными. VPN были разработаны для того, чтобы распределенные географически компании могли соединять свои внутренние сети по зашифрованным каналам через Интернет. Они обычно используются на рабочих местах для обеспечения доступа к ресурсам и устройствам для пользователей, которые физически не подключены к корпоративной сети - например, удаленных работников. Однако VPN теперь доступен каждому - в некоторых случаях бесплатно. Тем не менее, обычные пользователи часто не учитывают риски использования личных VPN на рабочих устройствах.

Что касается безопасности и конфиденциальности данных при использовании VPN, то в большинстве случаев пользователям приходится просто доверять своим VPN-провайдерам, поскольку они управляют сетевым туннелем. Более того, провайдеры могут видеть, какие сайты посещает пользователь, включая незашифрованные данные и частоту посещения. Эти данные могут храниться, некоторые из них представляют ценность для рекламных и маркетинговых фирм, которые используют поведение пользователей при серфинге для доставки рекламы нужной целевой аудитории. Провайдеры VPN могут дважды обмануть пользователей и бизнес, получая деньги за подписку от пользователей и продавая данные пользователей рекламной индустрии. В более «экстремальных» случаях они могут даже предоставлять личные данные пользователей государственным органам.

Использование персональных VPN может создавать риски для сетей. Эти риски связаны с угрозами, которые команды информационной безопасности смягчают в корпоративной среде с помощью стратегии «защита в глубину» для защиты конечных точек и предотвращения выполнения пользователями определенных несанкционированных задач - как преднамеренно, так и случайно.

Злоумышленники постоянно сканируют корпоративные сети на наличие уязвимостей, и если удастся скомпрометировать хотя бы один компьютер в организации, вся сеть может оказаться под угрозой. Организации используют свои системы доменных имен (DNS), корпоративные системы предотвращения утечек данных (DLP) и прокси-серверы в качестве контрмер, каждая из которых играет важную роль в защите пользователей, данных и коммуникаций. Преднамеренный обход изнутри любой из этих систем снижает прозрачность сети и ставит организацию под угрозу.

Одно из основных применений прокси-серверов - предотвращение доступа сотрудников к просмотру неподходящих и небезопасных сайтов и мониторинг трафика. Кроме того, прокси-серверы защищают корпоративные конечные точки от связи с вредоносными командно-контрольными серверами. Однако с помощью VPN пользователи могут обойти эту защиту. Например, если компьютер сотрудника будет заражен при использовании VPN, отправленные на C&C-сервер данные не будут видны команде информационной безопасности.

Внутренние угрозы представляют почти такой же значительный риск для безопасности предприятия, как и внешние злоумышленники. Частные VPN позволяют сотрудникам обходить меры безопасности и установленные регламентами разрешения. VPN могут сделать онлайн-деятельность уязвимой для хакеров. Кроме того, ИТ-команда теряет полную видимость действий пользователей - например, когда пользователи просматривают небезопасные или запрещенные сайты.

Известные уязвимости VPN

Не только базовая функциональность продуктов VPN несет риски для организации, но и то, что эти продукты часто становятся мишенью кибератак из-за их уязвимостей. К сожалению, киберпреступники слишком часто находят способы использовать известные исправленные уязвимости, рассчитывая на то, что не все пользователи обновляют свои системы.

Мы взяли список лучших VPN-продуктов 2021 года по версии журнала PC Magazine и проверили количество выявленных уязвимостей в них за последние несколько лет, что показано в таблице ниже.

|

Сервис |

Количество уязвимостей |

ID уязвимостей |

Критичность по CVSS |

|

Private Internet Access VPN |

12 |

CVE-2020-15590 |

V3.0: 7.8 HIGH |

|

CVE-2019-12579 |

V2.0: 9.3 HIGH |

||

|

CVE-2019-12578 |

|

||

|

CVE-2019-12577 |

|

||

|

CVE-2019-12576 |

|

||

|

CVE-2019-12575 |

|

||

|

CVE-2019-12574 |

|

||

|

CVE-2019-12573 |

|

||

|

CVE-2019-12571 |

|

||

|

CVE-2019-12572 |

|

||

|

CVE-2018-10190 |

|

||

|

CVE-2017-15882 |

|

||

|

NordVPN |

3 |

CVE-2018-3952 |

V3.0: 9.8 CRITICAL |

|

CVE-2018-10170 |

V2.0: 10.0 HIGH |

||

|

CVE-2018-9105 |

|

||

|

IVPN |

3 |

CVE-2020-7043 |

V3.1: 9.1 CRITICAL |

|

CVE-2020-7042 |

V2.0: 6.4 MEDIUM |

||

|

CVE-2020-7041 |

|

||

|

ExpressVPN |

2 |

CVE-2020-29238 |

V3.1: 7.5 HIGH |

|

CVE-2018-15490 |

V2.0: 5.0 MEDIUM |

||

|

ProtonVPN |

2 |

CVE-2018-4010 |

V3.0: 9.8 CRITICAL |

|

CVE-2018-10169 |

V2.0: 10.0 HIGH |

||

|

Hotspot Shield VPN |

2 |

CVE-2020-17365 |

V3.1: 7.8 HIGH |

|

CVE-2018-6460 |

V2.0: 7.2 HIGH |

||

|

CyberGhost VPN |

1 |

CVE-2018-10646 |

V3.0: 7.8 HIGH |

|

V2.0: 7.2 HIGH |

|||

|

TunnelBear VPN |

1 |

CVE-2018-10381 |

V3.0: 9.8 CRITICAL |

|

V2.0: 10.0 HIGH |

Лучшие VPN-сервисы 2021 года по версии журнала PC Magazine, количество известных уязвимостей в этих сервисах, а также информация о CVE и степени серьезности.

Как VPN-сервисы пытаются обходить брандмауэры

Учитывая, что они могут внести уязвимость в сеть организации, вызывает беспокойство тот факт, что в функции VPN-приложений входит попытка обойти брандмауэры. VPN не могут сделать онлайн-соединения полностью анонимными, однако они обычно туннелируют в другие протоколы и используют методы шифрования. Поставщики услуг VPN могут использовать безопасные протоколы VPN, такие как Internet Protocol Security (IPsec), Transport Layer Security (SSL/TLS), Datagram Transport Layer Security (DTLS), Microsoft Point-to-Point Encryption (MPPE), Microsoft Secure Socket Tunneling Protocol (SSTP), Secure Shell VPN (SSH/OpenSSH), OpenVPN и WireGuard. Однако все эти протоколы являются безопасными и хорошо определенными протоколами для легального использования VPN, что является недостатком для персональных поставщиков услуг VPN. Поскольку все эти протоколы известны, они могут быть легко заблокированы организациями или правительствами. Это вступает в противоречие с обещанием VPN-провайдера своим клиентам, которое заключается в 100% безопасном подключении и доступности.

VPN-провайдеры делают все возможное, чтобы оставаться незамеченными в сети, используя такие методы, как переключение портов или серверов или переход от одного протокола к другому. Например, VPN-сервисы, основанные на OpenVPN, предоставляют своим пользователям возможность менять транспортный протокол на Transmission Control Protocol (TCP) или User Datagram Protocol (UDP). Однако требование оставаться незамеченными и при этом сохранять полную готовность к обслуживанию клиентов идет дальше. Некоторые VPN-компании разрабатывают свои собственные протоколы именно для обхода организационных или правительственных блокировок.

В этом разделе мы рассмотрим методы обхода, которые используются некоторыми продуктами VPN.

Самоподписываемые сертификаты

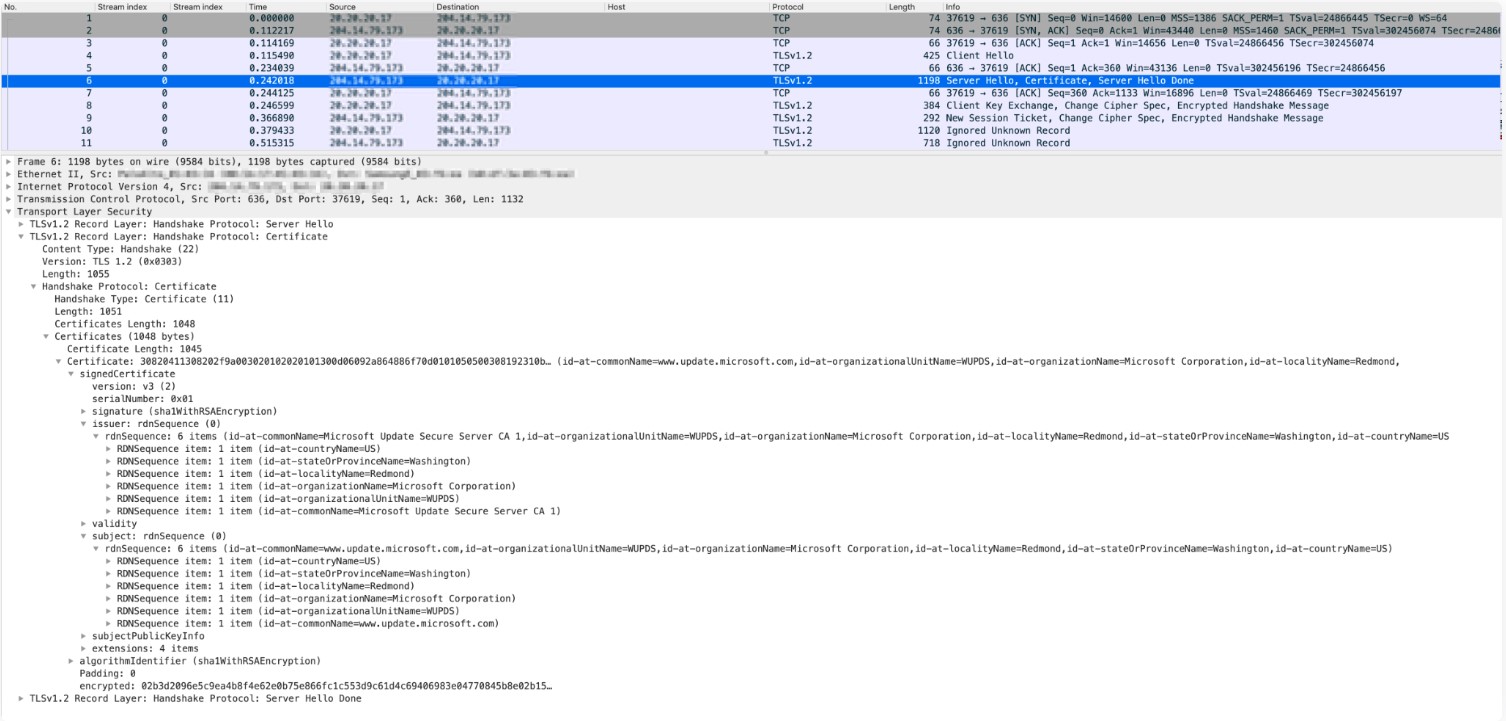

На рисунке 1 показано, как Hotspot Shield использует фиктивный самоподписанный сертификат для обхода брандмауэров. Однако его можно выявить с помощью изучения информации о наборе шифров TLS, номере порта и наблюдения шаблонов, которые отличаются от подлинного сертификата.

Рис.1.Hotspot Shield использует фальшивый самоподписанный сертификат для обхода брандмауэров.

Туннелирование HTTP-трафика

Некоторые VPN-сервисы пытаются обойти брандмауэры, отправляя трафик похожий на простой HTTP-трафик. Однако при внимательном рассмотрении можно определить его характеристики - такие как заголовок аутентификации или кодировка, метод запроса HTTP или номер порта - а также другую информацию в заголовках запросов. Эти критерии можно использовать для идентификации VPN-приложений.

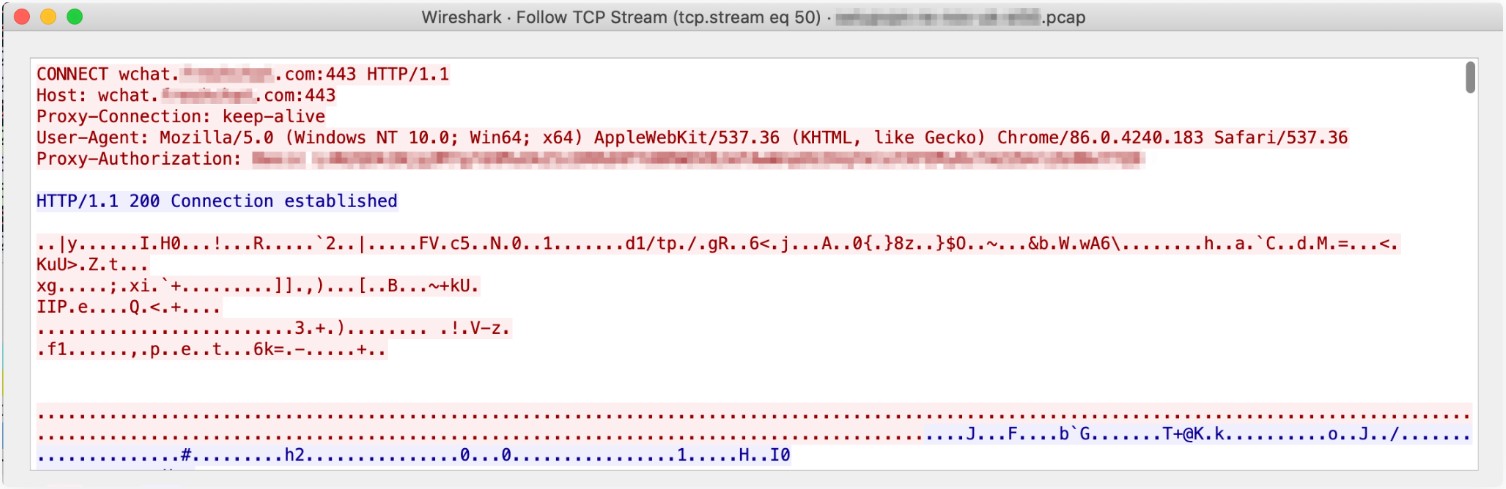

На рисунке 2 показано как SetupVPN, у которой более двух миллионов пользователей, использует заголовок HTTP proxy-authorization для аутентификации пользователей на своем сервере. Расшифровка заголовка позволяет получить полезную информацию о приложении SetupVPN.

Рис.2.SetupVPN использует заголовок авторизации HTTP Proxy для аутентификации пользователей на своем сервере.

Имитация стандартных протоколов

VPN-приложения отправляют трафик через известные порты для связи, чтобы обойти брандмауэры и вызвать неправильную идентификацию реализации брандмауэра для прохождения через механизмы защиты. Например, Thunder VPN (более 10 миллионов пользователей) использует UDP порт 53, известный своим использованием для DNS, и TCP порт 443 – стандартный для протокола HTTP через TLS/SSL.

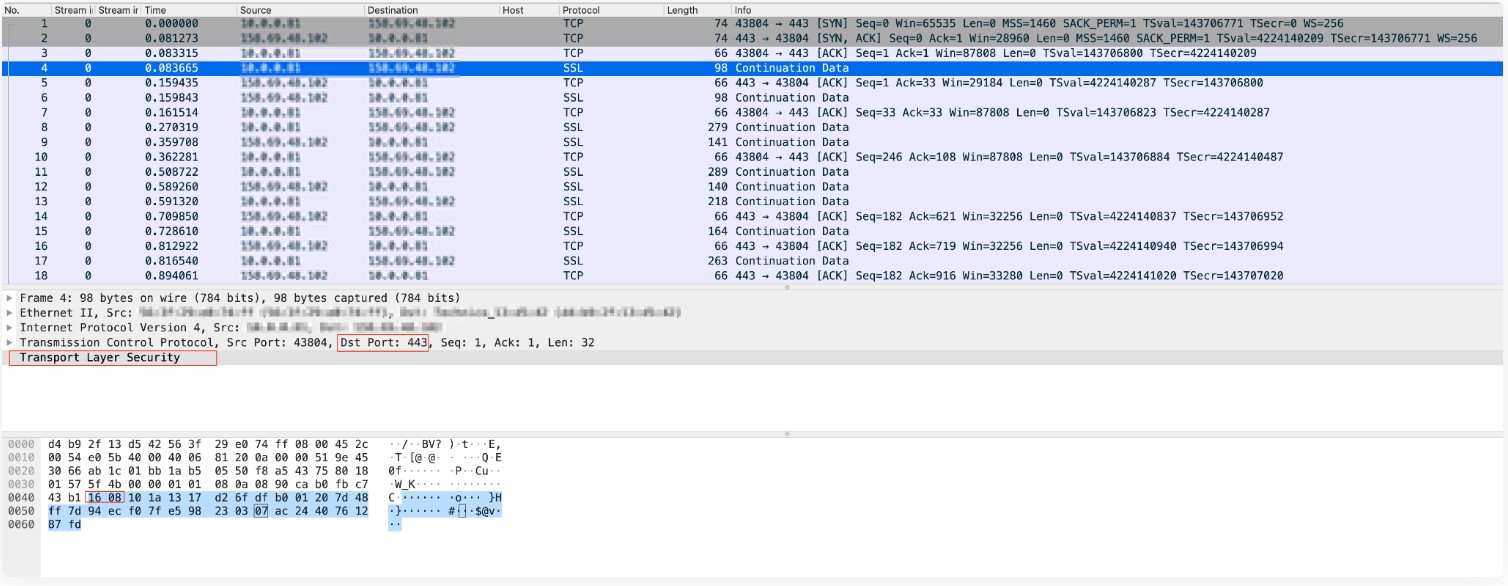

Рис.3.Thunder VPN имитирует SSL-трафик, используя порт и тип квитирования.

На рисунке выше показано, что отправленный Thunder VPN на порту 443 трафик был неправильно идентифицирован как SSL в Wireshark. Thunder VPN имитирует SSL-трафик, используя тот же порт и тип рукопожатия.

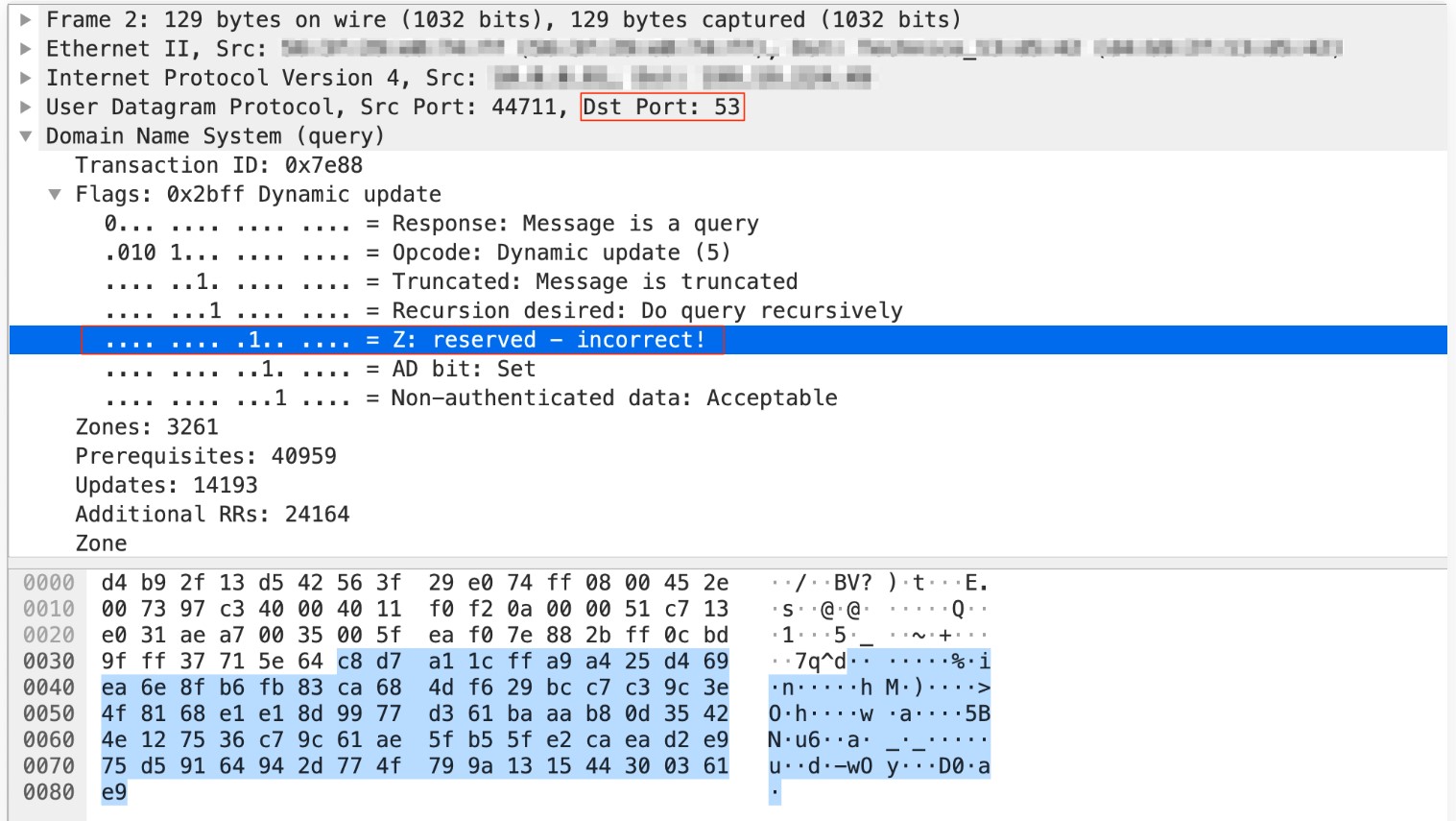

Thunder VPN также использует порт 53 - стандартный порты DNS - который обычно разрешен во всех сетях. Кроме того, DNS зарезервированный флаг Z, который должен быть нулевым во всех DNS запросах и ответах в трафике, исходящем от этого приложения, установлен в 1. UDP трафик на порту 53, отправленный Thunder VPN, выглядит так, как показано на рисунке 4.

Рис.4.Thunder VPN UDP трафик на порт 53 с DNS-зарезервированным флагом Z установлен в 1.

Заключение

С ростом распространенности удаленной работы в наши дни команды сетевой безопасности должны осознавать потенциальные угрозы, связанные с использованием персональных VPN и соответствующим образом корректировать политики безопасности.

Технология App-ID от Palo Alto Networks предоставляет клиентам возможность контролировать приложения и протоколы в своих сетях. Она позволяет командам информационной и сетевой безопасности контролировать использование приложений с помощью политик, которые разрешают или запрещают приложения контекстно. Это помогает сохранить поверхность для кибератак как можно меньше.

App-ID, который теперь работает на брандмауэре следующего поколения Palo Alto Networks, может обеспечить прозрачность VPN-сервисов и лежащих в их основе протоколов в вашей сети, включая все протоколы, упомянутые в этой статье. App-ID может помочь командам безопасности увидеть кто использует VPN во всей вашей сети - а также когда и где - и обеспечить соблюдение политик, выбранных вашей организацией. В настоящее время App-ID охватывает более 70 наиболее популярных VPN-сервисов.

Команда App-ID постоянно проверяет и выпускает обновления для последних версий VPN-приложений, так как в силу природы этих приложений их трафик часто меняется, чтобы обходить брандмауэры.

Источник: https://unit42.paloaltonetworks.com