Пользователи, ищущие программное обеспечение для удаленного рабочего стола TeamViewer в поисковых системах типа Google, перенаправляются на вредоносные сайты, которые забрасывают на их системы троян ZLoader, одновременно используя более скрытую цепочку заражения, которая позволяет ему закрепиться на зараженных устройствах и избегать обнаружения средствами защиты.

«Вредонос загружается из рекламы Google, опубликованной через Google Adwords» - сообщили исследователи из SentinelOne. «В новой кампании злоумышленники используют косвенный способ компрометации жертв вместо классического прямого подхода, например - путем фишинга»

Впервые обнаруженный в 2016 году, ZLoader (он же Silent Night и ZBot) представляет собой полнофункциональный банковский троян, форк другой банковской вредоносной программы под названием ZeuS, причем в новых версиях реализован модуль VNC, предоставляющий противникам удаленный доступ к системам жертв. Вредоносная программа находится в активной разработке и за последние годы преступные группировки создали множество ее вариантов, чему не в меньшей степени способствовала утечка исходного кода ZeuS в 2011 году.

Последняя волна атак, предположительно, направлена на пользователей австралийских и немецких финансовых учреждений с основной целью перехвата веб-запросов пользователей к банковским порталам и кражи банковских учетных данных. Но эта кампания также примечательна тем, что новая версия ZLoader предпринимает шаги, чтобы остаться незамеченной, включая выполнение ряда команд для сокрытия вредоносной активности путем отключения Windows Defender.

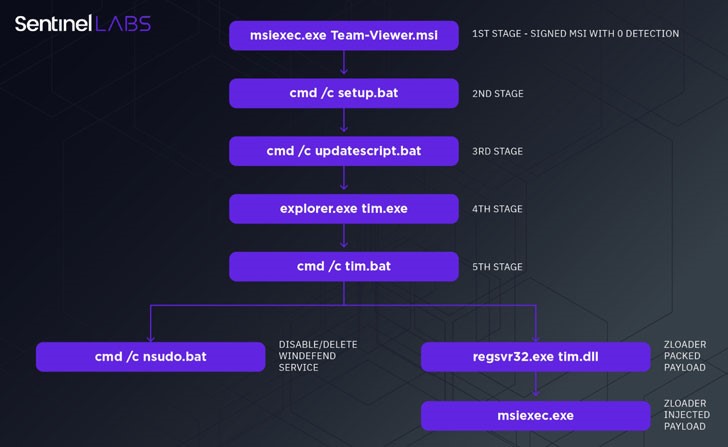

Цепочка заражения стартует, когда пользователь нажимает на рекламу, показанную Google на странице результатов поиска, и перенаправляется на поддельный сайт TeamViewer, находящийся под контролем злоумышленников обманом, заставляя жертву загрузить нелегальный (но подписанный) вариант программного обеспечения («Team-Viewer.msi»). Поддельный установщик действует как дроппер первого этапа, запускающий серию действий, включающих загрузку дропперов следующего этапа, направленных на ослабление защиты машины, и, наконец, загрузку тела вредоноса ZLoader («tim.dll»).

«Сначала он отключает все модули Windows Defender с помощью команды PowerShell Set-MpPreference» - заявил старший исследователь SentinelOne Антонио Пироцци. «Затем добавляет исключения, такие как regsvr32, *.exe, *.dll, с помощью команды Add-MpPreference, чтобы скрыть все компоненты вредоносной программы от Windows Defender».

Исследователи кибербезопасности заявили, что обнаружили дополнительные артефакты, имитирующие такие популярные приложения, как Discord и Zoom, что позволяет предположить, что злоумышленники проводили несколько других кампаний помимо использования поддельного TeamViewer.

«Цепочка атаки, проанализированная в данном исследовании, показывает, как выросла ее сложность и достигнут более высокий уровень скрытности используя альтернативу классическому подходу компрометации жертв с помощью фишинговых писем» - пояснил Пироцци. «Техника, используемая для установки дроппера первой стадии, была изменена: от социальной инженерии, заставляющей жертву открыть вредоносный документ, до атаки подменой веб-поиска пользователя ссылками, которые незаметно доставляют подписанный цифровой подписью вредонос».

Источник: https://thehackernews.com