Введение

Поскольку после пандемии все больше компаний предпочитают использовать гибкую (гибридную/удаленную) рабочую среду, команда Unit 42 изучила уникальные киберугрозы, с которыми сталкиваются сотрудники, работающие из дома.

Наш анализ был сосредоточен в основном на тенденциях в трафике брандмауэра и фишинговых страницах, обнаруженных службой URL Filtering с сентября 2019 года по апрель 2021 года. Мы обнаружили, что в начале 2020 года, когда многие компании переходили на работу из дома, наблюдалось значительное снижение проходящего через URL-фильтры трафика, совпавшее со значительным увеличением количества появляющихся каждую неделю фишинговых web-страниц. Это говорит о том, что на пике роста удаленной работы – именно в то время, когда наименьший процент трафика конечных пользователей защищался корпоративными брандмауэрами - злоумышленники проводили больше фишинговых атак, чем когда-либо.

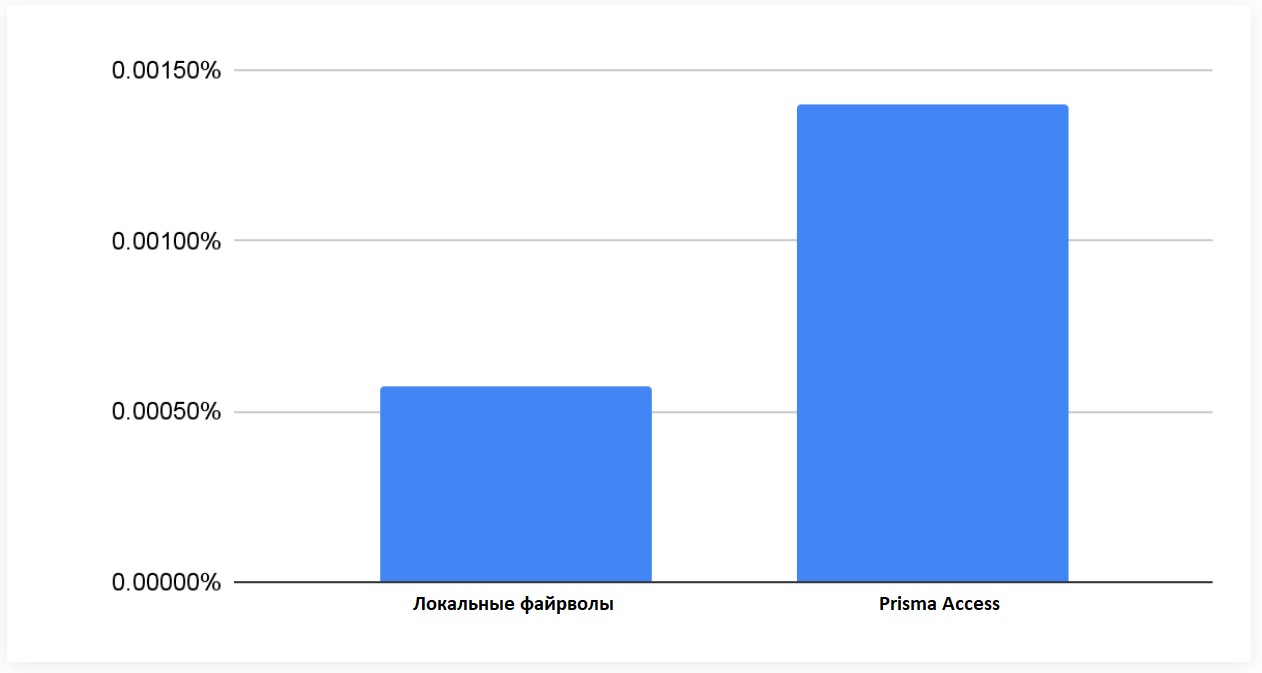

Сравнивая объемы и частоту появления фишингового трафика, поступающего с локальных брандмауэров и нашей облачной платформы безопасности Prisma Access, мы обнаружили, что удаленные работники особенно уязвимы для широкого спектра фишинговых атак. В частности, мы увидели, что процент поступающего с фишинговых страниц трафика был в 2,4 раза больше в трафике Prisma Access, чем в трафике локальных брандмауэров. Это подчеркивает необходимость внедрения надлежащих средств защиты для сотрудников, которые работают из дома.

Поскольку число фишинговых атак по всему миру продолжает расти, сейчас как никогда важно, чтобы все сотрудники имели возможность безопасно и надежно просматривать web-страницы, независимо от того, работают ли они в офисе или дома. Такие инструменты, как Prisma Access и GlobalProtect, помогают защитить удаленных и/или гибридных работников от этих киберугроз, обеспечив им доступ к тем же сервисам безопасности, которые предоставляют межсетевые экраны нового поколения Palo Alto Networks.

Тренды трафика по данным файрволов

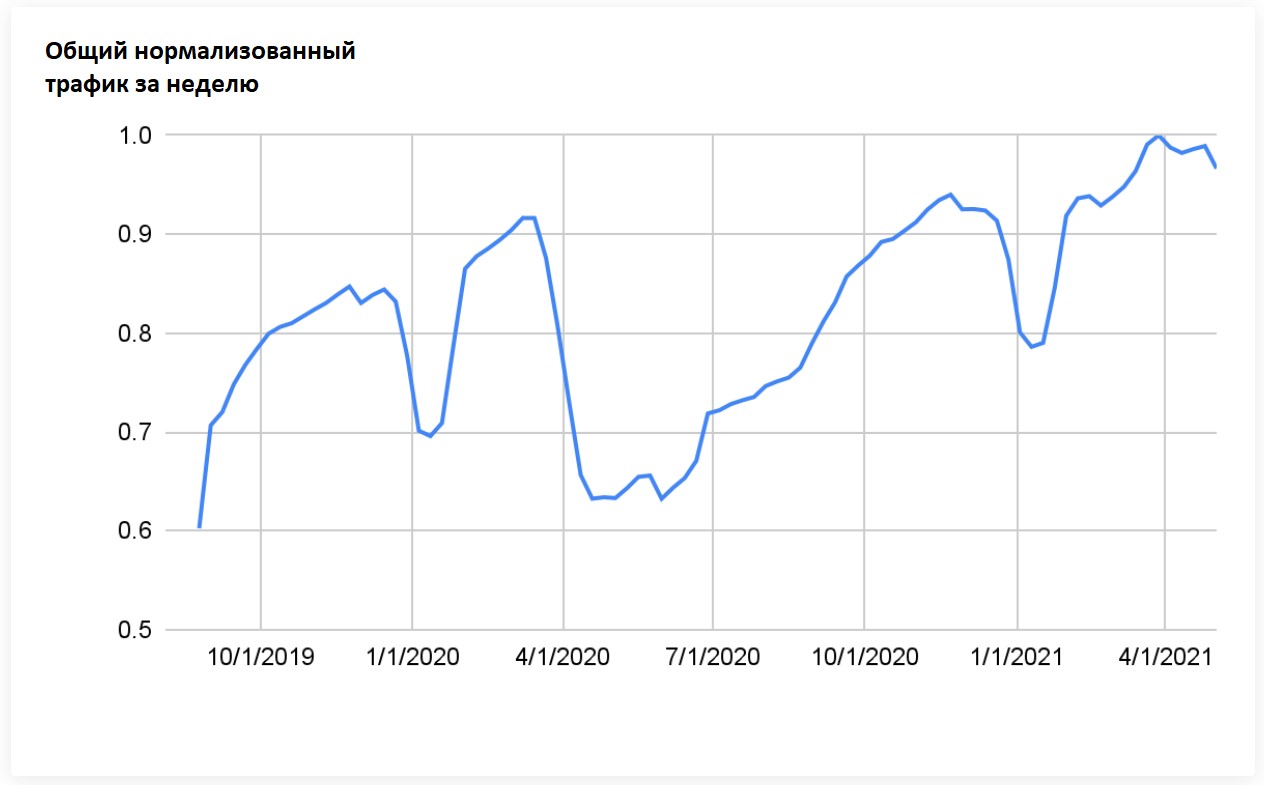

Мы начали анализ с изучения тенденций в трафике фильтрации URL-адресов, начиная с сентября 2019 года до начала пандемии. Обнаружено внезапное и значительное снижение трафика в марте-апреле 2020 года, как раз когда COVID начал свое первоначальное распространение по США, вынуждая организации переходить на удаленную работу.

Рис.1. Общий наблюдаемый фильтрованный трафик в неделю с сентября 2019 года по апрель 2021 года.

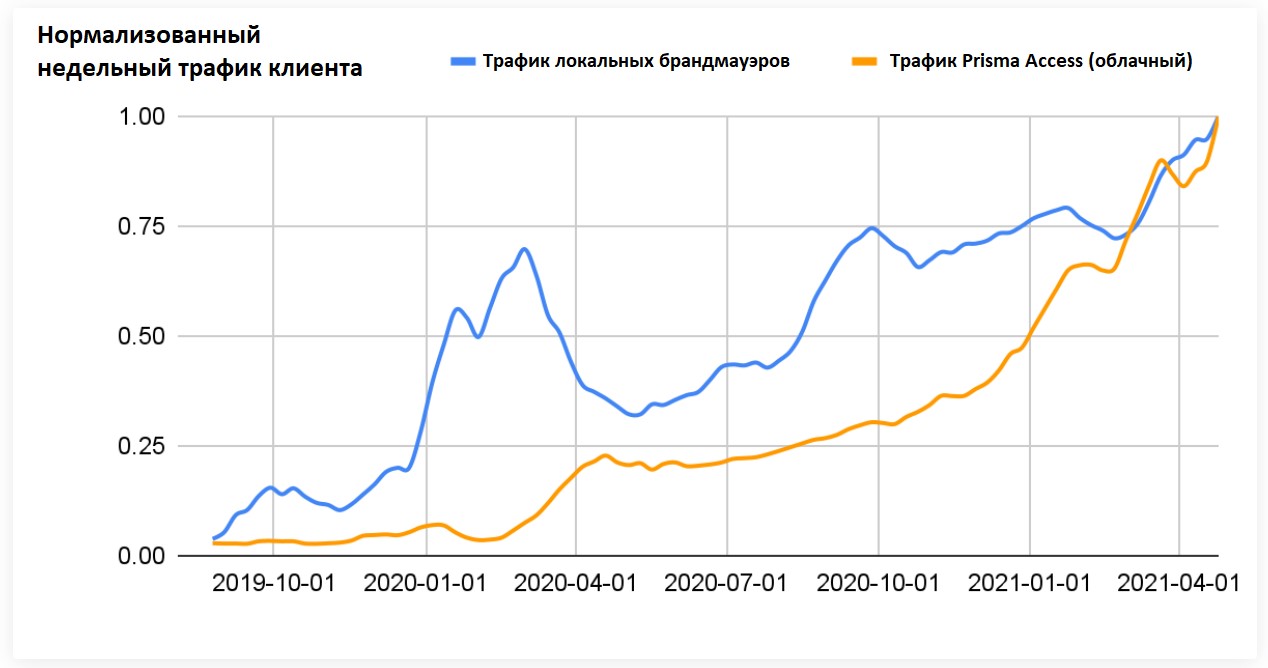

Затем мы проанализировали изменения в трафике клиентов между локальными брандмауэрами нового поколения и облачной платформой безопасности Prisma Access. Мы увидели, что еженедельный трафик с локальных межсетевых экранов (синий цвет на рисунке 2 ниже) значительно снизился - примерно на 45% - в марте-апреле 2020 года. Напротив, еженедельный трафик с Prisma Access (оранжевый цвет на рисунке 2) вырос более чем на 200%, поскольку сотрудники внезапно перешли на удаленную работу. (Спады в декабре 2020 года и декабре 2021 года соответствуют перерывам на праздники).

Это говорит о том, что организации, полагающиеся исключительно на локальные брандмауэры и не приспосабливающиеся к увеличению количества удаленных работников путем развертывания облачных сервисов безопасности, были гораздо более уязвимы к различным кибератакам, поскольку их удаленные работники могли просматривать web-страницы без защиты.

Рис.2. Трафик локального брандмауэра в сравнении с трафиком Prisma Access (облако) с сентября 2019 года по апрель 2021 года. Нормализовано таким образом, что максимальный недельный трафик представлен значением 1,00.

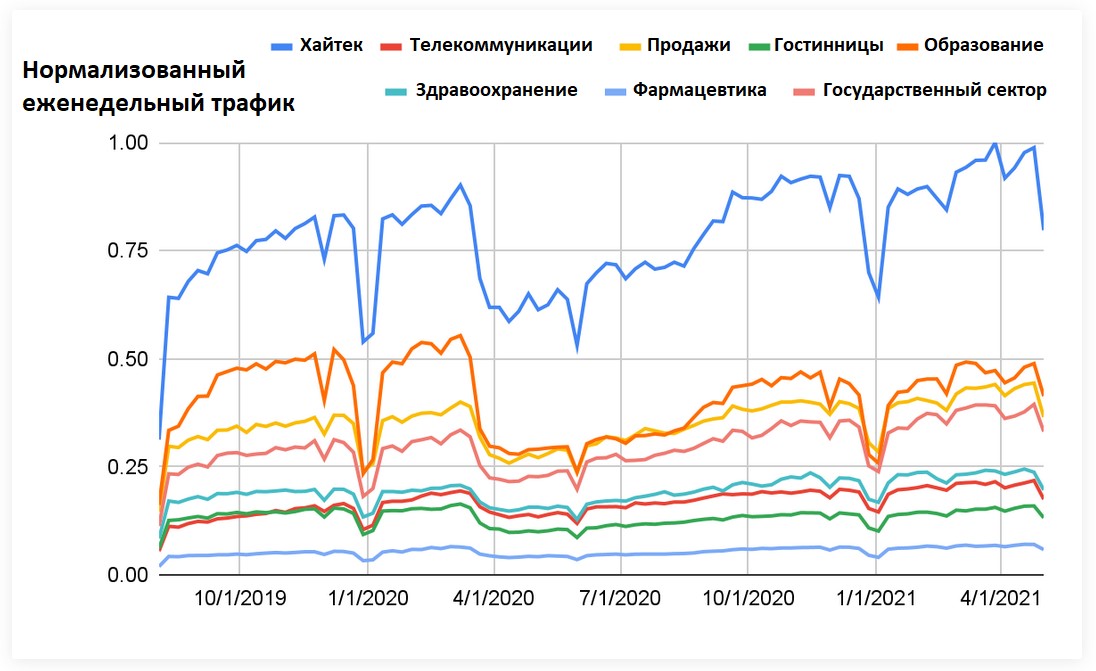

Для дальнейшего изучения этого вопроса мы проанализировали, в каких отраслях наблюдалось наибольшее снижение общего отфильтрованного трафика в период с марта по апрель 2020 года. Мы заметили, что в этот период особенно сильно снизился трафик в отраслях образования и высоких технологий: образование (~46%), предположительно из-за закрытия школ, и высокие технологии (~35%), предположительно из-за желания работодателей позволить сотрудникам работать удаленно, учитывая цифровой характер самой этой отрасли. В целом, почти в каждой отрасли, которую мы исследовали, за это время произошло значительное снижение отфильтрованного трафика - примерно на 30% или более.

Рис.3. Общий недельный трафик по отраслям с сентября 2019 года по апрель 2021 года.

Такое значительное снижение наблюдаемого фильтрованного трафика подчеркивает важность наличия доступа к сервисам безопасности независимо от того, где физически находятся ваши сотрудники или конечные пользователи. Хотя наблюдаемый нами попавший под фильтры трафик снизился в начале пандемии, общее использование Интернета в середине марта выросло на ~25% по данным Wall Street Journal (в мае общий уровень использования Интернета немного снизился, но все же остался выше, чем до пандемии). Это говорит о том, что, несмотря на падение проходящего через фильтры безопасности трафика, люди не обязательно пользовались Интернетом меньше, чем раньше. Скорее, люди в среднем пользовались Интернетом даже больше, при этом большая часть интернет-трафика не была защищена брандмауэрами корпоративного уровня, что делает конечных пользователей более уязвимыми для широкого спектра киберугроз, чем когда-либо.

Поскольку гибридная модель работы, скорее всего, сохранится и после пандемии (согласно отчету The Work Trend Index, опубликованному Microsoft, более 70% работников из различных отраслей хотят, чтобы гибкие варианты удаленной работы сохранились), организациям необходимо переосмыслить способы защиты своих сотрудников в будущем, что начинается с того, что цифровая безопасность становится неотъемлемой частью планов гибридной и/или удаленной работы.

Фишинговый трафик

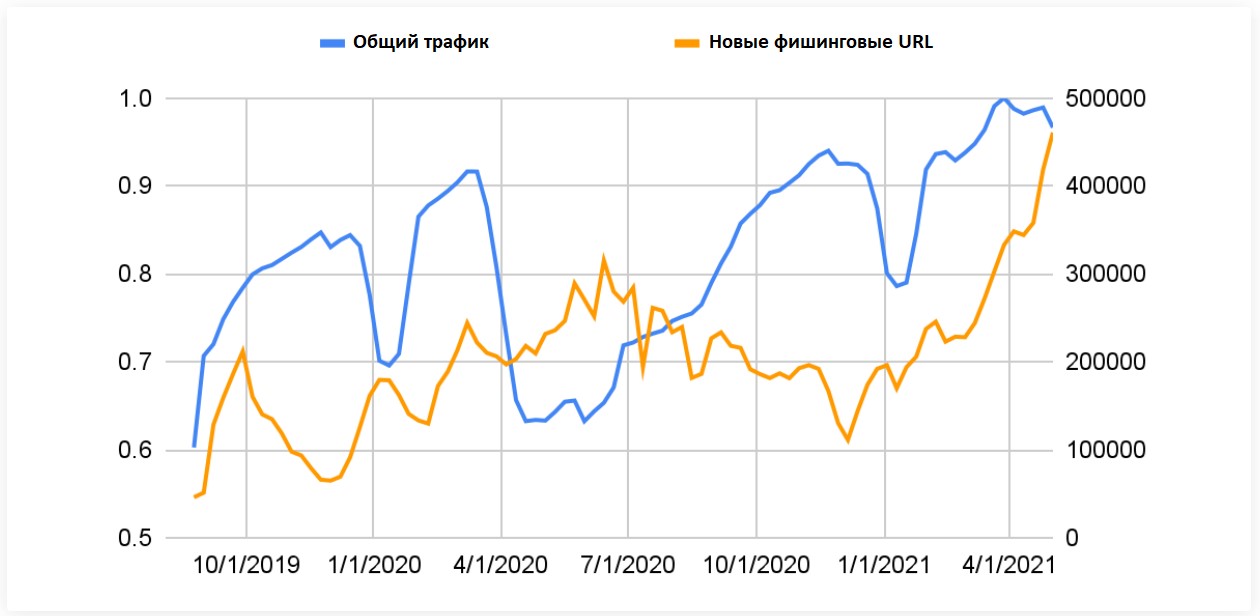

Чтобы изучить, как злоумышленники могли отреагировать на увеличение количества удаленных работников, мы исследовали количество фишинговых URL-адресов, обнаруженных нашей службой фильтрации URL-адресов с сентября 2019 года по апрель 2021 года.

Мы наблюдаем тенденцию к росту числа новых фишинговых URL, начиная с февраля 2020 года, пик которой пришелся на июнь 2020 года. На рисунке 4 видно, что наибольшее количество новых фишинговых страниц (оранжевый цвет) наблюдалось как раз тогда, когда фильтрованный трафик (синий цвет) был на самом низком уровне (май-июнь 2020 года). Это говорит о том, что высокая распространенность удаленной работы в это время совпала с высокой частотой фишинговых атак.

Рис.4. Общий трафик URL-адресов в сравнении с количеством новых фишинговых URL-адресов с сентября 2019 года по апрель 2021 года

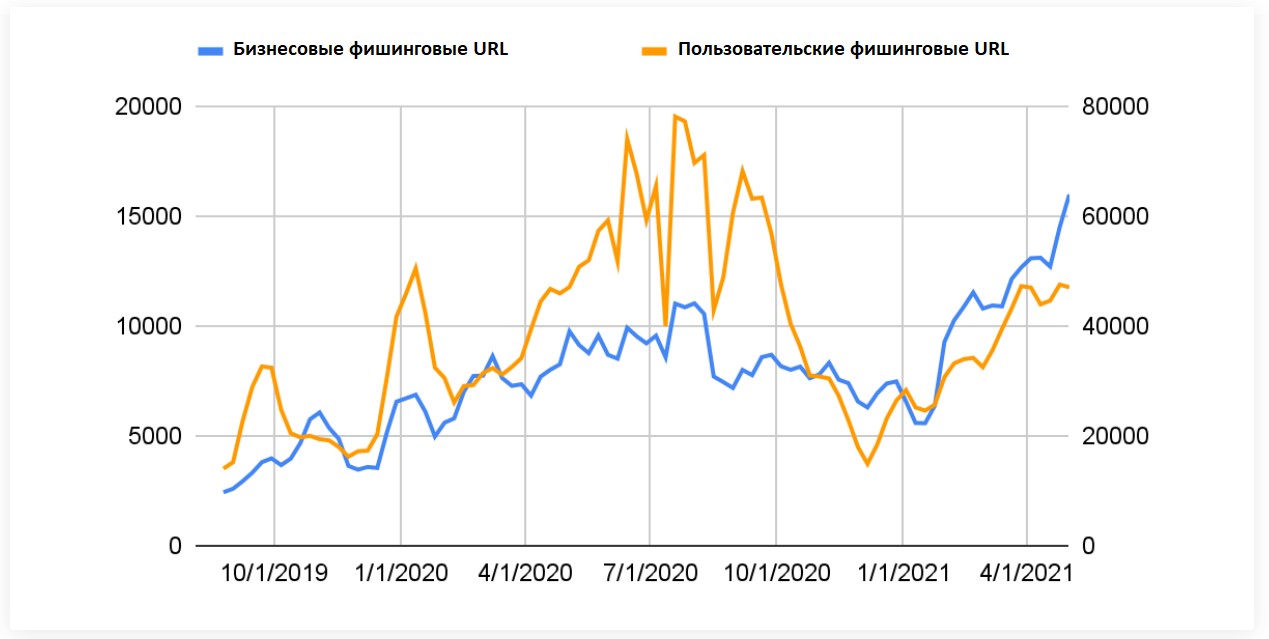

Далее мы использовали набор ключевых слов, чтобы определить, какие фишинговые URL-адреса были связаны с бизнесом (нацелены на различные инструменты бизнес-коммуникаций и/или совместной работы), а какие были связаны с потребителями (нацеленные на известные бренды социальных сетей, банковские сайты и т.д.). Мы обнаружили, что число фишинговых атак, нацеленных на бизнес и частных лиц, увеличилось примерно на 100% с февраля 2020 года по июнь 2020 года. Это говорит нам, что вида фишинговых атак, ответственных за всплеск в этот период времени, не обязательно изменились – скорее объем попыток атак увеличился в целом.

Кроме того, из тенденции к росту в правой части рисунков 4 и 5 видно, что количество новых фишинговых атак в ближайшее время не собирается снижаться.

Рис.5. Сравнение фишинговых URL-адресов, связанных с бизнесом и потребителями, по неделям с сентября 2019 года по апрель 2021 года.

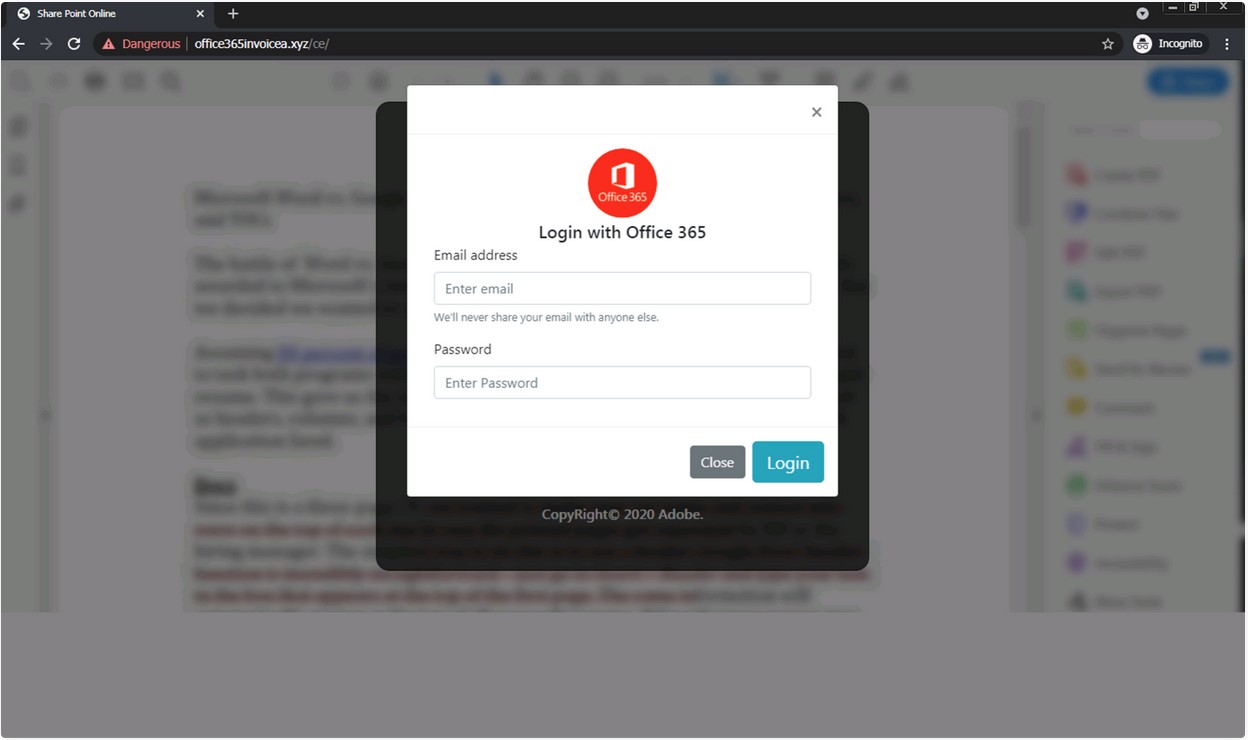

Рис.6. office365invoicea[.]xyz/ce: Типичный пример «бизнесовой» фишинговой веб-страницы на Office365. Эта страница требует, чтобы пользователь сначала взаимодействовал со страницей чтобы увидеть фишинговую форму, возможно, в попытке обойти автоматические системы обнаружения фишинга.

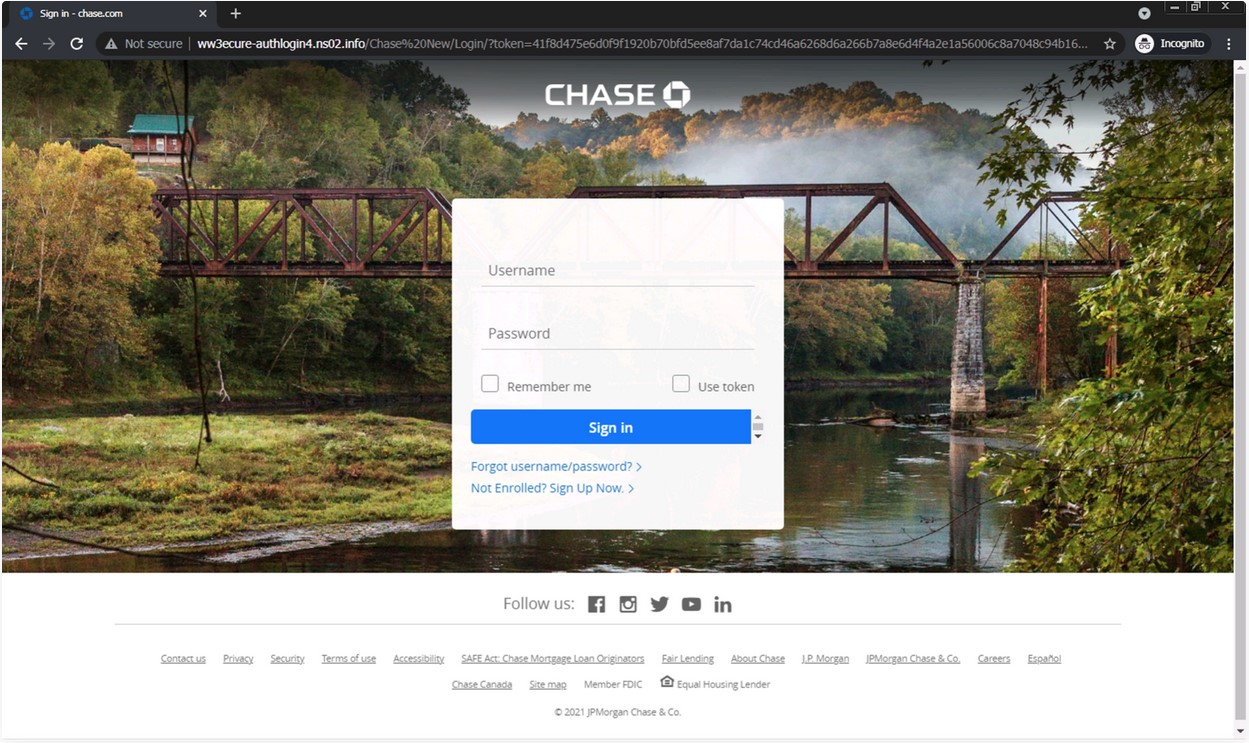

Рис.7. ww3ecure-authlogin4[.]ns02[.]info/Chase New/: Типичный пример потребительской фишинговой веб-страницы, нацеленной на банк Chase.

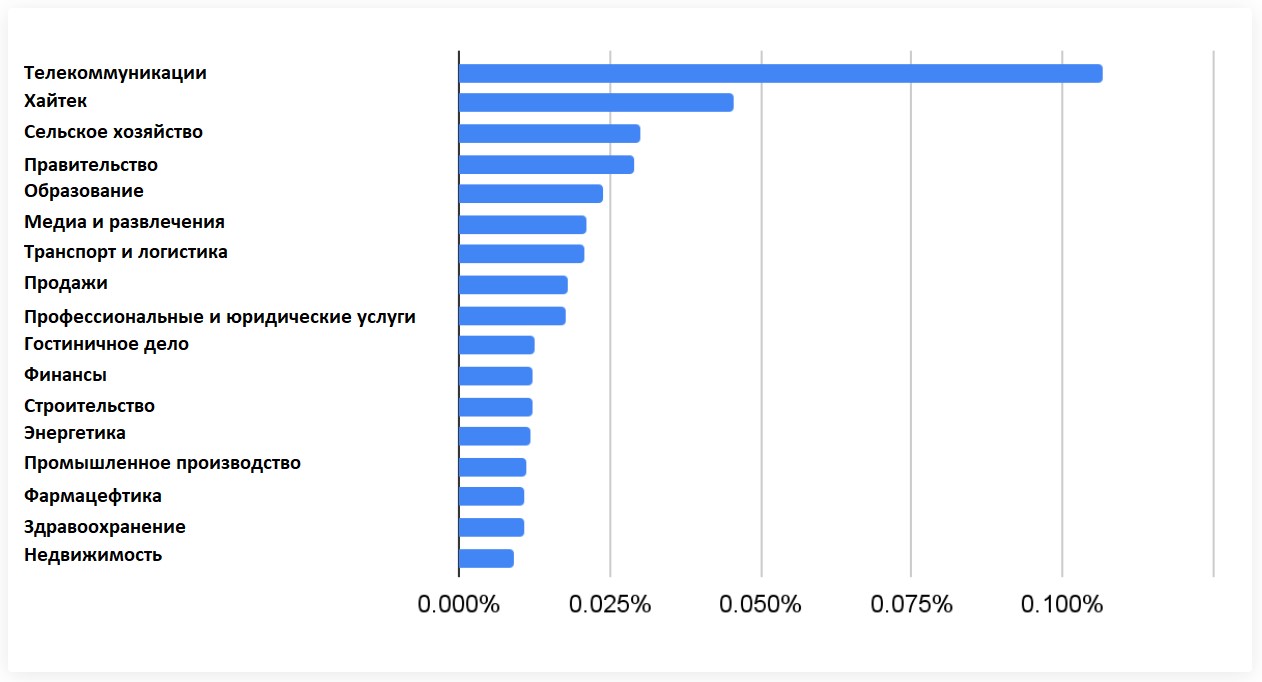

Наконец, мы изучили, какие отрасли больше всего подвержены фишинговым атакам. Для этого мы подсчитали процент от общего трафика организаций в каждой отрасли, пришедшего с фишинговых веб-страниц в период с сентября 2019 года по май 2021 года.

Рис.8. Процент фишингового трафика по отношению к общему трафику по отраслям с сентября 2019 по май 2021 года.

Мы обнаружили, что наиболее сильно от фишинговых атак пострадала телекоммуникационная отрасль: около 0,1% всего трафика пришлось на фишинговые веб-страницы. Примечательно, что отрасли высоких технологий и образования (в обеих во время пандемии наблюдалось значительное снижение трафика, проходящего через брандмауэры) также вошли в пятерку наиболее пострадавших отраслей.

Рис.9. Процент фишингового трафика по отношению к общему трафику для локальных межсетевых экранов в сравнении с Prisma Access с марта 2020 года по апрель 2021 года.

Более того, мы увидели, что процент поступающего с фишинговых страниц трафика был более чем в 2,4 раза выше в Prisma Access, чем в трафике локальных брандмауэров. Хотя мы не можем быть уверены в причинах - одно из правдоподобных объяснений заключается в том, что сотрудники могут быть менее бдительными в отношении фишинговых ссылок, когда работают вне офиса. Если это действительно так - вдвойне важно, чтобы удаленные работники имели доступ к адекватным средствам интернет-безопасности, таким как фильтрация URL-адресов, чтобы защититься от онлайн-угроз, таких как фишинговые атаки и прочие вредоносные web-страницы.

Как обезопасить ваших удаленных/гибридных работников

Сегодня, когда работа все больше смещается в виртуальные среды и все больше бизнес-процессов происходит за пределами физических границ офиса или корпоративного кампуса, зачастую уже недостаточно полностью полагаться на локальные брандмауэры, чтобы обеспечить защиту конечных пользователей при работе в Интернете.

Мы видим, что злоумышленники попытались максимально использовать этот резкий всплеск удаленной работы, увеличив количество фишинговых атак, пытаясь получить корпоративные учетные данные конечных пользователей, а также их личные учетные данные. Сейчас мы регистрируем все больше фишинговых атак каждую неделю и наши выводы говорят, что удаленные работники особенно уязвимы к этим атакам. Это подчеркивает важность наличия надлежащих средств защиты.

Для конечных пользователей, имеющих доступ к услугам Palo AltoNetworks URL Filtering (например, через Prisma Access или GlobalProtect), вероятно, многие из фишинговых URL были бы заблокированы еще до того как отобразились в браузере пользователя. Для конечных пользователей, работающих дома без доступа к брандмауэру нового поколения или облачной службе безопасности, вероятно, большее количество таких атак было бы успешными и многие конечные пользователи были бы обмануты, предоставив злоумышленникам учетные данные для входа в системы или конфиденциальную личную информацию.

Поскольку в будущем все больше компаний будут внедрять удаленные и/или гибридные модели работы, как никогда важно обеспечить безопасный доступ всех сотрудников к Интернету, независимо от того, где они физически находятся.

Заключение

Мы видим как злоумышленники увеличивают количество фишинговых атак одновременно с ростом числа сотрудников, работающих из дома. Если работодатели хотят обеспечить безопасность персонала в этой новой виртуальной рабочей среде, очень важно, чтобы сотрудники, работающие дома, имели такой же доступ к адекватной защите от киберугроз, как и работники в офисе.

Предложения Palo Alto Networks для удаленной работы, включая облачные сервисы безопасности, такие как фильтрация URL-адресов и предотвращение угроз, могут защитить от новейших фишинговых атак и атак вредоносных программ независимо от того, работают ли люди в офисе или удаленно.

В дополнение к этим услугам безопасности, лучшие методы защиты себя и своей организации от фишинговых атак включают:

Для частных лиц:

- Соблюдайте осторожность при переходе по любым ссылкам или открытии вложений, содержащихся в электронных письмах - особенно тех, которые касаются настроек учетных записей или личной информации или пытаются внушить ощущение срочности.

- Проверяйте адрес отправителя любых писем в вашем почтовом ящике.

- Дважды проверяйте URL-адрес и сертификат безопасности каждого сайта перед вводом учетных данных.

- Сообщайте о предполагаемых попытках фишинга в отдел информационной безопасности вашей организации.

Для организаций:

- Проводите тренинги по повышению осведомленности в вопросах безопасности для улучшения способности сотрудников выявлять мошеннические электронные письма.

- Регулярно проводите резервное копирование данных организации в качестве защиты от атак шифровальщиков, инициированных через фишинговые электронные письма.

- Внедряйте многофакторную аутентификацию при всех входах в систему, связанных с бизнесом, в качестве дополнительного уровня безопасности.

Дополнительные ресурсы

Благодарности

Автор выражает благодарность Вэй Вангу, Хуагану Се, Майурешу Эктаре, Вайшнави Груданти и Майку Якобсену за помощь в определении направления исследования; Клауду Сяо, Расселу Холлоуэю и Эрику Чену за помощь в сборе использованных в анализе данных; Лауре Новак, Джен Миллер Осборн, Джиму Финклу и Лакшми Кандадаи - за помощь в публикации.

Источник: https://unit42.paloaltonetworks.com

Иллюстрация: Freepik