Новаторская техника использует «оптические эманации» от LED-индикатора питания устройства для получения звуков от подключенных периферийных устройств и шпионажа за онлайн-разговорами на расстоянии до 35 метров.

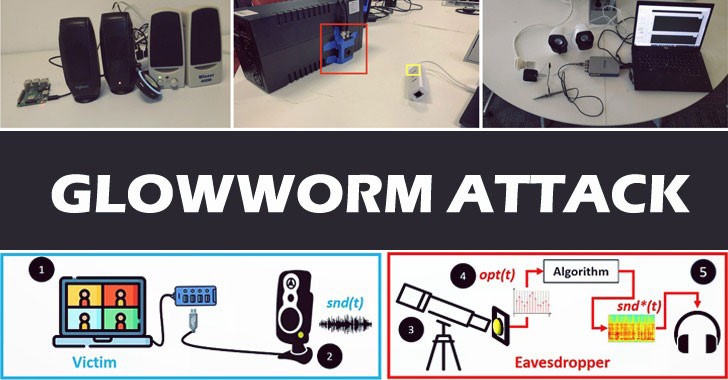

Группа ученых из Университета Бен-Гуриона в Негеве опубликовала результаты исследования атаки, названной «Glowworm», в начале этой недели, описав метод как «оптическую TEMPEST-атаку, которая может быть использована для восстановления звука путем анализа оптических данных, полученных с помощью электрооптического датчика, направленного на светодиод индикатора питания различных устройств».

Экспериментальная установка производит оптико-аудио преобразование (OAT), которое позволяет извлекать звук путем выделения речи из оптических данных, полученных при направлении электрооптического датчика на светодиод индикатора питания устройства.

TEMPEST - это кодовое название непреднамеренных эманаций, несущих конфиденциальную информацию, производимых электронным и электромеханическим оборудованием для обработки информации.

Glowworm – это развитие идеи атаки под названием «Lamphone», которая была продемонстрирована теми же исследователями в прошлом году и позволяет извлекать звук из комнаты, в которой находится подвесная лампочка.

Хотя оба метода извлекают звук из света с помощью электрооптического датчика, существуют и различия: если атака Lamphone «является атакой по побочному каналу, использующей незначительные колебания лампочки, которые являются результатом звуковых волн, попадающих в лампочку», то Glowworm - это «атака TEMPEST, использующая особенности проектирования электрических цепей». Она может восстанавливать звук с таких устройств, как разветвители USB-концентраторов, которые не испытывают колебаний в ответ на акустическое воздействие.»

Атака основывается на оптической корреляции между звуком, воспроизводимым подключенными динамиками, и интенсивностью свечения их светодиодного индикатора питания, которые не только подключены непосредственно к линии электропитания, но и на том, что интенсивность свечения светодиодного индикатора питания устройства зависит от потребляемой мощности. Более того, качество воспроизводимого звука пропорционально качеству оборудования, используемого подслушивающим устройством.

***Тут встроенное видео https://www.youtube.com/watch?v=z4-OFLTHtiw

В реальном сценарии модель угрозы нацелена на речь участников онлайн-совещаний, таких как Zoom, Google Meet и Microsoft Teams, причем злоумышленник находится в комнате в соседнем здании, что позволяет ему восстановить звук по индикатору питания динамиков.

В сценарии непрямой атаки, когда светодиодный индикатор питания не виден извне помещения, подслушивающее устройство может восстановить звук с помощью светодиодного индикатора питания устройства, используемого для подачи питания на динамик.

Хотя такие атаки можно парировать на стороне потребителя, наклеив черную ленту на светодиодный индикатор питания устройства, исследователи рекомендуют производителям устройств встроить конденсатор или операционный усилитель, чтобы устранить колебания потребления энергии, возникающие, когда динамики издают звук.

«Хотя стоимость контрмер может показаться незначительной, учитывая массовое производство устройств, добавление компонента для предотвращения атаки может стоить производителю миллионы долларов» - заявляют исследователи. «Учитывая ориентированность потребителей на цену, а производителей - на прибыль, известные уязвимости часто игнорируются для снижения затрат. Этот факт может оставить многие электрические схемы уязвимыми для атак Glowworm на долгие годы».

Источник: https://thehackernews.com