Введение

В начале пандемии COVID-19 наблюдался стремительный рост спроса на облачные услуги. Всего за несколько месяцев процент сотрудников, работающих удаленно, подскочил с 20% до 71%. Кроме того, в третьем квартале 2020 года (июль-сентябрь) предприятия увеличили свои расходы на облачные услуги на 28%, по сравнению с тем же кварталом 2019 года. Тот момент имел большое значение, поскольку Всемирная организация здравоохранения объявила COVID-19 пандемией в марте 2020 года. Возрос объем удаленной работы, и компании ускорили планы миграции в облака - в третьем квартале 2020 года наблюдался значительный рост, по сравнению с предыдущим годом.

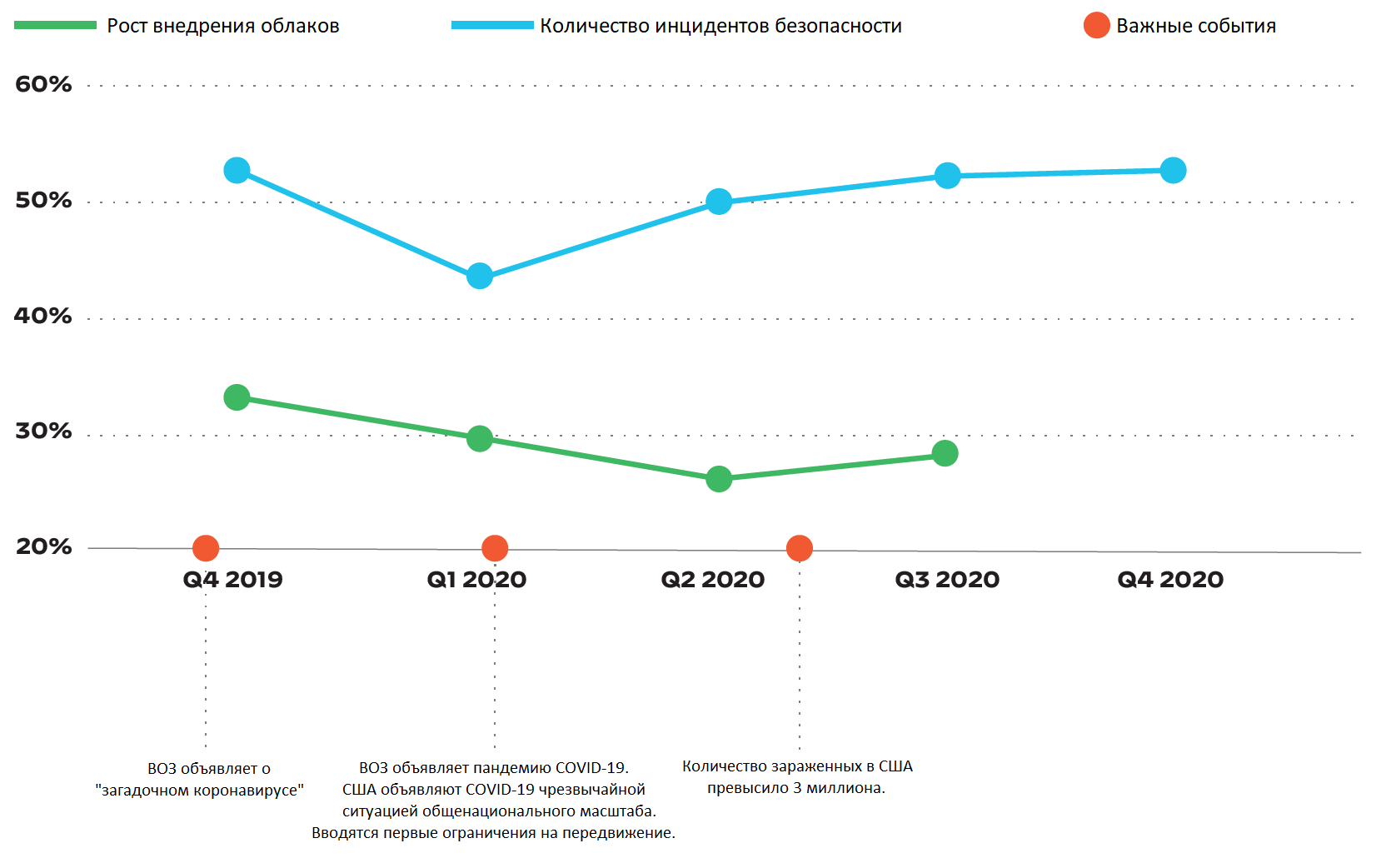

Используя полученные с глобальных сенсоров данные, наши элитные исследователи облачных угроз обнаружили корреляцию между увеличением расходов на облака в связи с COVID-19 и инцидентами безопасности. Компании по всему миру увеличили число своих облачных решений более чем на 20% (в период с декабря 2019 года по июнь 2020 года), что привело и к росту числа инцидентов безопасности в облаках. Наше исследование показывает, что программы обеспечения безопасности в облаке для организаций по всему миру все еще находятся в зачаточном состоянии, когда дело доходит до автоматизации контроля безопасности. Все это приводит нас к выводу о том, что быстрое масштабирование и усложнение облаков без автоматизированных средств контроля безопасности, встроенных во весь конвейер разработки – крайне опасная комбинация. В качестве примера: в предыдущем исследовании мы выяснили, что 65% публично раскрытых инцидентов безопасности в облаке были результатом неправильной конфигурации клиента. Таковы последствия для предприятий, которые работают в облаках без автоматизированного контроля безопасности.

Рис.1.Рост использования облаков и инциденты безопасности.

Наш новый отчет позволит Вам узнать, как новейшие глобальные облачные угрозы могут повлиять на вашу компанию, а также о том, как фокус на общей платформе безопасности и стандартах может в значительной степени способствовать совершенствованию вашей облачной безопасности.

Чтобы понять глобальное влияние COVID-19 на уровень безопасности компаний, команда аналитиков облачных угроз Unit 42 проанализировала данные с сотен облачных аккаунтов по всему миру в период с октября 2019 года по февраль 2021 года (до и после начала пандемии). Наше исследование показало, что число инцидентов, связанных с облачной безопасностью, увеличилось на 188% во втором квартале 2020 года (с апреля по июнь). Мы обнаружили, что хотя организации и смогли оперативно перевести множество рабочих процессов в облака в ответ на пандемию, спустя много месяцев им с трудом удается автоматизировать защиту облака и снижать риски, связанные с облаком. Подход «инфраструктура-как-код» (IaC) предлагает DevOps и командам безопасности предсказуемый способ обеспечить соблюдение стандартов безопасности, но эта мощная возможность по-прежнему не используется.

В данном отчете подробно описаны масштабы влияния COVID-19 на ландшафт облачных угроз и объясняется, какие типы рисков наиболее распространены в конкретных географических регионах и отраслях. В нем также определены действенные шаги, которые могут предпринять организации для снижения рисков безопасности, связанных с их облачными средами.

Критически важные отрасли страдают от лавины инцидентов безопасности

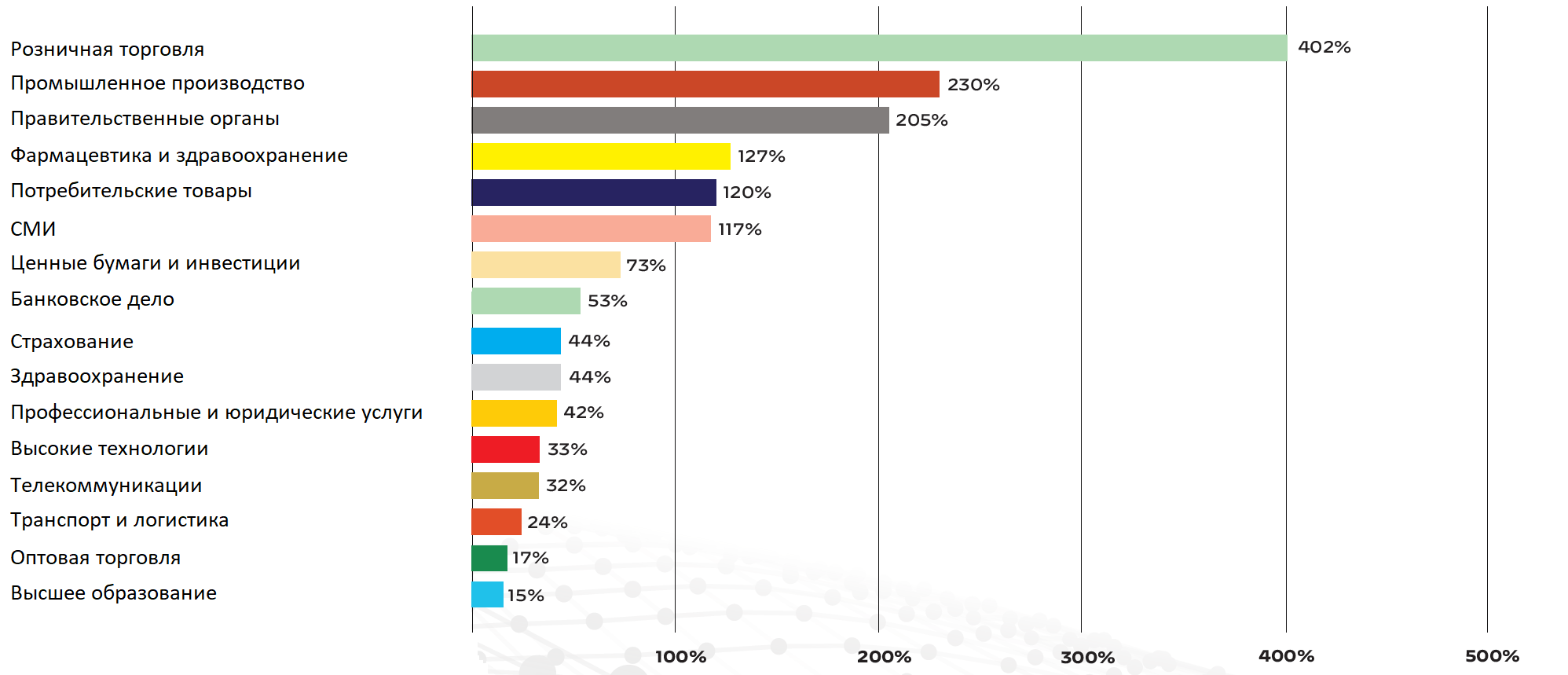

Мир столкнулся со значительным увеличением масштабов внедрения облачных технологий после начала пандемии, но также наблюдается и рост числа инцидентов, связанных с безопасностью облачных сред. Число инцидентов, связанных с облачной безопасностью в розничной торговле, промышленном производстве и государственном секторе выросло на 402%, 230% и 205% соответственно. Эта тенденция неудивительна - те же отрасли являются одними из столкнувшихся с самым серьезным вызовом, связанным с необходимостью адаптации и масштабирования в условиях пандемии: розничная торговля и промышленное производство - для обеспечения стабильных поставок товаров первой необходимости, правительственные организации - для оказания помощи пострадавшим от эпидемии.

Предприятия, играющие решающую роль в борьбе с пандемией, с трудом способны защитить свои облачные среды, что подчеркивает опасность недостаточного инвестирования в облачную безопасность. Подобные всплески числа связанных с безопасностью облачных вычислений инцидентов наглядно показывают, что, хотя облака позволяют предприятиям быстро расширить возможности удаленной работы, автоматизированный контроль безопасности вокруг DevOps и CI/CD часто отстает от прогресса в плане защиты.

Число вредоносных майнеров в облаках идет на спад

Пока бушевала пандемия, криптовалюты, такие как Bitcoin (BTC), Ethereum (ETH), и Monero (XMR) росли в популярности и рыночной стоимости. Несмотря на это, распространение вредоносных майнеров (или «криптоджекинг») имеет тенденцию к снижению: с декабря 2020 года по февраль 2021 года, только 17% организаций с облачной инфраструктурой обнаружили признаки этой активности, по сравнению с 23% в период с июля по сентябрь 2020 года. Это первое зафиксированное снижение с тех пор, как Unit 42 начало отслеживать тенденции криптоджекинга в 2018 году. Организации, похоже, блокируют майнеры более активно. Это может быть сделано эффективно с помощью защиты во время выполнения рабочих процессов, которая снижает способность злоумышленников запускать вредоносное майнинговое программное обеспечение незамеченным в корпоративных облачных средах.

Чувствительные данные в облаке остаются в открытом доступе

Наши данные показывают, что 30% организаций хранят некоторые конфиденциальные данные - такие как персональные данные, интеллектуальную собственность, а также медицинские и финансовые данные - в открытом доступе через интернет. Любой, кто знает или может угадать URL-адреса, может получить доступ к этим данным. Когда эти данные попадают непосредственно в интернет, организации сталкиваются со значительными рисками, связанными с несанкционированным доступом и нарушением нормативных требований. Такая степень риска говорит о том, что организации продолжают бороться за обеспечение надлежащего контроля доступа для сотен хранилищ данных, которые могут работать в облаке, особенно когда эти хранилища распределены по нескольким облачным провайдерам и учетным записям.

Выводы по данным исследованиям

Топ инцидентов облачной безопасности, связанных с пандемией

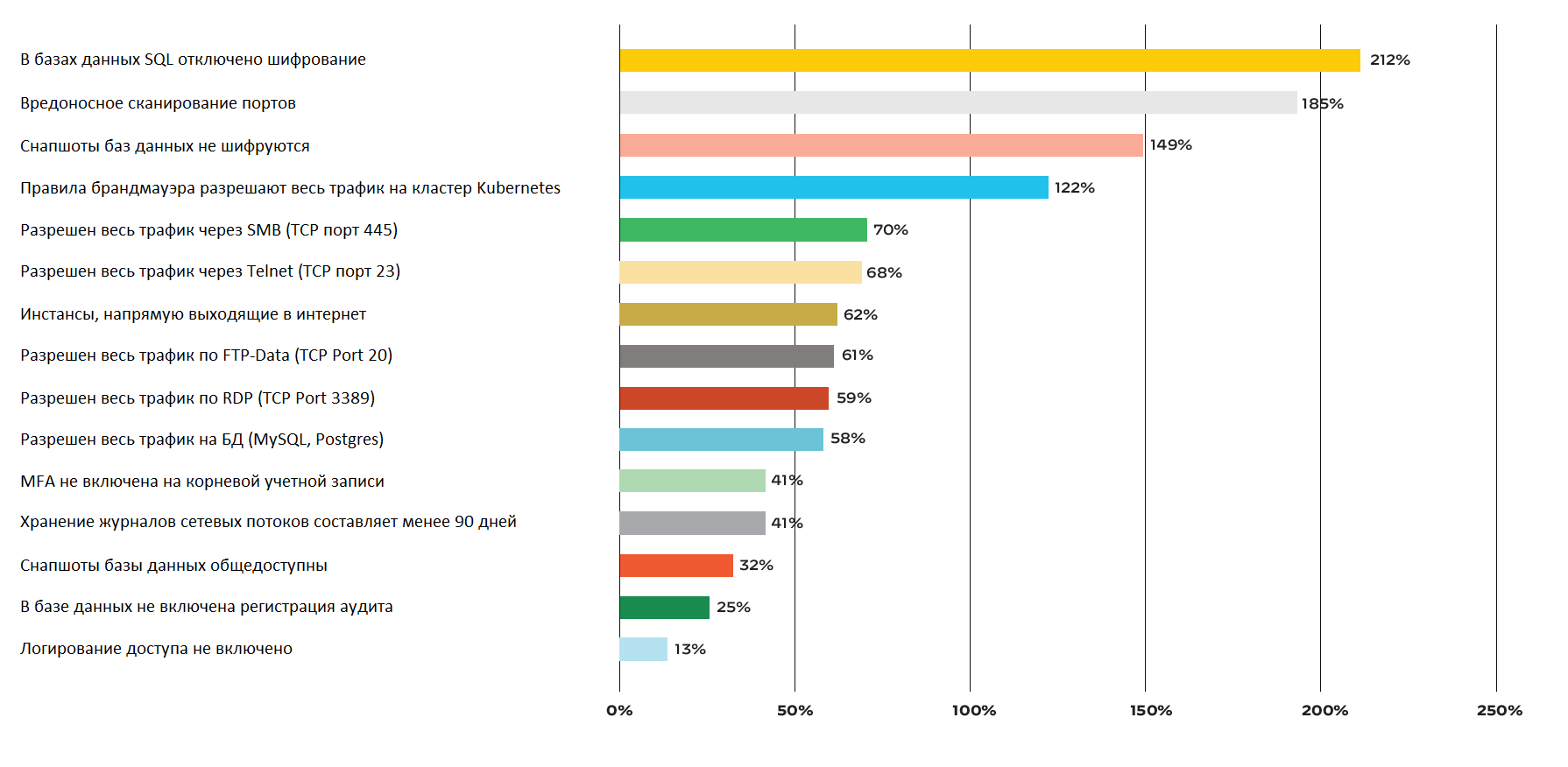

Исследование Unit 42 показало значительное увеличение широкого спектра рисков безопасности во время пандемии COVID-19. Риски варьировались от незашифрованных облачных данных до публичного раскрытия облачных ресурсов, небезопасных конфигураций портов и многого другого. На рисунке 2 подробно описаны более десятка категорий инцидентов безопасности, которые стали встречаться значительно чаще с началом пандемии.

Рис.2.Наиболее распространенные инциденты безопасности во время пандемии.

В целом наши данные подчеркивают неспособность большинства организаций масштабировать управление облаком и системы автоматизации безопасности с той же скоростью, с которой они масштабировали свои облачные рабочие среды. Многие из этих неправильных конфигураций можно устранить с помощью шаблонов «инфраструктуры-как-кода» (IaC). Как мы уже отмечали в предыдущих отчетах, шаблоны IaC при последовательном сканировании на наличие распространенных уязвимостей безопасности помогают защитить облачную инфраструктуру от разработки до выпуска в эксплуатацию.

Например, отсутствие шифрования SQL и реляционных баз данных (например, Microsoft Azure SQL Database) - два типа инцидентов безопасности, частота появления которых возросла в наибольшей степени, - это ошибка настройки, которая может быть легко выявлена и исправлена путем автоматического аудита облачных сред на наличие признаков неправильной конфигурации. Хотя сканирование портов не является новым типом угроз, его более широкое распространение во время пандемии говорит о том, что злоумышленники активно искали уязвимости, созданные в результате неэффективного управления облачными средами.

Недостаточное управление и автоматизация безопасности - не новые проблемы. Хотя частота оповещений, связанных с инцидентами в облачной безопасности различных типов, увеличилась за последний год, наши выводы относительно наиболее распространенных типов инцидентов в целом схожи с результатами наших предыдущих отчетов.

Несмотря на то, что за последний год организации перенесли больше бизнес-процессов в облака, они продолжают совершать ключевые ошибки в области безопасности. Многие из этих ошибок можно устранить с помощью эффективного использования шаблонов IaC. Шаблоны IaC уже используются многими командами, но не с максимальной эффективностью. Большинство из них создаются с помощью простого трехэтапного процесса: проектирование, разработка и развертывание. Причина, по которой DevOps и команды безопасности оказываются в затруднительном положении - это отсутствие автоматизированных проверок безопасности. Как и код приложений, шаблоны IaC должны проверяться на наличие проблем безопасности каждый раз, когда они создаются или обновляются.

Однако наше исследование показало, что по мере распространения пандемии компании либо вообще не использовали IaC, либо просто не сканировали шаблоны на наличие общих уязвимостей безопасности. В противном случае они бы не совершали таких ошибок, как неспособность зашифровать потенциально важные данные или включить логирование, которое является критически важной функцией для мониторинга и аудита безопасности в облачных средах.

Влияние COVID-19 на облачную безопасность в разрезе регионов

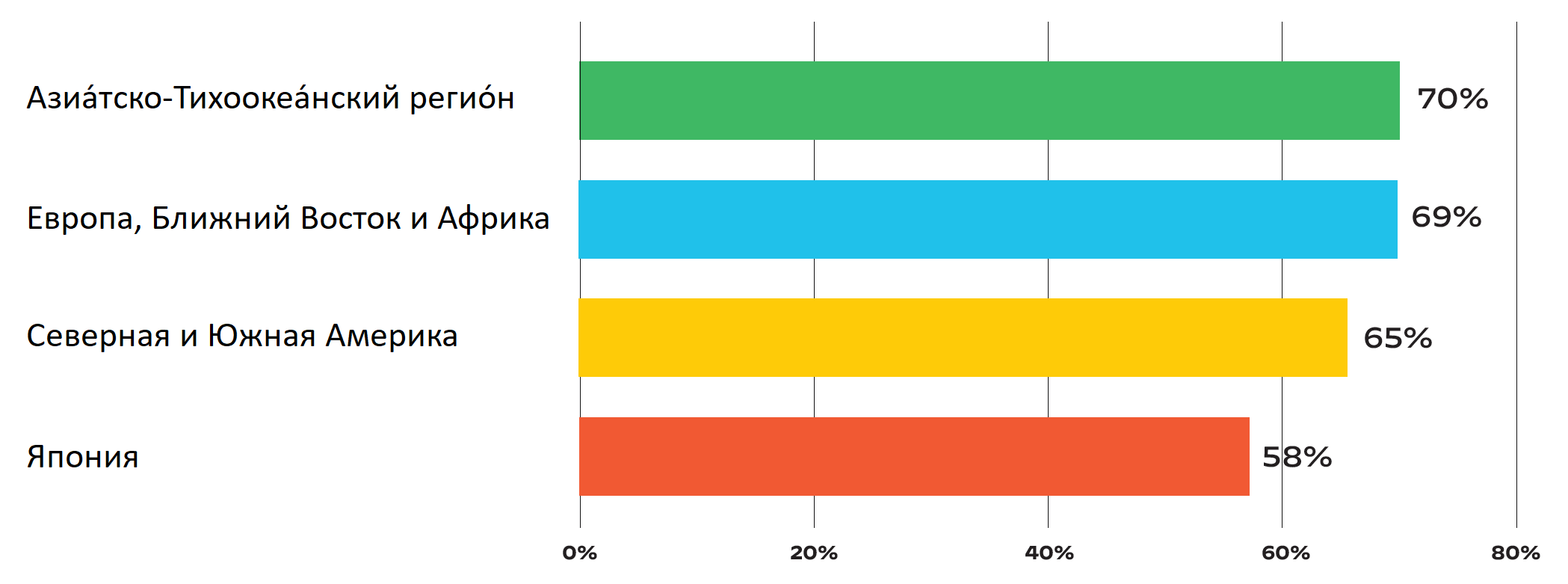

Влияние пандемии на рост использования облачных технологий проявилось во всех глобальных регионах, но, как показано на рисунке 3, в некоторых из них облака выросли больше, чем в других.

Рис.3.Рост нагрузки на облака по регионам.

В Японии темпы внедрения облачных технологий были более низкими, в результате только 32% японских организаций имели небезопасные конфигурации, которые разрешали весь сетевой трафик (TCP/UDP на любом порту) хотя бы на одной размещенных в облаке из виртуальных машин, и только 39% использовали порт 22 (SSH) хотя бы на одном из своих облачных сервисов.

Для сравнения, 60% организаций по всему миру разрешили весь сетевой трафик на своих облачных платформах, а 58% организаций по всему миру открыли 22-й порт.

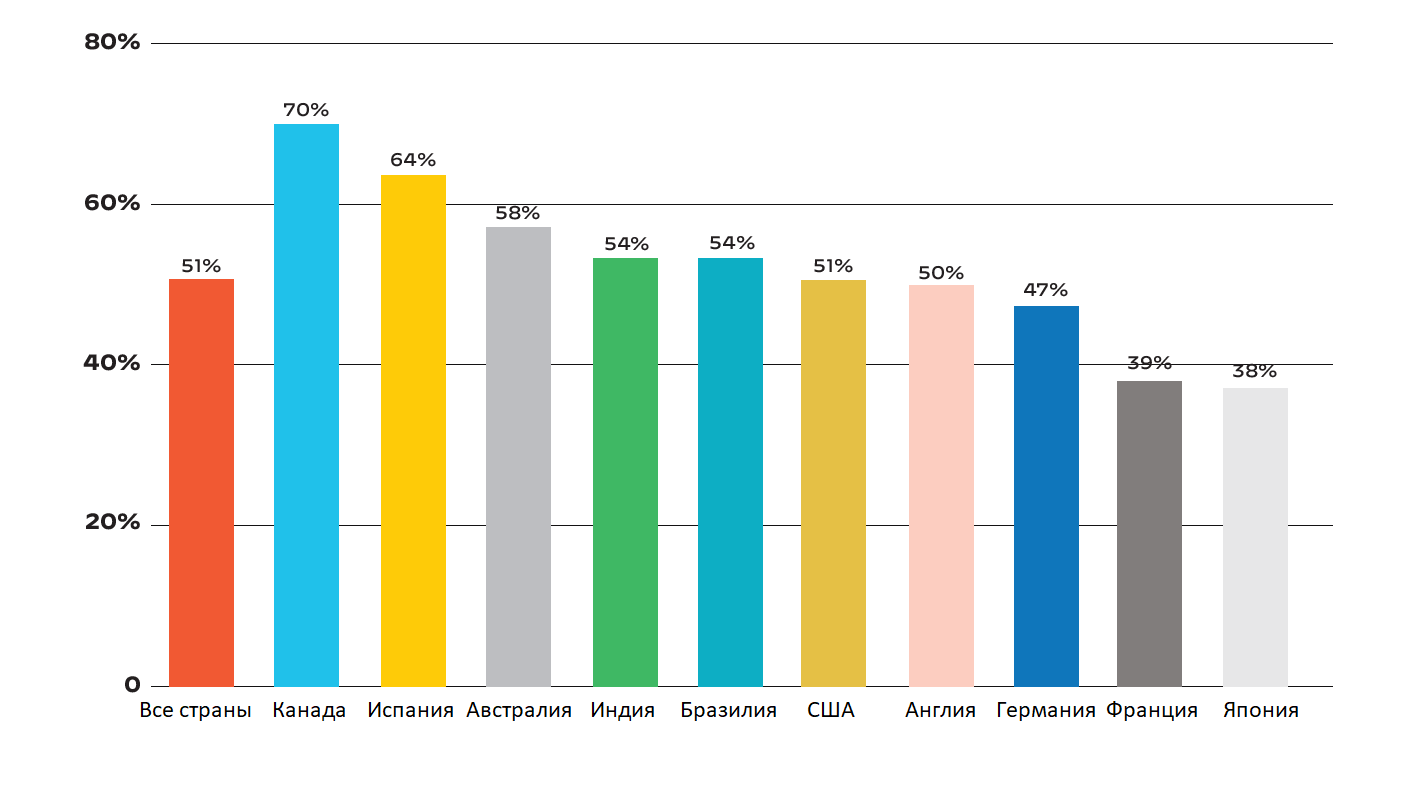

Рис.4.Процент компаний с уязвимым RDP по странам.

Уязвимость протокола удаленного рабочего стола Windows (RDP, порт 3389) также значительно различалась в разных регионах (см. рисунок 4). Отслеживание этой проблемы очень важно, поскольку RDP является одним из самых популярных векторов кибератак. Злоумышленники могут использовать открытые порты RDP для проникновения в сети компаний с целью нарушения работы или кражи конфиденциальных данных. Канадские организации испытывают наибольшие трудности в этой области: 70% из них используют RDP.

Если сравнить рост рабочей нагрузки в регионе с уязвимостью RDP в каждой стране, то вырисовывается четкая картина: исследователи Unit 42 обнаружили прямую корреляцию с увеличением числа инцидентов безопасности. По всем основным облачным провайдерам средняя уязвимость RDP увеличилась на 27%. И в этом случае неспособность защитить критически важные порты является ошибкой с потенциально серьезными последствиями для бизнеса. Однако ее можно предотвратить с помощью комбинации безопасного IaC и непрерывной защиты, обеспечиваемых обычной платформой безопасности.

Влияние COVID-19 на облачную безопасность в разрезе отраслей

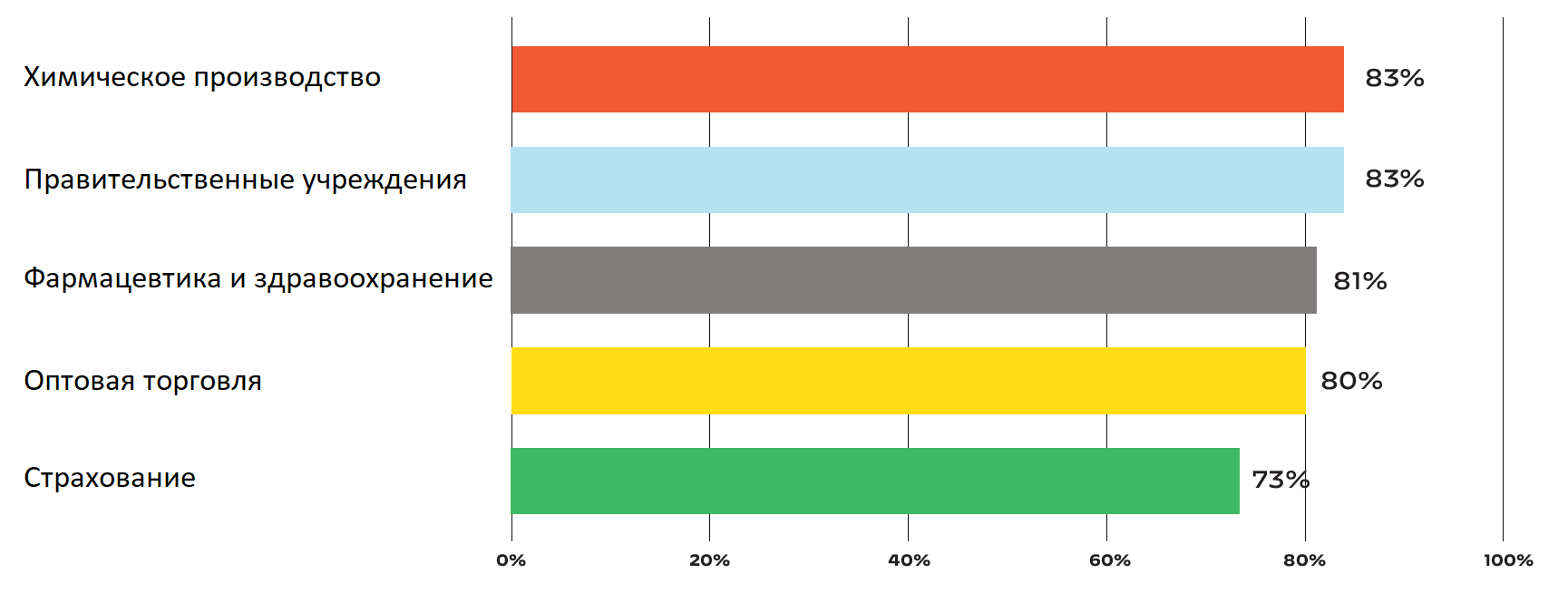

Масштабы внедрения облачных технологий увеличились практически во всех отраслях, единственным исключением стала энергетика, вероятно, из-за слабого спроса и сокращения добычи нефти и газа во время пандемии. Особо следует отметить химическое производство, государственное управление, фармацевтику и медико-биологические науки, которые продемонстрировали наиболее значительный рост использования облачных вычислений, что, вероятно, связано с увеличением объема их операций.

Рис.5.Рост нагрузки на облака по отраслям.

Рис.6.Рост числа инцидентов безопасности по отраслям.

Наши исследования показывают, что при внезапном увеличении рабочей нагрузки в облаке количество инцидентов, связанных с безопасностью, резко возрастает - часто до такой степени, что это перегружает команды DevOps и безопасности. Например, количество инцидентов безопасности в розничной торговле, промышленном производстве и государственном секторе выросло на 402%, 230% и 205% соответственно. Эти инциденты расширили ландшафт угроз для облачных сред и затруднили проведение аудита безопасности и расследований.

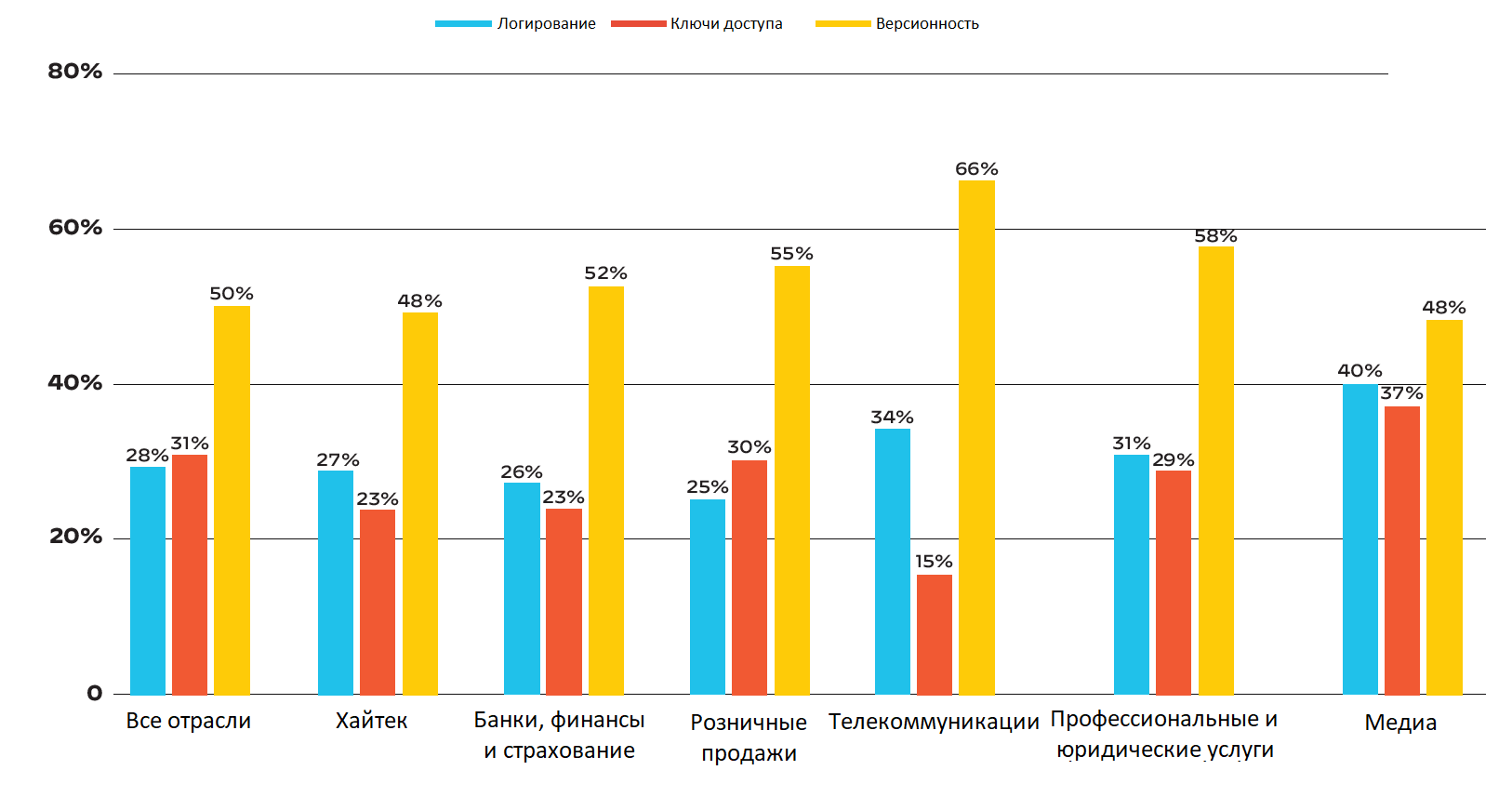

Рис.7.Процент компаний, внедривших критичные контроли безопасности по отраслям.

Тем не менее, предприятия в некоторых отраслях показали лучшие результаты в отношении безопасности (см. рисунок 7). Например, 40% всех медийных организаций применяют контроль регистрации доступа к каждому контейнеру облачного хранилища, и только 25% организаций розничной торговли сделали то же самое. Хотя причина такого различия в настоящее время неизвестна, исследователи Unit 42 предполагают, что медийные организации, как правило, очень щепетильны в вопросах доступа к контенту, особенно учитывая последствия взлома Sony Pictures в 2014 году.

Медиаиндустрия также показала лучшие результаты при рассмотрении ротации ключей доступа: 37% из них настроили срок жизни ключей не более 90 дней, в то время как из телекоммуникационных организаций таких только 15%. Исследователи Unit 42 предполагают, что медийные организации склонны уделять приоритетное внимание управлению доступом. Организации телекоммуникационной отрасли, с другой стороны, обеспечили второй по величине контроль логирования, но набрали наименьшее количество баллов по управлению ключами, что указывает на то, что в данной отрасли мониторинг приоритетнее, чем управление доступом.

Контроль версий в контейнерах облачного хранилища является важным показателем безопасности, так как он определяет, сможет ли организация восстановиться после атаки на скомпрометированное облачное хранилище или простого повреждения файлов. В телекоммуникационной отрасли 66% организаций внедрили контроль версий во всех контейнерах облачного хранилища, в то время как в медиа и хай-тек отраслях этот показатель составил всего 48%. Исследователи Unit 42 считают примечательным тот факт, что медиа и телекоммуникационная отрасли, по сути, поменяли свои модели определения приоритетов безопасности. Обе отрасли подчеркивают контроль регистрации и мониторинга, но там, где медиаиндустрия отдает предпочтение применению ключей доступа, телекоммуникационная отрасль предпочитает контроль версий. Стремление медиаиндустрии к контролю доступа кажется равным стремлению телекоммуникационной отрасли обеспечить сохранность данных.

Пандемия и безопасность данных

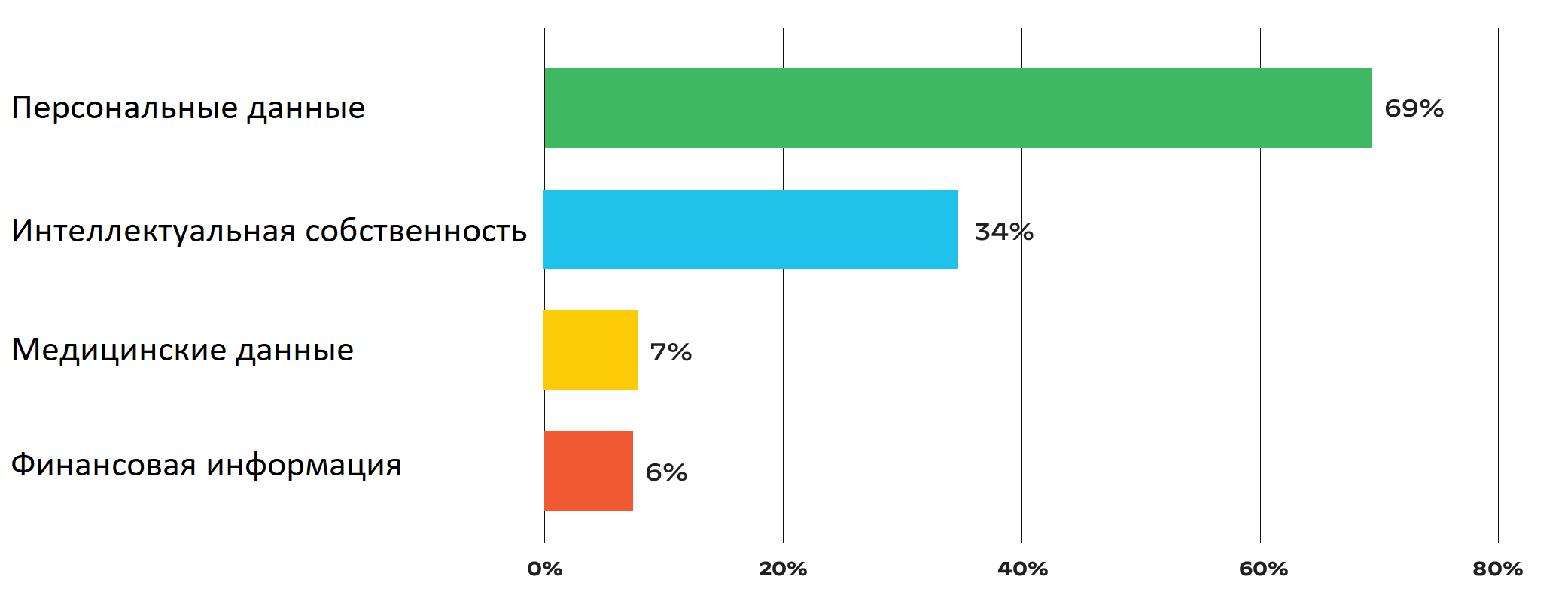

Предприятия отдают предпочтение облачным хранилищам благодаря их надежности, доступности и масштабируемости. Наше исследование показывает, что 64% данных в облаке - конфиденциальная информация (например, персональные данные, интеллектуальнай собственность, медицинские и финансовые данные). 69% (из этих 64%) содержат персональные данные, а 34% - интеллектуальную собственность (см. рисунок 8).

Рис.8.Распространенность хранящихся в облаках типов конфиденциальных данных.

В то время как масштабы данных, хранящихся в облаке увеличился, многие организации не смогли обеспечить надлежащий контроль безопасности своих данных. По данным нашего исследования, 35% предприятий по всему миру разрешили своим ресурсам облачных хранилищ данных быть общедоступныыми в Интернете. Хотя такая конфигурация может быть необходима в определенных случаях, скорее всего, это обычно является результатом недосмотра, который остался необнаруженным из-за отсутствия мониторинга и аудита.

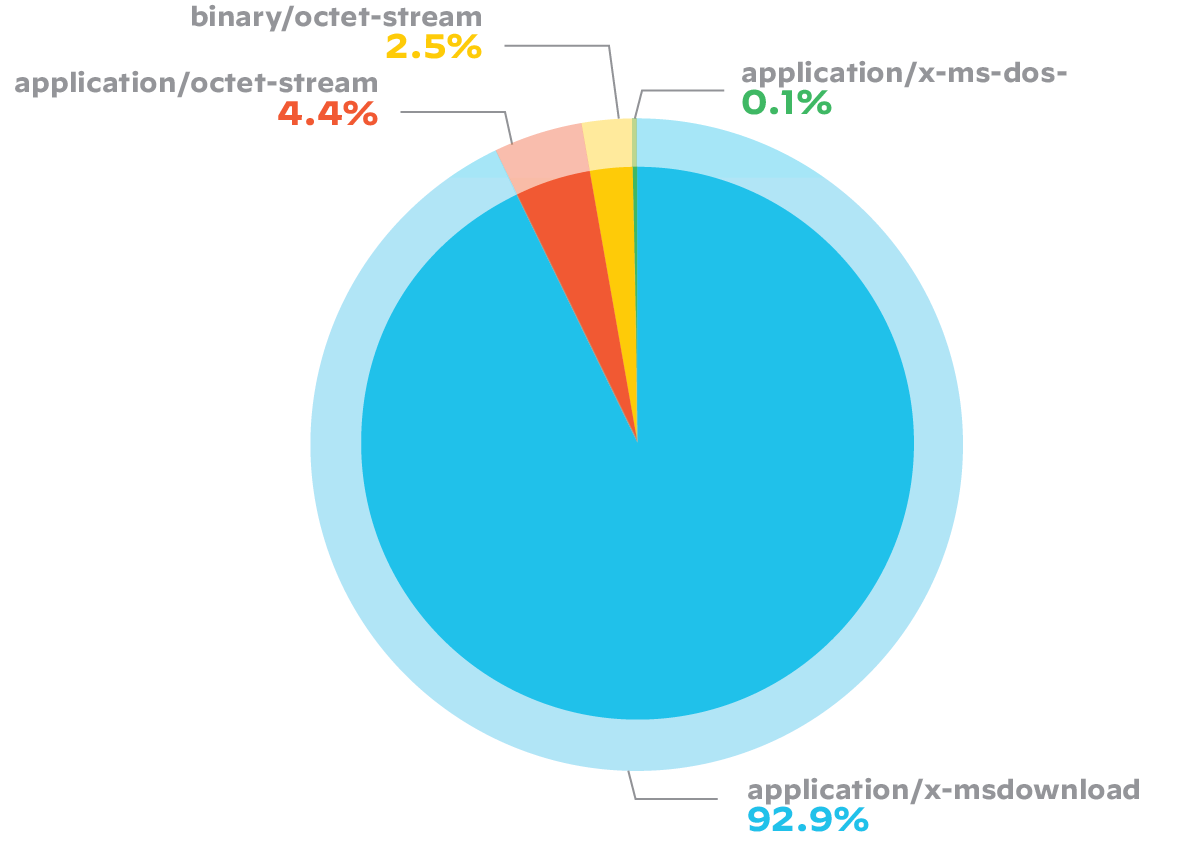

Рис.9.Типы вредоносного ПО в облачных хранилищах.

Общедоступные данные представляют собой особенно серьезный риск для предприятий, поскольку 30% организаций во всем мире с открытыми в общий доступ облачными средами, по всей видимости, хранят там конфиденциальные данные. Это шокирующий результат, учитывая, что любой, кто знает нужные URL-адреса, может получить доступ к данным без паролей или другой аутентификации. В последние годы произошло множество инцидентов, когда исследователи или злоумышленники находили конфиденциальные данные в облачных хранилищах, случайно оказавшихся в открытом доступе. Например, в различных общедоступных облачных хранилищах исследователи vpnMentor обнаружили персональные данные более чем 30 000 человек, а исследователи The Register обнаружили более 500 000 конфиденциальных файлов, принадлежащих тысячам клиентов.

Помимо конфиденциальных данных в облачных хранилищах может находиться вредоносное ПО. Исследователи Unit 42 обнаружили, что 92,9% вредоносных программ в облачных хранилищах представлены в виде исполняемых файлов (.exe) или файлов библиотеки динамических связей (.dll). Этот процент соответствует данным VirusTotal, согласно которым большинство вредоносных программ нацелено на системы Windows и исполняемые файлы являются наиболее распространенным средством доставки.

Хорошей новостью является то, что мы обнаружили вредоносное ПО менее чем в 0,01% облачных хранилищ. Для этих 0,01%, однако, по-прежнему важно выяснить, как вредоносное ПО попало в хранилище и кто мог получить к нему доступ.

Облака, COVID-19 и криптовалюты

Хотя бум на криптовалютном рынке и связанные с ним проблемы безопасности нельзя связывать исключительно с пандемией COVID-19, наше исследование выявило интересные связи между криптовалютами, облаками и последствиями эпидемии COVID-19.

Исследователи Unit 42 сосредоточились на данных, связанных с Monero (XMR) - популярной у хакеров криптовалютой из-за ее сильной защиты анонимности и того факта, что ее можно легко добывать в облаке. Исследования проводились в период с декабря 2020 года по февраль 2021 года

Трейд майнинга и события на рынке

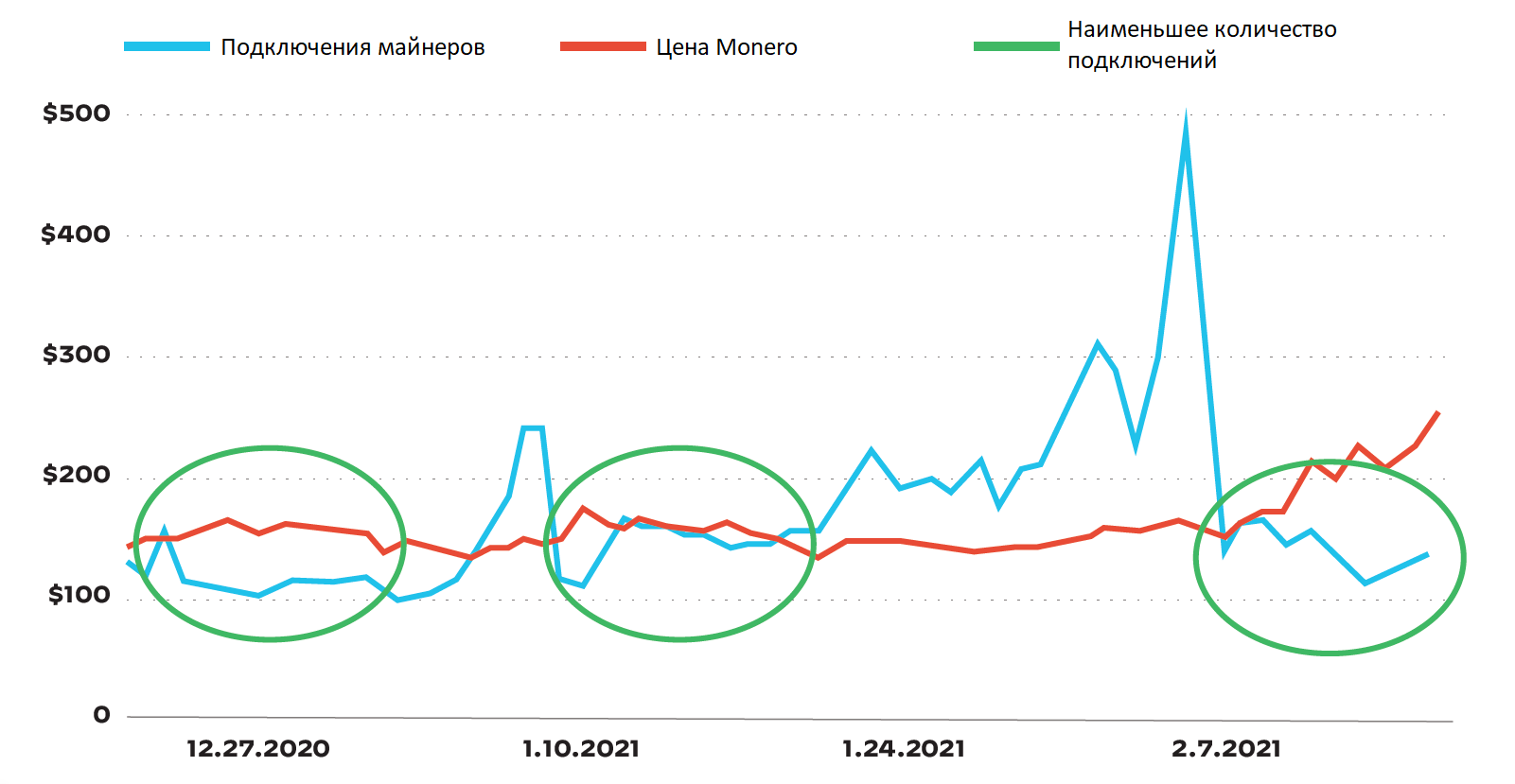

Наши результаты показывают, что количество соединений с облаков до известных пулов крипто-майнинга XMR увеличилось на 65% за этот период с резкими пиками и перепадами в общем количестве соединений.

Особый интерес в этих данных представляет тот факт, что три случая наименьшего количества сетевых соединений имели место во время самых высоких рыночных цен на XMR (см. рисунок 10). Эта тенденция может указывать на то, что операторы майнинга основную часть своей добычи во время падения рынка, а затем сворачивают операции и продают свою валюту в периоды роста цен. Также следует отметить устойчивое снижение количества подключений к сети XMR в период с 24 декабря 2020 года по 3 января 2021 года, что говорит о том, что даже незаконным операциям по добыче криптовалют необходим перерыв на праздники.

Рис.10.Сравнение подключений крипто-майнеров с ценой XMR.

Влияние пандемии на майнинг

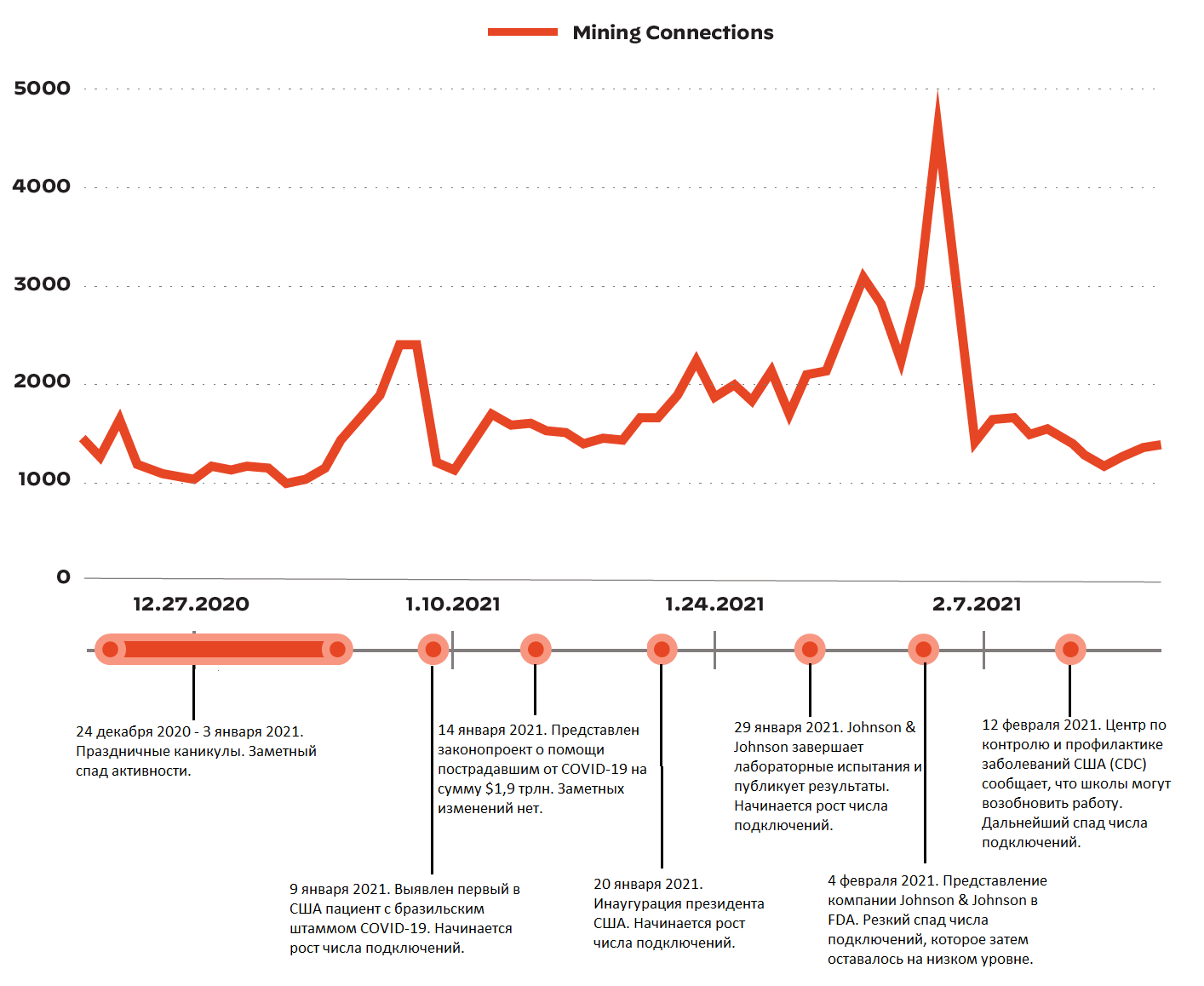

Исследователи Unit 42 отметили четкую корреляцию между активностью по добыче ХМР и событиями, связанными с пандемией. На рисунке 11 подробно показана частота, с которой пулы для добычи XMR осуществляли сетевые соединения, наложенные на важные даты пандемии.

Рис.11.Подключения к майнинговым пулам в ключевые даты пандемии.

Хотя объем имеющихся данных не позволяет сделать окончательные выводы, представляется вероятным, что политические события и события, связанные с общественным здоровьем, оказывают явное влияние на злонамеренные операции по майнингу, по крайней мере, для XMR.

Снижение распространения вредоносных майнеров

Несмотря на рост активности майнинга, криптоджекинг (то есть несанкционированное использование инфраструктуры для майнинга) сократился в эпоху COVID-19. Во всем мире 23% организаций с внедренными облачными вычислениями столкнулись с криптоджекингом в период с июля по сентябрь 2020 года, в то время как с декабря 2020 года по февраль 2021 года - только 17%. Это первый зарегистрированный спад с тех пор, как мы начали отслеживать активность криптоджекинга в 2018 году.

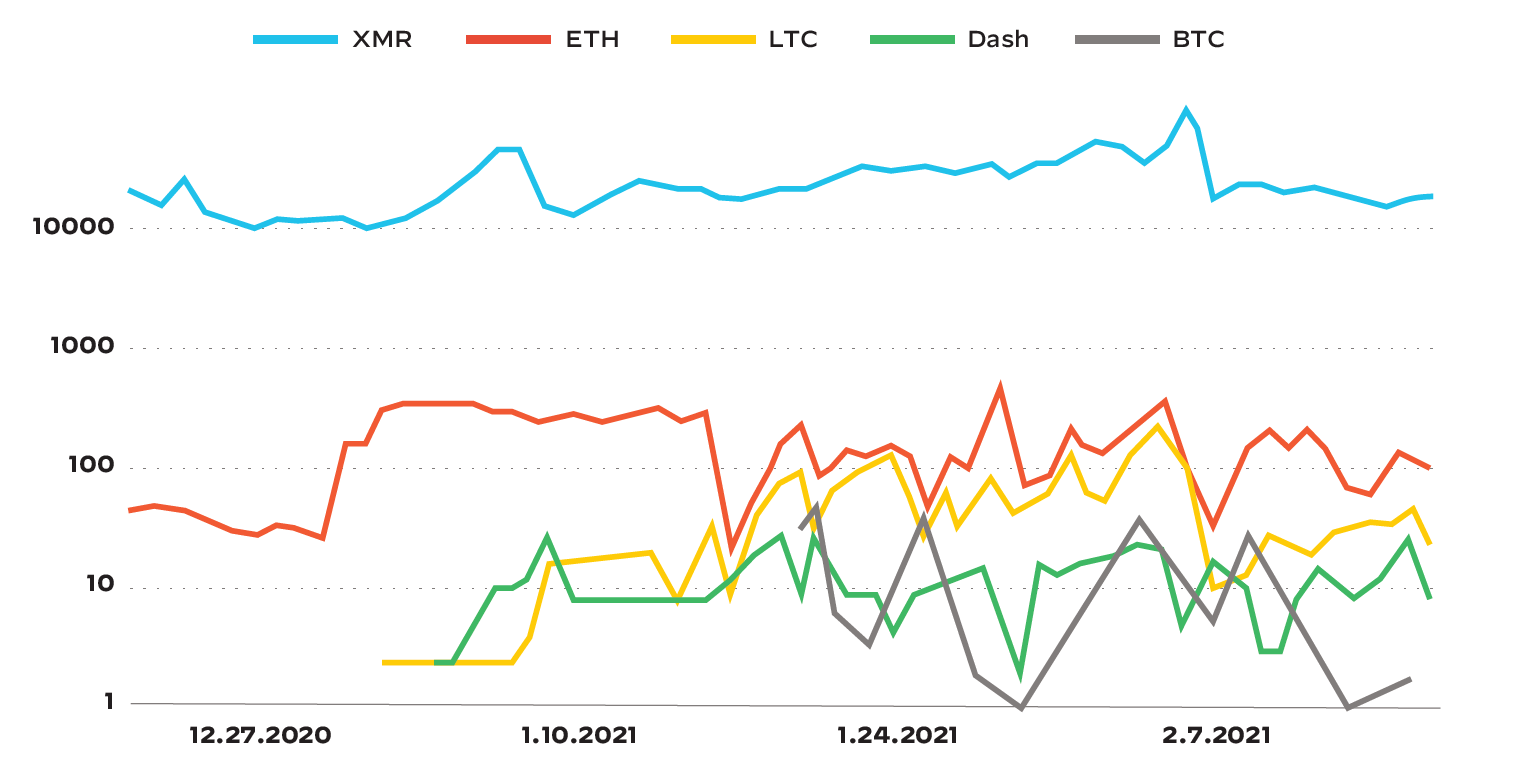

Хотя XMR является самой популярной криптовалютой для майнинга в облаках, есть и более популярные криптовалюты с точки зрения доли рынка. Исследователи Unit 42 изучили сетевые соединения для Ethereum (ETH), Bitcoin (BTC), Litecoin (LTC) и Dash. В каждом случае объем майнинга XMR значительно превосходил другие операции по добыче валюты, которые в совокупности составляли в среднем 1% от общего количества сетевых соединений, используемых XMR (см. рисунок 12).

Рис.12.Подключения майнеров в разрезе добываемой криптовалюты.

ETH, считающаяся одной из самых популярных криптовалют, имеет самое большое количество сетевых подключений к пулам для майнинга конкретных валют, помимо XMR. Это не является неожиданностью, поскольку ETH, вероятно, лидирует на криптовалютном рынке с точки зрения функциональности. Хотя добыча ETH с помощью процессора не особенно эффективна, все поставщики облачных услуг предоставляют графические процессоры , которые значительно эффективнее процессоров при майнинге криптовалют.

BTC, LTC и Dash, как ни странно, были замечены в сетевых подключениях к своим собственным пулам для майнинга. Процессы майнинга и подтверждения работы для таких блокчейн валют, как BTC, LTC и Dash, более требовательны к памяти, и для них требуется специальное оборудование, называемое ASIC, чтобы быть прибыльными. Из-за неэффективности в облачных процессорах CPU/GPU и отрицательного соотношения затрат и выгод, любые сетевые подключения к этим майнинговым пулам из облачной инфраструктуры предприятия следует считать крайне подозрительными.

Заключение и рекомендации

Главный вывод из наших данных очевиден: организации пренебрегают инвестициями в управление облаками и автоматизированные средства контроля безопасности, необходимые для обеспечения безопасности процессов при их перемещении в облако. В свою очередь появляются серьезные бизнес-риски - такие как открытие незашифрованных конфиденциальных данных в Интернет и приглашение к атакам через оставление открытых незащищенных портов. Хотя наши отчеты об угрозах облачных вычислений в 2020 году выявили подобные проблемы, но многочисленные кризисы, вызванные пандемией COVID-19, сделали ситуацию более сложной и масштабной.

Столкнувшись с этой угрозой, организации должны построить программу безопасности облачных вычислений, сфокусированную равномерно на всех фазах жизненного цикла разработки программного обеспечения. Это позволит организациям не только получить преимущество на рынке, но и создать устойчивые программы облачной безопасности, которые могут расширяться и сокращаться независимо от того, какие непредсказуемые события произойдут в будущем.

Стратегические зоны фокуса облачной безопасности

Исследователи Unit 42 рекомендуют сосредоточиться на нескольких стратегических областях облачной безопасности:

Изучайте ваше облако и повышайте его прозрачность

Первым шагом в обеспечении безопасности облака и соблюдения нормативных требований является понимание того, как ваши разработчики и бизнес-команды используют облако сегодня. Это означает обеспечение понимания вами вашего облака и поддержание ситуационной осведомленности о том, что происходит в ваших облачных средах вплоть до уровней API и рабочих нагрузок.

Внедряйте защитные средства

Спросите себя: какие неправильные настройки никогда не должны существовать в нашей среде? Примером может служить база данных, получающая прямой трафик из Интернета. Несмотря на то, что это «наихудшая практика», наше исследование угроз показало, что такая неправильная конфигурация существует в 28% облачных сред по всему миру. При обнаружении подобных ошибок ваши защитные средства должны автоматически их исправлять. Если ваша организация еще не делает этого, вам следует внимательно рассмотреть использование шаблонов IaC в качестве еще одного способа обеспечения безопасности при переходе на облачные технологии, и обязательно просканируйте эти шаблоны на предмет распространенных ошибок в системе безопасности.

Принимайте и соблюдайте стандарты

Очень трудно автоматизировать то, что вы не стандартизировали. Многие команды говорят об автоматизации, не имея стандартов безопасности. Не начинайте с нуля. Центр интернет-безопасности (CIS) разработал стандарты для всех основных облачных платформ. Стремитесь автоматизировать и кодифицировать эти стандарты, используя IaC.

Обучайте и нанимайте инженеров по безопасности, которые умеют программировать

В отличие от большинства традиционных центров обработки данных, публичные облачные среды управляются API. Успешное управление рисками в облаке требует, чтобы команды безопасности могли использовать эти API для управления безопасностью рабочих процессов. API трудно использовать без наличия в команде безопасности инженеров, которые знают, как программировать и автоматизировать процессы безопасности как часть конвейера CI/CD.

Внедряйте безопасность в DevOps

Попытайтесь составить схему кто, как, когда и где в вашей организации внедряет код в облако. Как только это будет сделано, вашей целью должно стать нахождение наименее разрушительных точек внедрения процессов и инструментов безопасности в Ваш конвейер CI/CD. В этом отношении очень важно заручиться поддержкой DevOps-команд. После этого работайте над тем, чтобы со временем свести к минимуму ручную работу, автоматизируйте как можно больше операций.

Вы готовы выявлять угрозы в облаке?

Prisma Cloud ежемесячно анализирует более 10 миллиардов инцидентов. Этот анализ показывает нам, что неправильная конфигурация, разрешительные политики или их полное отсутствие приводят к появлению множества возможностей для злоумышленников и неопознанных угроз. Благодаря проактивному обнаружению неправильных конфигураций безопасности и несоответствия нормативным требованиям, а также запуская автоматизированные рабочие процессы Prisma Cloud, помогают обеспечить непрерывное и безопасное удовлетворение требований динамичных облачных рабочих нагрузок.

Методология исследования

Все исследования, обсуждаемые в данном отчете, были основаны на собранных в период с октября 2019 года по февраль 2021 данных. Исследование было сосредоточено на организациях и отраслях по всему миру, включая Америку, Европу, Ближний Восток и Африку, а также Японию и Азиатско-Тихоокеанский регион.

Palo Alto Networks Prisma Cloud

Данные о тенденциях Prisma Cloud используют многочисленные источники информации об угрозах. Исследователи Unit 42 использовали собственные источники для сбора данных об оповещениях и событиях в организациях. Эти данные были анонимизированы, а затем проанализированы и сравнивались с результатами предыдущих аналитических отчетов по облачным угрозам для получения информации об актуальных трендах.

Palo Alto Networks WildFire

В облачном сервисе противодействия вредоносным программам WildFire используется уникальный подход, сочетающий динамический и статический анализ, инновационные методы машинного обучения и революционные аналитические инструменты для обнаружения и предотвращения даже самых неуловимых угроз.

Palo Alto Networks AutoFocus

Сервис контекстного анализа угроз AutoFocus предоставляет интеллектуальные, аналитические и контекстные данные, необходимые для понимания того, какие атаки требуют немедленного реагирования. Он также способен создавать собственные индикаторы компрометации и предотвращать будущие атаки.

Об авторах

Prisma cloud

Palo Alto Networks Prisma Cloud обеспечивает самое широкое в отрасли покрытие безопасности и соответствия нормативным требованиям для приложений, данных и всего облачного стека технологий на всех этапах жизненного цикла разработки и в средах мульти и гибридных облаков.

Unit 42

Unit 42 - это группа глобальной разведки угроз компании Palo Alto Networks. Наши аналитики являются экспертами по поиску и сбору информации о тактиках и методах борьбы с киберугрозами, а также в реверс-инжиниринге вредоносного ПО для выявления его технического контекста, где это возможно. Unit 42 объединяет информацию об угрозах с продуктами Palo Alto Networks для обеспечения защиты клиентов по всему спектру безопасности.

Авторы исследования

Джей Чен, старший исследователь угроз, отдел безопасности публичного облака Palo Alto Networks.

Натаниэль Квист, старший исследователь угроз, отдел безопасности публичного облака Palo Alto Networks.

Мэтью Чиоди, вице-президент и директор по безопасности, публичное облако Palo Alto Networks.

Источник: https://www.paloaltonetworks.com