Несколько киберпреступных групп используют решение «вредоносное ПО как услуга» (MaaS) для распространения широкого спектра вредоносных программ, в результате которых такие вредоносы как Campo Loader, Hancitor, IcedID, QBot, Buer Loader и SocGholish, используются против частных лиц в Бельгии, а также государственных учреждений, компаний и корпораций в США.

Названный «Prometheus TDS» (сокращение от Traffic Direction System) и доступный для продажи на подпольных платформах за 250 долларов в месяц с августа 2020 года, сервис предназначен для распространения зараженных вредоносным ПО документов Word и Excel и перенаправления пользователей на фишинговые и вредоносные сайты, сообщается в отчете Group-IB, предоставленном изданию The Hacker News.

Сообщается, что более 3000 адресов электронной почты были выделены в ходе вредоносных кампаний, в которых Prometheus TDS использовался для рассылки вредоносных писем. Среди основных отраслей, на которые были направлены атаки - банковский и финансовый сектор, розничная торговля, энергетика и горнодобывающая промышленность, кибербезопасность, здравоохранение, ИТ и страхование.

«Prometheus TDS - это подпольный сервис, который распространяет вредоносные файлы и перенаправляет посетителей на фишинговые и вредоносные сайты» - заявили исследователи Group-IB. «Этот сервис состоит из административной панели Prometheus TDS, в которой злоумышленник настраивает необходимые параметры для проведения вредоносной кампании: загрузку вредоносных файлов, настройку ограничений на геолокацию пользователей, версию браузера и операционную систему».

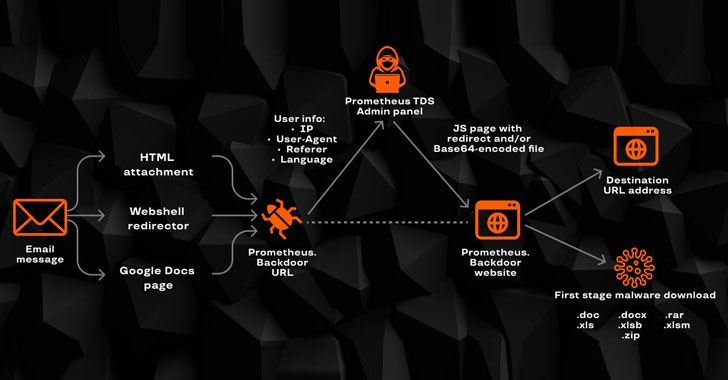

Известно также, что сервис использует сторонние зараженные веб-сайты, которые вручную добавляются операторами кампании и выступают в качестве посредника между административной панелью злоумышленника и пользователем. Для этого на зараженный сайт загружается PHP-файл под названием «Prometheus.Backdoor» для сбора и отправки данных о жертве, на основании которых принимается решение об отправке вредоносной нагрузки пользователю и/или перенаправлении его на указанный URL.

Схема атаки начинается с электронного письма, содержащего HTML-файл, ссылку на веб-оболочку, перенаправляющую пользователя на указанный URL, или ссылку на Google Doc, содержащую URL, перенаправляющий пользователя на вредоносную ссылку, которая при открытии или нажатии приводит получателя на зараженный сайт. Сайт незаметно собирает основную информацию (IP-адрес, User-Agent, заголовок Referrer, часовой пояс и языковые данные) и затем пересылает эти данные в административную панель Prometheus.

На заключительном этапе административная панель берет на себя отправку команды для перенаправления пользователя на определенный URL-адрес или для отправки зараженного вредоносным ПО документа Microsoft Word или Excel, причем сразу после загрузки файла пользователь перенаправляется на легитимный сайт, например DocuSign или USPS, чтобы скрыть вредоносную активность. Помимо распространения вредоносных файлов, исследователи обнаружили, что Prometheus TDS также используется как классический TDS для перенаправления пользователей на определенные сайты, такие как поддельные сайты VPN, сомнительные порталы торговли медикаментами и банковские фишинговые сайты.

«Prometheus TDS также перенаправлял пользователей на сайты, продающие фармацевтическую продукцию» - отметили исследователи. «Операторы таких сайтов часто имеют партнерские программы. Партнеры, в свою очередь, часто прибегают к агрессивным спам-кампаниям, чтобы увеличить заработок в рамках партнерской программы. Анализ инфраструктуры Prometheus специалистами Group-IB выявил ссылки, перенаправляющие пользователей на сайты канадской фармацевтической компании».

Источник: https://thehackernews.com