Исследователи кибербезопасности в понедельник опубликовали данные о наборе из девяти уязвимостей, известных как «PwnedPiper», которые делают широко используемую систему пневматических трубок (PTS), уязвимой для критических атак, включая возможность полного захвата.

Слабые места в системе безопасности, раскрытые американской компанией Armis, влияют на систему Translogic PTS от Swisslog Healthcare, которая установлена примерно в 80% всех крупных больниц Северной Америки и не менее чем в 3000 больниц по всему миру.

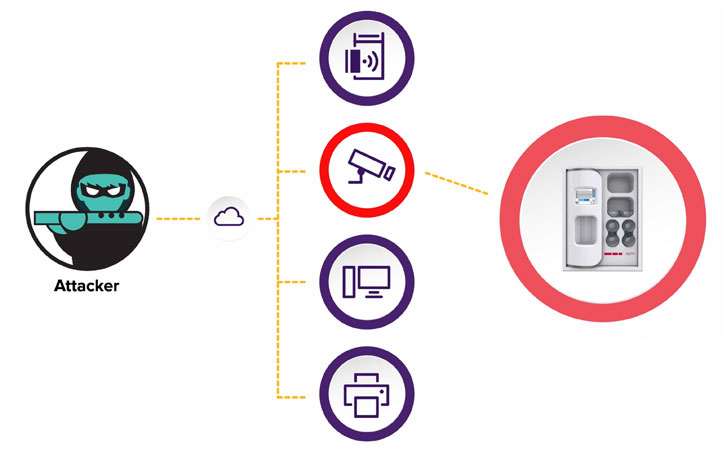

«Эти уязвимости могут позволить неавторизованному злоумышленнику захватить станции Translogic PTS и, по сути, получить полный контроль над сетью PTS в целевой больнице» - заявили исследователи Armis Бен Сери и Барак Хадад. «Такой контроль может привести к сложным и опасным атакам с выкупом, а также позволить злоумышленникам организовать утечку конфиденциальной информации о больнице».

Системы пневматических трубок - это внутренние логистические и транспортные решения, которые используются для безопасной транспортировки образцов крови в больничных условиях в диагностические лаборатории.

Успешная эксплуатация этих проблем может привести к утечке конфиденциальной информации, позволить атакующему манипулировать данными и даже скомпрометировать сеть PTS для проведения MitM-атаки «и внедрения шифровальщиков, что приведет к остановке работы больницы.

Подробности о девяти уязвимостях PwndPiper перечислены ниже.

- CVE-2021-37161 - Недополнение в потоке udpRXThread

- CVE-2021-37162 - Переполнение в sccProcessMsg

- CVE-2021-37163 - Два жестко закодированных пароля, доступных через сервер Telnet

- CVE-2021-37164 - Переполнение стека в tcpTxThread

- CVE-2021-37165 - Переполнение в hmiProcessMsg

- CVE-2021-37166 - Отказ в обслуживании сокета GUI

- CVE-2021-37167 - Пользовательский скрипт, запущенный root'ом, может быть использован для PE

- CVE-2021-37160 -Ообновление прошивки без проверки подлинности, без шифрования и без подписи.

В двух словах, эти уязвимости - которые касаются повышения привилегий, повреждения памяти и отказа в обслуживании - могут быть использованы для получения root-доступа, удаленного выполнения кода или отказа в обслуживании, или, что еще хуже, позволят злоумышленнику поддерживать присутствие на взломанных станциях PTS с помощью небезопасной процедуры обновления прошивки, что приведет к неаутентифицированному удаленному выполнению кода. Стоит также отметить, что в будущем ожидается выпуск исправления для CVE-2021-37160.

«Возможность взлома пневматических трубчатых станций (на которых развернута прошивка) зависит от злоумышленника, который имеет доступ к информационно-технологической сети учреждения и может нанести дополнительный ущерб, используя эти эксплойты» - говорится в опубликованном сегодня независимом консультативном заключении Swisslog Healthcare.

Клиентам системы Translogic PTS настоятельно рекомендуется обновить прошивки до последней версии (Nexus Control Panel версии 7.2.5.7), чтобы снизить потенциальные риски, которые могут возникнуть в результате использования багов в реальных условиях.

«Это исследование проливает свет на системы, которые скрыты от посторонних глаз, но, тем не менее, являются важнейшим компонентом современного здравоохранения» - заявляют Сери и Хадад. «Понимание того, что уход за пациентами зависит не только от медицинского оборудования, но и от операционной инфраструктуры больницы, является важной вехой на пути к обеспечению безопасности медицинской среды».

Источник: https://thehackernews.com