Кибератака, которая вывела из строя веб-сайты министерства транспорта Ирана и его национальной железнодорожной системы и вызвала повсеместные перебои в работе поездов, была результатом невиданной ранее многоразовой вредоносной программы-чистильщика под названием «Meteor».

Кампания, получившая название «MeteorExpress», не была связана с какой-либо ранее идентифицированной хакерской группой или с другими атаками, что делает ее первым инцидентом с развертыванием этой вредоносной программы - по данным исследователей из иранской антивирусной компании Amn Pardaz и SentinelOne. Считается, что работа над Meteor велась в течение последних трех лет.

«Несмотря на отсутствие конкретных индикаторов компрометации, нам удалось восстановить большинство компонентов атаки» - отметил главный исследователь угроз компании SentinelOne Хуан Андрес Герреро-Сааде. «За этой нелепой историей об остановившихся поездах и болтливых троллях мы обнаружили отпечатки пальцев незнакомого злоумышленника», добавив, что атака «направлена на то, чтобы разрушить системы жертвы, не оставляя возможности для простого устранения последствий с помощью администрирования или восстановления из резервных копий».

9 июля иранская железнодорожная система была парализована в результате крупной атаки. Хакеры испортили электронные дисплеи и вывели инструкции для пассажиров направлять свои жалобы на телефонный номер офиса Верховного лидера Ирана аятоллы Али Хаменеи. Как сообщается, инцидент вызвал «беспрецедентный хаос» на станциях, сотни поездов были задержаны или отменены.

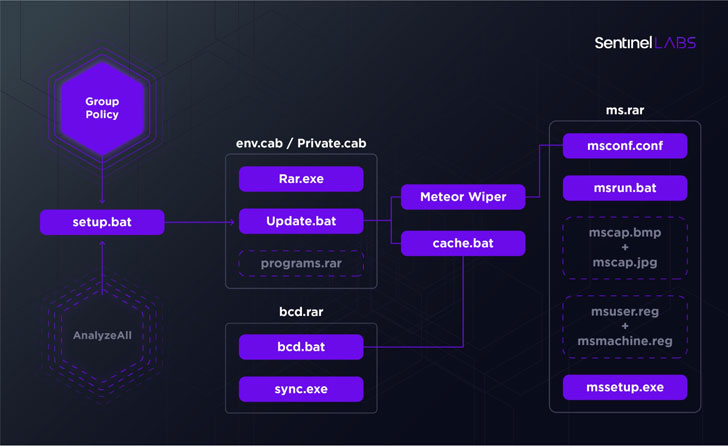

По данным SentinelOne, цепочка заражения началась со взлома групповой политики и развертывания набора инструментов, состоящего из комбинации пакетных файлов с различными компонентами, которые извлекаются из нескольких RAR-архивов и объединяются в цепочку для шифрования файловой системы, повреждения главной загрузочной записи (MBR) и блокировки системы.

Другие использованные во время атаки файлы скриптов отвечали за отключение зараженного устройства от сети и создание исключений Windows Defender для всех компонентов - тактика, которая становится все более распространенной среди хакеров, чтобы скрыть свою вредоносную деятельность от установленных на компьютере антивирусных решений.

Meteor, в свою очередь, является внешне настраиваемым «вайперов» с обширным набором функций, включая возможность удаления резервных копий, а также «множество дополнительных функций», таких как изменение паролей пользователей, завершение произвольных процессов, отключение режима восстановления и выполнение вредоносных команд.

Вредонос был охарактеризован как «причудливая амальгама пользовательского кода», сочетающая компоненты с открытым исходным кодом и древнее программное обеспечение, которое «изобилует проверками на работоспособность кода, выявляет собственные ошибки и крайне избыточно в достижении своих целей», что говорит о фрагментарном подходе и отсутствии координации между различными командами, участвующими в разработке.

«Конфликты в киберпространстве перенаселены все более наглыми субъектами угроз. За артистизмом этого эпического тролля скрывается неудобная реальность, когда ранее неизвестный хакер готов использовать вредоносное ПО против систем государственных железных дорог» - заявил Герреро-Сааде. "Атакующий - игрок промежуточного уровня, различные операционные компоненты которого резко колеблются от неуклюжих и примитивных до ловких и хорошо развитых».

«Мы должны помнить, что злоумышленники уже были знакомы с общей конфигурацией объекта атаки, особенностями контроллера домена и выбором системы резервного копирования (Veeam). Это подразумевает этап разведки, который прошел совершенно незаметно, и богатый инструментарий для шпионажа, который нам еще предстоит раскрыть».

Источник: https://thehackernews.com