Вредоносная программа для Android, которая была замечена в эксплуатации сервисов доступности устройств для перехвата учетных данных пользователей из европейских банковских приложений, превратилась в совершенно новый ботнет в рамках новой кампании, начавшейся в мае 2021 года.

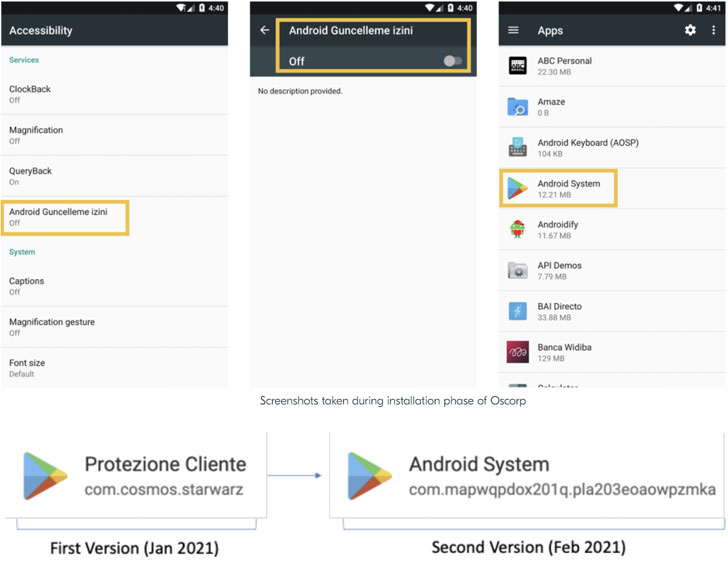

Итальянский центр CERT-AGID в конце января раскрыл подробности об Oscorp - мобильной вредоносной программе, разработанной для атак на различные финансовые организации с целью хищения средств. Вредонос способен перехватывать SMS-сообщения, совершать телефонные звонки и проводить оверлейные атаки на более чем 150 мобильных приложений, используя похожие экраны входа в систему для кражи ценных данных.

Oscorp распространялся через вредоносные SMS-сообщения, причем атаки часто проводились в режиме реального времени, выдавая себя за операторов банка, чтобы обмануть по телефону, скрытно получить доступ к зараженному устройству через протокол WebRTC и в конечном итоге осуществить несанкционированный банковский перевод. Хотя с тех пор о новых атаках не сообщалось, похоже, что Oscorp вернулся после временного перерыва в виде ботнета для Android, известного как UBEL.

«Анализируя некоторые образцы, мы обнаружили множество индикаторов, связывающих Oscorp и UBEL с одной и той же кодовой базой, что позволяет предположить форк одного и того же оригинального проекта или просто ребрендинг другими аффилированными лицами, поскольку его исходный код, по-видимому, совместно используется несколькими злоумышленниками» - заявила итальянская компания по кибербезопасности Cliffy, составившая схему эволюции вредоноса.

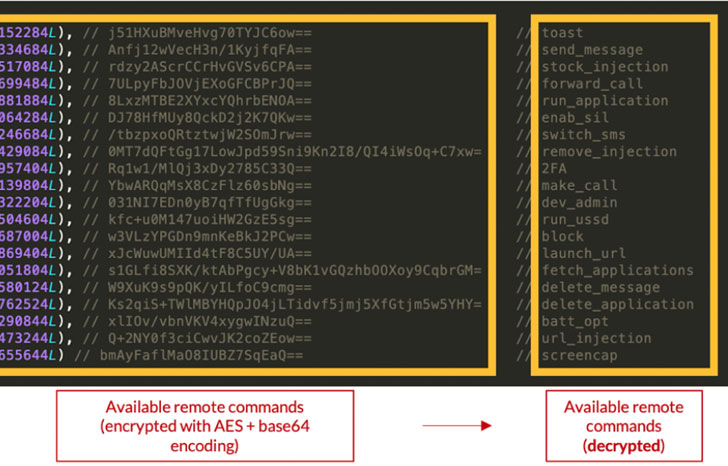

Рекламируемый на подпольных форумах по цене $980, UBEL, как и его предшественник, запрашивает излишние разрешения на устройстве, что позволяет ему читать и отправлять SMS-сообщения, записывать аудио, устанавливать и удалять приложения, автоматически запускаться после загрузки системы и злоупотреблять сервисами доступности на Android для сбора конфиденциальной информации с устройства, такой как учетные данные и коды двухфакторной аутентификации, результаты которых передаются на удаленный сервер.

После загрузки на устройство вредоносная программа пытается установить себя в качестве службы и скрыть свое присутствие от жертвы, тем самым достигая устойчивого и длительного заражения.

Интересно, что использование WebRTC для взаимодействия со взломанным телефоном в режиме реального времени позволяет обойти необходимость регистрации нового устройства и завладеть аккаунтом для совершения мошеннических действий.

«Основная цель использования этой функции атакующими - избежать «регистрации нового устройства», тем самым резко снизив вероятность попасть под алгоритмы определения подозрительной активности, поскольку уникальные показатели устройства хорошо известны с точки зрения банка» - заявили исследователи.

Географическое распределение банков и других приложений, атакованных Oscorp, включает Испанию, Польшу, Германию, Турцию, США, Италию, Японию, Австралию, Францию, Индию и другие страны.

Источник: https://thehackernews.com