Успешный обход защищенного почтового шлюза (SEG) является ключевым фактором для максимального воздействия вредоносной нагрузки фишинговой кампании, и для достижения этой цели все чаще используются вложенные файлы. Злоумышленники показали, что применив файл с несколькими уровнями сжатия можно избежать обнаружения SEG и вредоносный код попадет в ящик к конечному пользователю. SEG имеют определенные технические ограничения в отношении того, как далеко они могут зайти при анализе файла прежде чем он будет признан «доброкачественным», причем декомпрессия, по-видимому, имеет свои собственные ограничения. Cofense Intelligence проанализировала фишинговую кампанию, в которой использовалась эта техника мульти-компрессии для доставки BazarBackdoor после запуска цепочки заражения.

Рисунок 1: Фишинговая кампания на тему «Дня защиты окружающей среды» с архивным вложением

Как показано на рисунке выше, тема фишинговой кампании была связана с днем защиты окружающей среды и предполагала вложение предложения о проведении мероприятия. Вложенные файлы представляют собой архивы с различными типами архивации, один из которых - .zip, а другой - .rar. Каждый из этих вложенных архивов содержит несколько различных архивов, вложенных друг в друга. Вложенность различных типов архивов можно увидеть на рисунках 2 и 3 ниже.

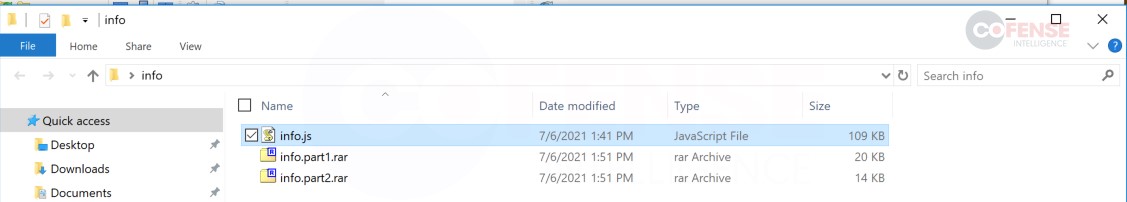

Рисунок 2: Прикрепленный 'Info.rar' с дополнительными .rar архивами, содержащими файлы JavaScript

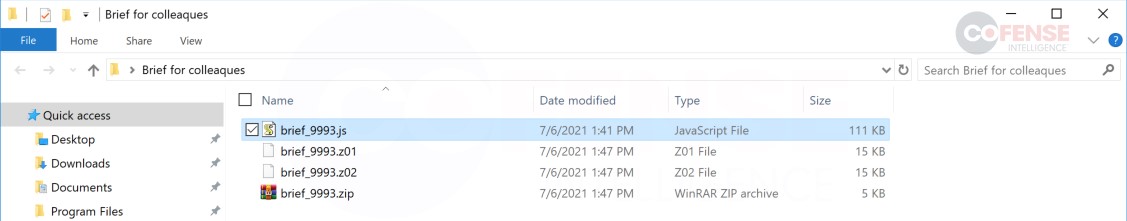

Рисунок 3: Прикрепленный файл 'Brief for colleaques.zip' с дополнительными архивами, содержащими файлы JavaScript

Вложение различных типов архивов является целенаправленным действием атакующего, так как в этом случае есть вероятность превышения предела распаковки SEG или неудачи из-за неизвестного типа архива. Как видно на рисунках 2 и 3, архивы содержат файлы JavaScript, которые сильно обфусцированы. Деобфускация может быть ограничена и в рамках SEG, то есть если полезная нагрузка окружена несколькими слоями шифрования, SEG не может пройти столько слоев прежде чем пометить двоичный файл как доброкачественный.

После выполнения обфусцированный JavaScript загружал файл с расширением .png через HTTP GET-соединение. Использование расширений изображений для вредоносной нагрузки является растущей тенденцией, так как считается, что неправильно присвоенное расширение помогает обойти анализ безопасности сети и конечных точек. Эта техника используется в данном случае, поскольку полезная нагрузка .png на самом деле является исполняемым файлом, который перемаркируется и перемещается в файловой системе. После этого JavaScript инициирует запуск кода, который является образцом BazarBackdoor.

BazarBackdoor - это небольшой троян, который используется для закрепления в системе для последующего развертывания других вредоносных программ. Считается, что он был разработан теми же авторами, что и TrickBot, BazarBackdoor имеет много общих модульных полезных нагрузок, которые были загружены и выполнены во время анализа.

Фишинговые атаки продолжают преуспевать, поскольку тактики их проведения совершенствуется. Ценность комплексного обнаружения и реагирования на фишинг от Cofense, повышающего осведомленность о безопасности с помощью обучения и других решений, является непревзойденной в отрасли.

Источник: https://cofense.com